解题过程

打开是一个贪吃蛇的游戏,撞墙后会提示一个虚假的flag,打开IDA搜索字符串flag

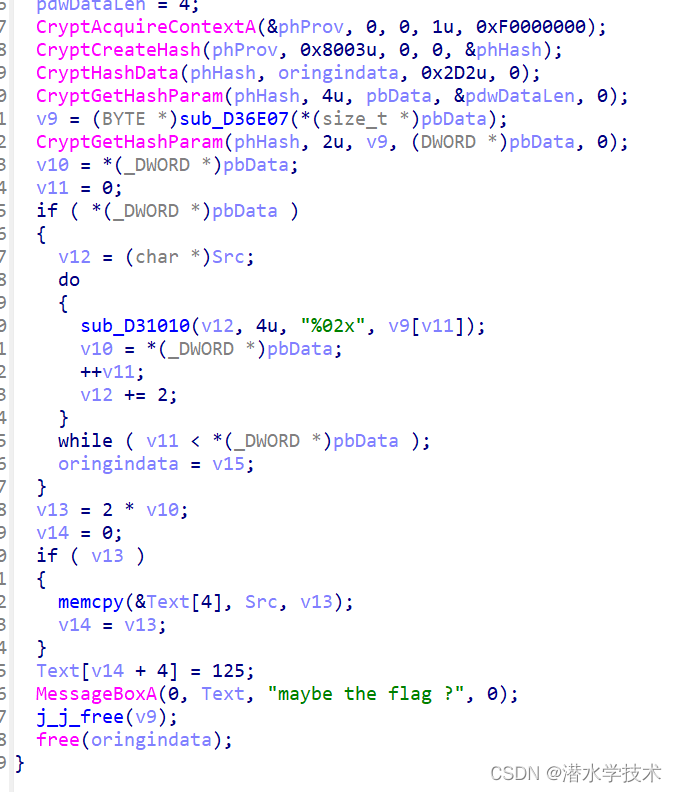

这里弹出的flag在Text里面,Text是从Src里面拷贝过来的,往上找Src,Src来源于v9

v9是hash加密后的值也就是MD5,看了下输出的flag位数,正好是MD5加密,然后没找到这个v9是哪个传进来的,动态调试看看

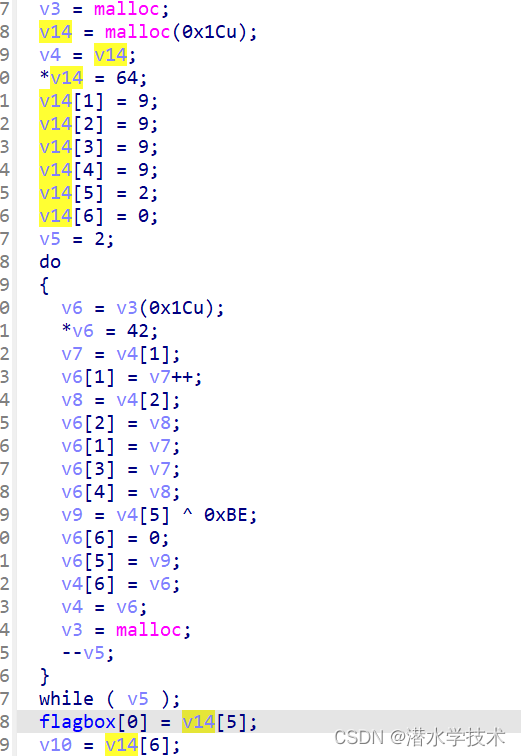

上面的v3存了疑似蛇身长度的东西,查看交叉引用在main里面有一处调用,这个应该是初始化函数

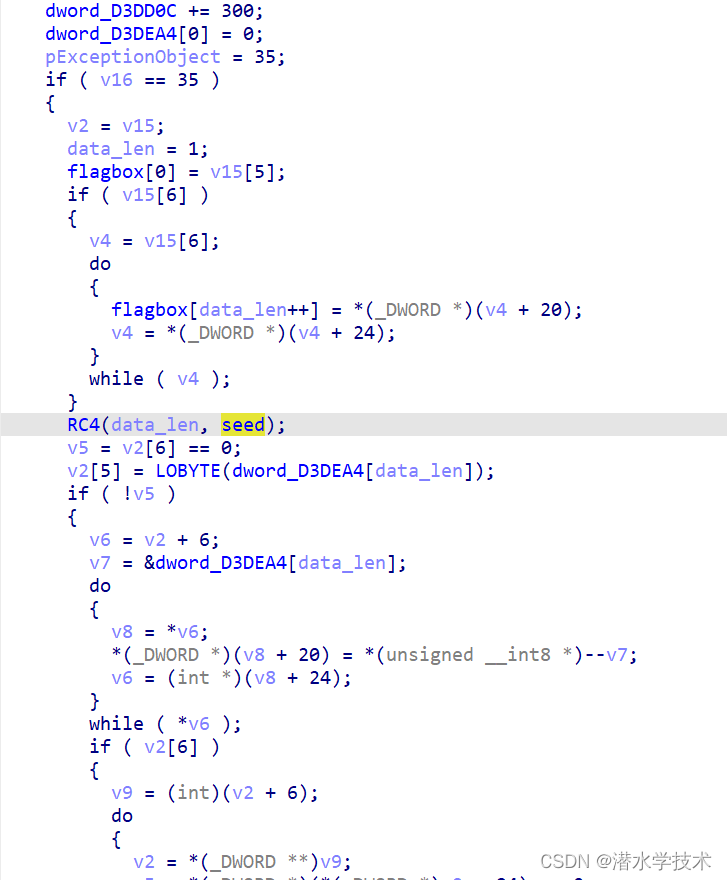

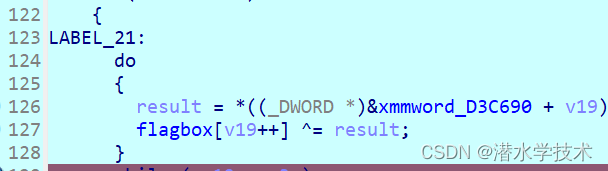

然后第一个 是RC4加密,把RC4加密的结果放到flagbox

这里的密钥是一个随机数,种子是传进来的,查看一个哪里调用了这个加密函数,查到一处调用

这里传入的是一个长度,还有一个seed,暂时不知道是什么看一下调用

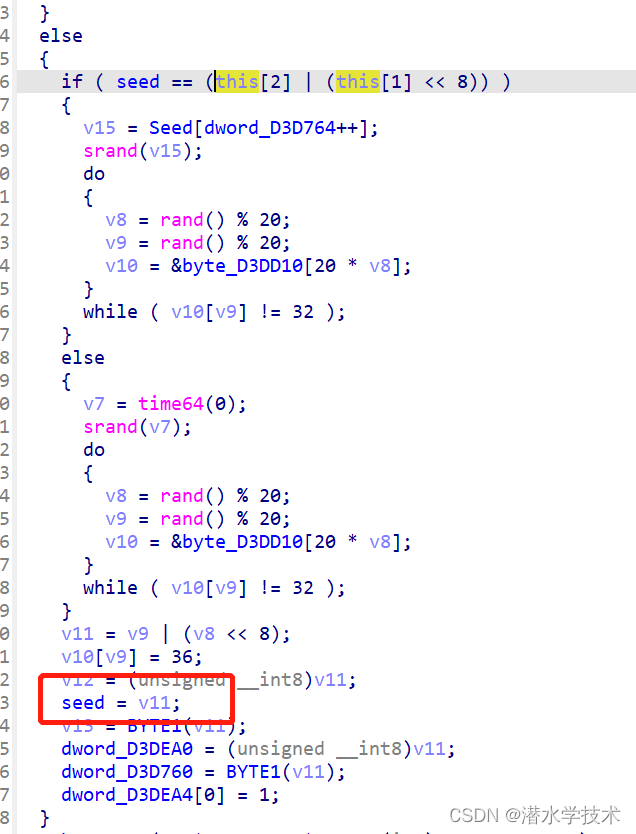

在另外一个函数里面看到了这个seed的生成,正常应该走上面那个rand,第二个是根据时间生成,那肯定不可能得到一个固定的flag,看不懂是啥,照抄就行了

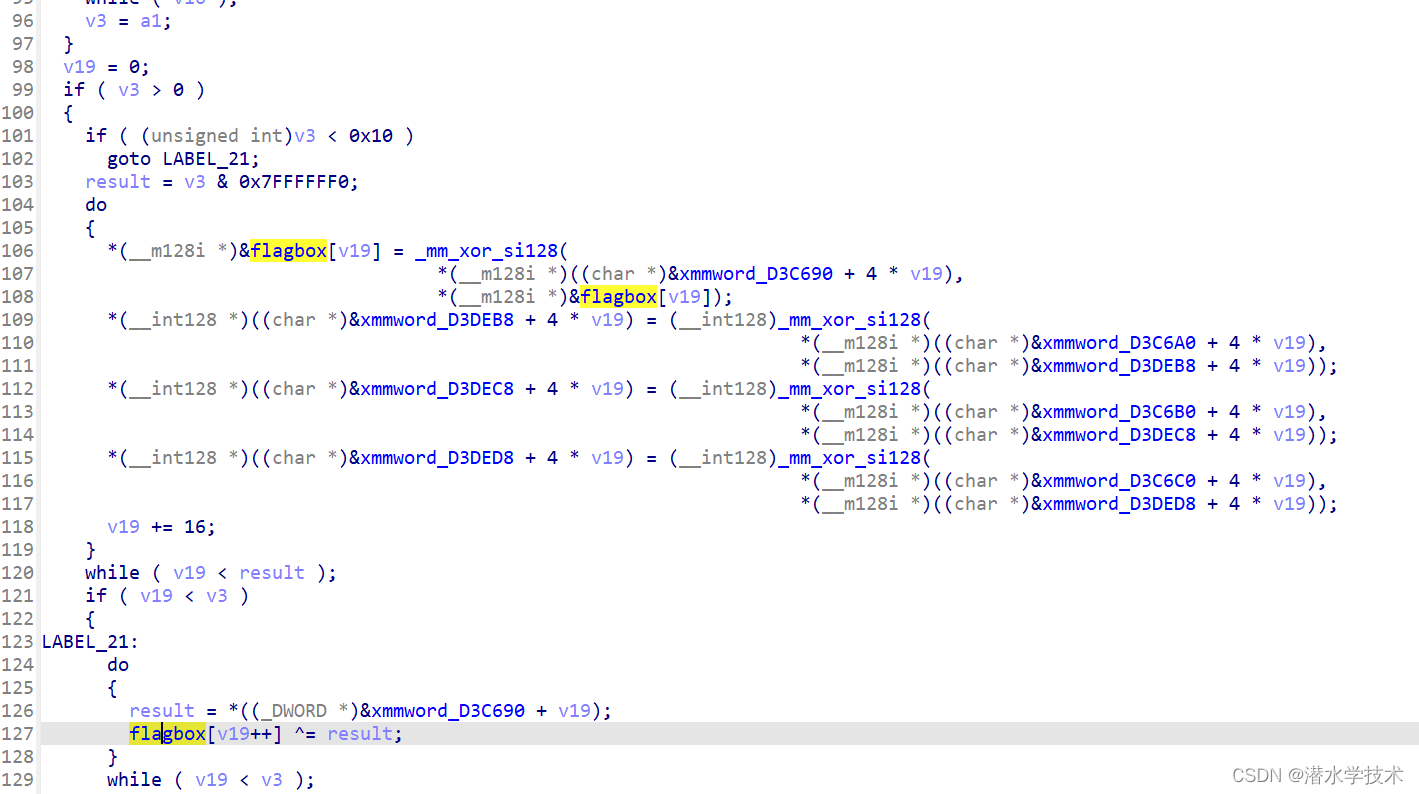

现在知道了RC4每次都是怎么加密的,大概就是每次在这生成一个随机的V8,V9,然后移位一下作为seed去加密,,这里的伪随机数顺序是固定的,前面有个固定的初始值,然后这个RC4函数的结尾把加密后的值异或后加到flagbox

然后从Main函数里面可以进入主要的判断函数

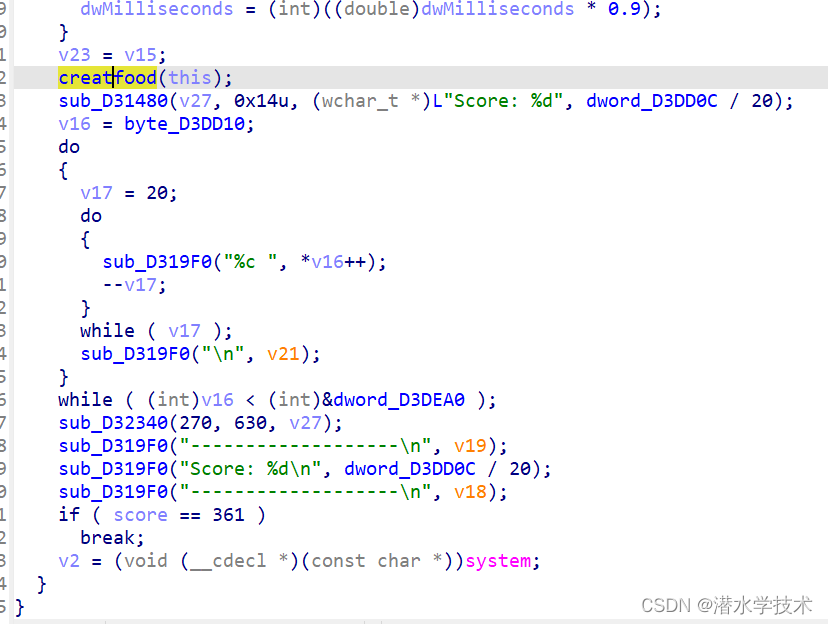

这里的creatfood是前面生成seed的函数,然后再往上面就是吃的函数,那大概逻辑就是吃361次break,就是最终的flag,在每一次吃的时候,会调用一次RC4加密,把结果拼接到flagbox,然后对这个flagbox求一次md5

import ctypes

from Crypto.Cipher import ARC4

from hashlib import md5

# 调用C库中的函数

libc = ctypes.CDLL("ucrtbase.dll")

libc.srand.argtypes = [ctypes.c_uint]

libc.rand.restype = ctypes.c_int

srand = libc.srand

rand = libc.rand

# 初始化一个随机种子

srand(0x94307F97)

seed_list = []

for i in range(361):

seed_list.append(rand())

def enc(buf, size, seed):

srand(seed)

v7 = 0

v8 = int(rand() / 32767.0 * 256.0)

password = ''

byte_D399F8 = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789\x00' # 假设这是你的字符数组

if v8 > 0:

while v7 < v8:

password += byte_D399F8[int(rand() / 32767.0 * 63.0)]

v7 += 1

cipher=ARC4.ARC4Cipher(password.encode())

xorstream = b'\x00' * size

xorstream = cipher.encrypt(xorstream)

outbuf = bytearray(buf)

for i in range(size):

outbuf[i] ^= xorstream[i]

return bytes(outbuf)

# 初始化食物列表

foods = []

for i in range(361):

srand(seed_list[i])

while 1:

y = rand() % 20

x = rand() % 20

# 生成食物的位置,位置满足一定的条件(不在边界上)才有效

if not (x == 0 or x == 19 or y == 0 or y == 19):

foods.append((y, x))

break

tmp = 0x92

# 初始化flag数据

data = b'\x02'

for i in range(2):

data += bytes([data[-1] ^ 0xBE])

flag_data = data[:]

eat_count = 361

for i in range(eat_count):

y, x = foods[i]

# v10 = v8 | (v7 << 8);

pos = y << 8 | x

# 对每个食物,都使用它的位置作为随机种子,对flag数据进行RC4加密

data = enc(data, 3+i, pos)

_tmp = tmp

tmp = ((tmp-1) ^ (data[0]-1)) & 0xFF

flag_data = data[:]

data = data[::-1]

data += bytes([_tmp])

s = flag_data.ljust(361, b'\x00').hex().encode()

print('flag_data', len(flag_data))

print('SYC{'+md5(s[:722]).hexdigest()+'}') # 打印最终的flag

这里最开始想的是patch,但不知道为什么去掉判断后,出来的结果还是不对,还是老实分析算法吧,参考了 Arr3stY0u的代码,学到了很多

3854

3854

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?