AntiSamy是OWASP的一个开源项目,通过对用户输入的 HTML / CSS / JavaScript 等内容进行检验和清理,确保输入符合应用规范。AntiSamy被广泛应用于Web服务对存储型和反射型XSS的防御中。

1、maven依赖

AntiSamy直接导入到工程即可,但是其运行依赖xercesImpl、batik、nekohtml,这些依赖默认会一起导入

<!-- OWASP AntiSamy -->

<dependency>

<groupId>org.owasp.antisamy</groupId>

<artifactId>antisamy</artifactId>

<version>1.5.5</version>

</dependency>2、策略文件

AntiSamy对“恶意代码”的过滤依赖于策略文件。策略文件规定了AntiSamy对各个标签、属性的处理方法,策略文件定义的严格与否,决定了AntiSamy对XSS漏洞的防御效果。

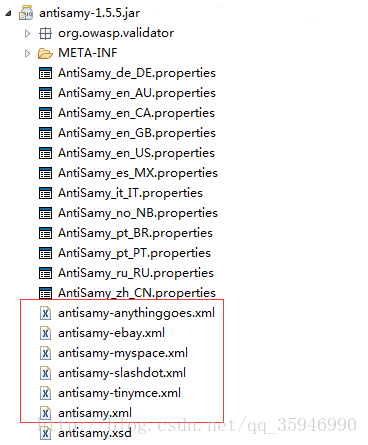

在AntiSamy的jar包中,包含了几个常用的策略文件

我们可以自定义策略文件来过滤用户输入,但更多的会是基于现有的策略文件进行稍微的调整,以使其更贴合项目的实际需求。

要描述某种特定规则,XML无疑是个不错的选择,而AntiSamy策略文件也正是采用了XML格式。如图所示,除去文件头的AntiSamy策略文件可以分为八个部分

1)、directives

全局配置,对AntiSamy的过滤验证规则、输入及输出的格式进行全局性的控制

<directives>

<directive name="omitXmlDeclaration" value="true"/>

<directive name="omitDoctypeDeclaration" value="true"/>

<directive name="maxInputSize" value="200000"/>

<directive name="useXHTML" value="true"/>

<directive name="formatOutput" value="true"/>

<directive name="nofollowAnchors" value="true" />

<directive name="validateParamAsEmbed" value="true" />

<!--

remember, this won't work for relative URIs - AntiSamy doesn't

know anything about the URL or your web structure

-->

<directive name="embedStyleSheets" value="false"/>

<directive name="connectionTimeout" value="5000"/>

<directive name="maxStyleSheetImports" value="3"/>

</directives>2)、common-regexps

公用正则表达式,需要使用正则的时候可以通过name直接引用

<common-regexps>

<regexp name="numberOrPercent" value="(\d)+(%{0,1})"/>

<regexp name="paragraph" value="([\p{L}\p{N},'\.\s\-_\(\)\?]|&[0-9]{2};)*"/>

<regexp name="htmlId"

本文介绍了AntiSamy,一个OWASP的开源项目,用于防御存储型和反射型XSS攻击。通过策略文件定义,AntiSamy对用户输入的HTML、CSS和JavaScript等内容进行过滤,确保输入合规。文章详细讲解了maven依赖、策略文件的定制以及如何在项目中使用AntiSamy进行XSS防护。

本文介绍了AntiSamy,一个OWASP的开源项目,用于防御存储型和反射型XSS攻击。通过策略文件定义,AntiSamy对用户输入的HTML、CSS和JavaScript等内容进行过滤,确保输入合规。文章详细讲解了maven依赖、策略文件的定制以及如何在项目中使用AntiSamy进行XSS防护。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

513

513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?