目录

票据传递攻击(Pass the Ticket,PtT)

票据传递攻击(PtT)是基于Kerberos认证的一种攻击方式,常用来做后渗透权限维持。黄金票据攻击利用的前提是得到了域内krbtgt用户的NTLM 哈希或AES-256的值,白银票据攻击利用的前提是得到了域内服务账号的NTLM 哈希或AES-256的值。票据传递攻击常用来做域控权限维持

关于Kerberos认证:域内认证之Kerberos协议详解

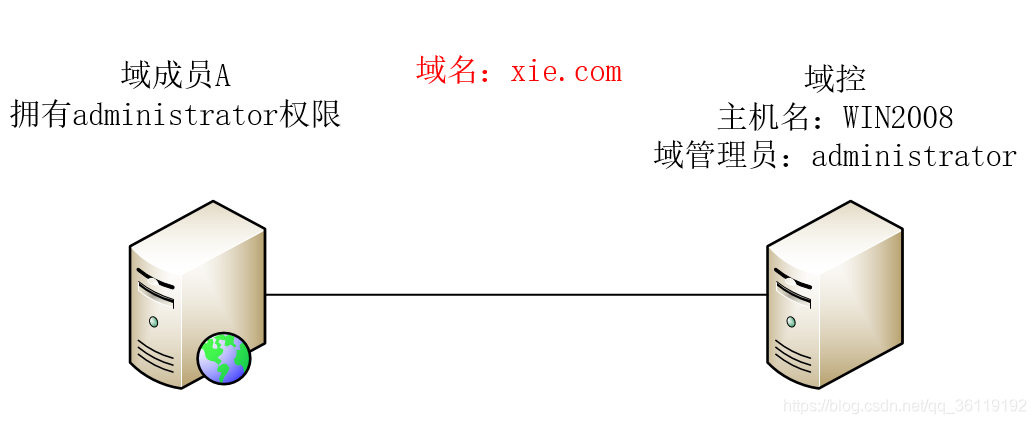

现在我们有下面这种情况,域成员A获得了域中的 krbtgt 用户的 sid 值和哈希值,现在域成员A想利用黄金票据传递攻击,访问域控服务器。

本文详细介绍了票据传递攻击(Pass the Ticket, PtT),特别是黄金票据(Golden Ticket)和白银票据(Silver Ticket)的攻击原理、生成及验证方法。黄金票据用于伪造TGT,获取域内任意服务权限,而白银票据则伪造ST,局限于特定服务。攻击者通常需要krbtgt或服务账号的哈希值来进行票据生成。"

124989376,8302036,Python接口自动化测试实战指南,"['接口测试', 'Python自动化测试实战', '自动化测试']

本文详细介绍了票据传递攻击(Pass the Ticket, PtT),特别是黄金票据(Golden Ticket)和白银票据(Silver Ticket)的攻击原理、生成及验证方法。黄金票据用于伪造TGT,获取域内任意服务权限,而白银票据则伪造ST,局限于特定服务。攻击者通常需要krbtgt或服务账号的哈希值来进行票据生成。"

124989376,8302036,Python接口自动化测试实战指南,"['接口测试', 'Python自动化测试实战', '自动化测试']

订阅专栏 解锁全文

订阅专栏 解锁全文

353

353

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?