💓 博客主页:瑕疵的CSDN主页

📝 Gitee主页:瑕疵的gitee主页

⏩ 文章专栏:《热点资讯》

使用零信任架构提升工业控制系统安全性:从网络隔离到细粒度访问控制的实践路径

随着信息技术与工业生产的深度融合,工业控制系统(ICS)面临着前所未有的安全挑战。传统的基于边界防护的安全模型已经难以应对日益复杂的网络攻击。为了构建更加稳健可靠的工业网络安全体系,零信任架构(Zero Trust Architecture, ZTA)逐渐成为研究热点。

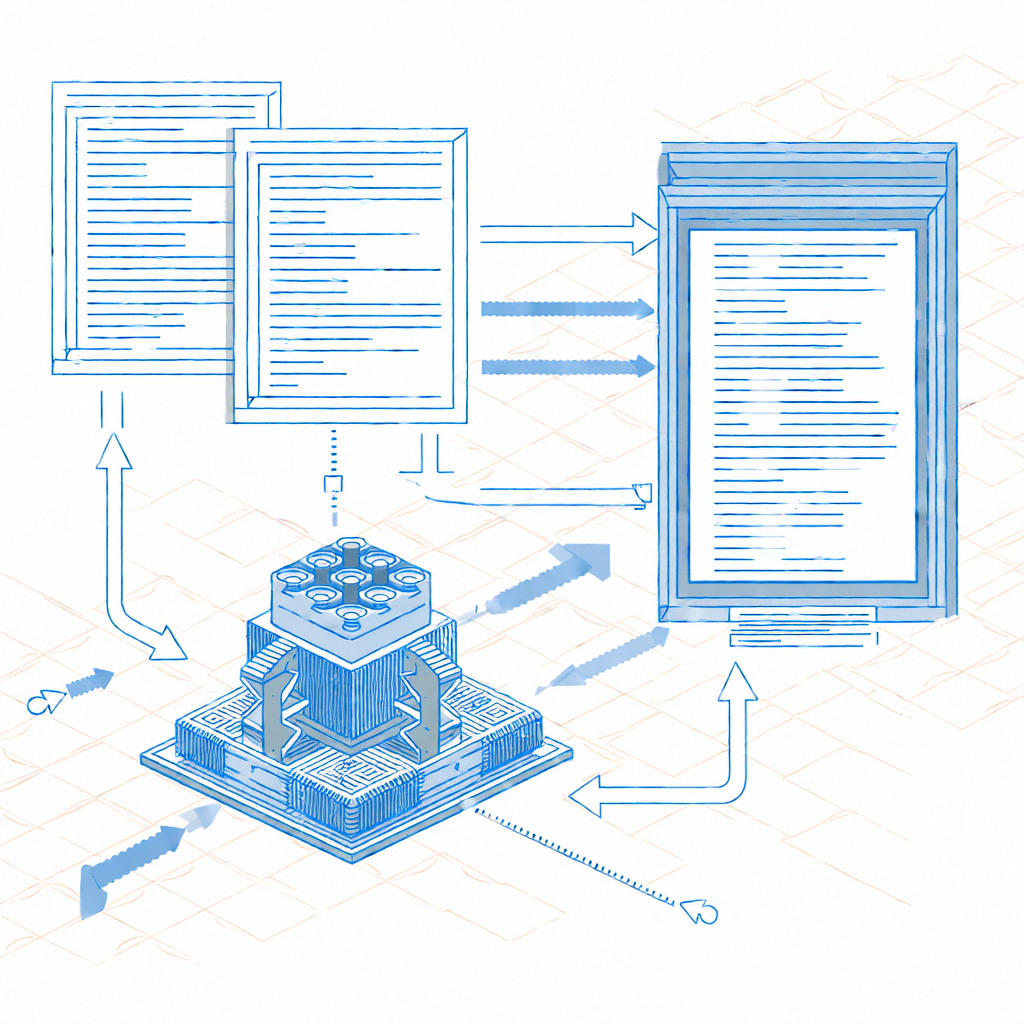

零信任是一种全新的安全理念,它假设内外网均不可信,任何尝试访问资源的行为都必须经过严格验证。ZTA通过身份认证、授权管理和加密通信等手段,确保只有合法用户和设备才能获取所需服务。

- 永不信任:默认情况下不信任任何内部或外部实体。

- 持续验证:不断检查请求者的身份和权限状态。

- 最小权限原则:授予最短时间内的最低限度访问权。

- 全面监控:对所有操作进行记录并实时分析潜在威胁。

在传统ICS环境中,通常采用物理隔离或逻辑分割的方式将生产网络与其他业务系统分开。然而,这种方式并不能完全阻止恶意软件传播,尤其是在物联网(IoT)设备大量接入的情况下。

除了基本的身份验证外,还需要根据具体应用场景制定详细的权限策略,限制不同角色所能执行的操作类型。

既要保证系统的绝对安全,又要不影响正常生产活动,这对安全机制的设计提出了更高要求。

将整个网络划分为多个小型且相互独立的安全区域,每个区域内只允许特定类型的流量通过。这样即使某个部分受到攻击,也很难波及到其他地方。

# 示例代码:定义防火墙规则实现网络微分段

from netfilterqueue import NetfilterQueue

from scapy.all import *

def packet_callback(packet):

pkt = IP(packet.get_payload())

if pkt[IP].dst in critical_assets:

# 如果目标地址属于关键资产,则进一步检查源地址是否合法

if pkt[IP].src not in authorized_ips:

print(f'Blocked unauthorized access attempt from {pkt[IP].src}')

packet.drop()

else:

packet.accept()

else:

packet.accept()

nfqueue = NetfilterQueue()

nfqueue.bind(1, packet_callback)

nfqueue.run()

引入多因素认证(MFA)、单点登录(SSO)等技术来增强用户身份识别能力;同时利用属性基访问控制(ABAC)或角色基访问控制(RBAC)细化权限分配。

# 示例代码:基于OAuth2.0协议实现SSO

import requests

from flask import Flask, redirect, url_for, session

app = Flask(__name__)

@app.route('/login')

def login():

auth_url = 'https://example.com/oauth/authorize'

return redirect(auth_url)

@app.route('/callback')

def callback():

token_url = 'https://example.com/oauth/token'

code = request.args.get('code')

response = requests.post(token_url, data={'grant_type': 'authorization_code', 'code': code})

session['access_token'] = response.json()['access_token']

return redirect(url_for('protected'))

@app.route('/protected')

def protected():

if 'access_token' not in session:

return redirect(url_for('login'))

return 'You are logged in!'

if __name__ == '__main__':

app.secret_key = 'supersecretkey'

app.run()

无论是内部还是外部的数据交换,都应该采取端到端的加密措施,如TLS/SSL、IPsec等,以防止信息泄露。

# 示例代码:使用PyCryptodome库进行AES加密

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

key = get_random_bytes(32) # 256-bit key

iv = get_random_bytes(16) # 128-bit IV

cipher = AES.new(key, AES.MODE_CBC, iv)

plaintext = b'This is a secret message'

padded_plaintext = plaintext + (16 - len(plaintext) % 16) * chr(16 - len(plaintext) % 16).encode()

ciphertext = cipher.encrypt(padded_plaintext)

print(f'Ciphertext: {ciphertext.hex()}')

假设我们正在为一家大型制造业企业部署一套新的工业控制系统。该系统包含了大量的自动化生产线、机器人工作站以及SCADA监控平台。为了提高整体安全性,我们决定采用上述提到的零信任架构方案。

具体做法是,在工厂内部构建一个由多个微分段组成的网络安全域,并为每个域设置专门的访问控制策略;其次,引入先进的身份认证和授权管理系统,确保只有经过验证的人员和设备能够进入关键区域;最后,对所有数据传输实施严格的加密保护,避免敏感信息被窃取。

尽管零信任架构为工业控制系统带来了显著的好处,但在实际应用中也遇到了一些挑战。

- 兼容性问题:不是所有的旧版ICS组件都能很好地支持新安全特性。

- 成本效益:改造现有基础设施需要较高的投入。

- 培训教育:员工对于新技术的理解和接受程度也是一个重要因素。

针对这些问题,开发者可以通过选择合适的升级路径、合理规划预算以及加强内部培训等方式加以缓解。

综上所述,通过引入零信任架构,我们可以显著提升工业控制系统的安全性。这不仅有助于防范外部入侵行为,也为内部管理提供了强有力的工具。未来,随着更多创新的应用和技术进步,预计会在更多领域发挥重要作用。

随着量子技术的发展,未来的零信任架构可能会受益于更加高效的加密算法。此外,结合机器学习和其他人工智能技术,可以进一步提升系统的智能化水平,例如自动检测异常行为以辅助网络安全防御。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?