说明

所谓的隐藏账户,只是隐藏用户组中的用户,但其实还是可以在注册表中查看到的!

目的

个人PC安全防护自检自查(1): 排查自己电脑是否存在恶意账户

查看

如何查看win10所有账户:

计算机管理→系统工具→本地用户和组

快捷命令打开方式:lusrmgr.msc

或者使用命令查看,但使用命令$创建的隐藏账户看不到:

net user

在注册表中查看:

计算机\HKEY_LOCAL_MACHINE\SAM\SAM

发现这里的文件夹为空,方法如下:

右键SAM文件夹,选择【权限】,会发现:

这里很明显的是最后三个账户:(system、administrators、users),这三个不用管。我们一一了解一下其他账户:

-

creator owner 帐户

creator owner 帐户只起到占位符的作用,只在创建文件或子目录时将继承的 ACL 中的 creator owner 帐户转换为此文件或子目录所有者的帐户。 -

all application packages账户

意思是所有应用程序包,不是默认程序包,是WIN8新增的一个用户组,该用户组默认对所有文件夹有读访问权限。 -

未知账户s-1-15-。。

说明你重装过windows系统,重装系统之前设置过NTFS权限,重装后,以前的账户名就显示为这种未知账户名了。(据说对账户,账户文件夹删除不正确也会导致这个问题。)

重新接着上面步骤来,找到SAM下的SAM:

- 单机右建权限,把名叫:administrator的用户给予:完全控制以及读取的权限,在后面打勾就行,然后关闭注册表编辑器,再次打开即可。

查看以下路径,会发现其文件夹名和我们的账户名一致:

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

这里发现,names中的类型数值在users中存在对应的文件:

创建

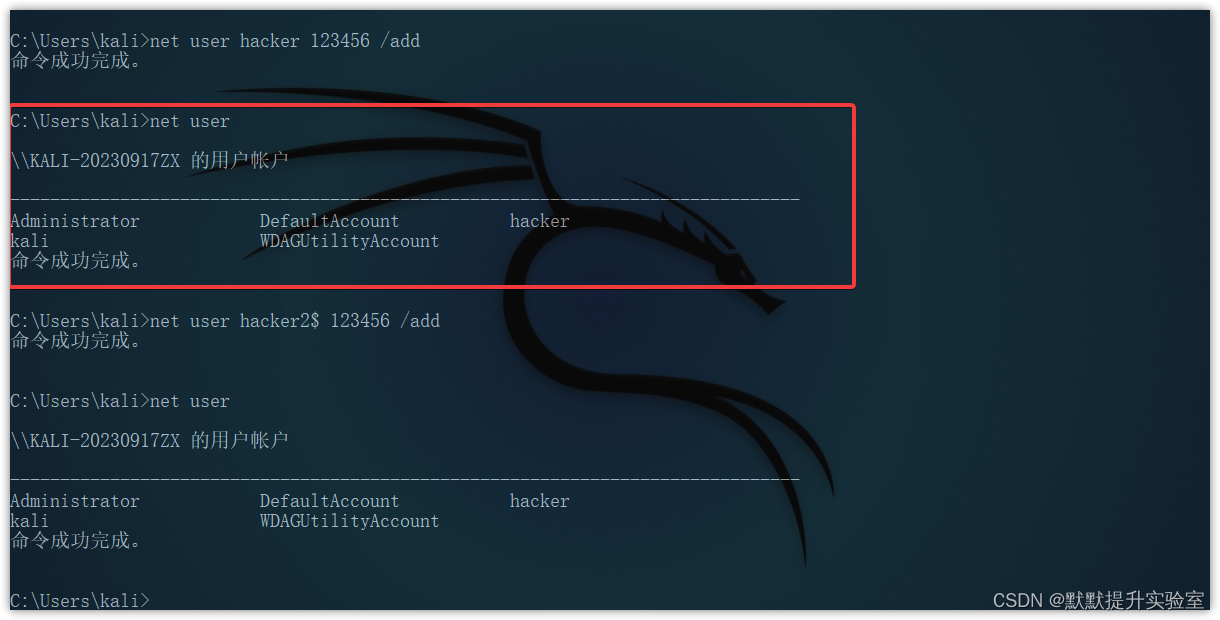

- 使用命令:

net user hacker 123 /add

添加一个hacker用户,密码为123456,但是可以直接使用命令就可以查看到创建的这个用户。

- 使用命令2:

net user hacker2$ 123456 /add

注意,这里没有用户添加到管理员组administrators。添加命令如下:

net localgroup administrators hacker2$ /add

在用户名称后面加上$后,再次查看创建的用户,使用命令查看不到了,但是在本地用户组中一样可以显示:

为了更好的在本地用户组中隐藏新建的账户,还需要进行修改注册表文件操作:

- 进入到如下注册表的位置:

计算机\HKEY_LOCAL_MACHINE\SAM\SAM

- 在SAM/Domains/Account/Users/Names处,选择Administrator用户,在右侧的键值处可以找到对应的值如0x1f4,然后从左侧的Users目录下可以找到对应的文件。

- 复制F打开后对应的二进制数值,粘贴到隐藏账户hacker2$所对应的文件,然后导出对应的账户【names】下的hacker2$ 和【USers】下的文件夹(类型数值对应的),后续需要重新导回来的:

之后,就需要使用命令来删除当天设置的隐藏账户了。

注意:一定要使用命令删除,右键删除的会出现下列情况:在用户组中会提示:

账户名与安全标识间无任何映射完成。

使用的命令如下:

net user hacker2$ /del

这时候我们导入已经备份好的项与数值(导出后双击进行导入或者在注册表中导入)

导入成功后回到管理工具中的查看用户与用户组的页面,发现用户组和用户已经没有hacker2$这个用户的存在了.

删除

将注册表中的 hacker2$ 账户以及其对应的 000003EB 删除即可删除该后门账户.

6906

6906

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?