目录

前言

xxe漏洞之前只是粗略的学习过,并没有单独整理资料好好的总结下这个漏洞,于是想专门写个文章总结下关于xxe的知识

一.xml文档

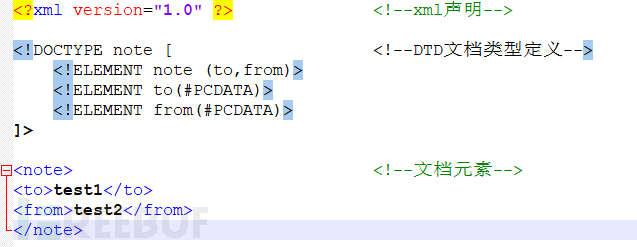

xxe本质上来说就是xml实体注入,XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素

所有的xml文档均由元素、属性、实体、PCDATA、CDATA构成

其中PCDATA代表此元素会被xml进行解析,而CDATA元素只会作为普通字符串数据

1.1DTD文档声明

DTD可以分为内部声明或者外部声明,内部声明即<!DOCTYPE 根元素 [元素声明]>

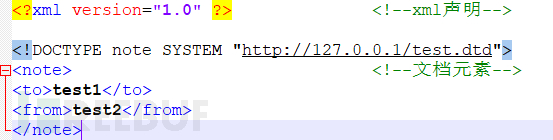

外部声明:<!DOCTYPE 根元素 SYSTEM "文件名">

test.dtd文

本文详细描述了xxe漏洞的原理、利用方式、防御方法

本文详细描述了xxe漏洞的原理、利用方式、防御方法

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4354

4354

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?