Nx01 产品简介

Kubernetes(简称K8S)是Google在2014年开源的一个容器集群管理系统。它用于容器化应用程序的部署、扩展和管理,目标是让部署容器化应用简单且高效。

Nx02 漏洞描述

漏洞存在于Kubernetes的1.18.6版本之前,可能导致未经授权的用户访问攻击。漏洞的细节在于Kubelet组件中存在一个调试端点(/debug/pprof)的暴露,该端点可以通过未经授权的Kubelet healthz端口访问。

Nx03 产品主页

hunter-query: web.body="debug/pprof"

Nx04 漏洞复现

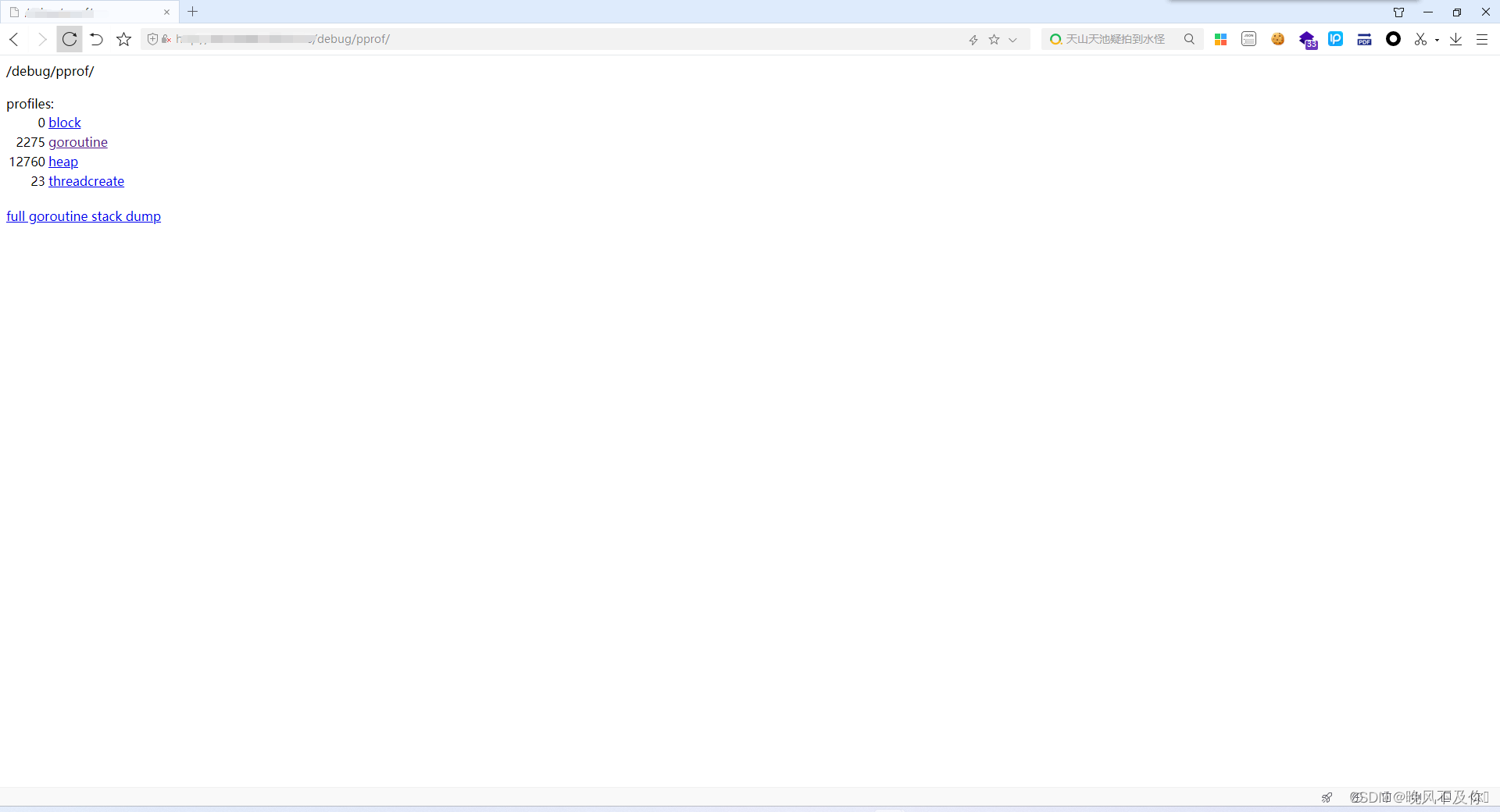

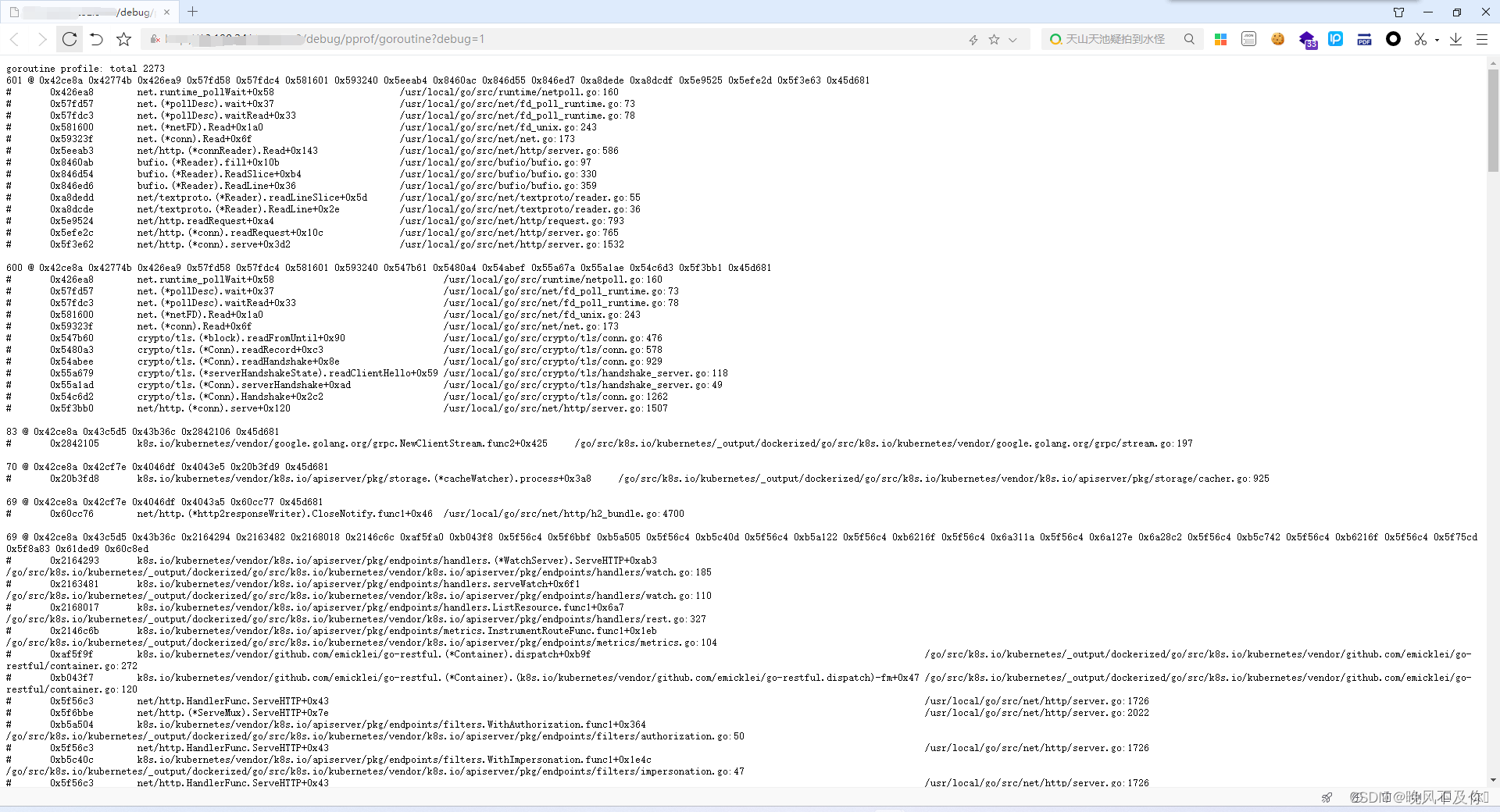

访问/debug/pprof端点可以未经授权的状态下获取部分信息。

/debug/pprof

Nx05 修复建议

建议联系软件厂商进行处理。

本文介绍了Kubernetes因调试端点未授权访问导致的内存泄漏漏洞(CVE-2019-11248),详细描述了漏洞情况,并提供了复现步骤。建议受影响的用户联系厂商修复。

本文介绍了Kubernetes因调试端点未授权访问导致的内存泄漏漏洞(CVE-2019-11248),详细描述了漏洞情况,并提供了复现步骤。建议受影响的用户联系厂商修复。

206

206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?