- 1.ASA一对一的NAT配置

- 分析现在内网不能PING外网有两方面原因

- 1:在路由层面(内网的设备没有外网的路由,外网的设备没有内网路由)

- 2:ASA防火策略层面(当外网的OUTSIDE去访问INSIDE接口时候会拒绝访问。

- 1:ASA策略放行

- ciscoasa(config)# access-list 100 permit ip any any

- ciscoasa(config)# access-group 100 in interface outside

- 2:ASA配置静态一对一的转换

- ciscoasa(config)# object network inside-to-outside-nat

- ciscoasa(config-network-object)# host 2.2.2.2

- ciscoasa(config-network-object)# nat (inside,outside) static192.168.3.100

- 最后在内网的所有三层设备上要配置一个默认路由

- R2

- inside-router(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2

- 2.ASA动态NAT多对一(多个公网地址)

- ciscoasa(config)# object network outside-nat-pol 公网地址

- ciscoasa(config-network-object)# range 192.168.3.3 192.168.3.254

- ciscoasa(config-network-object)# exit

- ciscoasa(config)# object network inside-network 内网地址

- ciscoasa(config-network-object)# host 2.2.2.2

- ciscoasa(config-network-object)# nat (inside,outside) dynamic outside-nat-pol 内到外做动态NAT转换。

- 3.动态PAT(动态多对一)一个公网地址

- ciscoasa(config)# object network outside-pat-address 公网地址

- ciscoasa(config-network-object)# host 192.168.3.3

- ciscoasa(config-network-object)# exit

- ciscoasa(config)# object network inside-network 内网地址

- ciscoasa(config-network-object)# subnet 192.168.1.0 255.255.255.0

- ciscoasa(config-network-object)# nat (inside,outside) source dynamicinside-network outside-pat-address 内到外的动态PAT转换。

- 4.端口映射

- 1:asa上做端口映射不需要配置单独内到外的上网的NAT(与路由在NAT有所区别)

- 2:在防火墙必须开放内网服务需要发布到公网的服务

- 3:端口映射的命令:

- ciscoasa(config)# object network public-address :被映射内网服务器的公网地址

- ciscoasa(config-network-object)# host 192.168.3.100

- ciscoasa(config-network-object)# exit

- ciscoasa(config)# object network inside-pravite-server:内网服务器的地址

- ciscoasa(config-network-object)# host 2.2.2.2

- ciscoasa(config-network-object)# exit

- ciscoasa(config)# object service open-telnet:定义内网要开放的服务

- ciscoasa(config-service-object)# service tcp source eq 23

- ciscoasa(config)#nat(inside,outside) source static inside-pravite-server(内网服务器的地址) public-address(被映射内网服务器的公网地址)serviceopen-telnet(内网服务器的地址所开放端口号)open-telnet(被映射内网服务器的公网地址所开放端口号)

- 以后外网用户只要访问(被映射内网服务器的公网地址)这个地址的(被映射内网服务器的公网地址所开放端口号)ASA会自动转换成((内网服务器的地址)所对应的(内网服务器的地址所开放端口号)。

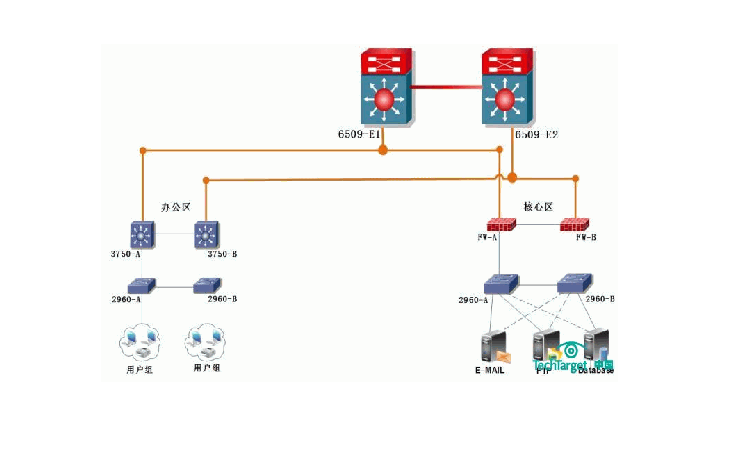

- 5.防火墙的企业布署

- 1:这种模式保护内网和外网的安全

-

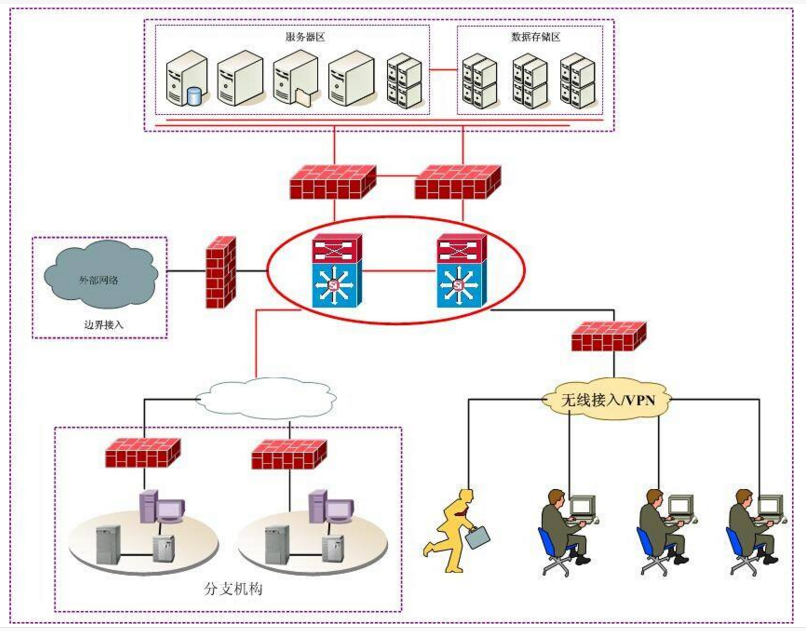

- 2.防火墙保护内网访问内网安全

-

- 3:防火墙的综合应用布署

-

- 路由模式布署:容易打乱现有的网络环境

- 透明模式布署:不会打乱现有的网络环境

- failover的条件:

- 1、硬件型号必须相同

- 2、系统版本必须一致

- 3、模式必须一致

- 4、相同的许可和许可的数量

- ciscoasa(config)#firewall transparent

- 1:这种模式保护内网和外网的安全

- 6.查看命令:

- ciscoasa# show xlate

- ciscoasa# show nat translated interface outside

- ciscoasa# show nat

思科防火墙nat 命令配置

最新推荐文章于 2025-03-14 15:08:46 发布

946

946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?