国内外要闻

研究人员揭露 PyPI 恶意包:窃取按键记录并劫持社交账号

2024 年 12 月 24 日,Fortinet FortiGuard Labs 有新发现,网络安全研究人员标记出两个被上传至 Python Package Index(PyPI)仓库的恶意软件包。这两个包分别叫 zebo 和 cometlogger ,在被下架前,zebo 有 118 次下载,cometlogger 有 164 次下载,多数下载量来自美国、中国、俄罗斯和印度。

安全研究员 Jenna Wang 指出,zebo 堪称典型恶意软件,具备监控、数据窃取和非法控制功能。它运用十六进制编码字符串这类混淆技术,隐藏与 HTTP 请求通信的命令与控制(C2)服务器网址。借助 pynput 库捕获按键,还利用 ImageGrab 每小时截取屏幕截图,先保存至本地文件夹,再用从 C2 服务器获取的 API 密钥上传至免费图床 ImgBB。此外,它会创建批处理脚本实现持久化,将自身添加到 Windows 启动文件夹,让电脑每次重启都自动运行。

cometlogger 功能同样繁杂,能窃取大量信息,包括 Discord、Steam、Instagram 等多款热门应用的 Cookie、密码、令牌以及账号相关数据,还能收集系统元数据、网络与 Wi-Fi 信息、运行进程列表以及剪贴板内容。它设有检测机制,避免在虚拟化环境运行,还会终止网页浏览器相关进程,保障文件可无限制访问。Wang 表示,该脚本通过异步执行任务提升效率,能短时间窃取海量数据。最后提醒,有些功能看似正规工具的一部分,但缺乏透明度与可疑功能意味着随意运行不安全,运行代码前需仔细审查,切勿与未经核实来源的脚本互动。

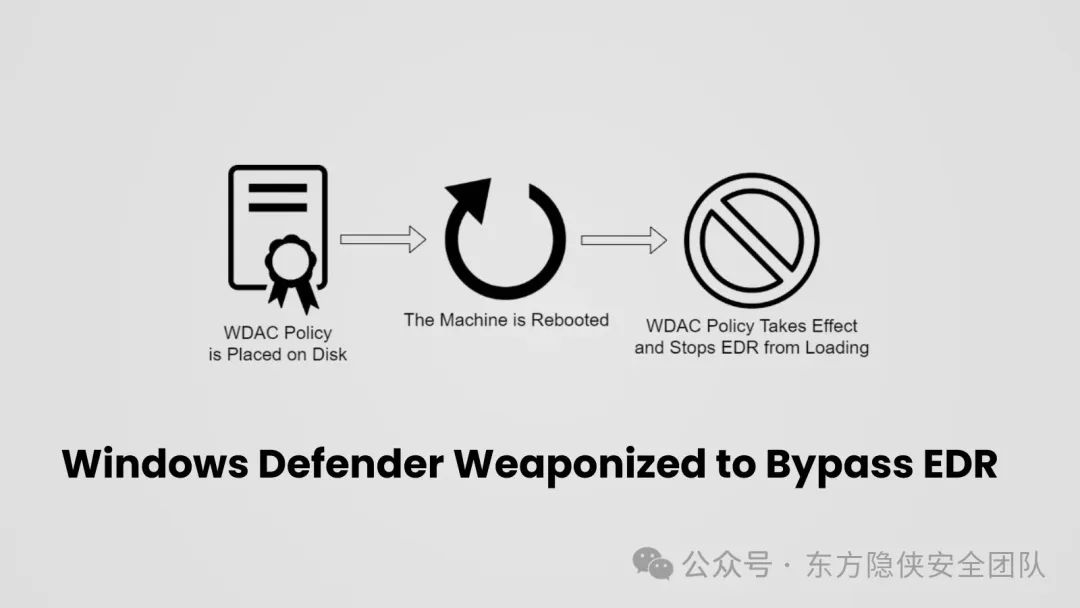

新型复杂攻击利用 Windows Defender 绕过终端检测与响应系统

2024 年 12 月 25 日,一种极为复杂的攻击手段浮出水面,攻击者竟将 Windows Defender 应用控制(WDAC)变成武器,用于绕过 Windows 系统机器上的终端检测与响应(EDR)传感器。WDAC 自 Windows 10 和 Windows Server 2016 起被引入,原本旨在让企业对其 Windows 设备上的可执行代码实现精细管控。

然而,安全专家发现,恶意分子能借此功能谋取私利,致使整个网络都暴露于受攻击的风险之下。这类攻击归属于 MITRE ATT&CK 框架的 “削弱防御” 类别(T1562),拥有管理员权限的攻击者能够炮制并部署精心设计的 WDAC 策略。这些策略会在系统启动时,有效阻拦 EDR 传感器加载,令其失效,让攻击者得以在不受关键安全解决方案约束的情况下肆意行动。

攻击途径多样,小到针对单台机器,大到攻陷整个域。在最严峻的状况下,具备域管理员权限的攻击者,能在整个组织内部散播恶意 WDAC 策略,系统性地让所有端点的 EDR 传感器瘫痪。

攻击分三个主要阶段:先是策略部署,攻击者创建自定义 WDAC 策略,放行自家工具,同时封杀安全解决方案,再将该策略放置到目标机器的 C:\Windows\System32\CodeIntegrity\ 目录;接着是重启要求,因 WDAC 策略需重启才生效,攻击者会重启端点来落实新策略;最后是禁用 EDR,重启后,恶意策略起效,EDR 传感器无法启动,系统便更易遭受进一步的入侵。

已有一款名为 “Krueger” 的概念验证工具现身,由安全研究员 Logan Goins 打造,作为攻击后续利用活动的一部分,它能在内存中运行,堪称攻击者的得力武器。

虽说因其利用 Windows 合法功能,检测该攻击颇具难度,但专家也给出不少缓解策略,像是通过组策略强制实施 WDAC 策略、限制对代码完整性文件夹及 SMB 共享的权限,以及在网络管理中遵循最小权限原则 。企业可借此减少威胁暴露,包括借助组策略对象(GPOs)强制推行 WDAC 策略、应用最小权限原则,还有落实安全的管理实践。某财富 500 强公司的首席信息安全官 Mark Johnson 警示,各组织必须警惕这一威胁,积极行动,当下强化访问控制、定期审计 WDAC 策略已刻不容缓。随着安全工具愈发精密,攻破它们的手段也日益复杂,这凸显出多层级网络安全防护与时刻警惕新兴攻击技术的必要性,各组织也急需审视自身安全态势,落实妥当防护措施。

Apache Traffic Control 漏洞使攻击者可注入恶意 SQL 命令

2024 年 12 月 25 日消息,在广泛用于管理大规模内容分发网络(CDN)的开源平台 Apache Traffic Control 中,发现了一个关键的 SQL 注入漏洞,编号为 CVE-2024-45387。该漏洞影响软件的 8.0.0 至 8.0.1 版本,CVSS 评分为 9.9,凸显出它对系统保密性、完整性与可用性的严重冲击。

这一缺陷存在于 Apache Traffic Control 的 Traffic Ops 组件内。具体而言,拥有 “admin”“federation”“operations”“portal” 或 “steering” 这类特权角色的用户,只需向 deliveryservice_request_comments 端点发送特制的 PUT 请求,就能针对底层数据库执行任意 SQL 命令,属于 CWE-89 类漏洞,即 SQL 命令中特殊元素的不当中和(也就是 “SQL 注入”)。

利用该漏洞可能引发灾难性后果:攻击者能未经授权访问数据库中存储的敏感信息,对数据进行操纵或删除,提升自身在系统内的权限,甚至完全攻陷受影响的基础设施,致使 CDN 运营中断 。由于拥有特权访问权限的用户可远程利用此漏洞,对于依赖 Apache Traffic Control 进行 CDN 管理的组织来说,这无疑是个严峻问题。

受影响的版本仅限 Apache Traffic Control 8.0.0 到 8.0.1,7.x 及更低版本不受影响。Apache 软件基金会已在 8.0.2 版本中发布补丁修复该问题,强烈敦促运行受影响版本的用户立即升级,以降低被利用的风险。

若无法即刻更新,建议采取临时措施:限制有受影响角色的用户访问 Traffic Ops;监控日志,留意可疑的数据库查询或活动;在与 Traffic Ops 交互的自定义脚本里实施输入验证与参数化查询;遵循最小权限原则,限制用户角色与权限。

使用 Apache Traffic Control 的组织应迅速行动,应用已有补丁或落实缓解措施,鉴于其严重程度与广泛的潜在影响,处理 CVE-2024-45387 应是受影响用户的当务之急。

知识分享

CVE-2024-50379 漏洞利用工具分享

一、工具概述

CVE-2024-50379漏洞利用工具,用于在存在该漏洞的环境中实现条件竞争文件上传功能,主要针对 Tomcat 服务器。

1. 功能特性

能够利用目标服务器存在的漏洞,通过构造特定的请求,尝试上传指定的文件(如 JSP 文件)到目标服务器。

提供了相对简便的操作方式,通过命令行参数指定目标 URL、要上传的文件以及上传后的文件名称 / 路径,方便用户进行漏洞利用测试(仅在合法授权情况下)。

2. 适用场景

适用于企业安全建设中的漏洞检测与评估环节,安全研究人员可以在自行搭建的靶机环境中,使用该工具验证目标系统是否存在该漏洞,以便及时采取措施进行修复和加固。

对于安全爱好者和研究人员在学习和研究漏洞利用机制时,也可作为一个实践工具,帮助理解条件竞争文件上传类型漏洞的原理和影响。

二、使用方法

1. 准备工作

确保你已经获得了合法的授权,仅在授权范围内使用该工具,并且你的使用行为符合当地法律法规。

搭建好用于测试的靶机环境,避免对非授权目标进行扫描或测试,以免引发法律问题。

2. 操作步骤

下载工具:

从 GitHub 仓库(https://github.com/SleepingBag945/CVE-2024-50379)获取工具代码。

配置参数:

-

shell.jsp:这是要上传的包含恶意代码(如获取 Shell 权限等)的文件,需提前准备好。

-

ggsl.jsp:指定上传到目标服务器后的文件名称和路径。

-

-u:后跟目标服务器的 URL,例如http://192.168.2.245:8080(请替换为实际目标地址)。

-

-f:指定要上传的文件,即前面提到的shell.jsp。

-

-p:指定上传后的文件名称和路径,即ggsl.jsp。

执行命令:

在命令行中进入工具所在目录,按照如下格式执行命令:./CVE-2024-50379 -u <目标URL> -f <要上传的文件> -p <上传后的文件名称/路径>。

例如:./CVE-2024-50379 -u http://192.168.2.245:8080 -f shell.jsp -p ggsl.jsp。

3. 注意事项

严格遵守法律规定和授权范围,未经授权对非靶机环境进行测试属于违法行为,可能导致严重后果。

在实际应用场景中,需要对上传的文件和操作进行谨慎评估,确保不会对目标系统造成意外的损害或数据泄露。同时,要密切关注目标系统的安全性,防止恶意利用该工具进行非法攻击。

三、免责声明

该工具仅面向合法授权的企业安全建设行为或在合法搭建的靶机环境中用于测试目的。使用者在使用该工具前,必须确保已充分阅读、理解并接受工具提供的免责声明及相关条款。若使用者违反法律法规或在未授权情况下使用该工具,需自行承担一切后果,工具开发者不承担任何法律及连带责任。请谨慎使用,避免造成不必要的法律风险和安全问题。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?