实验1 交换机/路由器的基本配置和管理

一、【实验目的】

1、通过电缆实现交换机/路由器与PC机的连接;

2、通过交换机/路由器的开机启动报告了解交换机的硬件参数;

3、掌握交换机/路由器的常用命令.

二、【实验环境】

1 实验设备:

硬件:交换机、路由器个一台,PC机一台,console电缆及接口转换器。

软件:超级终端程序。

2 设备连接图:用console连接到交换机、路由器上

三、【实验内容】

1 通过Telnet访问交换机、路由器;

2 复制、备份配置文件。

四、【实验步骤】

步骤1访问交换机、路由器

1.用Cosole电缆将PC机的串口与交换机的Console端口相连;

2.在超级终端程序中按Enter键,记录超级终端程序窗口会出现的信息

3.进入特权模式,让交换机重启,记录交换机加电启动报告。

步骤2 交换机、路由器的基本配置

1.进入交换机的全局配置模式

2.配置交换机的设备名,设备名为Switch;

3.配置加密的特权密码为cisco1,验证特权密码:退出到用户模式,再进入特权模式。

4.查看交换机的版本,记录结果;

5.交换机的mac地址表

A、查看交换机的mac地址表,并记录结果;

B、查看PC机的mac地址

步骤3配置交换机、路由器的端口属性

1.配置f0/1端口的速度为100M,命令:

2.配置f0/1端口为全双工,命令:

3.配置f0/1端口的描述为 TO_PC1,命令:

4.启用f0/1端口;命令:

5.查看端口f0/1的信息,并记录结果。命令为

6.查看端口f0/1的状态,命令为:

7.查看所有端口的状态,并记录结果。命令为:

8.查看所有端口的IP摘要信息。命令为:

步骤4配置交换机、路由器管理接口的IP地址

1.进入配置Vlan1 接口子模式,命令:

2.配置Vlan1 接口的IP地址为 192.168.1.1

4.启用Vlan1接口;

5.查看Vlan1接口的信息,并记录结果。命令为:

6.配置PC机的IP地址为192.168.1.10;

7.在PC机上ping 192.168.1.1;是否ping 通?

五、【实验结果与分析】

附注:【交换机的操作EXEC模式有】

1.用户模式[主机名>]:可以执行EXEC命令的一部分

2.特权模式[主机名#]:可以执行全部的EXEC命令

3.配置模式:

l 全局配置模式[主机名(config)#]:配置交换机的整体参数

l 接口配置模式[主机名(config-if)#]:配置交换机的接口参数

VLAN配置模式[主机名(config-VLAN)#]:配置交换机的VLAN参数

4.交换机操作EXEC模式特点:

1) 支持命令简写(输入的字符串足够使系统识别,按TAB键将命令补充完整)

2) 在每种操作模式下直接输入“?”显示该模式下所有的命令

3) 命令空格 “?”显示命令参数并对其解释说明

4) 常用的交换机配置命令有:

Switch#show version//显示交换机硬件及软件的信息

Switch#show running-config//显示当前运行的配置参数

Switch#show configure//显示保存的配置参数

Switch#write memory//将当前运行的配置参数复制到flash

Switch#delete flash:config.text//清空flash中的配置参数

Switch#reload交换机重启System configuration has been modified. Save? [yes/no]:n

Switch(config)#hostname S2126G//配置交换机的主机名

Switch#configure terminal/进入全局配置模式下/

Switch(config)#interface fastEthernet 0/1 //进入接口配置模式

S2126G(config-if)#speed [10|100|auto]// 配置接口速率

S2126G(config-if)#duplex [auto|full|half] //配置接口双工模式

Switch(config)#end 从子模式下直接返回特权模式

S2126G#copy tftp startup-config//从TFTP服务器下载配置参数

S2126G#show mac-address-table查看MAC地址表

S2126G#show mac-address-table aging-time查看MAC地址表记录的生存时间

S2126G(config)#interface vlan 1

S2126G(config-if)#ip address {IP address} {IP subnetmask}[secondary]

(为交换机分配管理IP地址)

S2126G(config-if)#no shutdown将接口启用

S2126G(config-if)#shutdown将接口关闭

S2126G>ping {IP address}//测试目的端的可达性

实验2 交换机冗余备份/端口聚合

【实验名称】交换机冗余备份测试练习冗余备份测试

【实验目的】掌握交换机的特及802.3ad协议,理解链路聚合的配置及原理。

【背景描述】

假设某企业采用2台交换机组成一个局域网,由于很多数据流量是跨过交换机进行传送的,因此需要提高交换机之间的传输带宽,并实现链路冗余备份,为此网络管理员在2台交换机之间采用2根网线互连,并将相应的2个端口聚合为一个逻辑端口,现要在交换机上做适当配置来实现这一目标。

【实现功能】

使网络管理员可通过Telnet管理交换机,增加交换机之间的传输带宽,并实现链路冗余备份。

【实验拓扑图】

【实验设备】 S2126G(2台)。

【实验步骤】

步骤1配置交换机管理接口的IP地址

1.进入交换机的全局配置模式

2.配置交换机的设备名,设备名分别为SwitchA;SwitchB

1.进入配置Vlan1 接口子模式,命令:

2.配置Vlan1 接口的IP地址为 192.168.1.1(SwitchA); 192.168.1.1(SwitchB)

4.启用Vlan1接口;

5.查看Vlan1接口的信息,并记录结果。

6.配置PC1机的IP地址为192.168.1.10;

7.在PC机上ping 192.168.1.1;是否ping 通?

步骤2在PC机上通过Telnet访问交换机

- 配置远程登录密码 enable secret level 1 0 star (0表示明文1表示密文)

- 从PC机telnet登录到交换机

步骤3在交换机SwitchA上创建Vlan 10,并将0/5端口划分到Vlan 10中。

SwitchA#configure terminal !进入全局配置模式

SwitchA(config)#vlan 10 !创建Vlan 10

SwitchA(config-vlan)#name sales !将Vlan 10命名为sales

SwitchA(config-vlan)#exit

SwitchA(config)#interface fastethernet 0/5 !进入接口配置模式

SwitchA(config-if)#switchport access vlan 10 !将0/5端口划分到Vlan10

验证测试:验证已创建了Vlan10,并将0/5端口已划分到Vlan 10中

SwitchA#show vlan id 10

步骤3在交换机SwitchA上配置聚合端口。

SwitchA(config)#interface aggregateport 1 !创建聚合接口AGI

SwitchA(config-if)#switchport mode trunk !配置AG模式为trunk

SwitchA(config-if)#exit

SwitchA(config)#interface range fastethernet 0/1-2 !进入接口0/1和0/2

SwitchA(config-if)#port-group 1 !配置接口0/1和0/2属于AGI

验证测试:验证接口fastethernet 0/1和0/2属于AG1

SwitchA#show aggregatePort 1 summary

步骤4在交换机SwithcB上创建Vlan 10,并将0/5端口划分到Vlan 10中。

SwitchB#configure terminal !进入全局配置模式

SwitchB(config)#vlan 10 !创建Vlan 10

SwitchB(config-vlan)#name sales !将Vlan 10命名为sales

SwitchB(config)#interface fastethernet 0/5 !进入接口配置模式

SwitchB (config-if)#switchport access vlan 10 !将0/5端口划分到Vlan10

验证测试:验证已在SwitchB上创建了Vlan10,并将0/5端口已划分到Vlan 10中

SwitchB#show vlan id 10

步骤5在交换机SwitchB上配置聚合端口。

SwitchB(config)#interface aggregateport 1 !创建聚合接口AGI

SwitchB(config-if)#switchport mode trunk !配置AG模式为trunk

SwitchB(config-if)#exit

SwitchB(config)#interface range fastethernet 0/1-2 !进入接口0/1和0/2

SwitchB(config-if)#port-group 1 !配置接口0/1和0/2属于AGI

验证测试:验证接口fastethernet 0/1和0/2属于AG1

SwitchB#show aggregatePort 1 summary

步骤6验证当交换机之间的一条链路断开时,PC1与PC2仍能互相通信。

C:\>ping 192.168.10.30 –t !在PC1的命令行方式下验证能Ping通PC3

【注意事项】只有同类型端口才能聚合为一个端口。

实验3 跨交换机VLAN实现

【实验名称】

跨交换机实现VLAN。

【实验目的】

理解跨交换机之间VLAN的特点。

【背景描述】

假设某企业有两个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接,他们之间需要相互进行通信,但为了数据安全起见,销售部和技术部需要进行相互隔离,现要在交换机上做适当配置来实现这一目标。

【技术原理】

Tag Vlan是基于交换机端口的另外一种类型,主要用于实现跨交换机的相同VLAN内主机之间可以直接访问,同时对于不同VLAN的主机进行隔离。Tag Vlan遵循了IEEE802.1q协议的标准。在利用配置了Tag vlan的接口进行数据传输时,需要在数据帧内添加4个字节的802.1q标签信息,用于标识该数据帧属于哪个VLAN,以便于对端交换机接收到数据帧后进行准确的过滤。

【实现功能】

使在同一VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN里的计算机系统不能进行相互通信。

【实验设备】

S2126G(两台)、主机(3台)、直连线(4条)

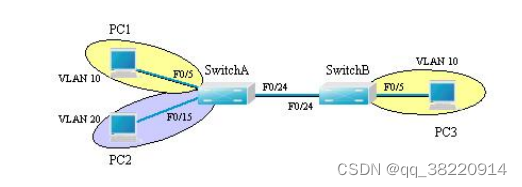

【实验拓扑】

图 6

实验时,按照拓扑图进行网络的连接,注意主机和交换机连接的端口。

【实验步骤】

- 在交换机SwitchA上创建Vlan 10,并将0/5端口划分到Vlan 10中。

SwitchA#configure terminal

SwitchA(config)# vlan 10

SwitchA(config-vlan)# name sales

SwitchA(config-vlan)#exit

SwitchA(config)#interface fastethernet0/5

SwitchA(config-if)#switchport access vlan 10

验证测试:验证已创建了Vlan 10,并将0/5端口已划分到Vlan 10中。

SwitchA#show vlan id 10 !查看某一个VLAN的信息

VLAN Name Status Ports

--------------------------------------------------------------------

10 sales active Fa0/5

- 在交换机switchA上创建Vlan 20,并将0/15端口划分到Vlan 20中。

SwitchA(config)# vlan 20

SwitchA(config-vlan)# name technical

SwitchA(config-vlan)#exit

SwitchA(config)#interface fastethernet0/15

SwitchA(config-if)#switchport access vlan 20

验证测试:验证已创建了Vlan 20,并将0/15端口已划分到Vlan 20中。

SwitchA#show vlan id 20

VLAN Name Status Ports

--------------------------------------------------------------------

20 technical active Fa0/15

- 把交换机SwitchA与交换机SwitchB相连的端口(假设为0/24端口)定义为tag vlan模式。

SwitchA(config)#interface fastethernet0/24

SwitchA(config-if)#switchport mode trunk

!将fastethernet 0/24端口设为tag vlan模式

验证测试:验证fastethernet 0/24端口已被设置为tag vlan模式。

SwitchA#show interfaces fastEthernet0/24 switchport

Interface Switchport Mode Access Native Protected VLAN lists

-------------------------------------------------------------------

Fa0/24 Enabled Trunk 1 1 Disabled All

注:交换机的Trunk接口默认情况下支持所有VLAN。

- 在交换机SwitchB上创建Vlan 10,并将0/5端口划分到Vlan 10中。

SwitchB # configure terminal

SwitchB(config)# vlan 10

SwitchB(config-vlan)# name sales

SwitchB(config-vlan)#exit

SwitchB(config)#interface fastethernet0/5

SwitchB(config-if)#switchport access vlan 10

验证测试:验证已在SwitchB上创建了Vlan 10,并将0/5端口已划分到Vlan 10中。

SwitchB#show vlan id 10

VLAN Name Status Ports

--------------------------------------------------------------------

10 sales active Fa0/5

- 把交换机SwitchB与交换机SwitchA相连的端口(假设为0/24端口)定义为tag vlan模式。

SwitchB(config)#interface fastethernet0/24

SwitchB(config-if)#switchport mode trunk

验证测试:验证fastethernet 0/24端口已被设置为tag vlan模式。

SwitchB#show interfaces fastEthernet 0/24 switchport

Interface Switchport Mode Access Native Protected VLAN lists

-------------------------------------------------------------------

Fa0/24 Enabled Trunk 1 1 Disabled All

- 验证PC1与PC3能互相通信,但PC2与PC3不能互相通信。

C:\>ping 192.168.10.30 !在PC1的命令行方式下验证能Ping通PC3

Pinging 192.168.10.30 with 32 bytes of data:

Reply from 192.168.10.30: bytes=32 time<10ms TTL=128

Reply from 192.168.10.30: bytes=32 time<10ms TTL=128

Reply from 192.168.10.30: bytes=32 time<10ms TTL=128

Reply from 192.168.10.30: bytes=32 time<10ms TTL=128

Ping statistics for 192.168.10.30:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

C:\>ping 192.168.10.30 ! 在PC2的命令行方式下验证不能Ping通PC3

Pinging 192.168.10.30 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 192.168.10.30:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

【注意事项】

1、两台交换机之间相连的端口应该设置为tag vlan模式。

2、Trunk接口在默认情况下支持所有VLAN的传输。

实验4 交换机生成树协议STP/RSTP

【实验名称】交换机STP/RSTP

【实验目的】理解生成树协议STP/RSTP的配置及原理。

【背景描述】

某学校为了开展计算机教学和网络办公,建立了一个计算机教室和一个校办公区,这两处的计算机网络通过两台交换机互连组成内部校园网,为了提高网络的可靠性,网络管理员用2条链路将交换机互连,现要在交换机互连,现要在交换机上做适当配置,使网络避免环路。

本实验2台S2126G交换机为例,2台交换机分别命名为SwitchA,SwitchB。PC1与PC2在同一个网段,假设IP地址分别为192.168.0.137,192.168.0.136,网络掩码为255.255.255.0。

【实现功能】

使网络在有冗余链路的情况下避免环路的产生,避免广播风暴等。

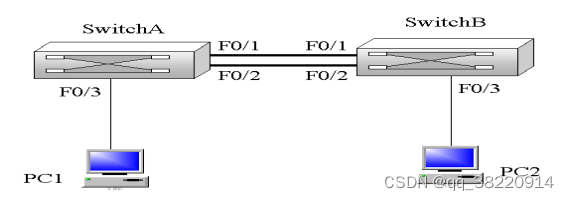

【实验拓扑】

【实验设备】 S2126G(2台)。

【实验步骤】

步骤1在每台交换机上开启生成树协议。例如对SwitchA做如下配置:

SwitchA#configure terminal !进入全局配置模式

SwitchA(config)#spanning-tree !开启生成树协议

SwitchA(config)#end

验证测试:验证生成树协议已经开启

SwitchA#show spanning-tree !显示交换机生成树的状态

SwitchA#show spanning-tree interface fastthernet 0/1 !显示交换机接口fastthernet0/1的状态

步骤2设置生成树模式

SwitchA(config)#spanning-tree mode stp !设置生成树模式为STP(802。1D)

验证测试:验证生成树协模式为802.1D

SwitchA#show spanning-tree

步骤3设置交换机的优先级。

SwitchA(config)#spanning-tree priority 4096 !设置交换机SwitchA的优先级为4096,数值最小的交换机为根交换机(也称根桥),交换机SwitchB的优先级采用默认优先级(32768),因此SwitchA将成为根交换机。

验证测试:验证交换机SwitchA的优先级

SwitchA#show spanning-tree

步骤4综合验证测试

- 验证交换机SwitchB的端口F0/1和F0/2的状态。

SwitchB#show spanning-tree interface fastEthernet 0/1 !显示SwitchB的端口fastthernet 0/1 的状态。

SwithchB#show spanning-tree interface fastEthernet 0/2 !显示SwitchB的端口fastthernet 0/2的状态。

- 验证网络拓扑发生变化时,Ping 的丢包情况。

C:\>ping 192.168.0.136 –t !从主机PC1 ping PC2(用连续ping),然后拔掉SwitchA与SwitchB的端口F0/1之间的连线,观察丢包情况。

- 验证网络拓扑发生变化时,交换机SwitchB的端口2的状态变化,并观察生成树的收敛时间。

SwitchB#show spanning-tree interface fastEthernet 0/2 !显示SwitchB的端口fastthernet 0/2的状态

【注意事项】

锐捷交换机缺省是关闭spanning-tree的,因此,如果网络在物理上存在环路,则必须手工开启spanning-tree。

交换机快速生成树协议RSTP(b)

【实验名称】快速生成树协议RSTP

【实验目的】理解生成树协议RSTP的配置及原理。

【背景描述】

某学校为了开展计算机教学和网络办公,建立了一个计算机教室和一个校办公区,这两处的计算机网络通过两台交换机互连组成内部校园网,为了提高网络的可靠性,网络管理员用两条链路将交换机互连,现要在交换机上做适当配置,使网络避免环路。

本实验以2台S2126G交换机为例,2台交换机分别命名为SwitchA,SwitchB. PC1与PC2在同一网段,假设IP地址分别为192.168.0.137,192.168.0.136,网络掩码为255.255.255.0

【实现功能】使网络在有冗余链路的情况下避免路的产生,避免广播风暴等。

【实验拓扑】

【实验设备】S2126G(2台)。

【实验步骤】

步骤1在每台交换机上开启生成树协议。例如对SwitchA做如下配置:

SwitchA#configure terminal !进入全局配置模式

SwitchA(config)#spanning-tree 开启生成树协议

SwitchA(config)#end

验证测试:验证生成协议已经开启

SwitchA#show spanning-tree !显示交换机生成树的状态

SwitchA#show spanning-tree interface fastthernet 0/1 ! 显示交换机接口fastthernet 0/1 状态

SwitchA#show spanning-tree interface fastthernet 0/2 ! 显示交换机接口fastthernet 0/2 状态

步骤2设置生成树模式

SwitchA(config)#spanning—tree rstp ! 设置生成树模式为802。1w

验证测试:验证生成树协模式为802.1W

switchA#show spanning-tree

步骤3设置交换机的优先级。

SwitchA(config)#spanning-tree priority 8192! 设置SwithA的优先级味8192

验证测试:验证SwitchA的优先级

switchA#show spanning-tree

步骤4综合验证测试。

- 验证SwitchB的端口1和2的状态。

SwichB# show spanning-tree interface fastEtherner 0/1 ! 显示switchB 的端口 fastthernet 0/1的状态,记录结果:

SwitchB# show spanning-tree interface fastEtherner 0/2 ! 显示switchB 的端口 fastthernet 0/2的状态,记录结果:

B.如果SwitchA与SwitchB的端口F0/1之间的链路down掉,验证交换机SwitchB的端口2的状态,并观察状态转换时间。记录结果:

SwitchB# show spanning-tree interface fastEtherner 0/2 ! 显示switchB 的端口 fastthernet 0/2的状态,记录结果:

C.如果switchA与swichB之间的一条链路down掉(如拔掉网线),验证交换机PC1与PC2仍能互相ping通,并观察ping 的丢包情况。记录结果:

C:\>ping 192.168.0.136-t !从主机PC1pingPC2(用连续ping),然后拔掉switchA与switchB的端口F0/1之间的连线,观察丢包情况。记录结果:

【注意事项】

锐捷交换机缺省是关闭spanning-tree的,因此,如果网络在物理上存在环路 ,则必须手工开启spanning-tree.

实验6 路由器PPP

【实验名称】:路由器PPP

【实验目的】:掌握DDN专线和CHAP验证的PPP配置方法, 配置同步串口的PPP 协议

【背景描述】:

你是公司的网络管理员,公司为了满足不断增长的业务需求,申请了专线接入,你的客户端路由器与ISP进行链路协商是要验证身份,配置路由器保证链路建立并考虑其安全性。

【实现功能】

在链路协商时保证安全验证。链路协商时用户名,密码以明文的方式传输。

【实验拓扑】

【实验设备】R2634(2台)

【实验步骤】

步骤1:基本配置。

Red – Giant(config)#hostname Ra !配置路由器主机名

Ra(config)#

Red – Giant(config)#hostname Rb ! 配置路由器主机名

Rb(config)#

Ra(config)# interface serial 1

Ra(config – if)# ip address 1.1.1.1 255.255.255.0 !配置接口地址

Ra(config – if)# no shutdown !启用该接口

===========================================

Rb(config)# interface serial 1

Rb(config – if)# ip address 1.1.1.2 255.255.255.0 !配置接口地址

Rb(config – if)# clock rate 64000 !在DCE端口配置时钟

Rb(config – if)# no shutdown

验证测试:(以Ra为例)

Ra# sh int s1

步骤2配置PPP CHAP认证。

Rb(config)#username Ra password 0 star !在验证方配置被验证用户名密码和对方路由器一致

Ra(config – if)# encapsulation PPP !接口下封装PPP

Rb(config – if)# ppp authentication chap !ppp启用CHAP方式验证

Ra(config)# username Ra password 0 star !PAP认证的用户、密码和对方的路由器一致

Rb(config – if)# encapsulation ppp !接口下封装PPP

验证测试:

Ra# debug ppp authentication !观察CHAP验证过程,并记录结果

Rb# debug ppp authentication

【注意事项】

在DCE端要配置时钟;

Ra(config)# username Ra password 0 star !username后面的参数是对方的主机名;

Rb(config)# username Rb password 0 star !username后面的参数是对方的主机名;

在接口下封装ppp;

debug ppp authentication 在路由器物理层up,链路尚未建立的情况下找开才有信息输出,本实验的实质是链路层协商建立的安全性,该信息出现在链路协商的过程中。

实验7路由器编号的标准访问列表

【实验名称】:(a)编号的标准IP访问列表

【实验目的】:掌握编号的标准IP访问列表规则及配置

【背景描述】:

你是公司的网络管理员,公司的经理部,财务部和销售部门分属不同的三个网段,三部门之间用路由器进行信息传递,为了安全起见,公司的领导要求销售部门不能对财务部门进行访问,但经理部可以对财务部门进行访问。

实现功能:实现网段间互相访问的安全控制

【实验拓扑】

【实验设备】:

R2624或R2620路由器(一台)

【实验步骤】

步骤1基本配置。

Red – Giant>

Red – Giant> enable

Red – Giant# configure terminal

Red – Giant(config)# hostname R1

R1(config)# interface fastEthernet 0

R1(config – if)# ip add 192.168.1.1 255.255.255.0

R1(config – if)# no sh

R1(config – if)# interface fastEthernet 1

R1(config – if)# ip add 192.168.2.1 255.255.255.0

R1(config – if)# no sh

R1(config – if)# interface fastEthernet 3

R1(config – if)# ip add 192.168.3.1 255.255.255.0

R1(config – if)# no sh

R1(config – if)# end

测试命令:show ip interface brief !观察接口状态

R1# sh ip int brief

步骤2配置标准IP访问控制列表。

R1(config)# access – list 1 deny 192.168.1.0 0.0.0.255 !拒绝来自192.168.1.0网段的流量通过。

R1(config)# access – list 1 permit 192.168.3.0 0.0.0.255 !允许来自192.168.3.0网段的流量通过。

验证测试:

show access – lists 1

R1# sh access – lists 1

步骤3把访问控制列表在接口下应用。

R1(config)# inetface fastEthernet 1

R1(config – if)# ip access – group 1 out !在接口下访问控制列表出栈流量调用

验证测试:

show ip access – lists 1

ping(192.168.1.0网段的主机不能ping通192.168.2.0网段的主机;192.168.3.0网段的主机能ping通192.168.2.0网段的主机)。

【注意事项】注意在访问控制列表的网络掩码是反掩码;标准控制列表要应用研究在尽量靠近目的地址的接口;注意标准控制列表的编号是从1 – 99。

【实验名称】编号的扩展IP访问列表

【实验目的】掌握编号的扩展IP访问列表规则及配置。

【背景描述】

你是学校的网络管理员,学校规定每年新入学的学生时所在的网段不能通过学校的FTP服务器上网,学校规定新生所在网段是172.16.10.0/24,学校服务器所在网段是172.16.20.0/24。

【实现功能】实现对网络服务访问的安全控制。

【实验拓扑】自拟

【实验设备】R2624或R2620路由器(1台)。

【实验步骤】

步骤1基本配置。

Red – Giant# configure terminal

Red – Giant(config)# interface fastEthernet 0

Red – Giant(config – if)# ip add 172.16.10.1 255.255.255.0

Red – Giant(config – if)# no sh

Red – Giant(config – if)# exit

Red – Giant(config)# interface fastEthernet 1

Red – Giant(config – if)# ip add 127.16.20.1 255.255.255.0

Red – Giant(config – if)# no sh

Red – Giant(config – if)# end

验证测试

Red – Giant# sh ip interface brief !观察接口状态

步骤2配置扩展IP访问控制列表。

Red – Giant(config)# access – list 101 deny tcp 172 . 16 . 10 . 0 0 . 0 . 0 . 255 172.16.20.0 0.0.0.255 eq ftp

!禁止规定网段对服务器进行www访问

Ged – Giant#show access – lists 101

步骤3把访问控制列表在接口下应用。

Red – Giant(config)# interface fastEthernet 0

Red – Giant(config – if)# ip access – group 101 in !访问控制列表在接口下in 方向应用

Red – Giant(config – if)# end

验证测试

show ip interface f 0

【注意事项】访问控制列表要在接口下应用。要注意deny某个网段后要peimit其他网段。

实验8 路由器命名的访问列表

【实验名称】命名的标准IP访问列表

【实验目的】:掌握命名的标准IP访问列表规则及配置

【背景描述】:你是学校的网络管理员,在3550 – 24交换机上连着学校的提供学习资料的服务器,另外还连接着学生宿舍楼和教工宿舍楼,学校规定学生只能访问学习资料存放的服务器,学生宿舍楼不能访问教工宿舍楼

【实现功能】:实现网段间互相访问的安全控制。

【实验拓扑】

【实验设备】S3550 – 24 (1台)。

【实验步骤】

步骤1基本配置。

3550 – 48 (config) # vlan 10

3550 – 48(config – vlan)# name server

3550 – 48(config)# vlan 20

3550 – 48(config – vlan)# name teachers

3550 – 48(config)# vlan 30

3550 – 48(config – vlan)# name students

3550 – 48(config)# interface f 0/10

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 10

3550 – 48(config)# interface f 0/20

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 20

3550 – 48(config)# interface f 0/30

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 30

3550 – 48 (config) #int vlan10

3550 – 48 (config – if) # ip add 192.168.10.1 255.255.255.0

3550 – 48 (config – if) # no sh

3550 – 48 (config – if) #int vlan20

3550 – 48 (config – if) # ip add 192.168.20.1 255.255.255.0

3550 – 48 (config – if) # no sh

3550 – 48 (config – if) #int vlan30

3550 – 48 (config – if) # ip add 192.168.30.1 255.255.255.0

3550 – 48 (config – if) # no sh

步骤2配置命名标准IP访问控制列表。

3550 – 48(config)# ip access – list standard denystudent !定义命名访问控制列表

3550 – 48(config – std – nacl)#deny 192.168.30.0 0.0.0.255 !定义列表匹配的条件

3550 –48(config – std – nacl)#permit any !允许其他流量通过

验证命令

3550 – 48# sh ip access – lists denystudent

步骤3把访问控制列表在接口下应用。

3550 – 48(config)# int vlan 20

3550 – 48 (config – if) #ip access – group denystudent out !在接口出方向应用

【注意事项】访问控制列表要在接口下应用;要注意deny某个网段后要peimit其他网段。

实验9 路由器命名的扩展IP访问列表

【实验目的】掌握命名的扩展IP访问列表规则及配置。

【背景描述】你是学校的网络管理员,在世界上3550 – 24 交换机上边着学校的提供WWW和FTP的服务器,另外还连接着宿舍楼和教工宿舍楼,学校规定学生只能对服务器进行FTP访问,不能进行WWW访问,教工则没有此限制。

【实现功能】实现网段间互相访问的安全控制。

【实验步骤】

步骤1基本配置。

3550 – 48 (config) # vlan 10

3550 – 48(config – vlan)# name server

3550 – 48(config)# vlan 20

3550 – 48(config – vlan)# name teachers

3550 – 48(config)# vlan 30

3550 – 48(config – vlan)# name students

3550 – 48(config)# interface f 0/10

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 10

3550 – 48(config)# interface f 0/20

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 20

3550 – 48(config)# interface f 0/30

3550 – 48(config – if)# switchport mode access

3550 – 48(config – if)#switchport access vlan 30

3550 – 48 (config) #int vlan10

3550 – 48 (config – if) # ip add 192.168.10.1 255.255.255.0

3550 – 48 (config – if) # no sh

3550 – 48 (config – if) #int vlan20

3550 – 48 (config – if) # ip add 192.168.20.1 255.255.255.0

3550 – 48 (config – if) # no sh

3550 – 48 (config – if) #int vlan30

3550 – 48 (config – if) # ip add 192.168.30.1 255.255.255.0

3550 – 48 (config – if) # no sh

步骤2配置命名标准IP访问控制列表。

3550 – 48(config)# ip access – list standard denystudent !定义命名访问控制列表

3550 – 48(config – ext – nacl)#deny tcp 192.168..30.0 0.0.0.255 192.168.10.0 0.0.0.255 eq www

!禁止WWW服务

3550 – 48 (config – ext – nacl) # permit ip any any !允许其他服务

验证命令

3550 – 48 # sh ip access – lists denystudentwww

步骤3把访问控制列表在接口下应用。

3550 – 48(config)# int vlan 30

3550 – 48 (config – if) # ip access – group denystudent www in

【注意事项】访问控制列表要在接口下应用;要注意deny某个网段后要peimit 其他网段。

实验10 网络地址转换NAT/NAPT

【实验名称】网络地址转换NAT

【实验目的】:掌握内网中的一台服务器连接到INTERNET网时的静态内部源地址转换

【背景描述】:你是某公司的网络管理员,内部网络有FTP服务器可以为外部用户提供的服务.服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务.

【实现功能】:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部INTERNET隔离开,则外部用户根本不知道通过NAT设置的IP地址.

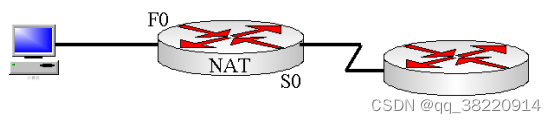

【实验拓扑】

【实验设备】: R2620(2台)

【实验步骤】:

步骤1基本配置。

Red – Giant (config) #hostname R1

R1(config) # interface serial 0

R1(config – if) # ip address 192.1.1.1 255.255.255.0

R1(config – if) # clock rate 64000

R1(config – if) # no shu

R1(config – if) # no shutdown

R1(config – if) # end

R1(config) # interface fastEthernet 0

R1(config – if) # ip add 192.168.1.1 255.255.255.0

R1(config – if) # no sh

Red – Giant (config) #hostname R2

R1(config) # in serial 0

R2(config – if) # ip address 192.1.1.2 255.255.255.0

R2(config – if) # no sh

R2(config – if) # end

验证测试:R2#ping 192.1.1.1

步骤2配置静态NAT映射。

R1(config) # ip nat inside source static 192.168.1.2 192.1.1.3 !定义静态映射一一匹配

R1(config) #int fastEthernet 0

R1(config – if) # ip nat inside !定义内部接口

R1(config) # int serial 0

R1(config – if) # ip nat outside !定义外部接口

R1(config) # ip route 0.0.0.0 0.0.0.0 serial 0

验证测试:R1# sh ip nat translations

【注意事项】

不要把inside 和 outside 应用的接口弄错;

要加上能使数据包向外转发的路由,比如默认路由;尽量不要用广域网接口地址作为映射的全局地址。

网络地址转换NAPT

【实验名称】复用内部全局地址转换NAPT

【实验目的】:掌握内网中所有主机连接到INTERNET网时,通过端口号区分的复用内部全局地址转换.

【背景描述】:你是某公司的网络管理员,公司只向ISP申请了一个公网IP地址,希望公司的主机都能访问外网,请你实现.

【实现功能】:允许内部所有主机在公网地址缺乏的情况下可以访问外部网络

【实验拓扑】

【实验设备】: R2620

【实验步骤】:

步骤1基本配置。

Red – giant (config) #hostname R1

R1(config) #interface serial 0

R1(config – if) # ip address 192.1.1.1 255.255.255.0

R1(config – if) # clock rate 64000

R1(config – if) # no shutdown

R1(config – if) #exit

R1(config) #interface fastEthernet 0

R1(config – if) # ip add 192.168.1.1 255.255.255.0

R1(config – if) # no sh

Red – Giant (config) #hostname R2

R2(config) #int serial 0

R2(config – if) # ip add 192.1.1.2 255.255.255.0

R2(config – if) # end

验证测试:

R2 # ping 192.1.1.1

步骤2配置协态NAPT映射。

R1(config)# ip nat pool to – internet 192.1.1.1 192.1.1.1 netmask 255.255.255.0 overload !定义地址池

R1 (config) # access – list 1 permit 192.168.1.0 0.0.0.255 !定义允许转换的地址

R1(config)# ip nat inside source list 1 pool to – internet !为内部本地调用转换地址池

验证测试:R1#sh ip nat translations

【注意事项】不要把inside 和 outside应用的接口弄错;要加上能使数据包向外转发的路由,比如默认路由;尽量不要用广域网接口地址作为映射的全局地址,本例子中特定仅有一个公网地址,实际工作中不推荐。

实验11 综合实验(设计实现小型局域网)

实验任务:

假设现有某高校校园网,有S3500三层交换机一台,S2126二层交换机三台,存放有大量的学生学习资料和教师科研资料的服务器各一台,学生宿舍楼两栋PC机若干,教工宿舍楼两栋PC机若干。要求实现如下功能:学生只能访问存有学习资料的服务器,也可访问教工宿舍楼,但不能访问教师科研资料的服务器;教工可以访问两台服务器,也可以访问学生楼。

如果你是网络管理员,请你按下列步骤完成网络设计与配置:

- 画出该网络拓扑图,规划IP地址;

- 写出二层交换和三层交换机必需的基本配置步骤和相关语句(注意要使用VLAN);

- 配置命名的扩展的IP访问控制列表;

- 把上述访问控制列表应用在相应的接口下;

6126

6126

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?