项目上线之前,经运维部门漏扫网址发现很多安全漏洞,这里分享一下这些漏洞的解决办法

漏洞1.

此漏洞只需要升级服务器软件至最新版或者最近的版本就可以解决。我使用的是nginx-0.18版本,升级成最新的稳定版0.24版,漏扫通过。

漏洞2 : Content-Security-Policy 响应头缺失或具有不安全策略,

到“X-Content-Type-Options”响应头缺失或具有不安全值,

解决办法:我使用的是nginx服务器,在nginx.conf文件的server里面配置如下内容,有的内容按自己项目实际情况配置

add_header Content-Security-Policy "Default-src 'self' **** at.alicdn.com blob: data:;";

add_header Content-Security-Policy "Script-src 'self';";

add_header Content-Security-Policy "Style-src 'self';";

#add_header Content-Security-Policy "Connect-src '*';";

add_header Content-Security-Policy "font-src 'self' at.alicdn.com blob: data: ;";

add_header Content-Security-Policy "Frame-ancestors 'none';";

add_header Content-Security-Policy "Img-src 'self' *****;Object-src 'none';";

add_header X-Content-Type-Options "nosniff";

add_header X-XSS-Protection "1; mode=block";

add_header X-Frame-Options SAMEORIGIN;

#add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

add_header Referrer-Policy "origin";

add_header X-Download-Options noopen;

add_header X-Permitted-Cross-Domain-Policies none

漏洞3. 测试尝试了检测服务器上的隐藏目录。403 Forbidden 响应暴露了存在此目录,即使不允许对其进行访问。

在server块中添加如下配置,返回404

location =/js/{

return 404;

}

location =/img/{

return 404;

}

location =/css/{

return 404;

}

error_page 404 403 500 502 503 504 /404.html;

location = /404.html {

root html;

} 漏洞5. 返回不必要的响应头信息

解决办法,使用openResty替代nginx服务器。在nginx.conf配置文件中添加

more_clear_headers 'Server'

新增漏洞处理:

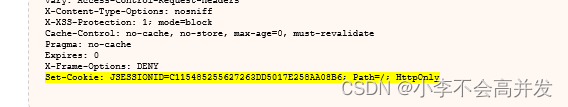

nginx后端代理处配置:

location /api/{

proxy_pass http:***

proxy_cookie_path / "/; httponly; secure; SameSite=None";

}

弱密码套件问题:

至此,各种漏洞完美解决!!!!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?