防火墙基础基础篇:NAT转发功能之——Easy IP方式详解

1. 概念

Easy IP 是一种简化版的动态NAPT(Network Address and Port Translation)技术。在Easy IP中,我们只使用一个公网IP地址,无需建立公有IP地址池。这个公网IP地址就是防火墙接口的IP地址。Easy IP的实现原理与NAPT相似,都是同时转换IP地址和传输层端口。区别在于Easy IP没有地址池的概念,而是直接使用接口地址作为NAT转换的公网地址。

2. 原理

Easy IP的原理非常简单。当内网主机要访问外网时,防火墙会将IP数据报文头中的内网IP地址转换为外网IP地址。这样,内部网络就能够与外部网络进行通信。Easy IP直接使用出接口的IP地址作为内网主机转换后的外网IP地址,无需额外的外网IP地址。

3. 应用场景

Easy IP适用于以下情况:

动态获取公网IP地址的场景:比如通过DHCP、PPPoE拨号获取地址的私有网络出口。在这种情况下,我们可以直接使用获取到的动态地址进行转换,而不需要固定的公网IP地址。

外网IP地址有限:当拥有的外网IP地址个数较少时,配置了NAT设备出接口的IP地址和其他应用之后,可能没有可用的空闲外网IP地址。此时,Easy IP方式的动态NAT就派上用场了。

Easy IP是一种简单而有效的NAT转发方式,适用于动态获取公网IP地址的场景。通过使用出接口的IP地址作为转换后的外网IP地址,我们可以实现内网主机与外网的无缝通信。希望这篇总结对学生们更好地理解防火墙NAT转发的Easy IP方式有所帮助。

**4.**Easy IP实验

4.1创建实验环境

4.2 配置防火墙接口IP地址

配置接口g1/0/1 IP地址,并开启ping功能

配置接口g1/0/2 IP地址,并开启ping功能

4.3 配置安全区域分别将g1/0/1加入trust区域、g1/0/2加入untrust区域

将g1/0/1加入trust区域

将g1/0/2加入untrust区域

4.4 配置默认路由访问公网

4.5 配置安全策略

[FW1]security-policy

[FW1-policy-security]rule name policy1 //创建策略名为policy1

[FW1-policy-security-rule-policy1]source-zone trust //设置源区域为trust

[FW1-policy-security-rule-policy1]destination-zone untrust //设置目标区域为untrust

[FW1-policy-security-rule-policy1]source-address 192.168.100.0 24

[FW1-policy-security-rule-policy1]action permit //安全规则的动作,这里表示允许该规则流量的通过

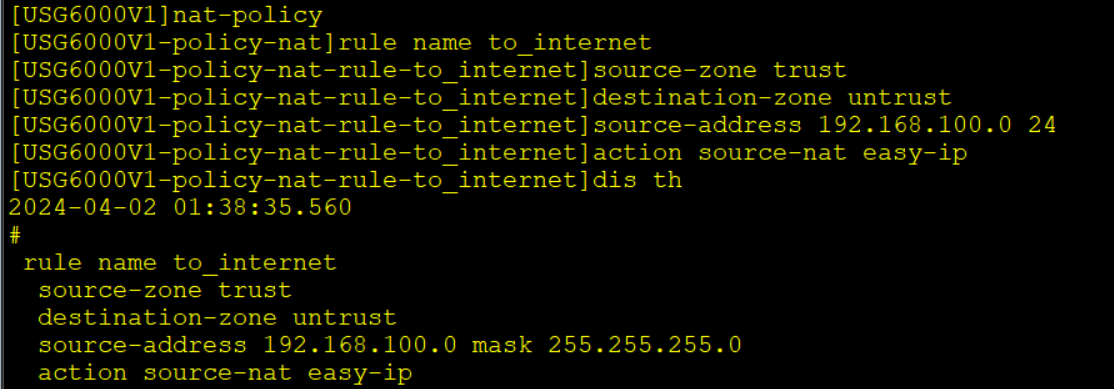

4.6 配置NAT策略

[FW1]nat-policy

[FW1-policy-nat]rule name nat1

[FW1-policy-nat-rule-nat1]source-zone trust

[FW1-policy-nat-rule-nat1]destination-zone untrust

[FW1-policy-nat-rule-nat1]source-address 192.168.100.0 24

[FW1-policy-nat-rule-nat1]action source-nat easy-ip

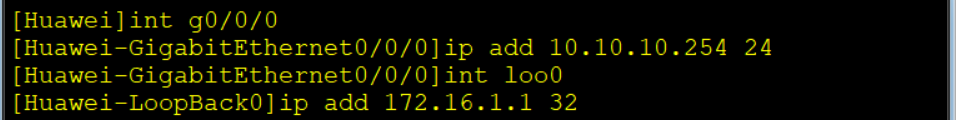

4.7 配置路由器

1 测试结果

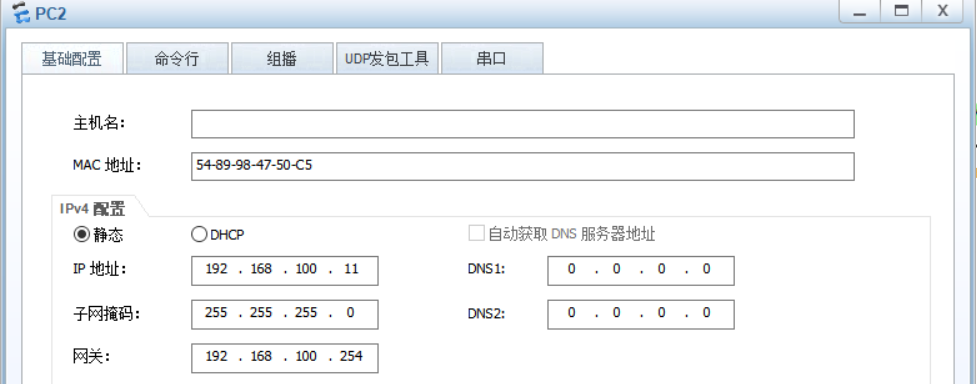

给PC添加IP地址

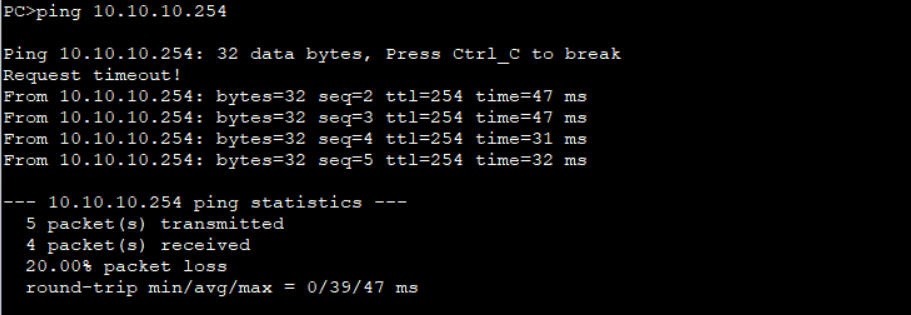

在PC上ping路由器,查看防火墙会话表

可以看到,内网的私网IP全部转换成出接口IP地址,同时转换IP地址时也转换端口号

2380

2380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?