文章目录

作业2 MGRE学习

一、实验介绍

1.实验目标:

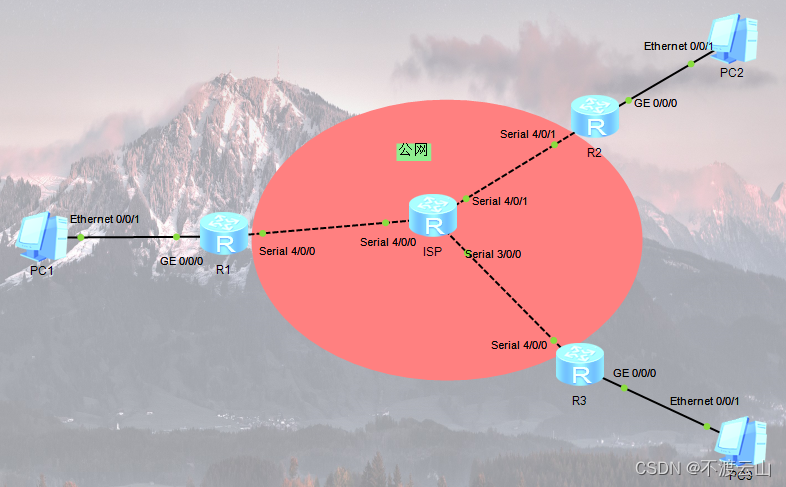

今日的作业是根据拓扑完成以下综合实验的配置,实验要求包括:

- R2为ISP,其上只能配IP地址

- R1-ISP之间为HDLc封装

- R2-ISP之间为PPp封装,pap认证,ISP为主认证方

- R3-ISP之间为PPP封装,chap认证,ISP为主认证方

- R1、R2、R3构建MGRE环境,仅R1Ip地址固定

- 内网使用RIP获取路由,所有PC可以互相访问,并且可访问R2的环回。

目标分析

- 需要为拓扑图**规划分配IP地址*

- 配置ISP到R1、R2、R3的HDLc、PPp、chap认证,因次需要配置串口认证方式

- 配置R1、R2、R3的MGRE环境

- 配置完成R1、R2、R3的MGRE后,在虚拟网络中启用RIP路由协议,实现内网互通(需要关闭R1的Tunnel端口的RIP防环水平分割)

2.实验工具:

华为eNSP模拟器:

AR3260路由器4台

PC机3台

3.目标拓扑:

二、配置流程

1.网段规划/基础IP地址配置

本次实验没有特殊的IP配置要求,因此就模拟现实场景,分配结果如下:

| 设备 | 网段 |

|---|---|

| PC1到R1 | 192.168.1.0 /24 |

| PC2到R2 | 192.168.2.0 /24 |

| PC3到R3 | 192.168.3.0 /24 |

| R1到ISP | 4.4.4.0 /24 |

| R2到ISP | 5.5.5.0 /24 |

| R3到ISP | 6.6.6.0 /24 |

规划完成后对相关端口及PC进行IP地址配置,这里就不赘述

2.配置串口认证

2.1 配置R1到ISP的HDLc封装

[R1]interface s4/0/O

[R1-Serial4/0/o]link-protocol hdlc

Warning: The encapsulation protocol of the link will be changed.Continue? [Y/N]:Y

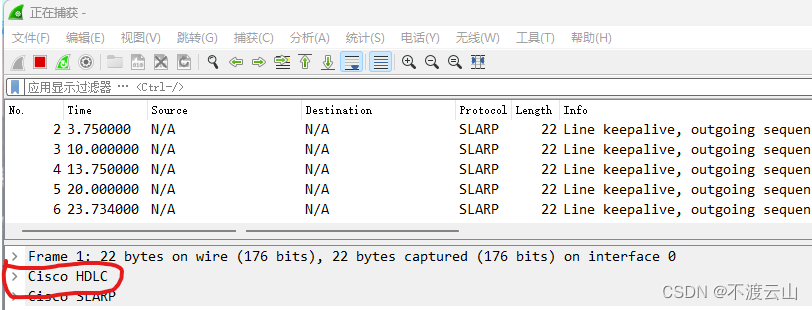

抓包查看协议是否是HDLc

2.2 配置R2到ISP的PPp封装、PAP认证

ISP为主认证方,配置如下:

```bash

[ISP]aaa

[ISP-aaa]local-user huawei password cipher 123456

[ISP-aaa]local-user huawei service-type ppp

[ISP]int s4/0/1

[ISP-Serial4/0/1]ppp authentication-mode pap

```

R2为被认证方,配置如下:

```bash

[R2]int s4/0/0

[R2-Serial4/0/0]ppp pap local-user huawei password cipher 123456

```

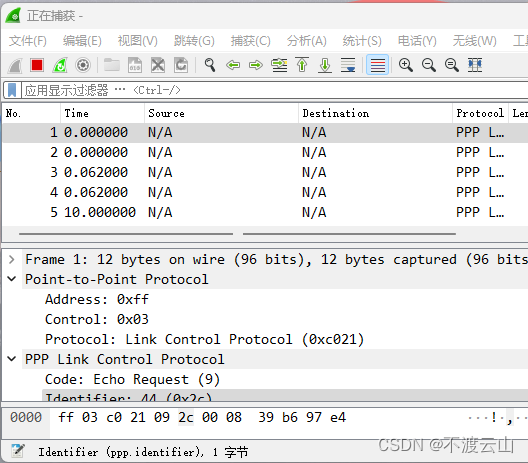

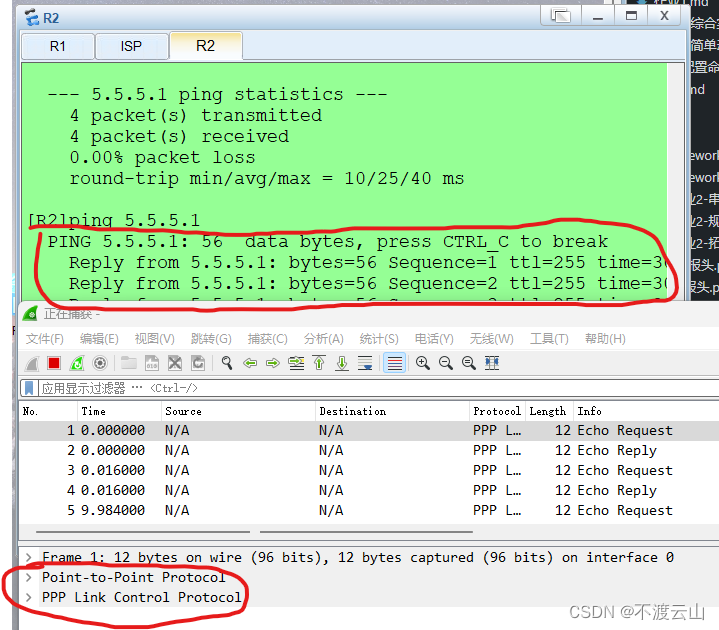

抓包检查协议

2.3 配置R3到ISP的PPp封装、chap认证

ISP为主认证方,配置如下:

```bash

[ISP]aaa

[ISP-aaa]local-user huawei password cipher 123456

[ISP-aaa]local-user huawei service-type ppp

[ISP]int s3/0/0

[ISP-Serial3/0/0]ppp authentication-mode chap

[ISP-Serial3/0/0]ppp chap user huawei

```

R3为被认证方,配置如下:

```bash

[R3]int s4/0/0

[R3-Serial4/0/0]ppp chap user huawei

[R3-Serial4/0/0]ppp chap password cipher 123456

```

抓包检查协议

3.配置MGRE

3.1 配置默认路由

配置完串口认证后,首先先实现全网可达,此处给R1、R2、R3配置到ISP的默认路由:

[R1]ip route-static 0.0.0.0 0.0.0.0 4.4.4.2

[R2]ip route-static 0.0.0.0 0.0.0.0 5.5.5.1

[R3]ip route-static 0.0.0.0 0.0.0.0 6.6.6.1

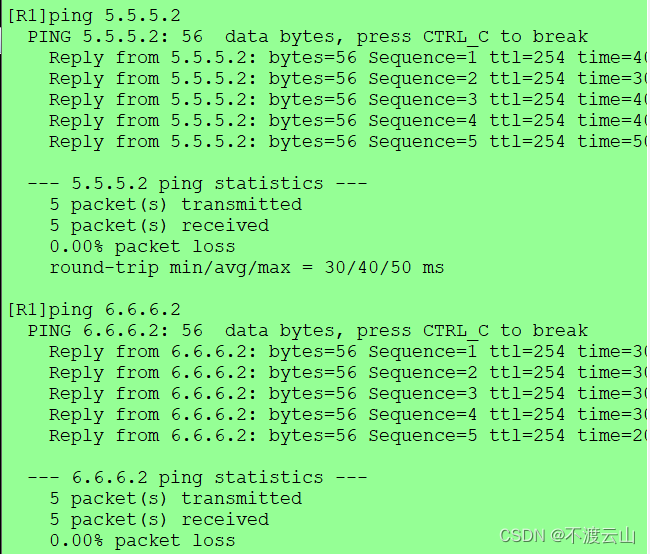

进行全网可达测试,这里用R1简单测试:

3.2 配置R1的Tunnel端口

[R1]interface Tunnel 0/0/0 #创建隧道接口

[R1-Tunnel0/0/0]ip address 192.168.4.1 24 #隧道接口ip地址

[R1-Tunnel0/0/0]tunnel-protocol gre p2mp #定义该隧道为多点gre隧道

[R1-Tunnel0/0/0]source 4.4.4.1 #该隧道加封装的报头源ip地址

#通过NHRP协议来获取加封装的目标ip地址

[R1-Tunnel0/0/0]nhrp entry multicast dynamic #本地成为NHRP服务端

[R1-Tunnel0/0/0]nhrp network-id 100 #NHRP的工作编号,该网段所有设备必须在同一id

3.3 配置R2、R3的Tunnel端口

R2和R3的Tunnul端口配置大致相同,只是加封装的源ip地址和目标ip地址不同,此处用R2举例,配置如下:

[R2]interface Tunnel 0/0/0

[R2-Tunnel0/0/0]ip address 192.168.4.2 24

[R2-Tunnel0/0/0]tunnel-protocol gre p2mp

#加封装的源ip地址,为本地的隧道实际通过接口的ip地址,填写接口编号,而不是接口ip,原因在于该接口ip地址可变

[R2-Tunnel0/0/0]source Serial4/0/1

#加封装的目标ip地址,需要到NHRP中心站点获取

[R2-Tunnel0/0/0]nhrp entry 192.168.4.1 4.4.4.1 register

[R2-Tunnel0/0/0]nhrp network-id 100

3.4 虚拟网段测试

此处用R1去ping R2/R3的虚拟网段进行连通测试

4.配置RIP协议

RIP协议的配置大概相同,唯一不同的是R1作为中心站点要关闭Tunnel端口的分割视界,配置如下:

[R1]rip 1

[R1-rip-1]version 2

[R1-rip-1]network 192.168.1.0

[R1-rip-1]network 192.168.1.0

[R1-rip-1]q

[R1]int t0/0/0

[R1-Tunnel0/0/0]undo rip split-horizon #关闭分割视界

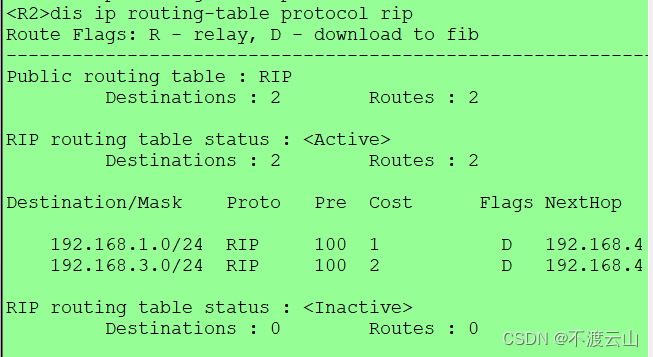

查看一下获取到的路由信息,这里通过查看R2是否获取到R3的路由来确定是否成功:

三、实验验证

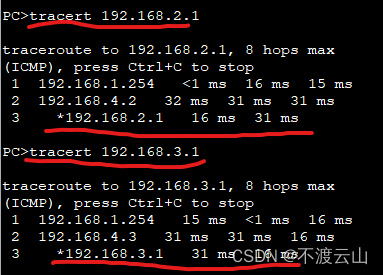

通过PC1(192.168.1.1)去ping通PC2(192.168.2.1)、PC3(192.168.3.1)来进行验证

通过tracert指令可以清晰看到PC1在ping PC2和PC3时的路由信息,实验成功

58

58

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?