知识准备

识别服务的参数

(1)-sV(版本探测)

该参数可打开版本探测。也可以用-A同时打开操作系统探测和版本探测。

(2)- -allpots(不为版本探测排除任何端口)

(3)- -version-intensity(设置版本扫描强度)

当进行版本扫描(-sV)时,Nmap发送一系列探测报文,每个报文都被赋予一个1~9的值。默认值为7

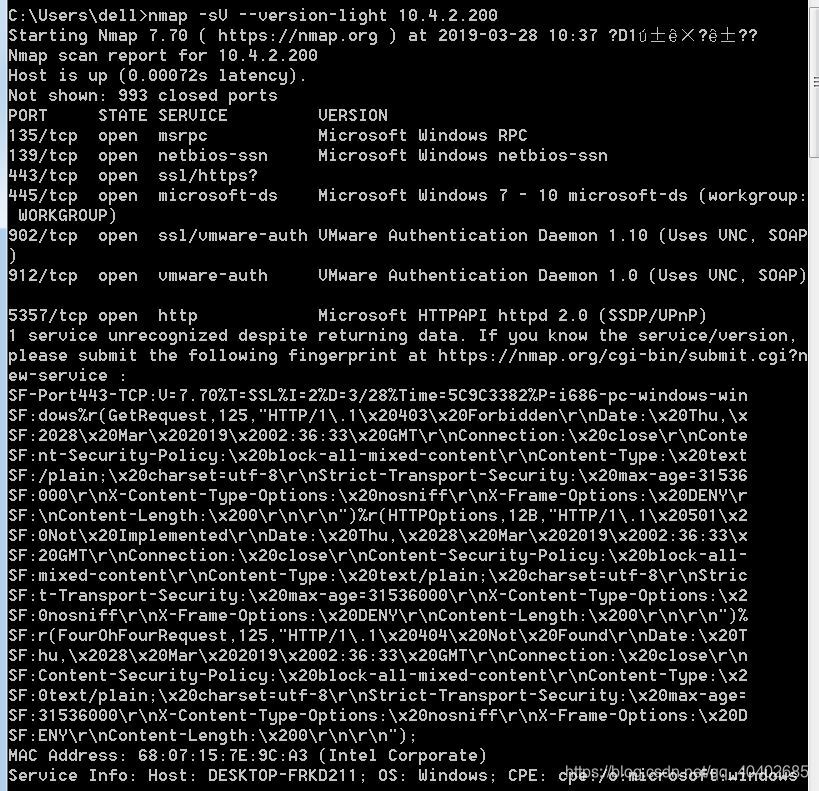

(4)- -version-light(打开轻量级模式)

–version-light是- -version-intensity 2的别名,轻量级扫描模式使版本扫描进程加快,但它识别服务的可能性略小。

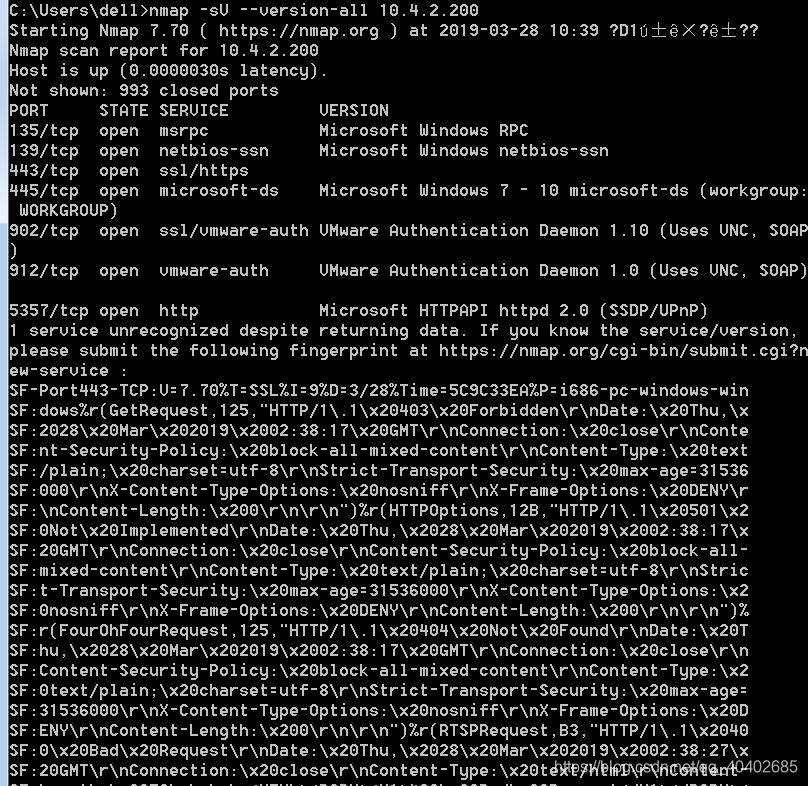

(5)- -version-all(尝试每个探测)

–version-all是- -version-intensity 9的别名,保证对每个端口尝试每个探测报文。

(6)- -version-trace(跟踪版本扫描活动)

使用该选项,

实训环境:

实训环境根据测试目的不同,可以基于两种环境配置:

( 1 )测试真实的互联网环境

①正常的互联网连接及访问公开请允许使用的测试站点。

②正常运行的Windows或Kali Linux下的Namp及真实的局域网环境。

( 2 )在虚拟机VMware中Windows或Kali Linux中使用Nmap进行局域网内的扫描测试。

在VMware中通过自定义桥接模式,2台或以上安装有Windows ( 2008、xp)、 linux.Kali Linux的虚拟

机构成测试用网络环境。

实训步骤:

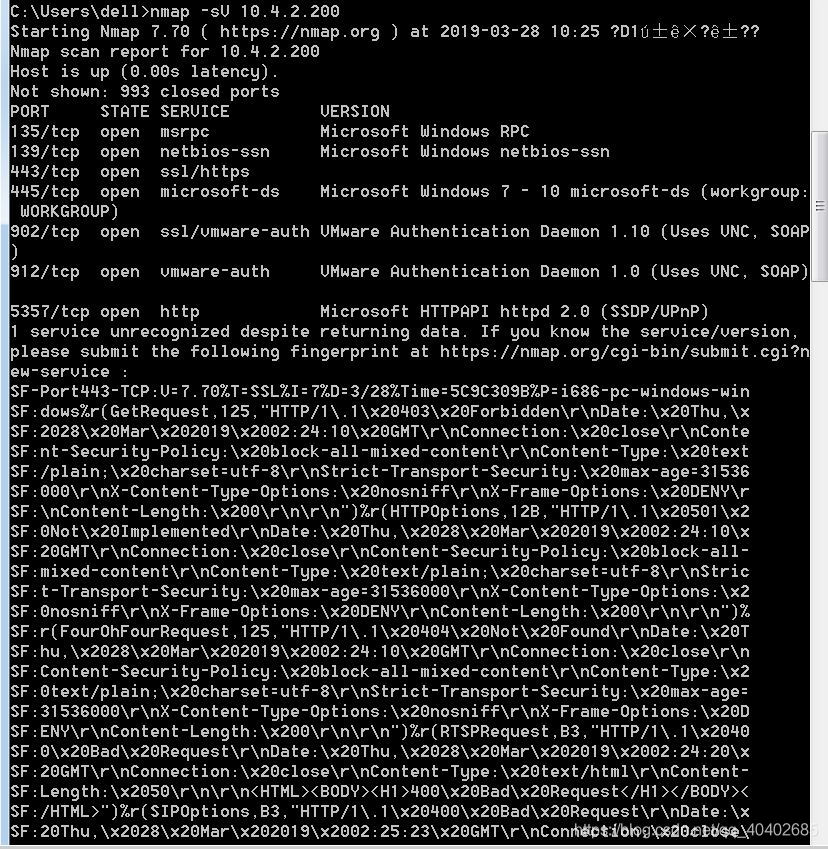

1、使用-sV进行基本的版权扫描

命令格式:nmap -sV IP地址(默认扫描强度为7)

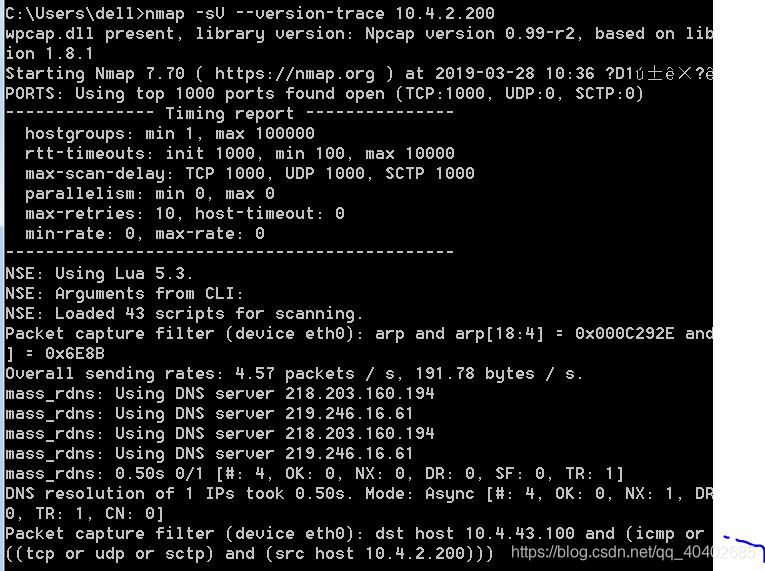

2、详尽列出探测过程。

命令格式:nmap -sV - -version-trace 10.4.2.X

3、轻量级探测

命令格式:nmap -sV - -version-light 10.4.2.X

4、尝试使用所有probes探测。

命令格式:nmap -sV - -version-all10.4.2.X

补充:

Nmap端口探测——绕过防火墙扫描端口

实训步骤:

1、使用诱饵隐蔽扫描

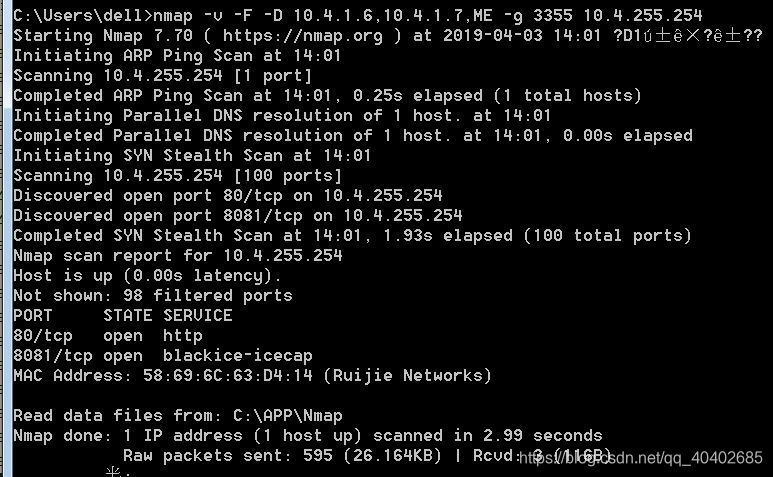

(1)运行Nmap工具,在Nmap下输入nmap -v -F -D 10.4.1.6,10.4.1.7,ME -g 3355 10.4.255.254(此地址处于变化之中,根据实际情况而定)

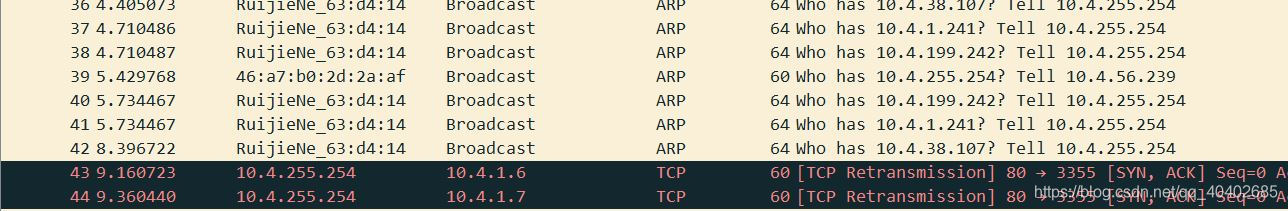

(2)运行Wireshark工具,查看捕获到的数据包,在数据包中发现恢复帝制有10.4.1.6或7,说明地址诱骗成功。

2、使用-S 及-e进行源地址欺骗扫描。

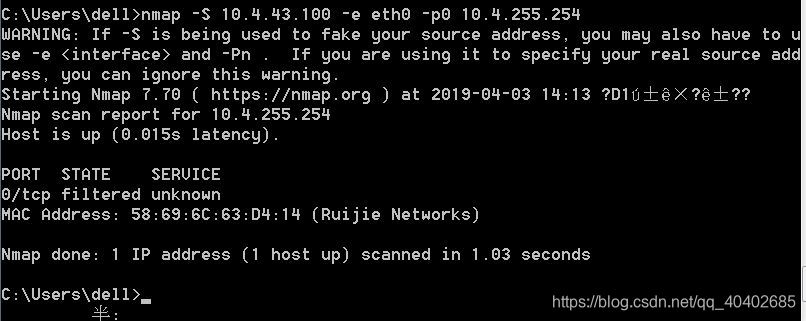

(1)运行Nmap工具,在Nmap下输入nmap -S 10.4.43.100 -e eth0 -p0 10.4.255.254。-p0禁止ping扫描。

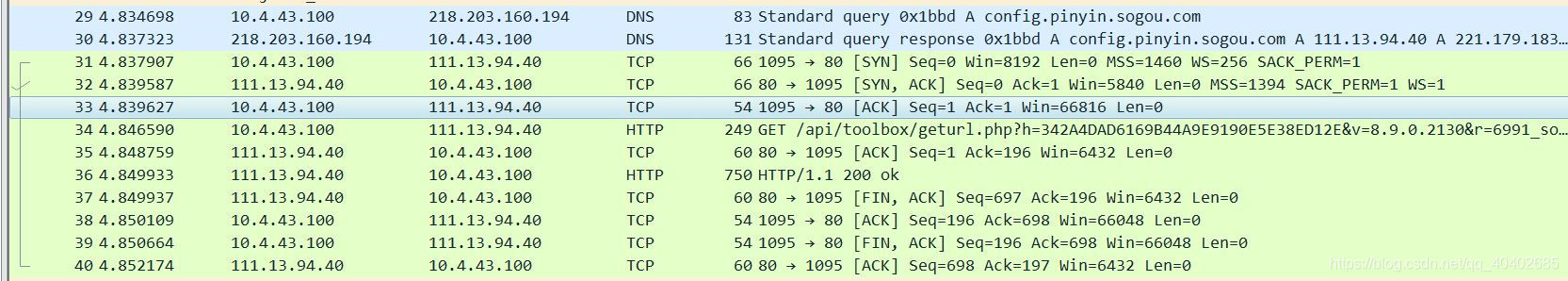

(2)运用wireshark抓包。

总结:

此文纯属新手学习记录,如有不足之处,或存在问题,谢谢您的指正。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?