文章目录

一、MAC地址。

1.MAC地址的分类。

- 单播 MAC 地址是指第一个字节的最低位是 0 的 MAC 地址。

- 组播 MAC 地址是指第一个字节的最低位是 1 的 MAC 地址。

- 广播 MAC 地址是指每个比特都是 1 的 MAC 地址。

2.MAC地址表的组成。

MAC地址表用于指导报文进行单播转发。MAC地址表记录了交换机学习到的其他设备的MAC地址与接口的对应关系,以及接口所属VLAN等信息。MAC地址表中的表项分为:动态表项、静态表项和黑洞表项。

- 动态表项:由接口通过报文中的源MAC地址学习获得,表项可老化。在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。可以通过查看动态MAC地址表项,可以判断两台相连设备之间是否有数据转发;也可以通过查看指定动态MAC地址表项的个数,可以获取接口下通信的用户数。以下命令配置动态MAC表项的老化时间:

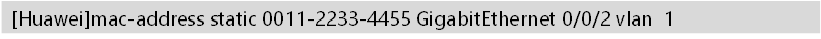

- 静态表项:由用户手工配置,并下发到各接口板,表项不可老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。一条静态MAC地址表项,只能绑定一个出接口。一个接口和MAC地址静态绑定后,不会影响该接口动态MAC地址表项的学习。通过绑定静态MAC地址表项,可以保证合法用户的使用,防止其他用户使用该MAC进行攻击。以下命令配置静态MAC表项:

- 黑洞表项:由用户手工配置,并下发到各接口板,表项不可老化。在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。通过配置黑洞MAC地址表项,可以过滤掉非法用户。以下命令配置黑洞MAC表项:

3.端口安全。

端口安全功能将设备接口学习到的MAC地址变为安全MAC地址(包括安全动态MAC和Sticky MAC),可以阻止除安全MAC和静态MAC之外的主机通过本接口和设备通信,防MAC地址的泛洪和欺骗攻击,从而增强设备安全性。安全MAC地址分为:安全静态、安全动态MAC与Sticky MAC。定义及区别如下:

- 安全静态需要手工静态配置,不会老化,设备重启也不会丢失。配置如下:

port-security mac-address AABB-CC00-1111 vlan 10 - 安全动态MAC地址:使能端口安全而未使能Sticky MAC功能时学习到的MAC地址。缺省情况下,安全动态MAC地址不会被老化,设备重启后安全动态MAC地址会丢失,需要重新学习。但是也可以设置自动老化,命令如下:

port-security aging-time 10min [ type { absolute | inactivity}] - Sticky MAC地址:使能端口安全后又使能Sticky MAC功能后学习到的MAC地址。Sticky MAC地址不会被老化,保存配置后重启设备,Sticky MAC地址不会丢失,无需重新学习。

应用场景:在交换机SW4的g0/0/2接口使能端口安全,限制端口学习mac地址的数量是3个。

关于port-security protect-action { protect | restrict | shutdown }命令的解释:命令用来配置端口安全功能中当接口学习到的MAC地址数达到限制后的保护动作。

- protect:当学习到的MAC地址数达到接口限制数时,接口将丢弃源地址在MAC表以外的报文。

- restrict:当学习到的MAC地址数达到接口限制数时,接口将丢弃源地址在MAC表以外的报文,同时发出告警。

- shutdown:当学习到的MAC地址数达到接口限制数时,接口将执行error down操作,同时发出告警。可以设置在端口error-down之后的自动恢复,配置命令如下:

error-down auto-recovery cause port-security interval 600s

4.MAC地址漂移。

MAC地址漂移是指设备上一个VLAN内有两个端口学习到同一个MAC地址,后学习到的MAC地址表项覆盖原MAC地址表项的现象。

- MAC地址漂移检测是利用MAC地址出接口跳变的现象,检测MAC地址是否发生漂移的功能。配置MAC地址漂移检测功能后,在发生MAC地址漂移时,可以上报包括MAC地址、VLAN,以及跳变的接口等信息的告警。配置如下:

- MAC地址漂移避免机制:

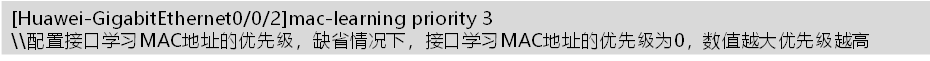

- 提高接口MAC地址学习优先级。当不同接口学到相同的MAC地址表项时,高优先级接口学到的MAC地址表项可以覆盖低优先级接口学到的MAC地址表项,防止MAC地址在接口间发生漂移。

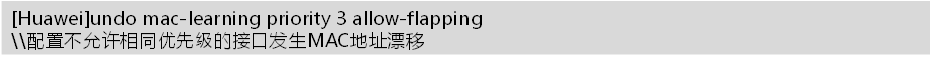

- 不允许相同优先级的接口发生MAC地址表项覆盖。当伪造网络设备所连接口的优先级与安全的网络设备相同时,后学习到的伪造网络设备的MAC地址表项不会覆盖之前正确的表项。但如果网络设备下电,仍会学习到伪造网络设备的MAC地址,当网络设备再次上电时将无法学习到正确的MAC地址。

- 提高接口MAC地址学习优先级。当不同接口学到相同的MAC地址表项时,高优先级接口学到的MAC地址表项可以覆盖低优先级接口学到的MAC地址表项,防止MAC地址在接口间发生漂移。

二、VLAN原理。

1.划分VLAN解决的问题。

有效地提升网络的安全性,同时减少垃圾流量,节约网络资源。

2.VLAN的特点。

- 一个VLAN就是一个广播域,所以在同一个VLAN内部,计算机可以直接进行二层通信;而不同VLAN内的计算机,无法直接进行二层通信,只能进行三层通信来传递信息,即广播报文被限制在一个VLAN内。

- VLAN的划分不受地域的限制。

3.划分VLAN的好处。

- 灵活构建虚拟工作组:用VLAN可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。

- 限制广播域:广播域被限制在一个VLAN内,节省了带宽,提高了网络处理能力。

- 增强局域网的安全性:不同VLAN内的报文在传输时是相互隔离的,即一个VLAN内的用户不能和其它VLAN内的用户直接通信。

- 提高了网络的健壮性:故障被限制在一个VLAN内,本VLAN内的故障不会影响其他VLAN的正常工作。

4.VLAN数据帧。

- TPID:长度为2字节,表示帧类型。取值为0x8100(33024)时表示802.1Q Tag帧。如果不支持802.1Q的设备收到这样的帧,会将其丢弃。

- PRI:Priority,长度为3比特,表示帧的优先级,取值范围为0~7,值越大优先级越高。用于当阻塞时,优先发送优先级高的数据包。

- CFI (Canonical Format Indicator):长度为1比特,表示MAC地址是否是经典格式。CFI为0说明是标准格式,CFI为1表示为非标准格式。

- VID:VLAN Identifier, 长度为12比特,表示该帧所属的VLAN。在VRP中,可配置的VLAN ID取值范围为1~4094。0和4095协议中规定为保留的VLAN ID。

5.划分VLAN的方法。

6.以太网二层接口处理数据帧的规则。

三、VLAN的高级特性。

1.VLAN聚合。

也称Super VLAN指在一个物理网络内,用多个VLAN(称为Sub-VLAN)隔离广播域,并将这些Sub-VLAN聚合成一个逻辑的VLAN(称为Super-VLAN),这些Sub-VLAN使用同一个IP子网和缺省网关,进而达到节约IP地址资源的目的。

(1)原理描述。

VLAN聚合定义的Super-VLAN和Sub-VLAN:

- Sub-VLAN:只包含物理接口,不能建立三层VLANIF接口,用于隔离广播域。每个Sub-VLAN内的主机与外部的三层通信是靠Super-VLAN的三层VLANIF接口来实现的。

- Super-VLAN:只建立三层VLANIF接口,不包含物理接口,与子网网关对应。与普通VLAN不同的是,它的VLANIF接口的Up不依赖于自身物理接口的Up,而是只要它所含Sub-VLAN中存在Up的物理接口就Up。

- 一个Super-VLAN可以包含一个或多个Sub-VLAN。Sub-VLAN不再占用一个独立的子网网段。在同一个Super-VLAN中,无论主机属于哪一个Sub-VLAN,它的IP地址都在Super-VLAN对应的子网网段内。

- 这样,Sub-VLAN间共用同一个网关,既减少了一部分子网号、子网缺省网关地址和子网定向广播地址的消耗,又实现了不同广播域使用同一子网网段地址的目的,消除了子网差异,增加了编址的灵活性,减少了闲置地址浪费。

(2)Sub-VLAN间的互访。

Sub-VLAN2内的主机Host_1与Sub-VLAN3内的主机Host_2要通信,在Super-VLAN4的VLANIF接口上启用Proxy ARP,数据转发过程如下:

- Host_1将Host_2的IP地址(1.1.1.1)和自己所在网段1.1.1.0/24进行比较,发现Host_2和自己在同一个子网,但是Host_1的ARP表中无Host_2的对应表项。

- Host_1发送ARP广播报文,请求Host_2的MAC地址,目的IP为1.1.1.2。

- 网关L3 Switch收到Host_1的ARP请求,由于网关上使能Sub-VLAN间的Proxy ARP,开始使用报文中的目的IP地址在路由表中查找,发现匹配了一条路由,下一跳为直连网段(VLANIF4的1.1.1.0/24),VLANIF4对应Super-VLAN4,则向Super-VLAN4的所有Sub-VLAN接口发送一个ARP广播,请求Host_2的MAC地址。

- Host_2收到网关发送的ARP广播后,对此请求进行ARP应答。

- 网关收到Host_2的应答后,就把自己的MAC地址回应给Host_1。

- Host_1之后要发给Host_2的报文都先发送给网关,由网关做三层转发。

2.MUX VLAN。

MUX VLAN提供了一种通过VLAN进行网络资源控制的机制。例如:根据MUX VLAN特性,企业可以用Principal port连接企业服务器,Separate port连接企业客户,Group port连接企业员工。这样就能够实现企业客户、企业员工都能够访问企业服务器,而企业员工内部可以通信、企业客户间不能通信、企业客户和企业员工之间不能互访的目的。

(1)基本概念。

(2)配置。

3.VLAN Mapping。

(1)两个用到的场景。

- 两个VLAN相同的二层用户网络通过骨干网络互联,为了实现用户之间的二层互通,以及二层协议(例如MSTP等)的统一部署,需要实现两个用户网络的无缝连接,此时就需要骨干网可以传输来自用户网络的带有VLAN Tag的二层报文。而在通常情况下,骨干网的VLAN规划和用户网络的VLAN规划是不一致的,所以在骨干网中无法直接传输用户网络的带有VLAN Tag的二层报文。

- 如果由于规划的差异,导致两个直接相连的二层网络中部署的VLAN ID不一致。但是用户又希望可以把两个网络作为单个二层网络进行统一管理,例如用户二层互通和二层协议的统一部署。

(2)原理。

- VLAN Mapping技术,一侧用户网络的带有VLAN Tag的二层报文进入骨干网后,骨干网边缘设备将用户网络的VLAN(C-VLAN)修改为骨干网中可以识别和承载的VLAN(S-VLAN),传输到另一侧之后,边缘设备再将S-VLAN修改为C-VLAN。这样就可以很好的实现两个用户网络二层无缝连接。

- 路由器收到带Tag的数据报文后,根据配置的VLAN Mapping方式,决定替换外层Tag中的VLAN ID或优先级;然后进入MAC地址学习阶段,根据源MAC地址+映射后的VLAN ID刷新MAC地址表项;根据目的MAC+映射后VLAN ID查找MAC地址表项,如果没有找到,则在VLAN ID对应的VLAN内广播,否则从表项对应的接口转发。

(3)配置。

4.QinQ。

QinQ是指在802.1Q VLAN的基础上增加一层802.1Q VLAN标签,从而拓展VLAN的使用空间,可以使私网VLAN透传公网。在公网的传输过程中,设备只根据外层VLAN Tag转发报文,并根据报文的外层VLAN Tag进行MAC地址学习,而用户的私网VLAN Tag将被当作报文的数据部分进行传输。

(1)基本QinQ。

基于接口的封装是指进入一个接口的所有流量全部封装一个相同的外层VLAN Tag,封装方式不够灵活,用户业务区分不够细致,这种封装方式也称作基本QinQ。基本QinQ是基于端口方式实现的。当端口上配置了基本QinQ功能后,不论从该端口收到报文是否带有VLAN Tag,设备都会为该报文打上本端口缺省VLAN的Tag。

- 如果收到的是带有VLAN Tag的报文,该报文就成为带双Tag的报文。

- 如果收到的是不带VLAN Tag的报文,该报文就成为带有本端口缺省VLAN Tag的报文。

(2)灵活QinQ。

基于VLAN ID或基于802.1p优先级的QinQ封装可以对不同的数据流选择是否封装外层Tag、封装何种外层Tag,因此这种封装方式也称作灵活QinQ。灵活QinQ是基于端口与VLAN相结合的方式实现的,即端口对接收的报文,可以通过单层VLAN tag转发,也可以通过双层VLAN tag转发。另外对于从同一个端口收到的报文,还可以根据VLAN的不同进行不同的操作,包括:

- 为具有不同内层VLAN ID的报文添加不同的外层VLAN Tag。

- 根据报文内层VLAN的802.1p优先级标记外层VLAN的802.1p优先级和添加不同的外层VLAN Tag。

(3)配置QinQ时注意的点。

- 配置灵活QinQ时,需要配置端口加入S-VLAN的方式为Untagged方式,报文下行时就能够剥掉S-VLAN tag后再出设备。

- 接口类型为Hybrid或Trunk时,才能配置灵活QinQ。

- Trunk类型端口只有在允许通过的VLAN与端口的PVID相同时,端口才以Untagged方式加入VLAN,所以Trunk类型端口只能支持配置一条灵活QinQ。

四、端口隔离。

- 配置接口单向隔离:

- 接入同一个设备不同接口的多台主机,若某台主机存在安全隐患,往其他主机发送大量的广播报文,可以通过配置接口间的单向隔离来实现其他主机对该主机报文的隔离。

- 同一端口隔离组的接口之间互相隔离,不同端口隔离组的接口之间不隔离。为了实现不同端口隔离组的接口之间的隔离,可以通过配置接口之间的单向隔离来实现。

- 配置端口隔离组:为了实现接口之间的二层隔离,可以将不同的接口加入不同的VLAN,但这样会浪费有限的VLAN资源。采用端口隔离特性,可以实现同一VLAN内接口之间的隔离。用户只需要将接口加入到隔离组中,就可以实现隔离组内接口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案。

4260

4260

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?