欢迎大家进群,一起探讨学习

公众号

博主技术文档地址

博主开源微服架构前后端分离技术博客项目源码地址,欢迎各位star

1.Secret

Secret解决了密码、token、密钥等敏感数据的配置问题,而不需要把这些敏感数据暴露到镜像或者Pod Spec中。Secret可以以Volume或者环境变量的方式使用。

1.1Secret类型

Secret有三种类型:

Opaque:base64编码格式的Secret,用来存储密码、密钥等;但数据也通过base64 –decode解码得到原始数据,所有加密性很弱。 kubernetes.io/dockerconfigjson:用来存储私有docker registry的认证信息。 kubernetes.io/service-account-token: 用于被serviceaccount引用。serviceaccout创建时Kubernetes会默认创建对应的secret。Pod如果使用了serviceaccount,对应的secret会自动挂载到Pod目录/run/secrets/ kubernetes.io/serviceaccount中。1.2Opaque Secret 方式

Opaque类型的数据是一个map类型,要求value是base64编码格式:echo -n"admin" | base64

YWRtaW4=

echo -n "1f2d1e2e67df" | base64

MWYyZDFlMmU2N2Rm

1.3 secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: mysecret

type: Opaque

data:

username: YWRtaW4=

password: MWYyZDFlMmU2N2Rm

执行

kubectl create -f secret.yaml1.4 secret-var.yaml 以变量的形式

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: nginx

image: nginx

env:

- name: SECRET_USERNAME

valueFrom:

secretKeyRef:

name: mysecret

key: username

- name: SECRET_PASSWORD

valueFrom:

secretKeyRef:

name: mysecret

key: password

执行

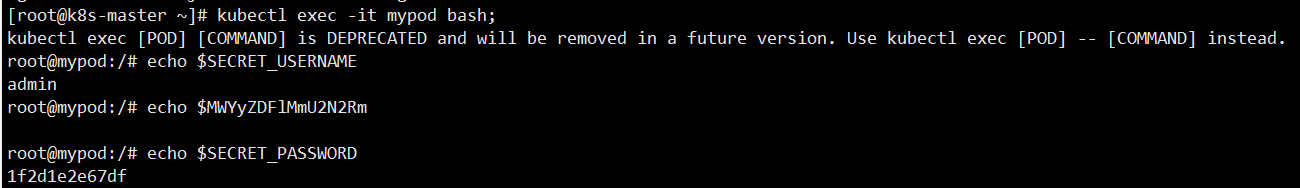

kubectlapply -f secret-var.yaml查看

kubectl exec -it mypod bash;echo $SECRET_USERNAME

echo $SECRET_PASSWORD

1.5 secret-vol.yaml 以挂载的方式

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: nginx

image: nginx

volumeMounts:

- name: foo

mountPath: "/etc/foo"

readOnly: true

volumes:

- name: foo

secret:

secretName: mysecret运行

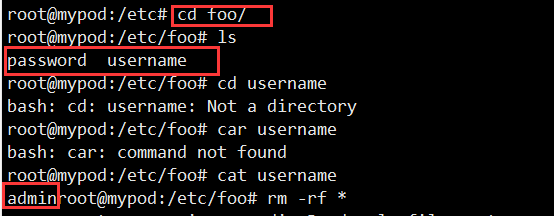

kubectlapply -f secret-vol.yaml查看

kubectl exec -it mypod bash;

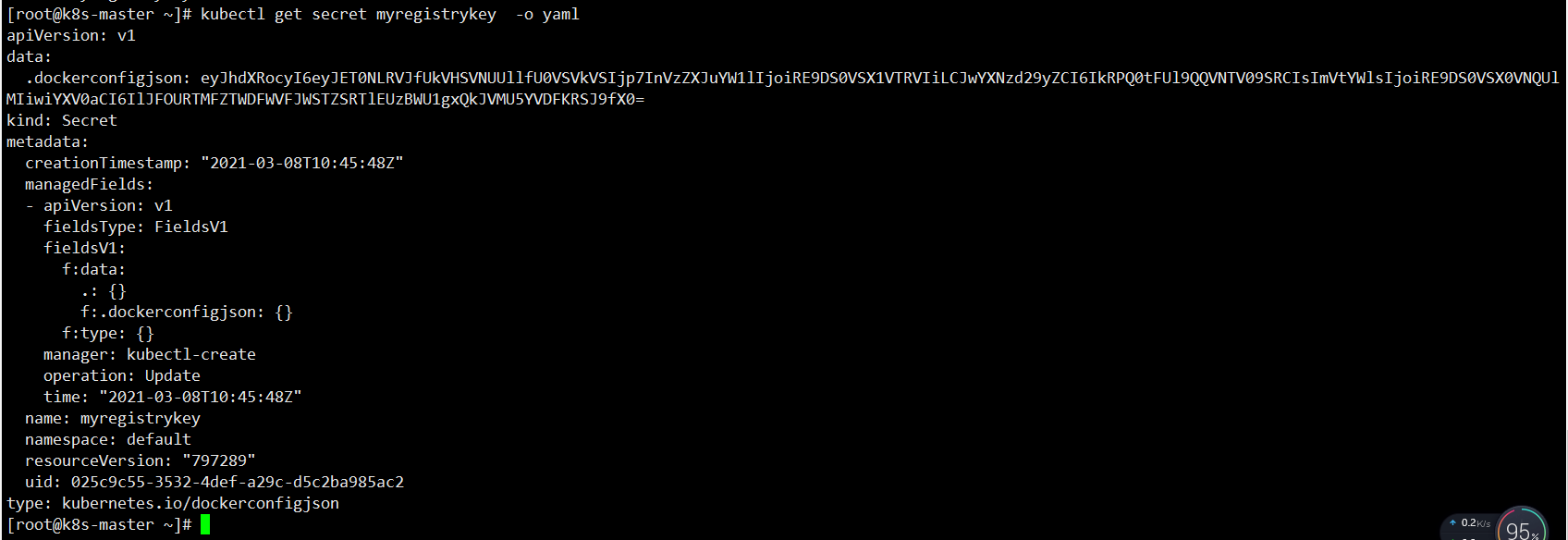

1.6kubernetes.io/dockerconfigjson方式

kubectl create secret docker-registry myregistrykey --docker-server=DOCKER_REGISTRY_SERVER --docker-username=DOCKER_USER --docker-password=DOCKER_PASSWORD --docker-email=DOCKER_EMAILkubectlget secret myregistrykey -o yaml

1.7也可以直接读取~/.dockercfg的内容来创建

kubectl create secret docker-registry myregistrykey \ --from-file="~/.dockercfg"1.8在创建Pod的时候,通过imagePullSecrets来引用刚创建的myregistrykey:

apiVersion: v1

kind: Pod

metadata:

name: foo

spec:

containers:

- name: foo

image: janedoe/awesomeapp:v1

imagePullSecrets:

- name: myregistrykey

1.9 kubernetes.io/service-account-token

kubernetes.io/service-account-token: 用于被serviceaccount引用。serviceaccout创建时Kubernetes会默认创建对应的secret。Pod如果使用了serviceaccount,对应的secret会自动挂载到Pod的/run/secrets/kubernetes.io/serviceaccount目录中。

$ kubectl run nginx --image nginx

deployment"nginx" created

$ kubectl get pods

NAME READY STATUS RESTARTS AGE

nginx-3137573019-md1u2 1/1 Running 0 13s

$ kubectl exec nginx-3137573019-md1u2 ls /run/secrets/kubernetes.io/serviceaccount

ca.crt

namespace

token

2.configmap

ConfigMaps允许您将配置构件与映像内容解耦,以保持容器化应用程序的可移植性。本文展示如何创建configmap,修改configmap以及如何把configmap应用于pod.

2.1redis.properties

redis.host=127.0.0.1

redis.port=6379

redis.password=123456

2.2创建configmap

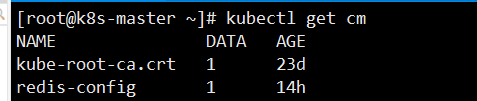

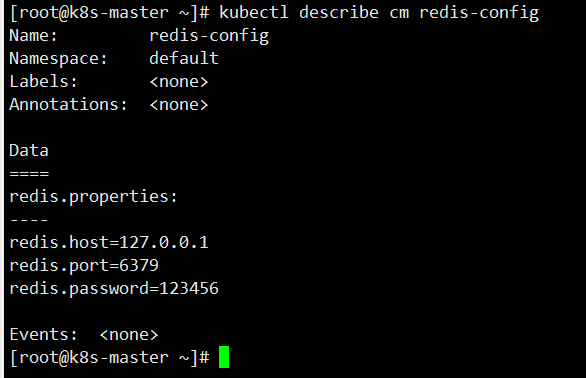

kubectlcreate configmap redis-config --from-file=redis.properties2.3查询configmap

kubectlget cm

kubectl describe cm redis-config

2.3 volumes方式挂载

cm.yaml

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: busybox

image: busybox

command: [ "/bin/sh","-c","cat /etc/config/redis.properties" ]

volumeMounts:

- name: config-volume

mountPath: /etc/config

- name: config-volume

configMap:

name: redis-config

restartPolicy: Never

2.4运行

kubectl create -f cm.yamlkubectl logs mypod

2.5变量形式进行挂载

myconfig.yaml

apiVersion: v1

kind: ConfigMap

metadata:

name: myconfig

namespace: default

data:

special.level: info

special.type: hello

kubectl create -f myconfig.yaml

config-var.yaml

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: busybox

image: busybox

command: [ "/bin/sh", "-c", "echo $(LEVEL) $(TYPE)" ]

env:

- name: LEVEL

valueFrom:

configMapKeyRef:

name: myconfig

key: special.level

- name: TYPE

valueFrom:

configMapKeyRef:

name: myconfig

key: special.type

restartPolicy: Never

kubectlcreate -f config-var.yaml

3.Secret与ConfigMap对比

相同点: key/value的形式

属于某个特定的namespace

可以导出到环境变量

可以通过目录/文件形式挂载(支持挂载所有key和部分key)不同点:

Secret可以被ServerAccount关联(使用)

Secret可以存储register的鉴权信息,用在ImagePullSecret参数中,用于拉取私有仓库的镜像

Secret支持Base64加密

Secret分为kubernetes.io/Service Account,kubernetes.io/dockerconfigjson,Opaque三种类型,Configmap不区分类型

Secret文件存储在tmpfs文件系统中,Pod删除后Secret文件也会对应的删除。

159

159

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?