一分析接口

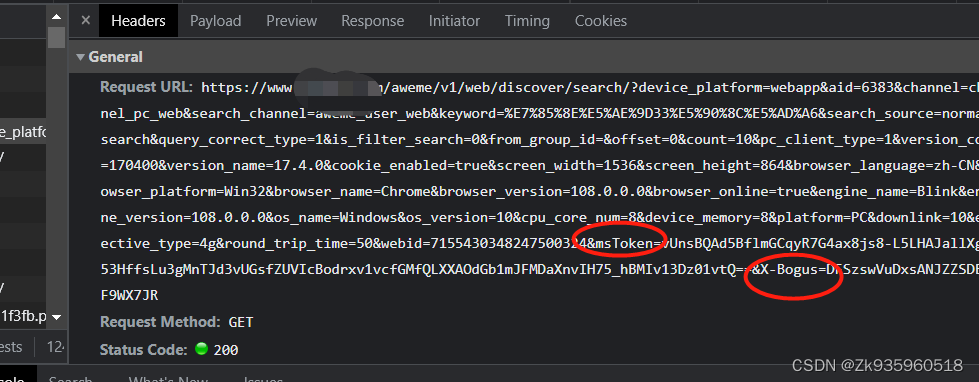

发现 喜欢的作品接口 地址如上

get请求带上了很多参数 里面比较重要的就是 mstoken 和 x bogus了

以下讲解x bogus参数的获取

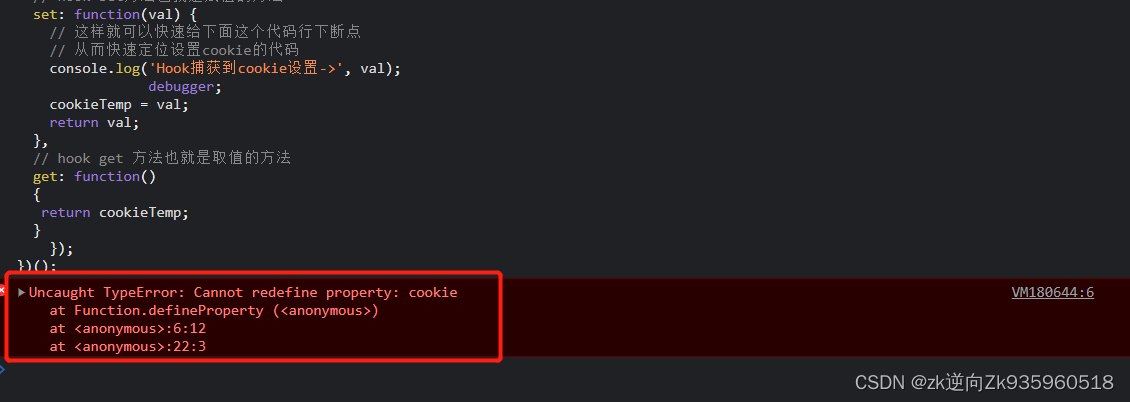

Hook cookie 会发现报错 说重复定义 说明js中有反hook的代码

搜索找到其位置

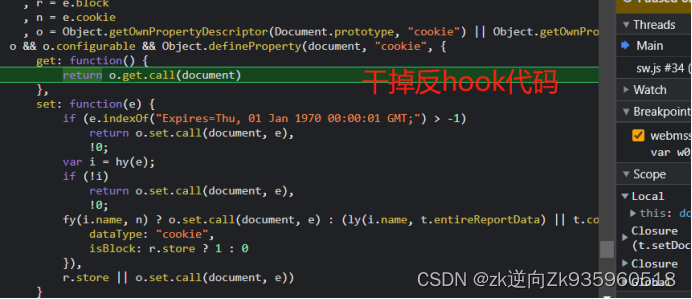

替换文件干掉反hook代码之后 也无法正确调试cookie生成的位置 关键参数 都在ob混淆的JS代码中 发现也hook不了

cookie先放一放

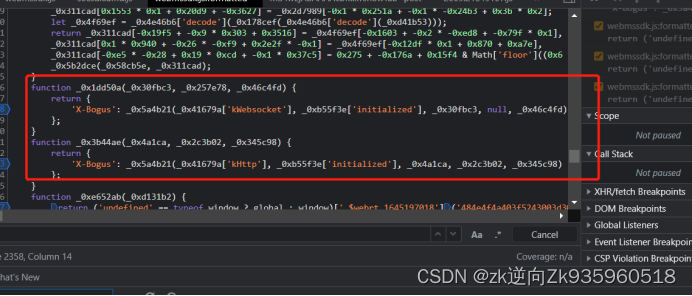

全局搜索 x-bogus参数

这里发现有两个地方生成了

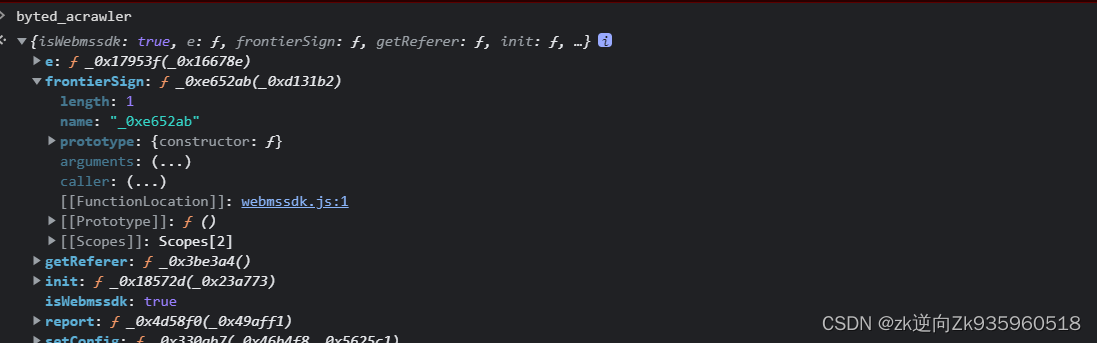

首先 在浏览器环境下 可以发现

其实这里这个frontierSign就是进入第一个函数的入口(但是并不会调用,因为是假的)

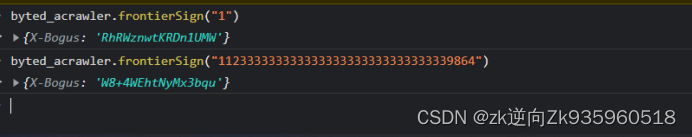

但是 经测验 无论怎样刷新 网站都不会自身 进入到这两个函数

说明并未调用这两函数 而且 通过主动条调用在其浏览器环境 生成出来的值的长度也不正确 emm。。 短了点

就说明这个加密是假的 。。

于是 又从头开始

在调试中

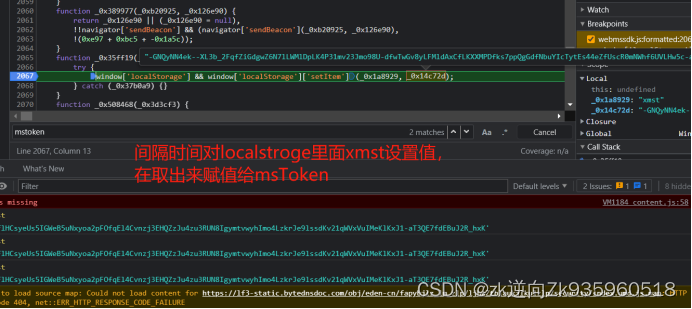

这里发现 会把mstoken的值放入到localstroge 和sessionstorge中

然后再取出来

这里发现有很多检测 如果检测成功应该会返回true吧

在经过大量的调试之后 终于找到一个像xbogus的位置

发现当第一个参 为一串乱码字符,第二个参数为”s2”的时候 或者当第一个参数 为get请求地址的url 第二个参数为null时 会生成一个正确x-bogus参数

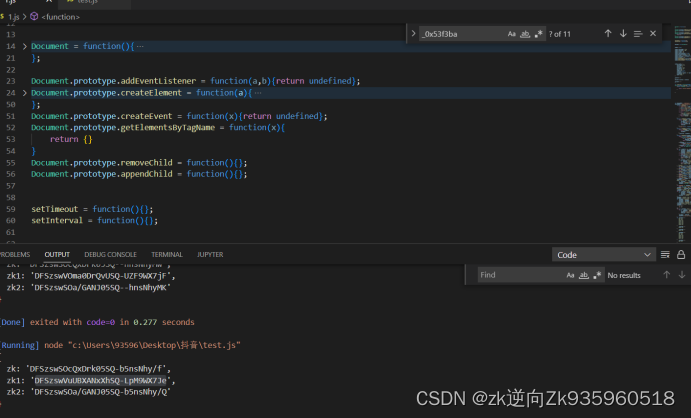

在node 的V8环境下 补上环境

有很多检测环境的部分

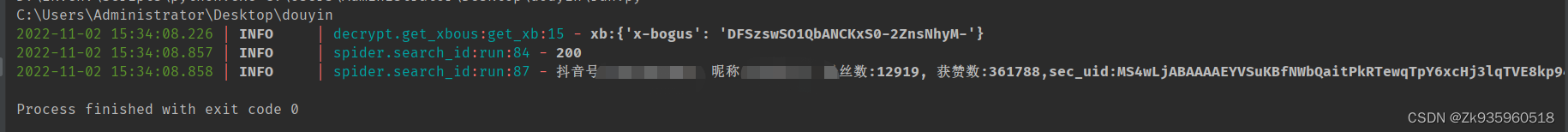

用py试下:

声明:如有违规,请联系我删除!!!!!!

9009

9009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?