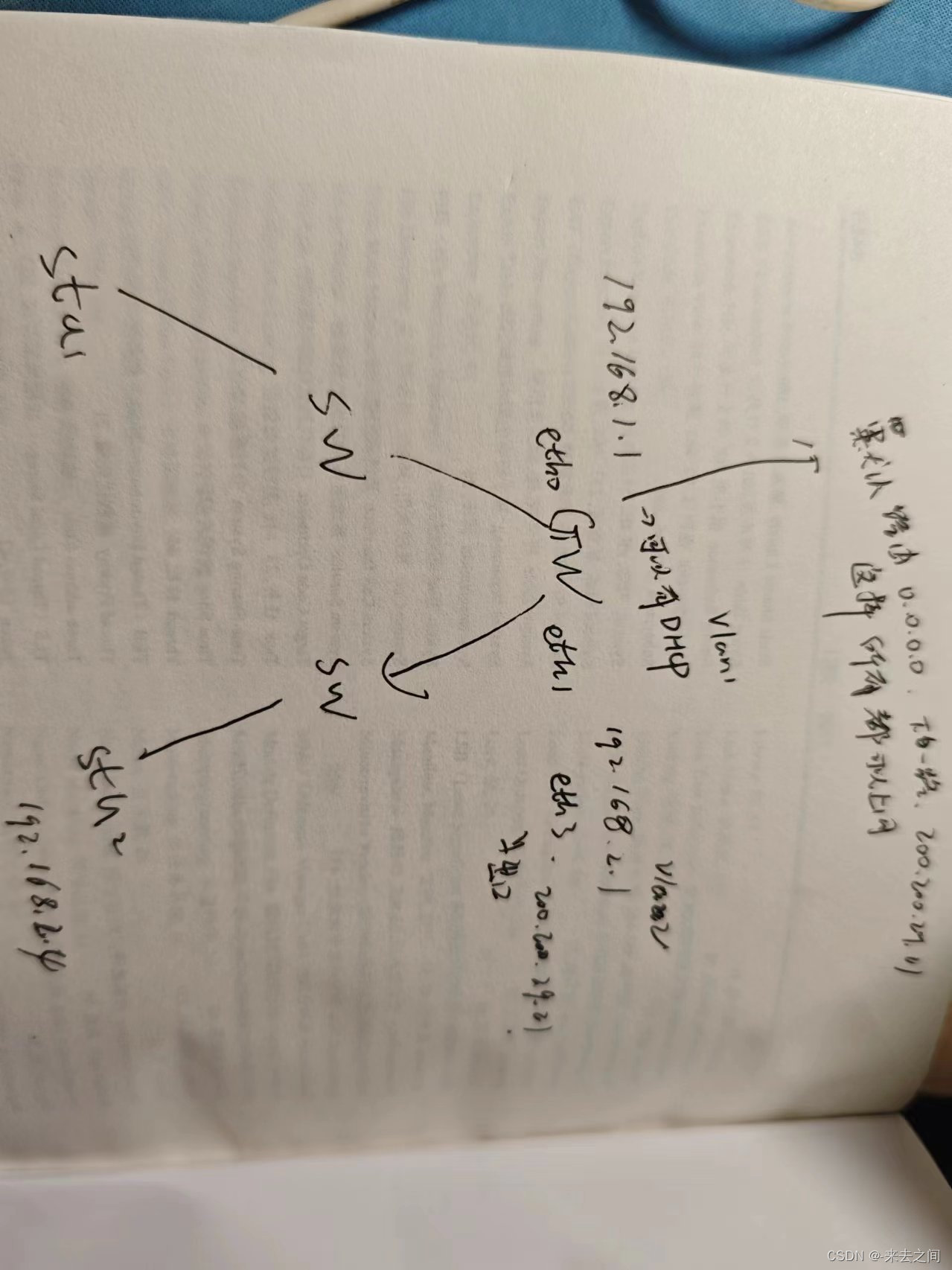

网络拓扑:sta1(终端) ip地址是192.168.1.3 掩码255.255.255.0 网关地址192.168.1.1,接在sw1(傻瓜交换机无dhcp等功能),sw1接在GW(网关)的eth1口,eth1口ip是192.168.1.1 vlan1 acess 开启dhcp功能分配192.168.1.x网段地址

Sta2(终端) ip地址是192.168.2.4 掩码255.255.255.0 网关地址192.168.2.1,接在sw2(傻瓜交换机无dhcp等功能),sw2接在GW(网关)的eth2口,eth2口ip是192.168.2.1 vlan2 acess 开启dhcp功能分配192.168.2.x网段地址

GW eth0口ip是200.200.29.21 和外界通信, GW默认路由是0.0.0.0->200.200.29.21 未开启私设dhcp防护

现在sta1 (192.168.1.3)ping sta2 (192.168.2.4)

- sta1到网关

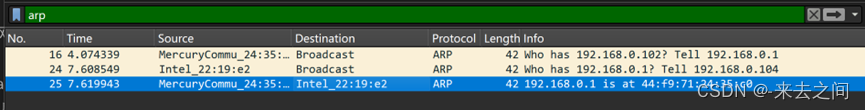

首先sta1 会通过sta2 ip和自己子网掩码异或计算得到的结果和自身的计算比较来判断是不是同网段,如果不是同网段,直接发arp请求到网关,此时网关也会记录sta1的路由条目(如果本机有arp表项就不用发arp 直接发icmp报文到网关)

接着得到回复后发送icmp请求到网关,此时icmp请求目的ip地址是192.168.2.4,但是目的mac是是网关的mac

-

当报文从eth1 192.168.1.1到达网关的时候此时网关会找自己的路由表(应该是先三层后二层,先找路由表后在找arp表项),匹配到目的ip是192.168.2.4本机eth2口网段中的话,就准备往eth2口路由报文(准备路由报文了肯定要知道下一条的mac和),因为eth2是自身的所以肯定知道ip 192.168.2.1对应的mac地址 ==路由过程中要替换源mac ==,但是此时网关并不知道192.168.2.4的mac地址。(关于路由条目 因为一开始你给网关每个口配ip配完之后应该会在网关自身添加路由条目吧或者说这本身就是网关自己的ip, 只有所有条目都匹配不上才会走默认路由出去),这里自己总是以为有eth1路由到eth2的概念其实没有,eth1和eth2只是网口,数据包都到同一内核负责处理

-

网关此时不知道目的ip 192.168.2.4的mac地址 会向eth2口下所在的网段发广播报文 此时是eth2口发出arp广播其他网口例如 eth1不会发,sta2收到网关的广播报文后会在自身生成arp表项,记录网关的ip和mac,并进行arp回复,网关从eth2收到sta2的arp回复后 ,icmp请求报文会发往sta2,此时icmp请求报文中源ip 不会发生变化,源mac被替换为eth2的, 目的ip没有变化 ,但是目的mac会变成sta2的mac

-

sta2收到icmp请求后会进行回复 此时icmp回复 源mac是sta2的 源ip是192.168.2.4,目的ip是 sta1 的192.168.1.2 目的mac是eth2的mac 和sta1发出

-

网关从eth2口收到icmp回复后做路由条目匹配发现是自身eth1口下的网关 这个时候会将请求回复发给eth1 并且一开始sta1发了arp请求 所以网关自身是有sta1的mac地址的 此时会将icmp回复中源ip不变,源mac会被替换为eth1的,目的ip不变 目的mac替换为sta2,的然后从eth1口发出 就此sta1收到了icmp回复

易混淆点:

(1)默认路由的概念

(2)混淆网口和网关的概念,网口只是用来收发报文的,网关才是一台linux机子,网口没有记录arp表项,路由条目的概念,只有网关有,网关也是一台设备 只是具有路由功能

(3)网关路由过程

GPT回复 网络场景描述及纠正 网络拓扑描述

- sta1(终端)

o IP地址:192.168.1.3

o 子网掩码:255.255.255.0

o 网关地址:192.168.1.1

o 连接到sw1(无管理功能的交换机)

o sw1连接到GW(网关)的eth1口

o GW的eth1口IP:192.168.1.1

o eth1口配置为VLAN1,启用DHCP,分配192.168.1.x网段地址 - sta2(终端)

o IP地址:192.168.2.4

o 子网掩码:255.255.255.0

o 网关地址:192.168.2.1

o 连接到sw2(无管理功能的交换机)

o sw2连接到GW的eth2口

o GW的eth2口IP:192.168.2.1

o eth2口配置为VLAN2,启用DHCP,分配192.168.2.x网段地址 - GW(网关)

o eth0口IP:200.200.29.21,用于与外界通信

o GW默认路由:0.0.0.0 -> 200.200.29.21

o 未开启私设DHCP防护

数据传输过程

sta1 (192.168.1.3) ping sta2 (192.168.2.4) - 初始判断和ARP请求:

o sta1会检查sta2的IP地址是否在同一网段(根据子网掩码255.255.255.0)。由于192.168.1.3和192.168.2.4不在同一网段,sta1将会发送ARP请求以获取网关192.168.1.1的MAC地址。

o sta1会通过ARP请求获取网关的MAC地址,如果ARP表中已有该条目,则直接发送ICMP请求到网关。ICMP请求的目标IP是192.168.2.4,但目标MAC是网关eth1口的MAC地址。 - 网关处理ICMP请求:

o 网关GW收到ICMP请求后,检查其路由表。它会发现目标IP 192.168.2.4在其eth2接口的网络中。

o GW会根据路由表,决定将数据包转发到eth2接口。如果GW的ARP表中已有192.168.2.4的MAC地址,则直接使用,否则会发送ARP请求来获取sta2的MAC地址。 - ARP请求和应答:

o GW通过eth2接口发送ARP请求来获取sta2的MAC地址。这个请求不会通过eth1口发送,只会在eth2口所在的网络中广播。

o sta2收到ARP请求后,会发送ARP应答,包含其MAC地址。GW在收到ARP应答后,会更新其ARP表,并将ICMP请求转发给sta2。ICMP请求的源IP和目标IP不变,但源MAC会被替换为eth2口的MAC地址,目标MAC会被替换为sta2的MAC地址。 - sta2回复ICMP请求:

o sta2收到ICMP请求后,生成ICMP回复包。ICMP回复包的源IP是192.168.2.4,目标IP是192.168.1.3,源MAC是sta2的MAC,目标MAC是网关eth2口的MAC。 - 网关转发ICMP回复:

o GW的eth2接口收到ICMP回复后,检查其路由表,发现目标IP 192.168.1.3在其eth1接口的网络中。

o GW将ICMP回复包转发到eth1接口,源IP和目标IP保持不变,源MAC会被替换为eth1口的MAC地址,目标MAC会被替换为sta1的MAC地址(GW已知sta1的MAC地址,因为之前的ARP请求)。

关键点的纠正和确认 - ARP请求的方向:

o 当GW需要知道sta2的MAC地址时,ARP请求只会通过eth2接口广播,而不会通过eth1接口广播。这个部分的描述是正确的。 - MAC地址的替换:

o 数据包在路由器(GW)转发时,MAC地址会被替换。发往sta2的包,源MAC是eth2口的MAC地址,目标MAC是sta2的MAC地址。发往sta1的包,源MAC是eth1口的MAC地址,目标MAC是sta1的MAC地址。 - 默认路由的使用:

o 在这个场景中,默认路由不会被使用,因为192.168.1.0/24和192.168.2.0/24都在GW的直接连接网络中。

通过上述描述和确认,可以得出sta1与sta2之间的通信流程是正确的,确保了跨网段的ICMP请求和回复能够顺利进行。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?