前言

一道迷宫题,但是输入被加密后使用,迷宫也需要在程序中找出并没有直接输出

分析

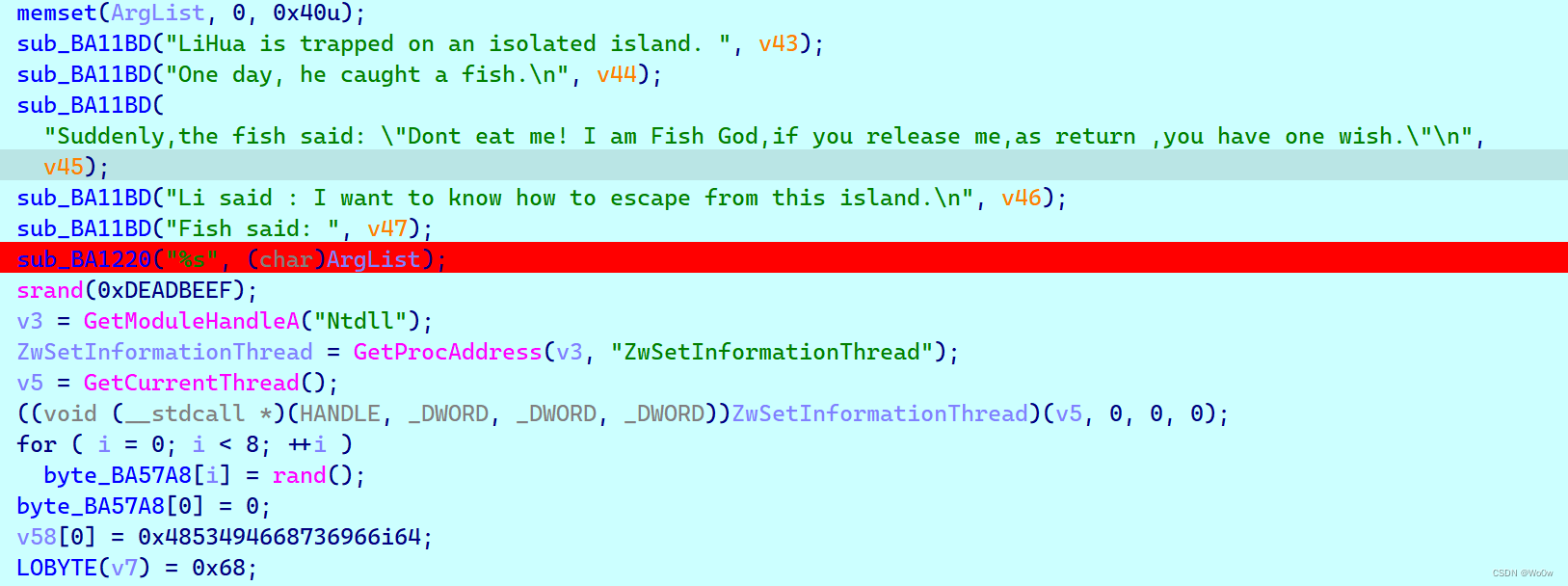

反调试

发现有两个比较特殊的地方,随机数和创建了新线程,随机数后面又被重新赋值给覆盖了,暂时不用管,ZwSetInformationThread函数

NTSYSAPI NTSTATUS ZwSetInformationThread(

[in] HANDLE ThreadHandle,

[in] THREADINFOCLASS ThreadInformationClass,

[in] PVOID ThreadInformation,

[in] ULONG ThreadInformationLength

);

发现类型参数传入17造成反调试

typedef enum _THREADINFOCLASS {

ThreadBasicInformation,

ThreadTimes,

ThreadPriority,

ThreadBasePriority,

ThreadAffinityMask,

ThreadImpersonationToken,

ThreadDescriptorTableEntry,

ThreadEnableAlignmentFaultFixup,

ThreadEventPair,

ThreadQuerySetWin32StartAddress,

ThreadZeroTlsCell,

ThreadPerformanceCount,

ThreadAmILastThread,

ThreadIdealProcessor,

ThreadPriorityBoost,

ThreadSetTlsArrayAddress,

ThreadIsIoPending,

ThreadHideFromDebugger

}THREAD_INFO_CLASS;

ThreadHiderFromDebugger如果为一个线程设置了这个标志,那么这个线程就不会再发送关于调试事件的通知,可以直接改为0,避免反调试

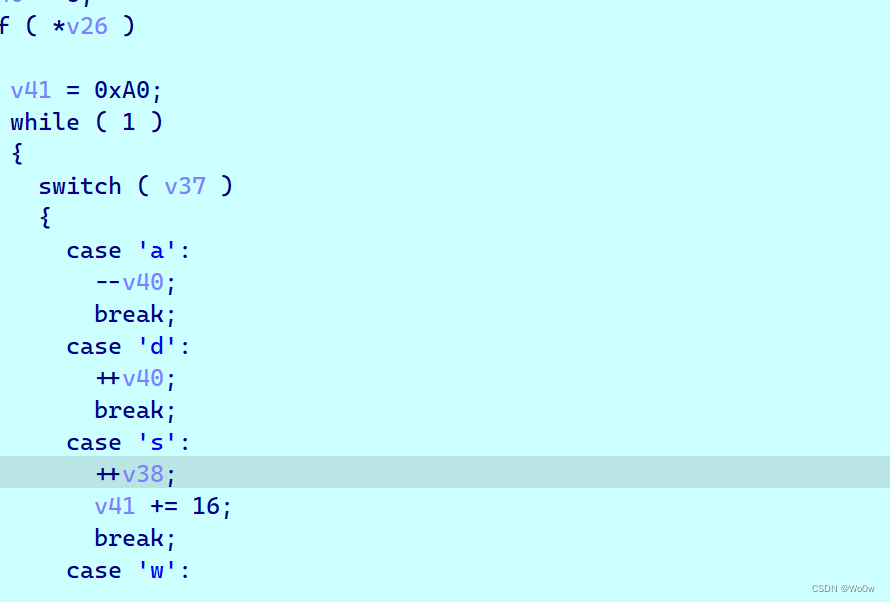

maze

直接让程序执行到这,switch上面区域对迷宫进行生成,可以发现是上下左右的移动判断,发现迷宫被存在BA53a8,dump出来

dword_BA53A8 dd 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 1, 1, 1, 0, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 1, 1, 1, 0, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 0, 0, 0, 0@, 0, 0, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 0, 1, 1, 1, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 0, 1, 1, 1, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 0, 0, 0, 0, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 1, 1, 1, 0, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 1, 1, 1, 1, 1, 1, 1, 0, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 0, 0, 0, 0, 0#, 0, 0, 0, 0, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 1, 1, 1, 1, 0, 1, 1, 1, 1, 1, 1, 0, 1, 1, 1

.data:00BA53A8 dd 1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 1

.data:00BA53A8 dd 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1

.data:00BA53A8 dd 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1

.data:00BA57A8 ; char byte_BA57A8[]

根据程序发现从#号到@这里路径为ddddwwwaaawwwddd

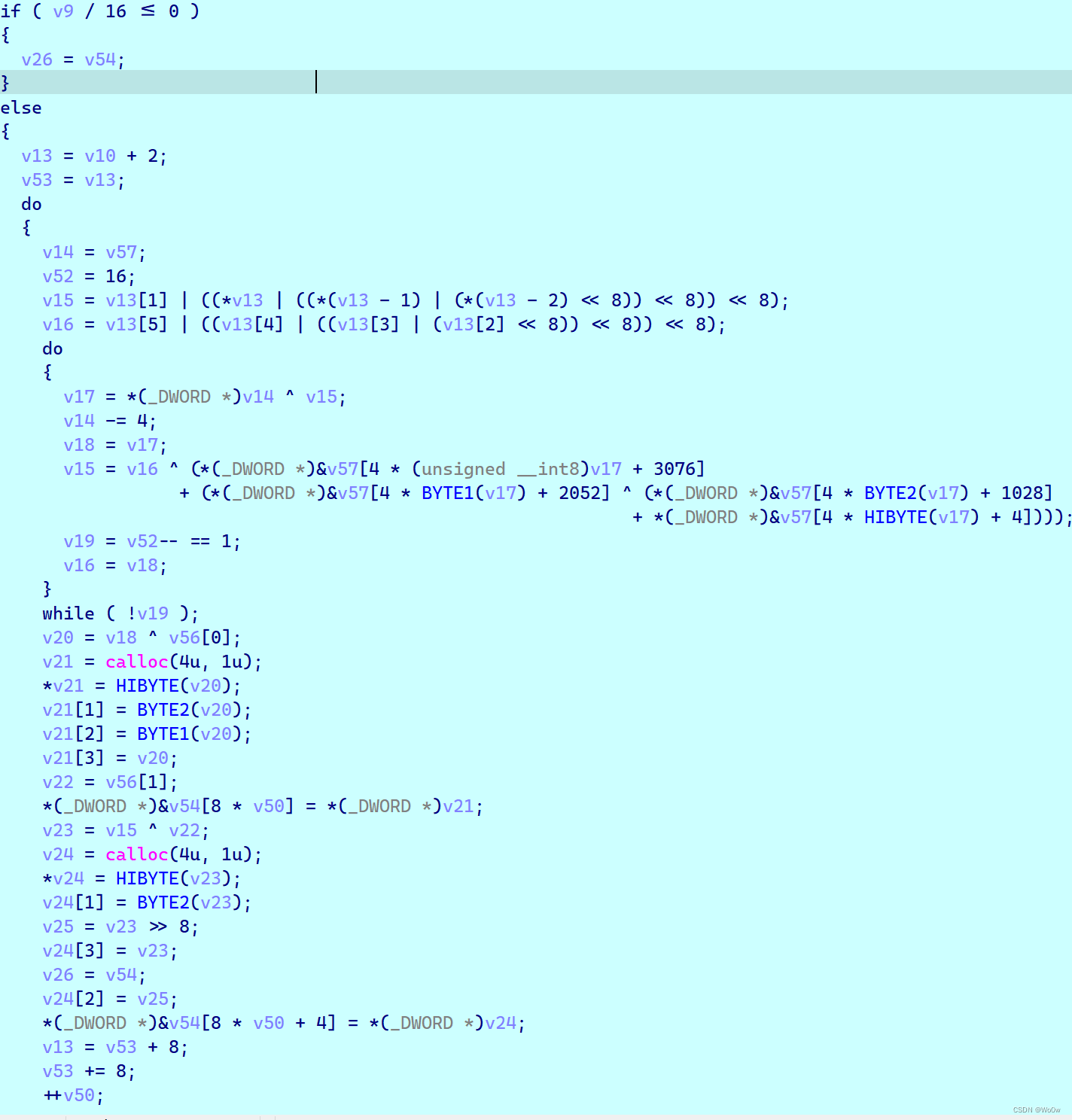

blowfish

根据findcrypt插件发现是belowfish加密,第一次看见这个加密

Blowfish 是一种可变密钥长度的 64 位分组密码。该算法由两部分组成:密钥扩展部分和数据加密部分。

算法实现直接放在了主函数密钥为覆盖随机数的值

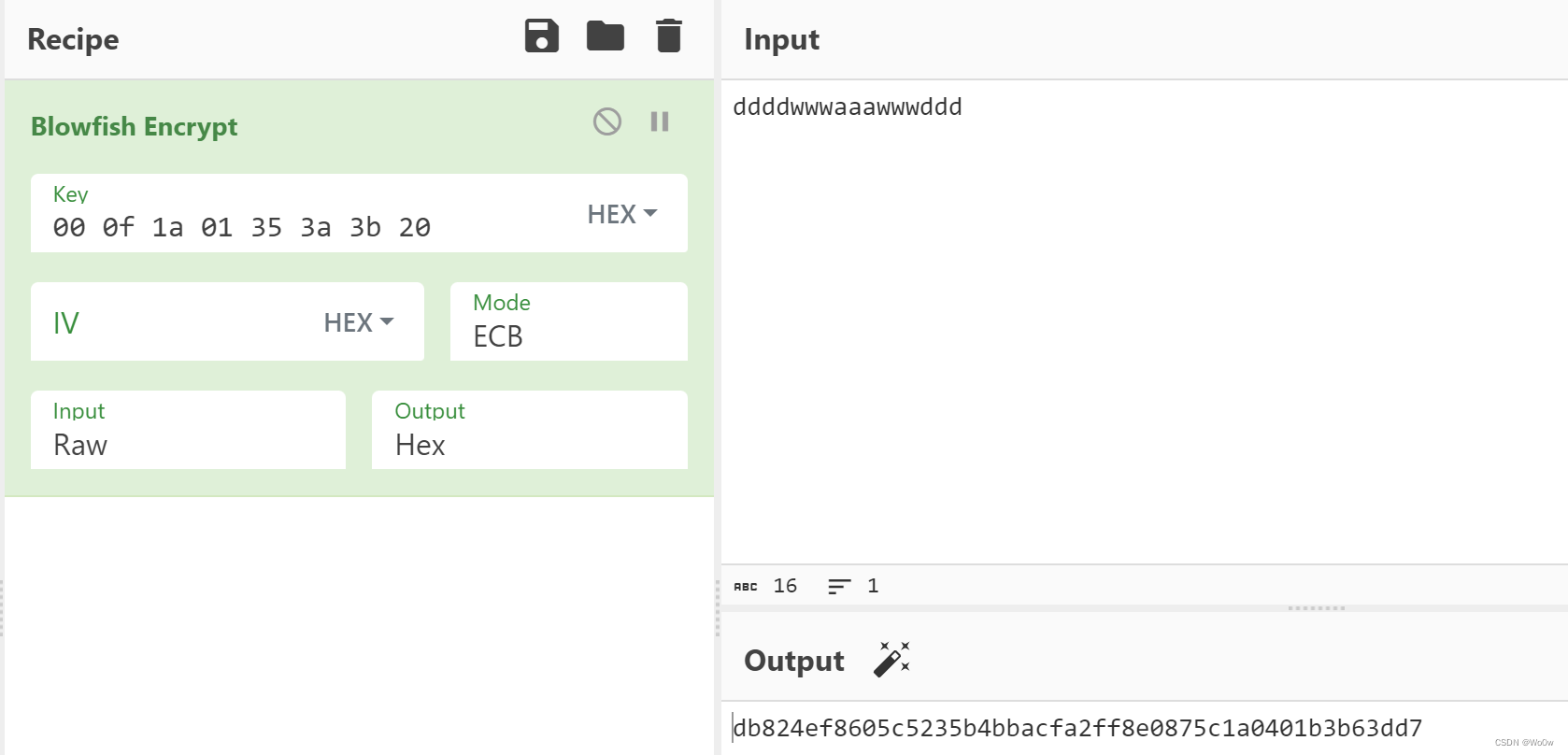

00 0f 1a 01 35 3a 3b 20

因为字符串长度为16多余的八位是空格产生的,所以flag{db824ef8605c5235b4bbacfa2ff8e087}

473

473

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?