实验环境为

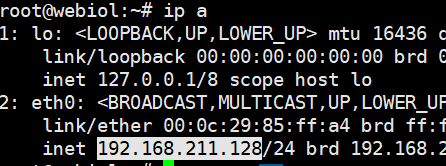

- 两台运行了NAT的网络模式的虚拟机 分别为Kali webIOU

- 在eNSP内进行ARP的攻击模拟测试

说明:

WebIOU这个虚拟机只用作测试VMnet8的网卡连通性,实验中Kail才是伪造ARP表映射的攻击者

实验拓扑为:

Cloud的解释:

Cloud连接到了本地的VMnet8上,所以运行了NAT模式的虚拟机都可以与eNSP上的PC主机ping通

测试:

PC1->PC2

PC1->Kail

PC1->webIOU

可见,都能相通,因为连接在同一个交换机上

此时,PC1主机本地就会有arp的映射,为了后面的实验,要先删除这些映射表

攻击思路:

Kali主机要将PC2的IP地址映射的MAC地址改为自己

分析:

arp的表的更新在与回复(回应),即更改PC2对PC1回包时的MAC地址,将其改为自己(Kali的MAC地址)

部署:

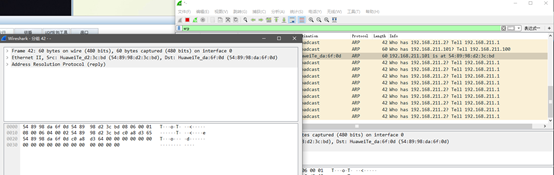

- 首先需要抓包,来截获PC1pingPC2的ARP包,获取其中的PC1的MAC地址,源目IP

- 利用netwox工具包,进行伪造攻击

具体:

找到reply的ARP数据包

由于是ARP的回应包,则这里的Sender是PC2的地址,Target是PC1的地址

从劫持的包可以获得以下信息:

PC1的IP:192.168.211.100

MAC:54-89-98-DA-6F-0D

PC2的IP:192.168.211.101

MAC:54-89-98-D2-3C-BD

Opcode 为2

此时查看一下PC1的ARP映射表

接下来进行伪造攻击

Kali上配置:注意 -f对应的是伪造着的MAC地址

sudo netwox 33 -b 54:89:98:da:6f:0d -e 2 -f 00:0c:29:67:81:38 -g 192.168.211.101 -h 54:89:98:da:6f:0d -i 192.168.211.100

可见:

ARP的回应包变成了伪造者kali的MAC地址

查看PC1的ARP表,可以明显的看出,被伪造者更换了MAC地址

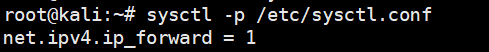

此时PC1不能ping通PC2是因为,Kail的网卡没有开启转发功能

接下来,攻击者为了获得受害主机的通讯数据,即受害主机发送到目标主机的数据包要经过攻击者主机转发出去

开启攻击者kali的网卡转发功能

![]()

![]()

使其立即生效

查看修改情况

测试 此时PC1pingPC2

Kali开启伪造攻击,在kali连接的交换机接口抓包,可以发现检测到了受害主机的通讯数据

1091

1091

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?