这一题,首先看题目,Cookie欺骗,那么什么是Cookie欺骗呢?

看了网上的一些博客后,我想可以总结一句话就是:

你在火狐成功登陆了一个账号,并且把session_id记录下来,转而去其他浏览器登陆此账号,但此时的登陆不需要密码和账号,只需要把Session_id传给服务器,便可成功登陆

好了,话不多说,直接上。。。

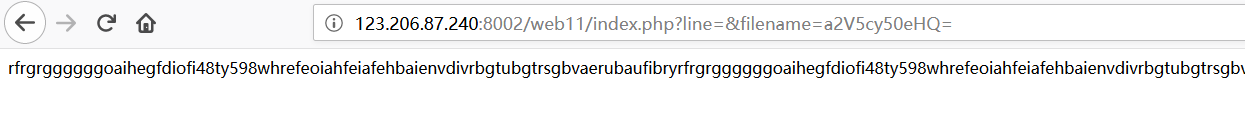

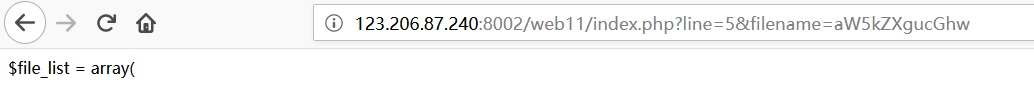

首先,界面给出的是一串字符,当我想并没有什么用,再看看URL上的,有参数line 和 filename,并且有一个base64编码,将编码解出得其值为 “keys.txt” ,这时如果改变一下filename的值会怎样,试一试index.php(base64编码的),还有行号line的值为2(任意数字),会发现页面显示了不一样的代码(看来需要写个脚本运行一下了),脚本运行完之后,可以看出那是一串源码,最后分析源码得:抓包在keys.php页面构造Cookie参数margin,且margin的值为margin,发送即得flag

1.

2.

3 .

#coding=u

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

871

871

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?