如果原文的数据过大,那么用B公钥加密的效率是比较低下的

所以就把对称算法,和非对称算法混合使用

1.数据安全,2.来源确认

首先,由于是拿B的公钥加密的,到了B之后,B由于有自己的私钥

就可以解开,得到key,key是对称的,用key解密

得到数据,如果担心被第三方串改[data+Sa{hash(data)}]

先用A的公钥解密,公钥解密得到hash值,同样的hash算法对data做运算

两者之前是否相同,如果一样就证明数据来源

由于是对称秘钥解密,牺牲的效率和性能可以接受

HTTPS就是用这种方法

key如果要交换,一种是公钥加密,用对方的公钥加密,对方收到后用自己的私钥解密即可

另一种是DH算法

素数又叫质数,只能被直接或1整除,2,3,5,(1不是)

2作为新的密码,协商出

2作为新的密码,协商出

第三方即时你能截获A和P,也不能算出2的值

数学,哲学,神学,所以好多科学家信神,因为自己也有很多理解不了

rpm -V 校验数据包里每个文件的变化,大小权限,属性的检查

rpm -k 检查签名是否完整,导入的钥匙就是公钥,因为每个包上都有私钥签名,发布的时候官方就用私钥加密了

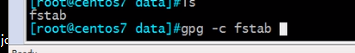

-c就是用对称秘钥加密

输入对称口令

已经生成加密的文件

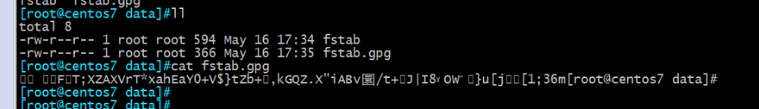

加密后的文件

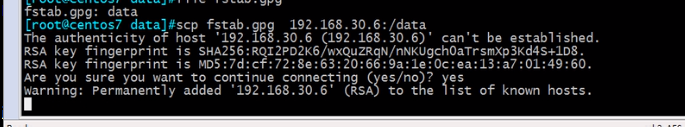

复制到别的电脑上

-d解密

输入口令,可以读取文件

非对称秘钥加密

把这个文件用非对称秘钥加密,传给centos6,在传输过程别人拿到文件里,也解密不了,只能用6解密

就需要在7的机器上用6的公钥加密

但是默认机器上没有公钥,

需要生成秘钥对

默认2048位

0代表永远不过期

生成的公钥和私钥文件

就应该把 6的公钥交给7 系统,传输数据

export导出公钥

复制文件到7

假设centos7也有自己的公钥那么自己就要选择用哪个公钥

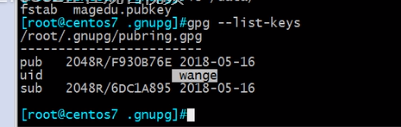

列出key

导入6的公钥

如何去用6的公钥加密

-e表示加密 -r表示用谁的秘钥加密

再复制 回到centos6上去

-o 解密之后生成文件,会自动判断是用的centos6公钥加密的文件

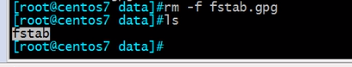

删除公钥,删除私钥

文件确实变小了

再次删除 公钥

提示先删除私钥再删除公钥

再删除公钥

gpg

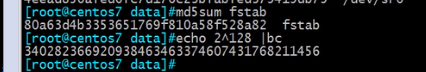

md5sum

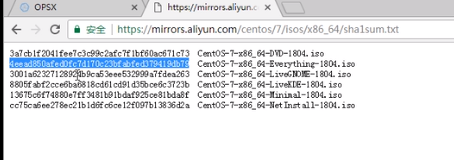

sha1sum

ab

iptables

dig 测DNS

telnet

ssh

ss

awk重点,非对称加密算法

组合

查看下载 光盘的哈希值是否一样,判断完整性

2019/03/04 加密算法02

最新推荐文章于 2024-04-09 14:11:25 发布

1395

1395

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?