一、HDLC&PPP原理与配置

1、广域网中经常会使用串行链路来提供远距离的数据传输,高级数据链路控制HDLC(High-Level Data Link Control)和点对点协议PPP( Point to Point Protocol)是两种典型的串口封装协议。

2、串行链路中定义了两种数据传输方式:异步和同步

(1)异步传输:是以字节为单位来传输数据,并且需要采用额外的起始位和停止位来标记每个字节的开始和结束。起始位为二进制值0——表示传输字符的开始,停止位为二进制值1——表示当前上线路上没有资料的传送。

不足之处:**这种传输方式下,开始和停止位占据发送数据的相当大的比例,每个字节的发送都需要额外的开销。

潜在问题:接收方并不知道数据会在什么时候到达,在它检查到数据并作出响应之前,第一个bit已经过去了。。。。

(2)同步传输:是以帧为单位来传输数据,在通信时需要使用时钟来同步本端和对端的设备通信。

**数据帧:将多个字符组合起来一起发送。数据帧的第一部分包含一组同步字符——用于通知接收方一个帧已经到达,还能同时确保接收方的采样速度和比特的到达速度保持一致,使收发双方进入同步。帧的结束部分是一个帧结束标记——用于表示在下一帧开始之前不必对每个字符进行开始和停止操作。一旦检测到帧同步字符,它就在接下来的数据到达时接收它们。

优点:开销较少。

3、HDLC协议的应用:

(1)高级数据链路控制,简称HDLC,是一种面向比特的链路层协议。

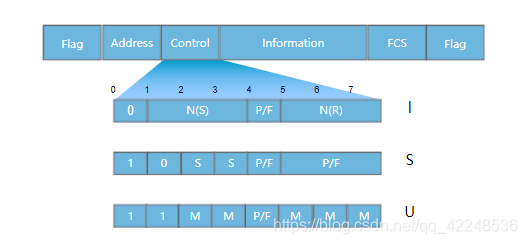

4、HDLC帧结构:

(1)HDLC有三种类型的帧:信息帧、监控帧、无编号帧。

****信息帧(I帧)——用于传送有效信息或数据,通常简称为I帧。

***监控帧(S帧)——用于差错控制和流量控制,通常称为S帧。S帧的标志是控制字段的前两信息字段,只有6个字节即48个比特。

***无编号帧(U帧)简称U帧—— U帧用于提供对链路的建立、拆除以及多种控制功能。

(2)帧结构图:

5、相关配置命令总结:

(1)link-protocol hdlc命令——就可以使能接口的HDLC协议;

注:华为设备上的串行接口默认运行PPP协议。用户必须在串行链路两端的端口上配置相同的链路协议,双方才能通信。

(2)ip address unnumbered interface loopBack 0命令——接口地址借用:串行接口可以借用Loopback接口的IP地址和对端建立连接。

解释:一个接口如果没有IP地址就无法生成路由,也就无法转发报文。IP地址借用允许一个没有IP地址的接口从其它接口借用IP地址。这样可以避免一个接口独占IP地址,节省IP地址资源。一般建议借用loopback接口的IP地址,因为这类接口总是处于活跃(active)状态,因而能提供稳定可用的IP地址。

(3)display ip interface brief命令——可以查看路由器接口简要信息;如果有IP地址被借用,该IP地址会显示在多个接口上,说明借用loopback接口的IP地址成功。

6、PPP协议的应用:

(1)PPP协议是一种点到点链路层协议,主要用于在全双工的同异步链路上进行点到点的数据传输。

(2)PPP协议的优点:

***PPP既支持同步传输又支持异步传输;

***PPP协议具有很好的扩展性:当需要在以太网链路上承载PPP协议时,PPP可以扩展为PPPoE。

***PPP提供了LCP——链路控制协议,用于各种链路层参数的协商。

***PPP提供了各种NCP——网际控制协议(如IPCP,IPXCP),用于各网络层参数的协商,更好地支持了网络层协议。

***PPP提供了认证协议:CHAP(Challenge-Handshake Authentication Protocol)——采用MD5加密方式、PAP(Password Authentication Protocol),更好的保证了网络的安全性。

***无重传机制,网络开销小,速度快。

7、PPP的组件信息:

(1)链路控制协议(LCP):

***用于建立、拆除和监控PPP数据链路;它可以自动的检测链路的环境,如是否存在环路;

***协商链路参数,如最大数据包长度,使用何种认证协议等等。与其他数据链路层协议相比,PPP协议的一个重要特点是可以提供认证功能,链路两端可以协商使用何种认证协议来实施认证过程,只有认证成功之后才会建立连接。

(2)网络层控制协议(NCP):

***用于对不同的网络层协议进行连接建立和参数协商;

***每一个NCP对应了一种网络层协议,用于协商网络层地址等参数,例如:IPCP报文——用于协商控制IP协议,IPXCP报文——用于协商控制IPX协议等。

8、PPP链路的建立过程

(1)Dead阶段:物理层不可用阶段。当通信双方的两端检测到物理线路激活时,就会从Dead阶段迁移至Establish阶段,即链路建立阶段。

(2)Establish阶段:进行PPP链路上的LCP参数的协商。协商的内容有:最大接收单元MRU、认证方式、魔术字(Magic Number)、是否压缩某些内容等选项。LCP参数协商成功后会进入Authenticate(认证)状态。

(3)Authenticate阶段:PPP链路在缺省情况下是不要求进行认证的。如果要求认证,则在链路建立阶段必须指定认证协议。认证方式是在链路建立阶段双方进行协商的。如果在这个阶段再次收到了Configure-Request报文,则又会返回到链路建立阶段。

(4)Network阶段:PPP链路进行NCP协商。通过NCP协商来选择和配置一个网络层协议并进行网络层参数协商。只有相应的网络层协议协商成功后,该网络层协议才可以通过这条PPP链路发送报文。如果在这个阶段收到了Configure-Request报文,也会返回到链路建立阶段。

(5)Terminate阶段:NCP协商成功后,PPP链路将保持通信状态。PPP运行过程中,可以随时中断连接,例如物理链路断开、认证失败、超时定时器时间、管理员通过配置关闭连接等动作都可能导致链路进入Terminate阶段。 在Terminate阶段,如果所有的资源都被释放,通信双方将回到Dead阶段,直到通信双方重新建立PPP连接。

9、PPP帧的格式

(1)

10、LCP报文类型:

(1)Configure-Request(配置请求):链路层协商过程中发送的第一个报文,该报文表明点对点双方开始进行链路层参数的协商。

(2)Configure-Ack(配置响应):收到对端发来的Configure-Request报文,如果参数取值完全接受,则以此报文响应。 ()(3)Configure-Nak(配置不响应):收到对端发来的Configure-Request报文,如果参数取值不被本端认可,则发送此报文并且携带本端可接受的配置参数。

(4)Configure-Reject(配置拒绝):收到对端发来的Configure-Request报文,如果本端不能识别对端发送的Configure-Request中的某些参数,则发送此报文并且携带那些本端不能认别的配置参数。

11、LCP协商参数的详细内容:

(1)MRU参数使用接口上配置的最大传输单元(MTU)值来表示。

(2)常用的PPP认证协议有PAP和CHAP,一条PPP链路的两端可以使用不同的认证协议认证对端,但是被认证方必须支持认证方要求使用的认证协议并正确配置用户名和密码等认证信息。

(3)LCP使用魔术字来检测链路环路和其它异常情况。魔术字为随机产生的一个数字,随机机制需要保证两端产生相同魔术字的可能性几乎为0。 收到一个Configure-Request报文之后,其包含的魔术字需要和本地产生的魔术字做比较,如果不同,表示链路无环路,则使用Confugure-Ack报文确认(其它参数也协商成功),表示魔术字协商成功。在后续发送的报文中,如果报文含有魔术字字段,则该字段设置为协商成功的魔术字。

12、PPP认证模式:

(1)PAP模式:

****PAP认证协议为两次握手认证协议,密码以明文方式在链路上发送。

****LCP协商完成后,认证方要求被认证方使用PAP进行认证。

****被认证方——主动的将配置的用户名和密码信息使用Authenticate-Request报文以明文方式发送给认证方。 认证方收到被认证方发送的用户名和密码信息之后,根据本地配置的用户名和密码数据库检查用户名和密码信息是否匹配,如果匹配,则返回Authenticate-Ack报文,表示认证成功。否则,返回Authenticate-Nak报文,表示认证失败。

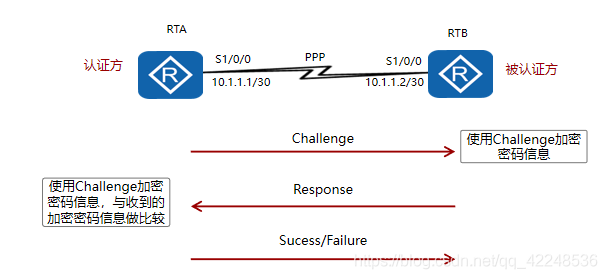

(2)CHAP模式:

****CHAP认证过程需要三次报文的交互。为了匹配请求报文和回应报文,报文中含有Identifier字段,一次认证过程所使用的报文均使用相同的Identifier信息。

****LCP协商完成后,认证方发送一个Challenge报文给被认证方,报文中含有Identifier信息和一个随机产生的Challenge字符串,此Identifier即为后续报文所使用的Identifier-给本地字段做标识。

****被认证方收到此Challenge报文之后,进行一次加密运算,运算公式为MD5{ Identifier+密码+Challenge },意思是将Identifier、密码和Challenge三部分连成一个字符串,然后对此字符串做MD5运算,得到一个16字节长的摘要信息,然后将此摘要信息和端口上配置的CHAP用户名一起封装在Response报文中发回认证方。 加密后的内容+本地用户名 ——发送给认证方

****认证方接收到被认证方发送的Response报文之后,按照其中的用户名在本地查找相应的密码信息,得到密码信息之后,进行一次加密运算,运算方式和被认证方的加密运算方式相同,然后将加密运算得到的摘要信息和Response报文中封装的摘要信息做比较,相同则认证成功,不相同则认证失败。 //一般情况下,只有密码不一样会导致认证失败 使用CHAP认证方式时,被认证方的密码是被加密后才进行传输的,这样就极大的提高了安全性。

13、IP地址协商包括两种方式:静态配置协商和动态配置协商。

(1)IPCP——静态地址协商

**静态IP地址的协商过程如下:

1. 每一端都要发送Configure-Request报文,在此报文中包含本地配置的IP地址;

2. 每一端接收到此Configure-Request报文之后,检查其中的IP地址,如果IP地址是一个合法的单播IP地址,而且和本地配置的IP地址不同(没有IP冲突),则认为对端可以使用该地址,回应一个Configure-Ack报文。

(2)IPCP动态地址协商:

14、相关配置命令总结:

(1)local-user huawei password cipher huawei123命令——用于创建一个本地用户,用户名+密码,关键字“cipher”表示密码信息在配置文件中被加密。

(2)local-user huawei service-type ppp命令——用于设置用户为PPP用户。

(3)ppp authentication-mode pap命令——用于在认证方开启PAP认证的功能,即要求对端使用PAP认证。

(4)ppp pap local-user huawei password cipher huawei123 命令——用于在被认证方配置PAP使用的用户名和密码信息。

(5)debugging ppp pap all 命令——查看PPP PAP配置的信息

(6)ppp authentication-mode chap命令——用于在认证方开启CHAP认证的功能,即要求对端使用CHAP认证。

(7)ppp chap user huawei 命令——用于在被认证方设置CHAP使用的用户名。

(8)ppp chap password cipher huawei123命令——用于在被认证方设置CHAP使用的密码。

二、PPPoE原理与配置:

1、PPPoE协议通过在以太网上提供点到点的连接,建立PPP会话,使得以太网中的主机能够连接到远端的宽带接入服务器上。2、PPPoE具有适用范围广、安全性高、计费方便等特点。

3、DSL——数字用户线路:是以电话线为传输介质的传输技术;

数字用户线路接入复用器(DSLAM)——DSLAM是各种DSL系统的局端设备,属于最后一公里接入设备。

4、DSLAM通过高速ATM网络或者以太网将用户的数据流量转发给宽带远程接入服务器(BRAS)。

5、BRAS是面向宽带网络应用的接入网关,位于骨干网的边缘层。

BRAS——宽带远程接入服务器

(1)是面向宽带网络应用的新型接入网关,它位于骨干网的边缘层,可以完成用户带宽的IP/ATM网的数据接入(目前接入手段主要基于xDSL/Cable Modem/高速以太网技术(LAN)/无线宽带数据接入(WLAN)等),实现商业楼宇及小区住户的宽带上网、基于IPSec(IP Security Protocol)的IP VPN服务、构建企业内部Intranet、支持ISP向用户批发业务等应用。

(2)主要功能:

****一、是网络承载功能:负责终结用户的PPPoE(Point-to-Point Protocol Over Ethernet,是一种以太网上传送PPP会话的方式)连接、汇聚用户的流量功能;

****二、是控制实现功能:与认证系统、计费系统和客户管理系统及服务策略控制系统相配合实现用户接入的认证、计费和管理功能;

它是宽带接入网和骨干网之间的桥梁,提供基本的接入手段和宽带接入网的管理功能。它位于网络的边缘,提供宽带接入服务、实现多种业务的汇聚与转发,能满足不同用户对传输容量和带宽利用率的要求,因此是宽带用户接入的核心设备。

6、PPPoE的由来:运营商希望通过同一台接入设备来连接远程的多个主机,同时接入设备能够提供访问控制和计费功能。在众多的接入技术中,把多个主机连接到接入设备的最经济的方法就是以太网,而PPP协议可以提供良好的访问控制和计费功能,于是产生了在以太网上传输PPP报文的技术,即PPPoE。

******PPPoE在DSL中的应用:

7、PPPoE报文是使用Ethernet格式来进行封装的。

(1)以太网默认最大支持1500字节的有效载荷。 PPOE头部长度为6字节,PPP协 议ID长度为2字节,所以PPOE帧中MTU值不能超过1492字节。

(2)VER字段——表示PPPoE版本号,值为0x01; Type字段——表示类型,值为0x01;

PPPoE会话ID(Session ID)——与以太网SMAC和DMAC一起定义了一个PPPoE会话;

Length:表示PPPoE报文的Payload长度,不包括以太网头部和PPPoE头部的长度;

8、PPPoE协议的报文:

(1)PADI报文——PPPoE发现初始报文:用户主机发起的PPPoE服务器探测报文,目的MAC地址为广播地址。

(2)PADO报文——PPPoE发现提供报文:PPPoE服务器收到PADI报文之后的回应报文,目的MAC地址为客户端主机的MAC地址。

(3)PADR报文——PPPoE发现请求报文:用户主机收到PPPoE服务器回应的PADO报文后,单播发起的请求报文,目的地址为此用户选定的那个PPPoE服务器的MAC地址。

(4)PADS报文——PPPoE发现会话确认报文:PPPoE服务器分配一个唯一的会话进程ID,并通过PADS报文发送给主机。 (5)PADT报文——PPPoE发现终止报文:当用户或者服务器需要终止会话时,可以发送这种PADT报文。

9、PPPoE会话建立的过程:

(1)发现阶段——获取对方以太网地址,以及确定唯一的PPPoE会话;客户端通过广播发送PADI报文来发现接入服务器。

详细过程:

****在发现阶段,PPPoE客户端在本地以太网中广播一个PADI报文,此PADI报文中包含了客户端需要的服务信息。在PADI报文中,目的MAC地址是一个广播地址,Code字段为0x09,Session ID字段为0x0000。所有PPPoE服务器收到PADI报文之后,会将报文中所请求的服务与自己能够提供的服务进行比较;

****如果可以提供,则单播回复PADO报文;客户端(RTA)可能会收到多个PPPoE服务器发送的PADO报文。在PADO报文中,目的地址是发送PADI报文的客户端MAC地址,Code字段为0x07,Session ID字段为0x0000。

****PPPoE客户端选择最先收到的PADO报文对应的PPPoE服务器,并单播发送一个PADR报文;在PADR报文中,目的地址是选中的服务器的MAC地址。

****PPPoE服务器生成唯一的PPPoE Session ID,并发送PADS报文给客户端,会话建立成功。在PADS报文中,目的地址是PPPoE客户端的MAC地址,会话建立成功后,PPPoE客户端和服务器进入PPPoE会话阶段。

(2)会话阶段——包含两部分:PPP协商阶段(LCP、认证、NCP协商)和PPP报文传输阶段。

详细过程:

****PPPoE Session上的PPP协商和普通的PPP协商方式一致,分为LCP、认证、NCP三个阶段。LCP阶段主要完成建立、配置和检测数据链路连接。LCP协商成功后,开始进行认证,认证协议类型由LCP协商结果决定。认证成功后,PPP进入NCP阶段,NCP是一个协议族,用于配置不同的网络层协议,常用的是IP控制协议(IPCP),它负责配置用户的IP地址和DNS服务器地址等。 PPPoE Session的PPP协商成功后,就可以承载PPP数据报文。在这一阶段传输的数据包中必须包含在发现阶段确定的Session ID并保持不变。

****PPPoE Session的PPP协商成功后,就可以承载PPP数据报文。在这一阶段传输的数据包中必须包含在发现阶段确定的Session ID并保持不变。

****当PPPOE客户端希望关闭连接时,可以向PPPOE服务器端发送一个PADT报文。同样,如果PPPOE服务器端希望关闭连接时,也可以向PPPOE客户端发送一个PADT报文,此报文用于关闭连接。

****在PADT报文中,目的MAC地址为单播地址,Session ID为希望关闭的连接的Session ID。一旦收到一个PADT报文之后,连接随即关闭。

10、相关配置命令总结:

****PPPoE客户端配置步骤:

1、配置一个拨号接口:

(1)dialer-rule命令——用于进入Dialer-rule视图:在该视图下,可以通过拨号规则来配置发起PPPoE会话的条件。

(2)interface dialer number命令——用来创建并进入Dialer接口。

(3)dialer user user-name命令——用于配置对端用户名:这个用户名必须与对端服务器上的PPP用户名相同。

(4)dialer-group group-number命令——用来将接口置于一个拨号访问组。

(5)dialer bundle number命令——用来指定Dialer接口使用的Dialer bundle:设备通过Dialer bundle将物理接口与拨号接口关联起来。

2、在接口上将Dialer Bundle和接口绑定:

(1)pppoe-client dial-bundle-number number on-demand 命令——来实现Dialer Bundle和物理接口的绑定,用来指定PPPoE会话对应的Dialer Bundle,其中number是与PPPoE会话相对应的Dialer Bundle编号。

(2)on-demand——表示PPPoE会话工作在按需拨号模式。

3、配置一条缺省静态路由,该路由允许在路由表中没有相应匹配表项的流量都能通过拨号接口发起PPPoE会话。

验证命令:

(1)display interface dialer 命令——用于查看拨号接口的配置,便于定位拨号接口的故障。

(2)LCP opened, IPCP opened——表示链路的状态完全正常。

(3)display pppoe-client session summary命令——用于查看PPPoE客户端的PPPoE会话状态和统计信息。

ID——表示PPPoE会话ID,Bundle ID和Dialer ID的值与拨号参数配置有关。

Intf——表示客户端侧协商时的物理接口。

State——表示PPPoE会话的状态,包括以下四种:

1. IDLE表示——当前会话状态为空闲。

2. PADI表示PPPoE会话处于发现阶段,并已经发送PADI报文。

3. PADR表示PPPoE会话处于发现阶段,并已经发送PADR报文。

4. UP表示PPPoE会话建立成功。

三、访问控制列表——ACL:

1、访问控制列表ACL:可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理,从而可以实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等等

2、应用场景:

(1)ACL可以通过定义规则来允许或拒绝流量的通过;ACL是由一系列规则组成的集合。设备可以通过这些规则对数据包进行分类,并对不同类型的报文进行不同的处理。

(2)ACL可以根据需求来定义过滤的条件以及匹配条件后所执行的动作;设备可以依据ACL中定义的条件(例如源IP地址)来匹配入方向的数据,并对匹配了条件的数据执行相应的动作。

(3)还可用于网络地址转换操作,便于在存在多个地址池的情况下,确定哪些内网地址是通过哪些特定外网地址池进行地址转换的。

3、ACL的分类:

(1)基本ACL:可以使用报文的源IP地址、分片标记和时间段信息来匹配报文,其编号取值范围是2000-2999。

(2)高级ACL:可以使用报文的源/目的IP地址、源/目的端口号以及协议类型等信息来匹配报文。高级ACL可以定义比基本ACL更准确、更丰富、更灵活的规则,其编号取值范围是3000-3999。

(3)二层ACL:可以使用源/目的MAC地址以及二层协议类型等二层信息来匹配报文,其编号取值范围是4000-4999。

4、ACL的规则:

(1)每个ACL可以包含多个规则,RTA根据规则来对数据流量进行过滤。

(2)设备收到数据流量后,会逐条匹配ACL规则,看其是否匹配。如果不匹配,则匹配下一条。一旦找到一条匹配的规则,则执行规则中定义的动作,并不再继续与后续规则进行匹配。如果找不到匹配的规则,则设备不对报文进行任何处理。

(3)配置顺序按ACL规则编号(rule-id)从小到大的顺序进行匹配。

5、相关配置的命令总结:

(1)acl [ 编号 ] 命令——用来创建一个ACL,并进入ACL视图。

(2)rule *** { deny | permit } source {源IP、源IP的反掩码 | any } 命令——用来增加或修改ACL的规则。

****deny——用来指定拒绝符合条件的数据包,permit——用来指定允许符合条件的数据包,source——用来指定ACL规则匹配报文的源地址信息,any——表示任意源地址。

(3)traffic-filter //进行流量过滤 { inbound(入接口)| outbound (出接口)} acl *****命令——用来在接口上配置基于ACL对报文进行过滤。

(4)display acl **** 命令——可以验证配置的基本ACL。

(5)display traffic-filter applied-record 命令——可以查看设备上所有基于ACL进行报文过滤的应用信息,这些信息可以帮助了解报文过滤的配置情况并核对其是否正确,同时也有助于进行相关的故障诊断与排查。

(6)rule permit ip——用于匹配所有IP报文,并对报文执行允许动作。

(7)例子1:rule deny tcp source 192.168.1.0 0.0.0.255 destination 172.16.10.1 0.0.0.0 destination-port eq 21——用于限制源地址范围是192.168.1.0/24,目的IP地址为172.16.10.1,目的端口号为21的所有TCP报文;

(8)例子2:rule deny tcp source 192.168.2.0 0.0.0.255 destination 172.16.10.2 0.0.0.0 ——用于限制源地址范围是192.168.2.0/24,目的地址是172.16.10.2的所有TCP报文。

(9)nat outbound ***** address-group <地址池号>命令——可以将NAT与ACL绑定。

四、综合实验配置:

实验要求1:全网互通,总部主机全部采用自动获取地址的方式;

现在,四台主机的网关都部署在S3交换机上,需要全局使能DHCP功能,并在S3上创建VLANIF接口,在其接口下配置接口地址池功能。

~~~~~先配置VLAN:

*******S1********

[S1]vlan batch 10 20

[S1]int e0/0/1

[S1-Ethernet0/0/1]port link-type access

[S1-Ethernet0/0/1]port default vlan 10

[S1-Ethernet0/0/1]int e0/0/2

[S1-Ethernet0/0/2]port link-type access

[S1-Ethernet0/0/2]port default vlan 20

[S1-Ethernet0/0/2]int e0/0/3

[S1-Ethernet0/0/3]port link-type trunk

[S1-Ethernet0/0/3]port trunk allow-pass vlan all

*******S2******

[S2]vlan batch 30 40

[S2]int e0/0/1

[S2-Ethernet0/0/1]port link-type access

[S2-Ethernet0/0/1]port default vlan 30

[S2-Ethernet0/0/1]int e0/0/2

[S2-Ethernet0/0/2]port link-type access

[S2-Ethernet0/0/2]port default vlan 40

[S2-Ethernet0/0/2]int e0/0/3

[S2-Ethernet0/0/3]port link-type trunk

[S2-Ethernet0/0/3]port trunk allow-pass vlan all

*******S3******

[S3]int g0/0/1

[S3-GigabitEthernet0/0/1]port link-type trunk

[S3-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[S3-GigabitEthernet0/0/1]int g0/0/2

[S3-GigabitEthernet0/0/2]port link-type trunk

[S3-GigabitEthernet0/0/2]port trunk allow-pass vlan all

********S4*****

[S4]int g0/0/1

[S4-GigabitEthernet0/0/1]port link-type trunk

[S4-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[S4-GigabitEthernet0/0/1]int g0/0/2

[S4-GigabitEthernet0/0/2]port link-type trunk

[S4-GigabitEthernet0/0/2]port trunk allow-pass vlan all

********S5***********

[S5]vlan batch 2 3

[S5]int g0/0/2

[S5-GigabitEthernet0/0/2]port link-type access

[S5-GigabitEthernet0/0/2]port default vlan 2

[S5-GigabitEthernet0/0/2]int g0/0/3

[S5-GigabitEthernet0/0/3]port link-type access

[S5-GigabitEthernet0/0/3]port default vlan 3

[S5]int g0/0/1

[S5-GigabitEthernet0/0/1]port link-type trunk

[S5-GigabitEthernet0/0/1]port trunk allow-pass vlan all ~~~~~~配置VLANIF:

******S3*******

[S3]vlan batch 10 20 30 40

[S3]dhcp enable

[S3]int Vlanif 10

[S3-Vlanif10]ip ad 192.168.1.254 24 //配置主机的网关地址

[S3-Vlanif10]dhcp select interface //在接口下,开启接口地址池的功能

[S3-Vlanif10]int vl20

[S3-Vlanif20]ip ad 192.168.2.254 24

[S3-Vlanif20]dhcp select interface

[S3-Vlanif20]int vl30

[S3-Vlanif30]ip ad 192.168.3.254 24

[S3-Vlanif30]dhcp select interface

[S3-Vlanif30]int vl40

[S3-Vlanif40]ip ad 192.168.4.254 24

[S3-Vlanif40]dhcp select interface

******S4*****

[S4]int Vlanif 1

[S4-Vlanif1]ip ad 10.1.34.4 24

[S4-Vlanif1]q

[S4]vlan 4

[S4-vlan4]int vl4

[S4-Vlanif4]ip ad 10.2.45.4 24

*********S5******

[S5]vlan 4

[S5-vlan4]int vl4

[S5-Vlanif4]ip ad 10.2.45.5 24

[S5]int Vlanif 2

[S5-Vlanif2]ip ad 69.139.159.254 24 //配置服务器的网关地址

[S5-Vlanif2]int vl3

[S5-Vlanif3]ip ad 202.102.95.254 24

~~~~~~配置OSPF:

****S3****

[S3]ospf 1

[S3-ospf-1]area 0

[S3-ospf-1-area-0.0.0.0]network 10.1.34.0 0.0.0.255 //ospf宣告直连网段

[S3-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255 //VLANIF的地址网段不要忘了呦~~~

[S3-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[S3-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[S3-ospf-1-area-0.0.0.0]network 192.168.4.0 0.0.0.255

******S4******

[S4]ospf 1

[S4-ospf-1]area 0

[S4-ospf-1-area-0.0.0.0]network 10.1.34.0 0.0.0.255

[S4-ospf-1-area-0.0.0.0]network 10.2.45.0 0.0.0.255

******S5*******

[S5]ospf 1

[S5-ospf-1]area 0

[S5-ospf-1-area-0.0.0.0]network 10.2.45.0 0.0.0.255

[S5-ospf-1-area-0.0.0.0]network 69.139.159.0 0.0.0.255

[S5-ospf-1-area-0.0.0.0]network 202.102.95.0 0.0.0.255全网连通性验证:

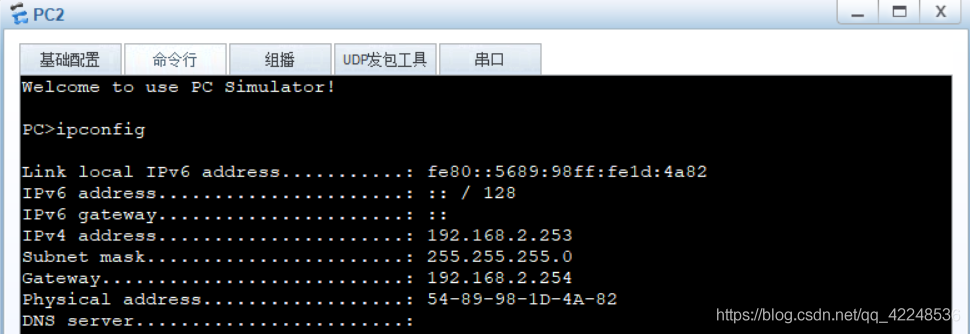

(1)IP地址的获取:

(2)全网连通性:(以PC-1主机为例~~~~~)

实验要求2、3:财务部不能访问,其余部门不能访问谷歌;

*****S4******

[S4]acl 3000 //因为要限定源IP和目的IP,所以选用高级ACL

[S4-acl-adv-3000]rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 69.139.

159.1 0.0.0.0 //拒绝192.168.1.0 网段访问目的地址69.139.159.1;即财务部不能访问百度

[S4-acl-adv-3000]rule 10 permit ip //允许其他IP访问

[S4]int g0/0/2

[S4-GigabitEthernet0/0/2]traffic-filter outbound acl 3000 //在相应的接口上实施该项策略,使能在出接口方向~~~~

****S5******

[S5]acl 3000

[S5-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 202.1

02.95.1 0.0.0.0

[S5-acl-adv-3000]rule 10 deny ip

[S5-acl-adv-3000]q

[S5]int g0/0/3

[S5-GigabitEthernet0/0/3]traffic-filter outbound acl 3000

策略结果验证:

700

700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?