远程登陆虚拟专网实验

文章目录

01.实验拓扑

02.实验命令

ASA的预配

ASA1(config)# int e0/1

ASA1(config-if)# nameif inside

ASA1(config-if)# ip add 192.168.10.1 255.255.255.0

ASA1(config-if)# no sh

ASA1(config-if)# int e0/2

ASA1(config-if)# nameif outside

ASA1(config-if)# ip add 202.100.10.1 255.255.255.0

ASA1(config-if)# no sh

ASA1(config)# route outside 0 0 202.100.10.2

ASA1(config)# nat (in) 1 0 0

ASA1(config)# global (outside) 1 interface

ASA1(config)# access-list ping permit icmp any 202.100.10.0 255.255.255.0

ASA1(config)# access-group ping in interface outside

无客户端的SSL

ASA上的配置命令

ASA1(config)# webvpn

ASA1(config-webvpn)# enable outside

//在outside接口上开启web vpn 功能

ASA1(config)# username text password 123

//创建用户名和密码

ASA1(config)# group-policy sslvpn-policy internal

ASA1(config)# group-policy sslvpn-policy attributes

ASA1(config-group-policy)# vpn-tunnel-protocol webvpn

//创建SSL VPN的组策略,并配置其属性

ASA1(config)# tunnel-group sslvpn-group type webvpn

ASA1(config)# tunnel-group sslvpn-group general-attributes

ASA1(config-tunnel-general)# default-group-policy sslvpn-policy

ASA1(config-tunnel-general)# authentication-server-group LOCAL

//创建SSL VPN的隧道组,并配置相关属性

ASA1(config-tunnel-general)# tunnel-group sslvpn-group webvpn-attributes

ASA1(config-tunnel-webvpn)# group-alias caiwu enable

//配置隧道组的webvpn属性,启用隧道组别名,指定为caiwu

ASA1(config)# webvpn

ASA1(config-webvpn)# tunnel-group-list enable

//在webvpn中开启隧道组下拉列表功能

胖客户端的SSL

ASA上的配置命令

1.创建SSL胖客户端模式的登陆用户、密码

ASA1(config)# username xiaoshou pas 123

2.启用胖客户端功能

ASA1(config)# webvpn

ASA1(config-webvpn)# enable outside

// 在outside接口启用webvpn功能

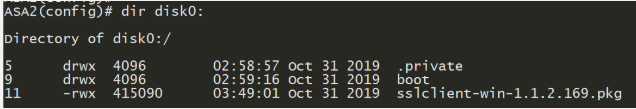

ASA1(config-webvpn)# svc image disk0:/sslclient-win-1.1.2.169.pkg

//指定SSL胖客户端模块镜像文件路径

ASA1(config-webvpn)# svc enable

3.配置给SSL胖客户端用户推送的私有IP地址池

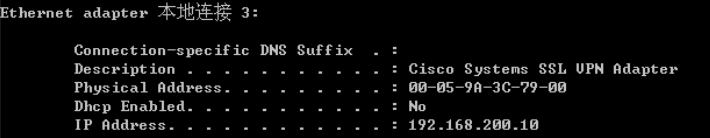

ASA1(config)# ip local pool ssl-pool 192.168.200.10-192.168.200.20 mask 255.255.255.0

4.定义隧道分离ACL策略

ASA1(config)# access-list ssl-acl extended permit ip 192.168.10.0 255.255.255.0 192.168.200.0 255.255.255.0

5.创建SSL胖客户端的组策略,并配置属性

ASA1(config)# group-policy ssl-policy internal

ASA1(config)# group-policy ssl-policy attributes

ASA1(config-group-policy)# split-tunnel-policy tunnelspecified

ASA1(config-group-policy)# split-tunnel-network-list value ssl-acl

//指定分离隧道的ACL策略名称为ssl-acl

ASA1(config-group-policy)# dns-server value 192.168.10.30

//指定内网DNS服务器IP地址

ASA1(config-group-policy)#split-dns value test.com

//指定内网DNS域名

ASA1(config-group-policy)# vpn-tunnel-protocol webvpn svc

//在VPN隧道协议中指定webvpn svc(胖客户端)

ASA1(config-group-policy)# webvpn

ASA1(config-group-webvpn)# svc ask enable

//启用SSL胖客户端的会话功能

6.创建SSL胖客户端的隧道组,并配置相应属性

ASA1(config)# tunnel-group ssl-group type webvpn

ASA1(config)# tunnel-group ssl-group general-attributes

ASA1(config-tunnel-general)# address-pool ssl-pool

//在隧道组中启用推送地址池

ASA1(config-tunnel-general)# default-group-policy ssl-policy

//指定隧道组调用的默认组策略

ASA1(config)# tunnel-group ssl-group webvpn-attributes

//配置隧道组的webvpn属性

ASA1(config-tunnel-webvpn)# group-alias xiaoshou enable

//开启隧道组的别名功能,并指定别名为:xiaoshou

7.配置登陆用户属性

ASA1(config)# username xiaoshou attributes

ASA1(config-username)# group-lock value ssl-group

//锁定用户xiaoshou到ssl-group隧道组,不得选择其他隧道组

8.开启隧道组列表功能

ASA1(config)# webvpn

ASA1(config-webvpn)# tunnel-group-list enable

9.配置NAT豁免

ASA1(config)# access-list nonat extended permit ip 192.168.10.0 255.255.255.0 192.168.200.0 255.255.255.0

ASA1(config)# nat (inside) 0 access-list nonat

03.实验过程

先按照拓扑图给路由器、防火墙、PC机配置IP地址,并在防火墙上进行路由、NAT、访问控制配置

先进行无客户端的SSL实验过程:

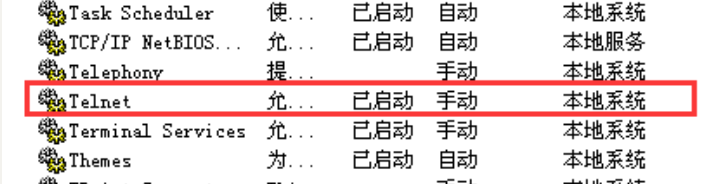

在WIN7上开启telnet服务

在XP上开启telnet服务

开启服务后可通过Win7 telnet/ping XP,成功通信

在WIN7上开启ftp与web服务

按照如下内容添加FTP站点:

站点名称:test.com

物理路径:C:\inetpub\ftproot

FTP站点IP地址:192.168.10.2

ssl:无

身份验证:匿名

授权允许访问:所有用户

完成防火墙上无客户端的SSL配置命令后打开IE浏览器,输入防火墙outside接口地址202.100.10.1,使用设置的username和password登陆

在页面内输入WEB服务器地址即可访问

但关闭浏览器,重新打开IE浏览器,在地址栏中输入:

https://192.168.10.2 访问失败

ftp://192.168.10.2 访问失败

未经过身份验证,并且脱离了浏览器, SSL 连接无法连接,所以无法访问内网主机(Windows Server 2008)的资源。

要脱离浏览器的限制,使用主机直接访问,需要配置胖客户端

接下来就是关于胖客户端的SSL实验过程:

- 上传sslclient-win-1.1.2.169.pkg软件包到ASA1防火墙的disk0存储设备中

1)配置Windows 10物理主机的vmnet8网卡的IP地址为:192.168.10.5

2)在Windows 10主机上测试连通性:ping 192.168.10.1(成功)

3)将sslclient-win-1.1.2.169.pkg软件包复制到c:\asa目录中

4)打开Cisco TFTP Server,设置工作目录为:c:\asa,并保持Cisco TFTP Server软件运行窗口处于打开状态,不可关闭该窗口

5)在ASA1防火墙上执行copy命令:

ASA1# copy tftp: disk0:

提示输入tftp server的IP地址,输入:192.168.20.20

提示输入源文件名,输入:sslclient-win-1.1.2.169.pkg

提示输入目标文件名:回车

6)文件上传完毕后,查看sslclient-win-1.1.2.169.pkg软件包是否存在

ASA1# dir disk0:

之后就可以根据上文的命令进行ASA的命令配置

点击安装客户端即可

右键点击小钥匙,并选择的"statistics"

在命令提示符中使用ipconfig/all就可查看本地连接信息

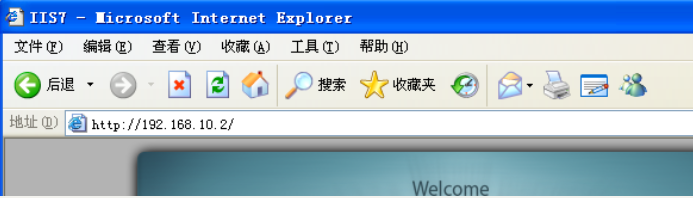

现在就可一在终端中直接访问内网的服务器

直接在IE浏览器中输入内网IP地址就可以直接访问了

424

424

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?