目录

1. 正文

1.文件被解析,则是文件 包含 漏洞

2.显示源代码,则是文件 读取 漏洞

3.提示文件下载,则是文件 下载 漏洞

-

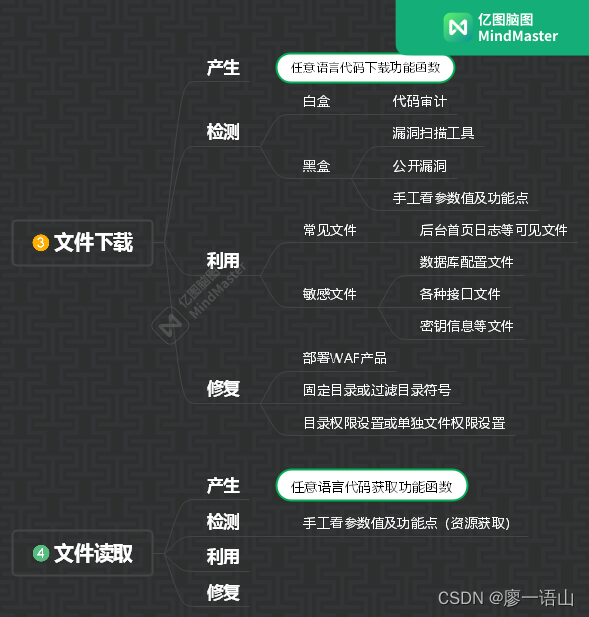

文件下载,读取

原理,检测,利用,修复等 -

利用

数据库配置文件下载或读取后续

接口密匙信息文件下载或读取后续 -

文件名,参数值,目录符号

- read.xxx?filename=

- down.xxx?filename=

- readfile.xxx?file=

- downfile.xxx?file=

- …/ …\ .\ ./等

- %00 ? %23 %20 .等

- &readpath=、&filepath=、&path=、&inputfile=、&url=、&data=、&readfile=、&menu=、META-INF= 、WEB-INF

-

下载或文件读取漏洞:(查找平台的相关重要文件,如windows的xx)

对应文件:配置文件(数据库,平台,各种等) -

各种协议调用配合:javaWeb实现文件下载

2. 示例

2.1. Pikachu-文件下载测试-参数

爬虫扫描地址-分析参数名参数值-文件操作安全-对应脚本

下载数据库配置文件:

- 扫描工具爬行或扫描地址

- 下载好的文件代码中去分析路径和包含文件获取

以图片地址和下载链接 url 分析:

http://192.168.114.11/pikachu/vul/unsafedownload/download/sks.png

http://192.168.114.11/pikachu/vul/unsafedownload/execdownload.php?filename=mbl.png

图片存放路径为: /pikachu/vul/unsafedownload/download/

下载用php代码文件在:/pikachu/vul/unsafedownload/

因此可以借此下载到 execdownload.php文件,分析再下载到 inc/function.php

http://192.168.114.11/pikachu/vul/unsafedownload/execdownload.php?filename=…/execdownload.php

http://192.168.114.11/pikachu/vul/unsafedownload/execdownload.php?filename=…/…/…/inc/function.php

可以直接借助扫描工具,字典足够强大扫描到数据库配置文件路径等

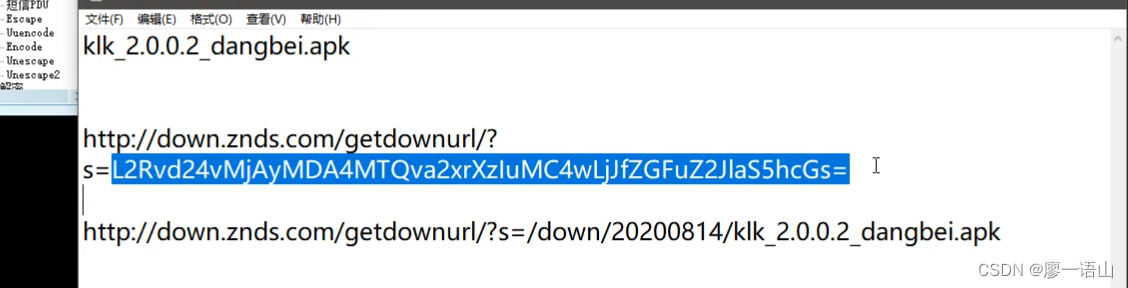

2.2. Zdns-文件下载真实测试-功能点

下载漏洞在那里测?

下载漏洞怎么判断?

解密看到路径了呀

2.3. 小米路由器-文件读取真实测试-漏洞

小米路由器远程任意文件读取漏洞(CVE-2019-18371)

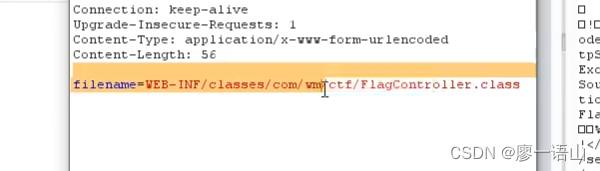

2.4. RoarCTF2019-文件读取真题复现-比赛

修改提交方式测试-读取 WEB 配置文件 WEB-INF/web.xml

题目链接:Easy Java

java网站开发原因,前端参数常以POST方式提交

java网站开发常存在的配置文件:WEB-INF/web.xml

打包的classes

2.5. 百度杯 2017 二月-Zone 真题复现-比赛拓展

访问读取对应地址-访问读取 flag 对应 class 文件-(WEB-INF/classes/com/wm/ctf/FlagController.class)

url:i春秋靶场

MVC模型

module–数据层

view —视图层

controller—控制层

0 1 互相对立,是true和false吗

5827

5827

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?