安恒周周练三十二期

今天安恒周周练,放出了7月的月赛misc和6月的月赛的misc

做一做,增加点知识,,,,,涨点经验

真正的CTFer

下载文件发现用steg打不开???

但是看图好像又有显示~~ 放进kali里面~ 也没得显示!!!!

估计是CRC校验有问题!!!也就是文件的宽高可能存在问题!!

关于CRC校验得先了解PNG的文件头!

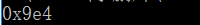

png文件头:

(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

(固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

(固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

(可变)13位数据块(IHDR)

1、 前四个字节代表该图片的宽

2、 后四个字节代表该图片的高

3、后五个字节依次为:Bit depth、ColorType、Compression method、Filter method、Interlace method

(可变)剩余四字节为该png的CRC检验码,由从IDCH到IHDR的十七位字节进行crc计算得到。

那么我们就可以对高度或者宽度进行爆破!!!这里应该是高度!

利用脚本来爆破高度:

import struct

import binascii

import os

m = open("1.png","rb").read()

for i in range(0,65535):

c = m[12:20] + struct.pack('>i', i) + m[24:29]

crc = binascii.crc32(c) & 0xffffffff

if crc == 0x6F03AD71:

print(hex(i))

得到:

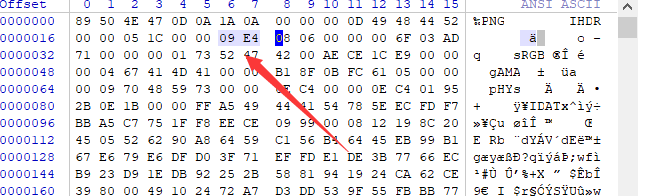

修改可得:

得到:

解不开的秘密

解压两个文件

先看flag.docx,发现需要密码

那就看file,发现是一串数字~,直接利用notepad++转为ascii

发现是base64,再次利用notepad++解码得到:

Windows Registry Editor Version 5.00

[HKEY_CURRENT_USER\Software\RealVNC]

[HKEY_CURRENT_USER\Software\RealVNC\vnclicensewiz]

"_AnlClientId"="8f5cc378-2e1d-4670-80e0-d2d81d882561"

"_AnlSelected"="0"

"_AnlInclRate"="0.0025"

[HKEY_CURRENT_USER\Software\RealVNC\vncserver]

[HKEY_CURRENT_USER\Software\RealVNC\VNCViewer4]

"dummy"=""

[HKEY_CURRENT_USER\Software\RealVNC\VNCViewer4\MRU]

"00"="127.0.0.1"

"Order"=hex:00,01

"01"="127.0.0.1:5900"

[HKEY_CURRENT_USER\Software\RealVNC\WinVNC4]

"Password"=hex:37,5e,be,86,70,b3,c6,f3

"SecurityTypes"="VncAuth"

"ReverseSecurityTypes"="None"

"QueryConnect"=dword:00000000

"PortNumber"=dword:0000170c

"LocalHost"=dword:00000000

"IdleTimeout"=dword:00000e10

"HTTPPortNumber"=dword:000016a8

"Hosts"="+,"

"AcceptKeyEvents"=dword:00000001

"AcceptPointerEvents"=dword:00000001

"AcceptCutText"=dword:00000001

"SendCutText"=dword:00000001

"DisableLocalInputs"=dword:00000000

"DisconnectClients"=dword:00000001

"AlwaysShared"=dword:00000000

"NeverShared"=dword:00000000

"DisconnectAction"="None"

"RemoveWallpaper"=dword:00000000

"RemovePattern"=dword:00000000

"DisableEffects"=dword:00000000

"UseHooks"=dword:00000001

"PollConsoleWindows"=dword:00000001

"CompareFB"=dword:00000001

"Protocol3.3"=dword:00000000

"dummy"=""

看了看好像是什么RealVNC,,,,百度一下~

远程登陆的???

最后发现还有password字样:

"Password"=hex:37,5e,be,86,70,b3,c6,f3

可能是要我们破解这个RealVNC的登录密码!然后这个可能就是word的密码

直接利用工具破解:

得到密码:!QAZ2wsx

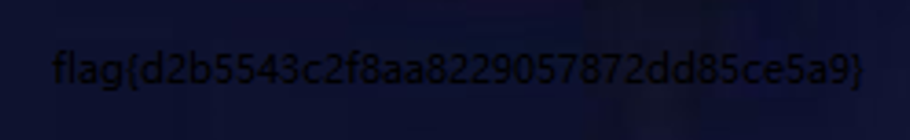

打开word:

开始以为是图片有问题~

结果发现自己想的太多了~

那图片挪开,很明显这里有问题:

然后一通操作,显示隐藏文字等等,结果发现文字颜色是白色,修改颜色:

三行代码抵挡服务器攻击

就是亲爱的,热爱的电视剧里面的那三行无敌的代码

输入直接爆出flag:

我的密码

这道题恕我直言,我太菜,做不出来~~看了官方WP

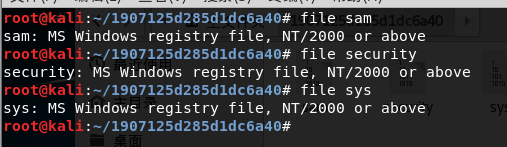

首先查看三个文件是什么类型的文件,发现都是windows的注册表文件~

由题目的我的密码想到这应该是windows密码

从注册表恢复windows hash可以使用cain工具或者impacket工具包

使用impacket工具!——下载

使用:sudo python setup.py install安装

然后使用命令:python3 /home/python/Desktop/impacket/examples/secretsdump.py -sam sam -security security -system sys LOCAL

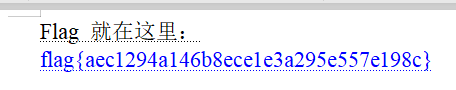

可以得到:

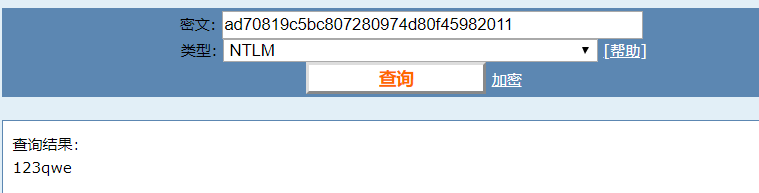

接下来就是破解hash了,因为windows hash被截成两部分,LMhash和NTLMhash,所以将NTLM部分放到CMD5,类型选择NTLM,即可得到破解后的密码(经过测试,只有Admin的NTLMhash可以破解),如下图所示:

将123qwe进行MD5加密提交正确:

简单的日志分析

这道题之前写过WP,但是那次是直接使用眼睛找到,,,,

这次就直接写脚本跑了吧,啊哈哈哈

把盲注那里抠出来,把一些东西替换一下,另存为一个txt,

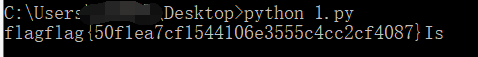

利用脚本:

with open("sql.txt","r") as f:

s = f.readlines()

flag = ""

for i in range(len(s)):

try:

if (int(s[i+1][36:38]) - int(s[i][36:38])) == 0 or (int(s[i+1][36:38]) - int(s[i][36:38])) == 1:

if s[i][162] == "\'":

flag += s[i][161]

else:

flag += s[i][162]

except Exception as e:

pass

print(flag)

得到:

2583

2583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?